Sicher und wirtschaftlich? Geht!

Medizinelektronikentwicklung zwischen MDR und Cybersecurity

Die Medtech-Quadratur des Kreises: Während die MDR (Re-)Zertifizierungen erschwert und zahlreiche Medizinprodukte verschwinden, steigen die Anforderungen an Konnektivität, Cybersicherheit oder Usability. Gerade Medtech-KMUs profitieren von modernen Entwicklungsmethoden, -prozessen und Tools.

Aus Sicht eines Entwicklungshauses, das im Auftrag von Medizintechnikherstellern Elektronik bis zu Risikoklasse IIb entwickelt und fertigt, braucht es zur Bewältigung der aktuellen Herausforderungen vor allem zwei Dinge: Mut und eine Mischung aus Geschick und Kompetenz. Egal ob für die Wärmetherapie oder Augenbehandlung; für den ambulanten Einsatz müssen insbesondere mobile Medizingeräte kommunikationsfähig und damit auch cybersicher sein. Es empfehlen sich folgende »Rezepte«:

| Grossenbacher Systeme |

|---|

| Die Medtech-Spezialisten mit Sitz im schweizerischen St. Gallen entwickeln und fertigen seit Jahrzehnten unter anderem Elektronikkomponenten und Subsysteme für deutsche und internationale Hersteller von Medizintechnik. (www.gesys.ch) |

Microcontroller- und Arm-Architektur parallel nutzen

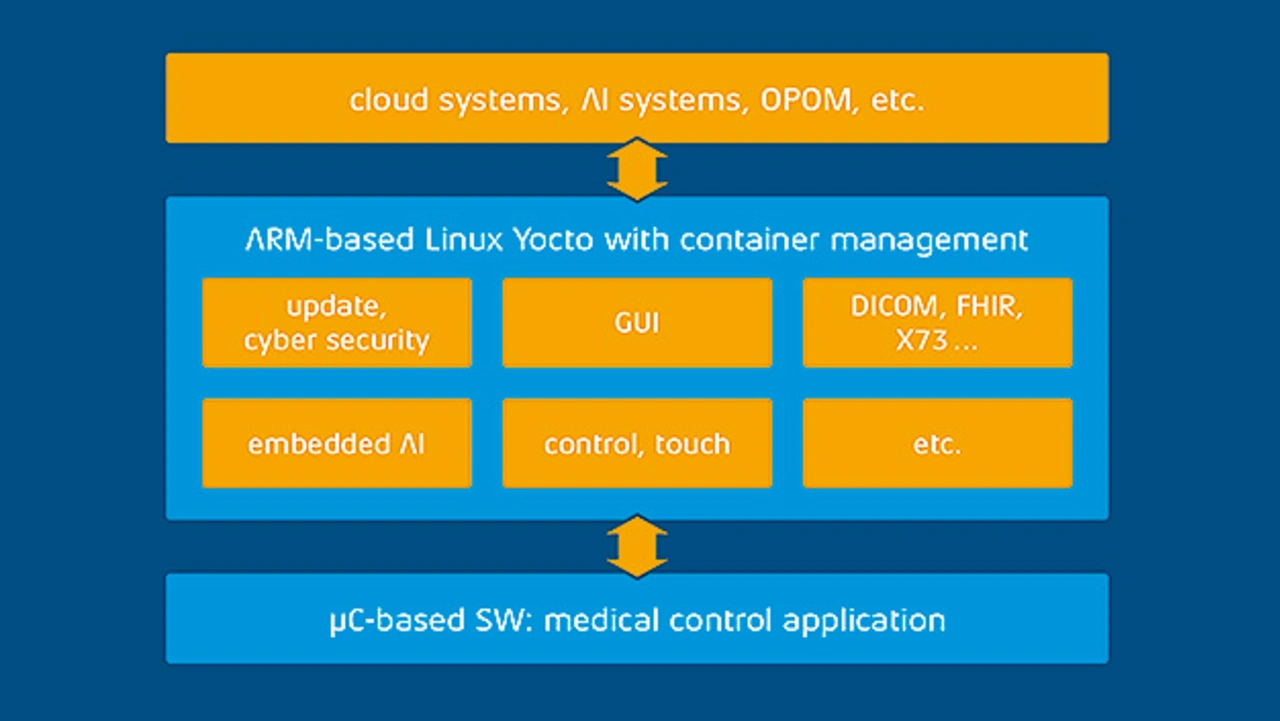

Um zertifizierungs- und damit marktfähige Systeme effizient entwickeln zu können, empfiehlt sich der Einsatz getrennter Subsysteme: eines für die medizinischen Kernfunktionen und eines für die inzwischen meist zwingend erforderlichen Zusatzfunktionalitäten wie Kommunikationsfähigkeit via Internet, moderne Touchscreen-Bedienung oder lokale KI-Fähigkeit. Dieses Konzept sieht die Nutzung einer vorhandenen oder neu zu entwickelnden, dedizierten Mikrocontroller-Plattform für alle medizinischen und damit sicherheitskritischen Kernfunktionen vor. Hierauf läuft die gesamte nach Medizintechnikmaßstäben validierungs- und zertifizierungspflichtige Software und beinhaltet damit die für den eigentlichen Behandlungszweck notwendige Funktionalität. Dieses Subsystem kann da- mit vergleichsweise lange unverändert gebaut und eingesetzt werden. Vorhandene Kernsysteme können in ihrer fokussierten Rolle auch in neuen Gerätegenerationen weiterverwendet werden – solange der gewählte Mikrocontroller oder seine Nachbildung durch ein FPGA (Free Programmable Gate Array) verfügbar sind.

Das zweite, für Kommunikation, Bedienung und gegebenenfalls KI zuständige Subsystem kann dagegen auf einer im Embedded-Bereich heute üblichen Linux-Plattform mit Arm-CPU laufen. Bewährt haben sich in diesem Zusammenhang gehärtete, aktuelle ›long-term stable‹ Versionen von Linux, welche die Medtech-Entwickler im Idealfall in-house pflegen sollten. Ein derartiges Linux-Subsystem bietet nicht nur quasi unbegrenzte Möglichkeiten, Verschlüsselungsverfahren einzusetzen und Behandlungs- und Diagnosedaten in eine Cloud zu übertragen. Das Subsystem ist auch modernisierbar, ohne am sicherheitsrelevanten Medizin-Subsystem Änderungen vorzunehmen.

So ermöglicht dieses Architekturkonzept zeitgemäße Bedienkonzepte und moderne Kommunikation in Umsystemen gemäß der Norm IEEE 11073-20601 für Geräteinteroperabilität in der medizinischen Informatik. Mit den parallelen Subsystemen gelingt aber nicht nur die Integration in die IT-Welt (KIS, OPOM oder ähnliches), sondern auch die Konzeption für lokale Datenvorverarbeitung bis hin zur Integration einer lokalen Embedded-KI-Funktionalität. Kommunikation, Bedienung und KI stehen so auf eigenen Füßen, mit klarer Begrenzung zum sicherheitsrelevanten Prozess.

Mit GUI-Simulation effizient entwickeln

Das Tempo, in dem die Ansprüche an Bedienkonzepte und ein modernes Graphic-User-Interface(GUI)-Design wachsen, steht im Widerspruch zu den zunehmend langwierigen Validierungs- und Zertifizierungsprozessen. Das liegt teils daran, dass sich Touchscreen-Bedienung in immer mehr Bereichen durchsetzt, auch wenn die zunächst fehlende Haptik eine Umstellung des Bedien- und Anzeigeverhaltens erfordert.

Aus Gründen der Effizienz – und des Personalmangels – müssen viele moderne Geräte zudem auch für Nicht-Ärzte bedienbar sein, was erhöhte Ansprüche an die Nutzer- und Rechteverwaltung stellt: Während der behandelnde Arzt Zugriff auf sämtliche Parameter haben sollte, müssen sich die Rechte für das Pflegepersonal entsprechend der jeweiligen Aufgabe einschränken lassen.

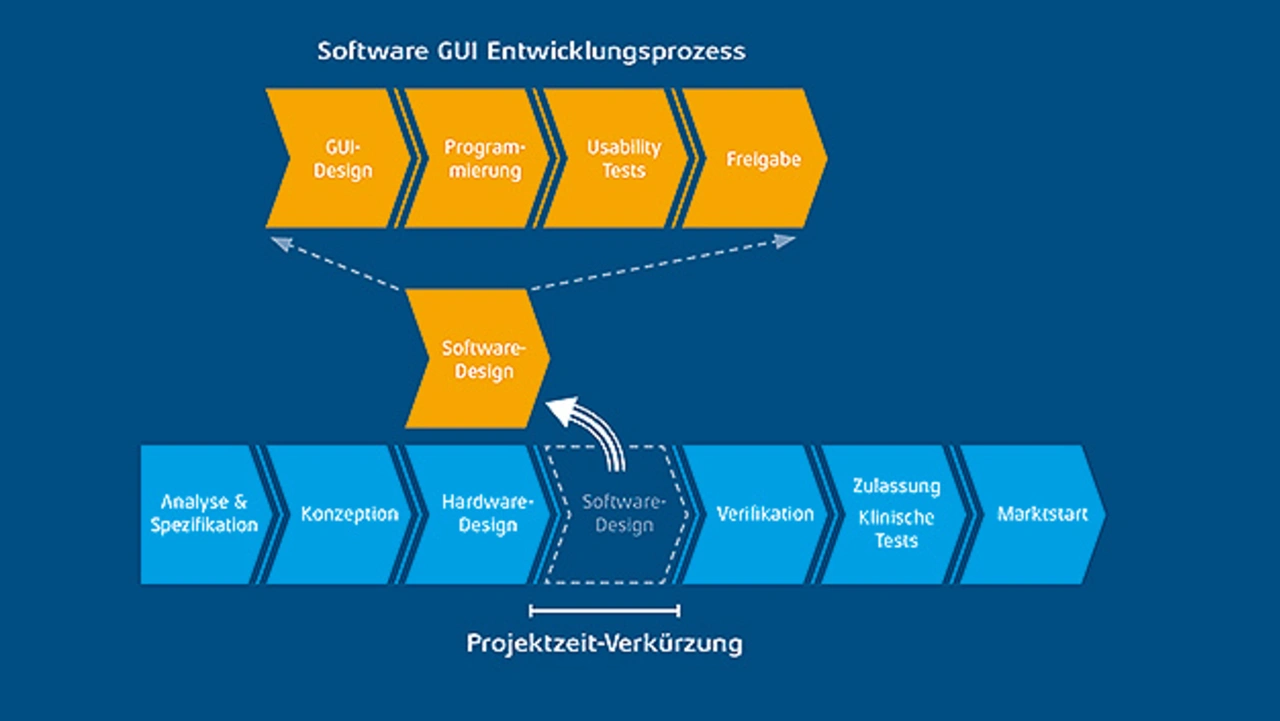

Diese teils widersprüchlichen Anforderungen machen frühzeitige Anwendertests daher besonders wünschenswert. Ist die Bedienung in ein Subsystem ausgelagert, sind solche Tests parallel zur Entwicklung, Zertifizierung und Validierung des Subsystems für die medizinischen Kernfunktionen möglich – ein enormer Vorteil. Die Medtech-Entwickler von Grossenbacher Systeme haben zu diesem Zweck ein spezielles Softwarekonzept entwickelt, das es ermöglicht, die gewünschte Bediensoftware nicht nur auf der Bedienkomponente des Medizinsystems, sondern auch auf normalen PCs zu simulieren. Ziel dieses Ansatzes ist es, die Software nicht nur parallel zur Hardware zu entwickeln, sondern auch zu testen und so den Designprozess von einem möglichst frühen Stadium an zu unterstützen. Der Medizingeräteanbieter kann dabei potenzielle Anwender frühzeitig in Entwicklung von Funktionen und Usability einbeziehen und Akzeptanz für Neuerungen schaffen.

Als vorteilhaft kann es sich zudem erweisen, wenn der Engineering-Dienstleister schon frühzeitig mit externen Interface-Designern zusammenarbeitet. Mit dieser Vorgehensweise kommen Menüstruktur, Buttons, Grafiken, Farbgebung etc. sehr zügig und sicher vom ›Reißbrett‹ in die Umsetzung – und damit auch in den Anwendertest.

Mit »gehärtetem« Linux auf Nummer sicher

In Europa gibt es eine Reihe unterschiedlicher regulatorischer Rahmenbedingungen für Cybersecurity bei Medizinprodukten. Die Rechtsgrundlage für Medizinprodukte und damit auch für medizinische Software sind die europäische Medizinprodukteverordnung (EU) 2017/745 (MDR) sowie In-vitro-Diagnostika-Verordnung (EU) 2017/746 (IVDR).

Beide Verordnungen fordern, dass Medizinprodukte so zu konstruieren und herzustellen sind, dass Cyberrisiken so weit wie möglich reduziert werden. Die EU-Verordnungen verlangen zudem, dass ein Medizingerätehersteller ein Risikomanagement durchführt, das auch Cyberbedrohungen abdeckt. Um dem gerecht zu werden, empfiehlt sich unter anderem eine Bedrohungsanalyse und Risikobewertung nach dem Vorgehensmodell TARA (Threat Assessment & Risk Analysis) – und natürlich die passgenaue Umsetzung aller Maßnahmen, die sich daraus ergeben.

Zielführend ist dabei, sich allgemein zugänglicher Erfahrungen zu bedienen, insbesondere aus dem Umfeld der IEC62443-Normenreihe für »Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme«. Sie gibt vieles im Detail vor, von Secure Boot bis hin zu verschlüsselter Kommunikation zwischen Microcontroller und Arm-CPU, verschlüsseltem Speichern, dem sicheren Handhaben der Container-Apps und vielem mehr.

Praxisbeispiel Wärmetherapiegerät

Doch was genau bedeutet das zum Beispiel für ein mobiles Wärmetherapiegerät? Der sicherheitsrelevante Funktionsteil für die Anwendung unterliegt der klassischen V-Modell-Entwicklung und hat seinen eigenen Speicher. Die Kommunikation zur Arm-CPU erfolgt verschlüsselt. Der Microcontroller selbst erhält keine Updates, die in ihm ausgeführten Anwendungen einschließlich der dafür erforderlichen Sicher- heitseinrichtungen wie z. B. Temperatursensoren oder Ab- standsmesser bleiben unberührt. Fehlerhafte Bedienbefehle werden weiterhin abgefangen – auch wenn sie von einer modernen Oberfläche aus erteilt werden.

Der einzig bestehende Kanal »zur Außenwelt« bleibt dabei verschlüsselt. Moderne Penetrationtests sehen spezielle Prüfroutinen vor und sorgen zusätzlich für (Patienten-)Sicherheit, da die Tür zur Außenwelt bestmöglich »bewacht« ist. Natürlich müssen für das gesamte Arm-basierte Subsystem alle Regeln für Cybersecurity gelten. Dabei lassen sich bei entsprechenden Update-Mechanismen auch die Kommunikationsstandards an neue Anforderungen und Bedrohungen anpassen – in Abhängigkeit von den Ziel- bzw. Umsystemen.

In der Arm-Welt ist zudem der Einsatz einer Container-Technologie empfehlenswert: Die Strukturierung in verschiedene Apps, die ihre eigene Umgebung in einem Container haben, bietet viele Vorteile. So kann die Kommunikation in zwei Container aufgeteilt sein – einer zum Microcontroller und einer zur Außenwelt. Ebenso kann ein Security-App integriert werden, die den Netzwerkverkehr auf Anomalien hin checkt.

Selbst KI-Integration wird möglich

Federated Learning ist unter den Experten für KI-gestützte Diagnose insbesondere bei bildverarbeitenden Verfahren bereits seit einigen Jahren ein Begriff. Dabei steht das »föderale Lernen« für eine Technik, bei der ein Modell auf mehreren Geräten trainiert wird. Jedes Gerät verfügt über einen lokalen Datensatz, der nicht mit anderen Teilnehmern ausgetauscht wird. Ist für die Anwendung des Geräts jedoch ein klassisches KI-Modell mit zentralem Datensatz eine Option, so kann dies über die beschriebene Architektur realisiert werden. In beiden Fällen wird ein dedizierter Container für die Ausführung des Modells genutzt.

Für zeit- und normgemäße Cybersicherheit empfiehlt es sich zudem, bei allen Softwareprojekten unter anderem die Top-10-Liste des Open Worldwide Application Security Project (OWASP) zu beachten. In diesem Kontext gibt es auch Regeln für den sicheren Einsatz von Containern, deren Kommunikation untereinander sowie mit der Applikation und der Systemsoftware.

Mit Normen und Geschick ans Ziel

Es gibt kein Patentrezept für eine effiziente, »zertifizierungsfreundliche« Entwicklung medizinelektronischer Geräte – aber viele Punkte, die den Unterschied machen und zum Erfolg eines neuen Produkts beitragen können. Das gilt besonders, wenn die ergänzende Hard- und Software für Kommunikation und Bedienung das eigentliche Medizinsystem an Komplexität übersteigt. Dann kommt es darauf an, mit Mut und smartem Technolgiegeschick die richtige, zukunftsgerichtete Architektur zu wählen – damit sich die Entwicklung neuer Medizingeräte für alle Beteiligten wirtschaftlich rentiert. (uh)