Sichere Entwicklungspfade

So klappt die Software-definierte Medizingeräte-Entwicklung

Die Medizintechnik hat die inhärente Update- und Upgrade-Fähigkeit Software-definierter Systeme für sich entdeckt, doch die Entwickler kämpfen mit regulatorischen Anforderungen, Legacy-Code und fragmentierten Toolketten. Mit welchen Ansätzen und Methoden lassen sich die Herausforderungen bewältigen?

Software-definierte Systeme haben nicht nur die Automobilindustrie und die industrielle Automatisierung grundlegend verändert, jetzt halten sie auch Einzug in die Medizintechnik. Die Hersteller medizintechnischer Produkte sehen darin nicht nur Chancen für neue Anwendungen und schnellere Innovationen, sondern auch für eine neue Art der Wertschöpfung und umsatzkonstante Geschäftsmodelle. Doch auch die technologischen Möglichkeiten forcieren den Wandel weg von eigenständigen, hardwareorientierten Geräten hin zu vernetzten, intelligenten, Software-definierten »Healthcare«-Plattformen.

Der neue Software-orientierte Ansatz ist bereits in einigen Anwendungen sichtbar. Etwa in implantierbaren und tragbaren Geräten mit Embedded-KI, die Telemetriedaten in Echtzeit übertragen. Oder in modernen Bildgebungssystemen, die vorausschauende Analysen und maschinelles Lernen zur Verbesserung der Diagnostik nutzen. Auch Systeme für die Medikamentenverabreichung oder chirurgische Geräte, die Rückkopplungsschleifen und adaptive Algorithmen einsetzen, gehören dazu. Und dabei wird die medizintechnische Ausrüstung in Krankenhäusern zunehmend mit Cloud-basierten Dashboards und Fernüberwachungs-Tools verbunden.

Das Potential ist enorm, trotzdem stecken die meisten Medizintechnikhersteller und ihre Zulieferer noch in der Anfangs- oder zumindest Zwischenphase der Einführung. Denn die Herausforderungen auf dem Weg zum »software defined medical device« sind vielfältig und finden sich auf den verschiedensten Ebenen.

Strenge regulatorische Standards

Bei Medtech-Anwendungen gilt es für Softwareentwickler strenge Vorschriften beachten: Standards wie die IEC 62304 für den Lebenszyklus von Software in Medizinprodukten, die ISO 13485 für Qualitätsmanagement und FDA 21 CFR Part 820 in den USA müssen eingehalten werden. Für den Nachweis der Einhaltung der Standards sind umfangreiche Dokumentationen, eine genaue Rückverfolgbarkeit und umfassende Validierungen erforderlich. Die langen Genehmigungszyklen, die sich aus diesen Anforderungen ergeben, stehen oft im krassen Widerspruch zu agilen Softwareentwicklungsmethoden, was wiederum die Einführung iterativer Verbesserungen erschwert. Obwohl die moderne Softwareentwicklung eine kontinuierliche Bereitstellung von Updates, teilweise sogar Over-the-Air, möglich macht, werden solche Ansätze im medizintechnischen Bereich noch selten eingesetzt – vor allem aus (der in Europa berechtigten) Sorge, dass Zertifizierungen ungültig werden könnten.

-

Hardware-zentrierte Architekturen

Die Herausforderungen bei der Softwareentwicklung für medizintechnische Komponenten finden sich bereits in der zugrunde liegenden, traditionell Hardware-zentrierten Architektur. In der Vergangenheit wurden medizinische Geräte als eigenständige Systeme entwickelt, deren Software mit festen Funktionen eng an eine spezielle Hardwareplattform gekoppelt war. Die Folge: Upgrades der Firmware einschließlich der Einführung neuer Funktionen erfordern in der Regel eine erneute Zertifizierung, was die Produktzyklen unnötig verlängern kann. Hinzu kommt, dass traditionelle Architekturen nicht modular aufgebaut sind: Das erschwert die Wiederverwendung von Code und die Portabilität zwischen verschiedenen Produktlinien ganz ungemein.

-

Inkonsistente Verwendung von Tools

Hinzu kommt die Komplexität eines fragmentierten Entwicklungsökosystems: Embedded-Software-Teams, Cloud-Entwickler, Sicherheitsspezialisten und Qualifizierungs-/Zertifizierungsmanager verwenden oft völlig unterschiedliche Tools, Sprachen und Workflows. Diese aufeinander abzustimmen ist sowohl zeitaufwändig als auch fehleranfällig. Und es erschwert auch die Skalierung von Software über mehrere Komponenten oder Formfaktoren hinweg, da isolierte Entwicklungsabläufe den Reuse von Code erschweren.

-

Sicherheit als nachträgliche Zusatzkomponente

Immer mehr medizintechnische Geräte sind über Bluetooth, WLAN oder die Cloud vernetzt. Dadurch sind sie einer wachsenden Zahl potenzieller Angriffe ausgesetzt. Das Managen von Sicherheitspatches für regulierte Produkte mit langen Lebenszyklen ist äußerst komplex, zumal Updates ohne Beeinträchtigung der Zertifizierung oder Konformität durchgeführt werden müssen. Viele Unternehmen befinden sich noch in einem sehr frühen Stadium der Umsetzung eines integrierten und ganzheitlichen Securityansatzes, der sowohl Embedded-Software als auch Edge-Komponenten und Cloud-Infrastruktur umfasst.

- Unzureichende Testroutinen

Ein weiterer Engpass in der Entwicklung ist die Prüfung und Validierung sicherheitskritischer medizintechnischer Geräte. Um die Patientensicherheit und die Einhaltung gesetzlicher Vorschriften zu gewährleisten, muss jedes Produkt einer gründlichen Validierung unterzogen werden, einschließlich Unit- und Integrationstests, Risikoanalyse und Risikominderung. Die Notwendigkeit, selbst geringfügige Softwareänderungen erneut zu validieren, verlangsamt häufig Produktneuerungen, insbesondere wenn Teams noch auf manuelle oder halbautomatische Testmethoden angewiesen sind. Simulation und Modellierung könnten diesen Prozess beschleunigen, aber diese Techniken werden noch immer zu wenig genutzt, oft aufgrund mangelnder Tool-integration oder Qualifikationslücken seitens der Entwickler.

Neue Architekturen ebnen den Weg

Die Herausforderungen sind vielfältig, aber viele Medizintechnik-OEMs oder ihre Systemzulieferer arbeiten bereits an erfolgreichen Lösungen. Dies beginnt bereits auf Systemebene: Eine effektive Strategie ist die Einführung von modularen, mehrschichtigen Architekturen. Durch die Entkopplung der Geräte-Firmware von der Anwendungslogik mit Hilfe gut konzipierter Abstraktionsschichten können Entwickler flexibel neue Funktionen einführen, ohne ständig auf den Hauptcode zugreifen zu müssen. In einigen Fällen können Embedded-Umgebungen von Microservice-ähnlichen Strukturen profitieren. Diese erlaubt es den Teams, Verantwortlichkeiten zu trennen und Funktionen effizienter zu skalieren. Außerdem erleichtert ein modularer Ansatz die Wiederverwendung bereits validierter Softwarekomponenten in verschiedenen Produktfamilien.

Agile Methoden einführen

Modulare, mehrschichtige Architekturen sind jedoch nur ein Teil der Lösung. Vielmehr müssen auch die Entwicklungsprozesse selbst angepasst werden. Ein Ansatz könnte sein, agile Methoden mit regulatorischer Disziplin zu kombinieren und auf diese Weise einen hybriden Entwicklungsansatz zu nutzen. Iterative Zyklen können weiterhin Innovationen vorantreiben, werden jedoch durch formale Dokumentationskontrollen unterstützt, die die Einhaltung der relevanten Zertifizierungsstandards gewährleisten. Digitale Qualitätsmanagementsysteme (QMS) spielen hier eine Schlüsselrolle, da sie Risikomanagement, Anforderungsverfolgung und Änderungskontrolle direkt in den Entwicklungsworkflow integrieren.

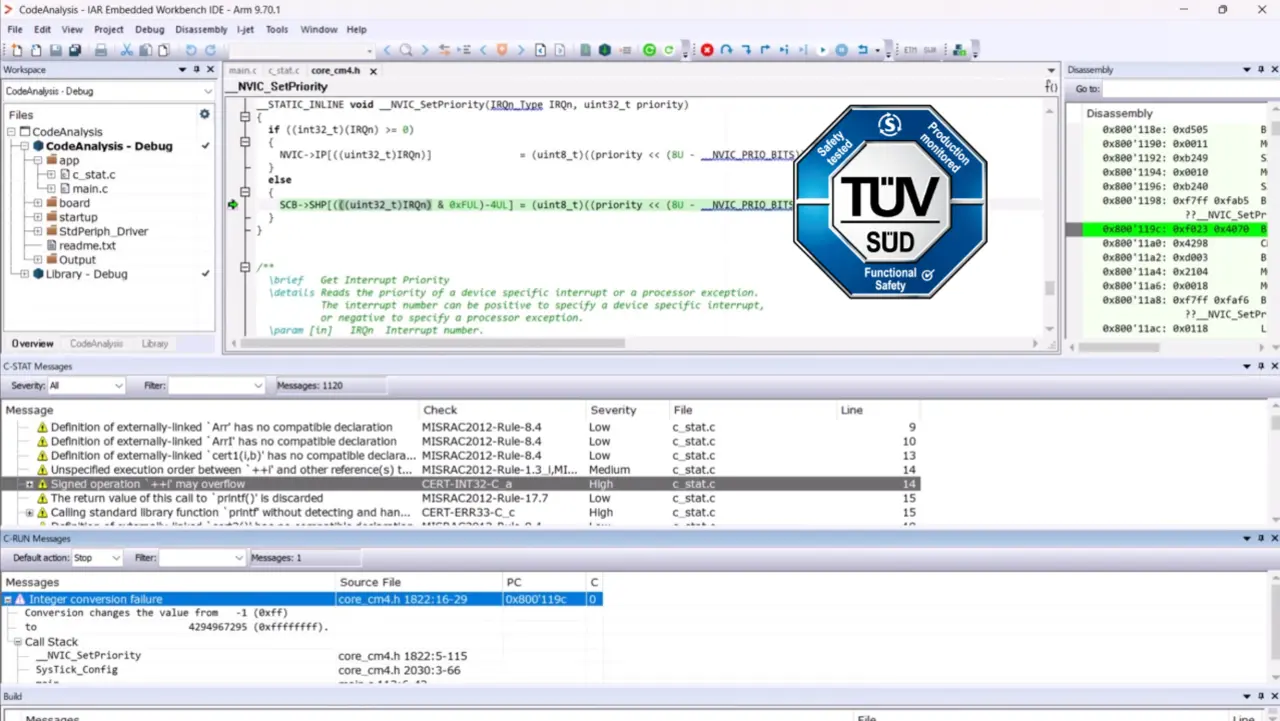

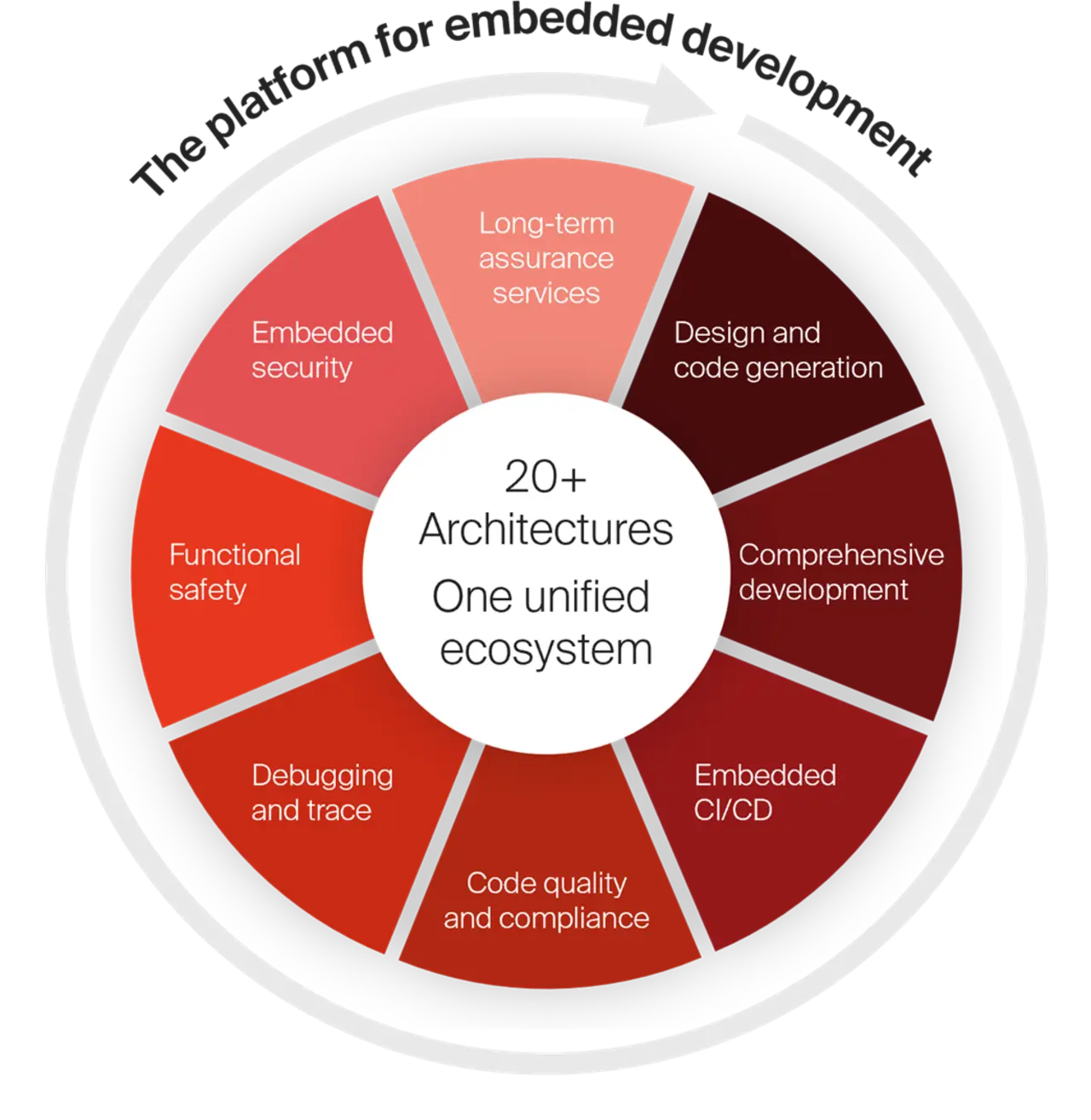

„Shift-left“ für die Verifikation

Wenn die Verifikation zu spät im Lebenszyklus erfolgt, kommt es immer noch zu zahlreichen Verzögerungen im Entwicklungsprozess. Ein „Shift-Left“-Ansatz kann dieses Problem beheben, denn ihm zufolge werden Sicherheit, Risikomanagement und Validierung bereits in einer früheren Entwicklungsphase berücksichtigt. Methoden wie statische Analyse, Bedrohungsmodellierung oder Anforderungsrückverfolgbarkeit können direkt in die Entwicklungsumgebung integriert werden, sodass Probleme schnell erkannt werden können. Die automatisierte Testgenerierung in Verbindung mit Systemanforderungen und Risikoabstufungen stärkt diesen Ansatz zusätzlich und macht die Verifizierung zu einer kontinuierlichen Aktivität. Hier sind integrierte Entwicklungsplattformen hilfreich, wie beispielsweise die IAR Embedded Platform, die Tools wie IAR Build, IAR Visual State, IAR C-STAT und IAR C-RUN für die Generierung, Erstellung und Analyse von Code nahtlos integriert.

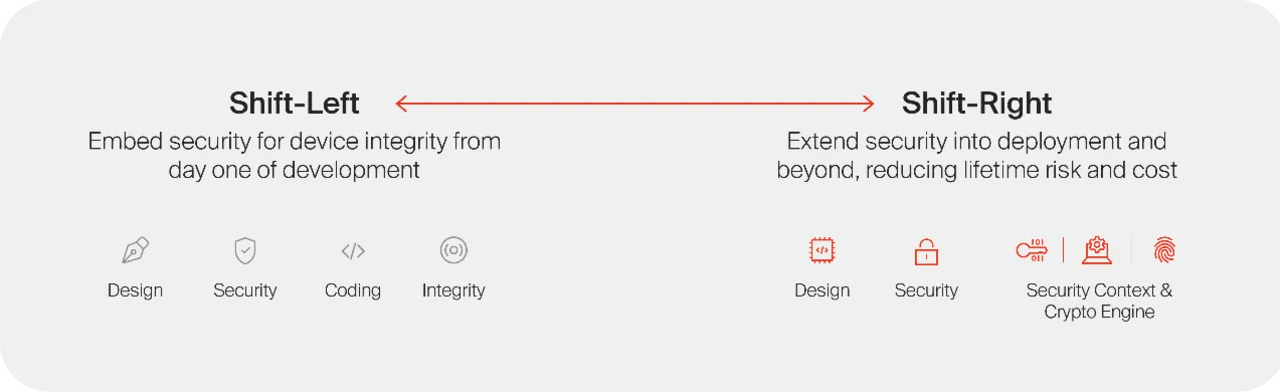

Security von Anfang an

Eine frühzeitige Verifikation im Lebenszyklus trägt außerdem dazu bei, Sicherheit von Anfang an zu integrieren. Ein Cybersecurity-by-Design-Ansatz behandelt Schutzmechanismen wie zentrale Architekturelemente. Funktionen wie Secure Boot, verschlüsselte Kommunikation und Laufzeitschutz sind standardmäßig implementiert. Geräteidentität, authentifizierte Updates und sichere Bereitstellung gewährleisten einen sicheren Betrieb und eine zuverlässige Fernverwaltung über das gesamte Produktleben.

Durch die Ausrichtung der Entwicklungspraktiken an Standards wie ISO/IEC 81001-5-1 und der Pre-Market Cybersecurity Guidance der FDA können Hersteller von Medizintechnikprodukten regulatorische Anforderungen erfüllen und gleichzeitig ihre Widerstandsfähigkeit gegenüber sich ständig weiterentwickelnden Bedrohungen stärken. Viele Hersteller nutzen spezielle Toolchains, mit denen sie Security-Merkmale integrieren können, ohne dass die Entwickler über fundiertes Verschlüsselungs-Knowhow verfügen müssen.

Ein Beispiel hierfür ist Embedded Trust von IAR, eine Secure-Boot- und Firmware-Signing-Lösung mit Anti-Rollback- und Software-Integritätsdurchsetzung, gekoppelt mit einer Secure API, die von der Anwendung genutzt werden kann, um Sicherheitsrisiken weiter zu minimieren. In Kombination mit Embedded Secure IP und Secure Deploy schützt es die IP des Kunden und gewährleistet eine sichere OTA-Bereitstellung, alles nahtlos integriert in die IAR Embedded Workbench.

Die Entwicklung medizintechnischer Geräte unter Berücksichtigung von Security-Aspekten eröffnet auch die Möglichkeit, Cloud-basierte Ökosysteme effektiver zu nutzen. Durch die Erweiterung der Gerätefunktionen auf die Cloud können Hersteller erweiterte Analysen, Ferndiagnosen und ein großvolumiges Gerätemanagement ermöglichen. Sichere APIs und robuste Datenverwaltungs-Frameworks stellen sicher, dass diese Integrationen mit lokalen Datenschutzgesetzen wie HIPAA (US-Gesetz zur Übertragbarkeit und Rechenschaftspflicht von Krankenversicherungen) oder der DSGVO (EU-Datenschutz-Grundverordnung) konform gehen. Gleichzeitig bieten cloudbasierte Testumgebungen eine skalierbare Möglichkeit, Software zu validieren, ohne physische Ressourcen zu binden.

-

Modelle und Simulationen nutzen

Die meisten Medizingerätehersteller haben bereits Änderungen an ihren Softwareentwicklungsprozessen vorgenommen. Aber es gibt noch weitere »Next-Level«- Maßnahmen, mit denen sie die Arbeit ihrer Entwickler rationalisieren können. Beispielsweise ist die modellbasierte, simulationsgesteuerte Entwicklung eine wirkungsvolle Methode, um Innovationen zu beschleunigen und Risiken zu minimieren. Digitale Zwillinge und Verhaltensmodelle können dabei helfen, Testzyklen zu verkürzen. Virtualisierte Hardware ermöglicht es, Algorithmen in großem Maßstab und unter variablen Bedingungen zu testen. Und nicht zuletzt können fortschrittlichere Modellierungstools auf Systemebene die Designgenauigkeit verbessern und den Nachweis der Konformität erleichtern, indem Anforderungen, Risiken und erwartete Verhaltensweisen in ausführbaren Modellen statt in statischen Dokumentationen erfasst werden.

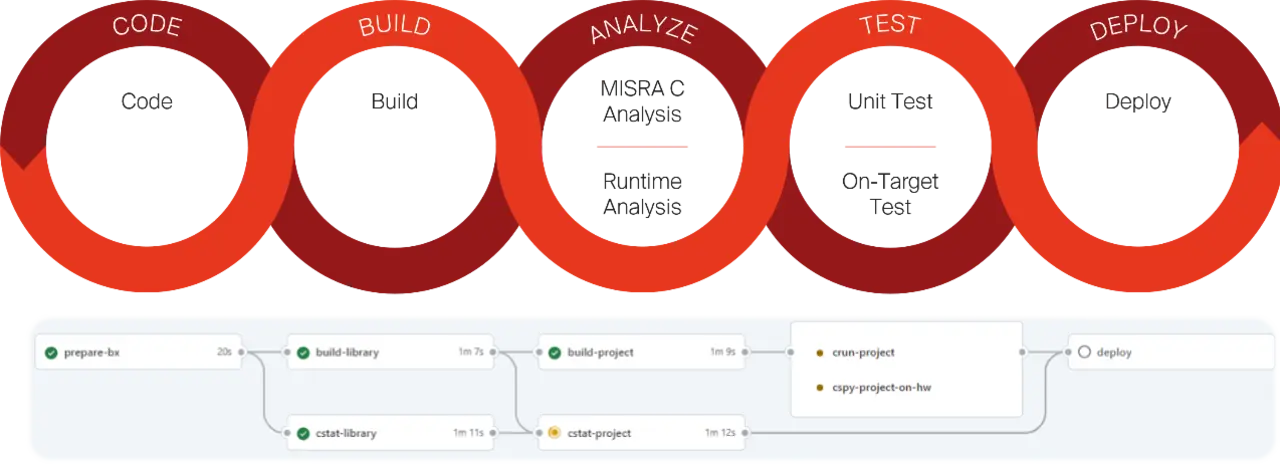

- Integrierte DevSecOps einführen

Aufbauend auf modellbasierten Ansätzen bietet die Einführung integrierter DevSecOps-Verfahren, die speziell auf regulierte Anwendungen zugeschnitten sind, weiteres Optimierungspotential. Pipelines, die Build-Automatisierung, Compliance-Validierung, Bedrohungsbewertung und Regressionstests in einem einzigen Workflow umfassen, können dazu beitragen, den manuellen Aufwand und damit Fehler zu reduzieren. Durch die Anwendung von Infrastructure-as-Code- und Containerisierungsprinzipien im Entwicklungsprozess können sogar Embedded-Endgeräte von reproduzierbaren und skalierbaren Entwicklungs- und Testumgebungen profitieren. Dabei stellt die direkte Integration von Rückverfolgbarkeit und Audit-Protokollierung in das Build-System sicher, dass jede Änderung überprüfbar ist.

- Zertifizierungsartefakte wiederverwenden

Um die Markteinführungszeiten ihrer Produkte zu verkürzen, können Hersteller zertifizierungsfähige Software-Bausteine mit vorab qualifizierten Sicherheits- und Schutzartefakten entwickeln. Mit einem internen Framework können sie einen Großteil der wiederkehrenden Compliance-Dokumentation abstrahieren und automatisieren und so eine manuelle, sich wiederholende Aufgabe in einen optimierten Teil des Entwicklungsprozesses verwandeln.

Eine KI-gestützte Diagnose und Anomalieerkennung bieten noch größeres Potenzial für Effizienz und Automatisierung. KI-Modelle am Netzwerkrand ermöglichen eine proaktive Wartung und Ferndiagnose, ohne auf zentralisierte Ressourcen angewiesen zu sein. Dieselben Modelle können verwendet werden, um Leistungsabweichungen, drohende Hardwareausfälle oder Cybersicherheitsanomalien in Echtzeit zu erkennen. Das erlaubt eine schnellere Reaktion und verbessert die allgemeine Systemstabilität.

Der Patient an erster Stelle

Letztendlich sollte und muss das Wohlbefinden der Patienten stets im Mittelpunkt aller Entwicklungsprojekte stehen. Patientenorientiertes Software-Design bedeutet, flexible Benutzeroberflächen und gut strukturierte APIs zu entwickeln, die die Patientenbindung fördern, die Erfassung realer Daten ermöglichen und die Zugänglichkeit gewährleisten. Außerdem verbessert es die Interoperabilität zwischen Krankenhaussystemen, persönlichen Gesundheitsanwendungen und cloudbasierten EMRs (Electronic Medical Records), wobei die Daten der Patienten stets geschützt sind.

Die Hersteller von medizintechnischen Produkten haben die Chancen erkannt, die sich mit Software-definierten Systemen bieten, doch der Fortschritt wird durch regulatorische Trägheit, veraltete Systeme und fragmentierte Teams behindert. Der neue softwareorientierte Ansatz erfordert die Entwicklung von Geräteplattformen, die kombinierbar, aktualisierbar und sicher sind, sowie Investitionen in integrierte Toolchains und funktionsübergreifende Workflows.

Außerdem ist es wichtig, Compliance als einen kontinuierlichen, ständigen Prozess und nicht als einmalige Aufgabe zu betrachten; Stichwort Post-Market-Surveillance. Mit diesen Veränderungen können Medizintechnik-Hersteller echte Innovationen in den Bereichen Fernversorgung, KI-gestützte Diagnostik und personalisierte Behandlung vorantreiben und so das Gesundheitswesen verbessern und gleichzeitig Safety und Security gewährleisten. (uh)