Transformation in der Autoentwicklung

Embedded-Software-Entwicklungsstrategien für das SDV

Das Software-definierte Fahrzeug (SDV) verändert die Wertschöpfung und die Geschäftsmodelle in der Automobilindustrie. Dies führt nicht nur zu einem strategischen Umdenken bei OEMs und Tier-1-Zulieferern, sondern verändert auch den Ansatz für die Automotive-Softwareentwicklung ganz grundlegend.

Gefordert sind neue Strategien in Bezug auf Software-Qualität, funktionale Sicherheit und Cybersecurity.

Die Automobiltechnik der Zukunft wird vor allem durch Software bestimmt. Auch wenn das den Automobilherstellern und ihren Zulieferer vollkommen klar ist, so kommen sie dennoch aus einer hardwareorientierten Welt. Der Übergang von traditionellen Fahrzeugarchitekturen zu vollständig softwaredefinierten Ansätzen stellt OEMs und Zulieferer folglich vor echte Herausforderungen – und das auf mehreren Ebenen.

Architekturen neu denken

Die neuen Herausforderungen sind vielfältig und beginnen bereits damit, dass die Unternehmen den Übergang von domänenorientierten ECUs zu zentralisierten Rechenplattformen schaffen müssen. Dafür müssen sie ihre Legacy-Software von den spezialisierten Steuergeräten entkoppeln. Außerdem müssen die Entwickler die Echtzeitsicherheit und die Integration isolierter, containerisierter Funktionen mit unterschiedlicher Kritikalität gewährleisten Denn die Anforderungen hinsichtlich funktionaler Sicherheit und Cybersicherheit sind in den verscchiedenen Automotive-Anwendungen – vom Infotainment über die Sicherheit bis hin zu ADAS – höchst unterschiedlich.

Die Transformation erfordert mehr als nur technische Änderungen, sie verlangt nach strukturellen und kulturellen Veränderungen. Das bedeutet, Entwicklungsprozesse und Organisationsstrukturen müssen angepasst werden, um integrierte Softwarearchitekturen für schnellere Iterationen und domänenübergreifende Koordination zu unterstützen.

Prozesse transformieren

Auch in Bezug auf Over-the-Air-Updates (OTA) ist ein Umdenken erforderlich. Entwickler müssen über Infotainment-Anwendungen hinaus und über sichere Software-Updates in sicherheitskritischen Bereichen wie ADAS und Antriebsstrang nachdenken.

Die Entwicklung von SDVs wirkt sich auch auf die Arbeitsabläufe und Prozesse der Entwicklerteams aus. Für schnellere Iterationen, Continuous Integration und flexiblere Software-Updates müssen sie DevOps- und Agile-Methoden testen und einführen. Dies darf jedoch nicht auf Kosten der Validierung und Rückverfolgbarkeit gehen, die für die Einhaltung funktionaler Sicherheitsstandards erforderlich sind.

Führende Automobilhersteller stehen bereits mitten im Transformationsprozess: Sie bauen interne Softwareteams auf und entwickeln eigene Softwareplattformen, wie beispielsweise Volkswagen mit Cariad und VW.OS, Mercedes-Benz mit MB.OS oder Woven by Toyota mit Arene OS. Die meisten OEMs sind jedoch nach wie vor stark von externen Zulieferern abhängig. Das bedeutet, dass es eine große Bandbreite im Reifegrad der unterschiedlichen Plattformen und Produktlinien gibt.

Legacy-Systeme

OEMs und Tier-1-Zulieferer stehen bei der Umstellung auf softwaredefinierte Fahrzeuge alle vor den weitgehend selben Herausforderungen. Eine große Hürde stellt die bestehende Automobilarchitektur dar. Verteilte Steuergeräte erschweren systemweite Updates, Optimierungen und die funktionsübergreifende Kommunikation. Dies ist auf die eingeschränkte Interoperabilität neuerer Software in bestehenden CAN-basierten Netzwerken zurückzuführen. Eingeschränkt wird die Wiederverwendbarkeit von Software und die Möglichkeit zur Erweiterung der Funktionalität im gesamten Fahrzeug auch durch die Begrenzungen hinsichtlich Speicher, Rechenleistung und Bandbreite.

Fragmentierte Architekturen

Weil einheitliche Softwarearchitekturen fehlen, die über begrenzte Standards wie AUTOSAR oder Middleware-Protokolle wie DDS (Data Distribution Service) und SOME/IP (Scalable service-Oriented Middleware over IP) hinausgehen, haben viele OEMs proprietäre Stacks entwickelt. Das treibt nicht nur die Kosten in die Höhe, sondern schränkt auch die Flexibilität der Zulieferer ein. Dieser Mangel an Konsens in der Branche macht die Integration von Software von Drittanbietern (zum Beispiel für Navigation, Sprachsteuerung, Konnektivität) langsam, riskant und weniger skalierbar über Fahrzeugplattformen hinweg.

Unabgestimmte Prozesse

Eine weitere große Herausforderung ist eine Fehlausrichtung in der Organisation: Traditionelle, hardwareorientierte Entwicklungsmodelle kollidieren mit der schnelleren, iterativen Natur moderner Softwareentwicklungsmethoden. Isolierte Teams und starre Prozesse führen zu Reibungsverlusten beim Erfüllen von Hardware-, Sicherheits- und Cybersecurity-Anforderungen. Gleichzeitig ist der Übergang von Wasserfall- zu agilen oder hybriden Methoden in großen, compliance-orientierten Unternehmen besonders komplex.

Qualifikationslücke

Hinzu kommt ein Mangel an gut ausgebildeten Entwicklern, die sich mit Embedded-Systemen auskennen und Erfahrung mit DevOps, Cloud-nativen und KI/ML-Technologien haben. Verschärft wird dies durch das Fehlen von Toolchains, die eine Versionierung, Simulation und Fehlerbehebung in großem Maßstab ermöglichen. Das bedeutet, dass Teams oft gezwungen sind, ineffiziente und schwer zu integrierende Lösungen zusammenzuflicken.

Compliance als Herausforderung

Nicht zuletzt bedeuten die Compliance und die Zertifizierung der Software eine große Herausforderung bei der SDV-Entwicklung. Das Erfüllen der Standards für funktionale Sicherheit (ISO 26262) und Cybersicherheit (ISO/SAE 21434) wird insbesondere dann zu einer Herausforderung, wenn die Software modular aufgebaut ist und wiederverwendet wird. Die in Continuous Integration/Deployment (CI/CD) angewandten Praktiken lassen sich nur schwer mit strengen Anforderungen an Rückverfolgbarkeit und Audits in Einklang bringen. Außerdem verlangsamt die häufige Neuzertifizierung sicherheitskritischer Komponenten die Innovation.

Erste Ansätze: Architekturen modernisieren

OEMs und Tier-1-Zulieferer arbeiten aktiv daran, die Herausforderungen der SDV-Entwicklung durch grundlegende Änderungen der Architekturen und Prozesse zu bewältigen. Ein wichtiger Schritt ist die Einführung zentralisierter Rechen- und Zonenarchitekturen, um ECUs in weniger, aber dafür leistungsfähigeren Einheiten zusammenzufassen, was einfachere Software-Updates und eine effizientere Ressourcenzuweisung ermöglicht. Zonenarchitekturen reduzieren außerdem die Komplexität der Verkabelung und unterstützen die modulare Skalierung von Hardware und Software über verschiedene Fahrzeugmodelle hinweg.

Diese neuen Architekturen erfordern spezielle SDV-Betriebssysteme und Middleware: Softwaredefinierte Fahrzeuge sind auf Echtzeit-fähige Betriebssysteme angewiesen, die Over-the-Air-Updates, Cybersecurity und deterministisches Verhalten unterstützen. Die Middleware ermöglicht die Hardware-Abstraktion in heterogener Hardware und erlaubt eine effiziente, serviceorientierte Kommunikation über Zonen, Domänen und Cloud-verbundene Komponenten hinweg.

Arbeitsabläufe anpassen

Um die verschiedenen Anwendungen besser managen zu können, arbeiten Entwicklungsteams mit Containerisierung und Virtualisierung. Docker-ähnliche Container, die für Embedded-Systeme angepasst wurden, helfen ihnen dabei, Softwaremodule zu isolieren. Mit partitionierten Umgebungen und Hypervisoren können sie Echtzeit- und Nicht-Echtzeitfunktionen sicher und ohne gegenseitige Beeinträchtigungen auf gemeinsam genutzter Hardware ausführen.

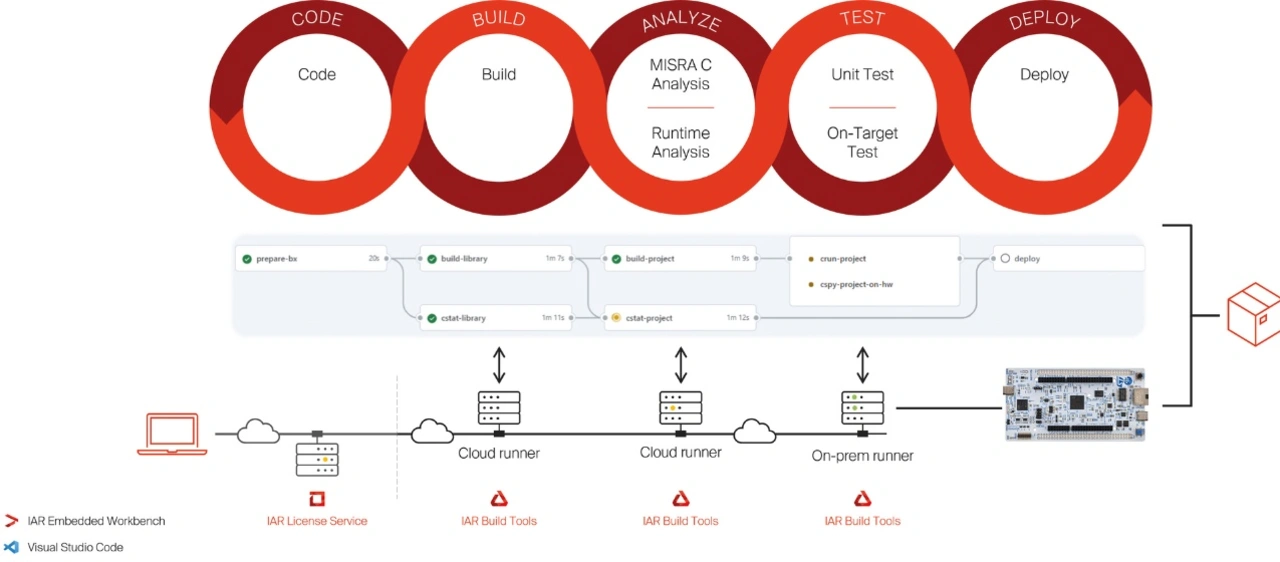

Dieser Ansatz steht in engem Zusammenhang mit dem Aufkommen von DevOps-inspirierten Workflows in der SDV-Entwicklung. Dazu gehören der Aufbau von CI/CD-Pipelines, die auf Embedded-Systeme zugeschnitten sind, sowie die Einbindung von Simulationen, statischen Analysen und Hardware-in-the-Loop-Tests. Die Teams nutzen auch Infrastructure-as-Code-Prinzipien und automatisieren so die Hardware-Konfiguration, das Testen und die Validierungsprozesse. Aufbauend auf Containerisierung und DevOps-Praktiken arbeiten viele funktionenübergreifende Teams effektiver zusammen, indem sie eine einheitliche Entwicklungsplattform mit Versionskontrolle, Unit-Tests und kollaborativer Fehlersuche nutzen. Einige OEMs und Tier-1-Zulieferer setzen auch digitale Zwillinge ein, um Testzyklen zu beschleunigen und eine kontinuierliche Validierung während des gesamten Entwicklungsprozesses zu unterstützen.

Fortgeschrittene Strategien: Automatisierung der Compliance

Diese ersten Ansätze zur Entwicklung von Embedded-Software für SDVs werden bereits von führenden Automobilherstellern eingesetzt. Es gibt jedoch weitere Strategien, mit denen sich die Entwicklungseffizienz steigern, Prozesse beschleunigen und Kosten unter Kontrolle halten lassen.

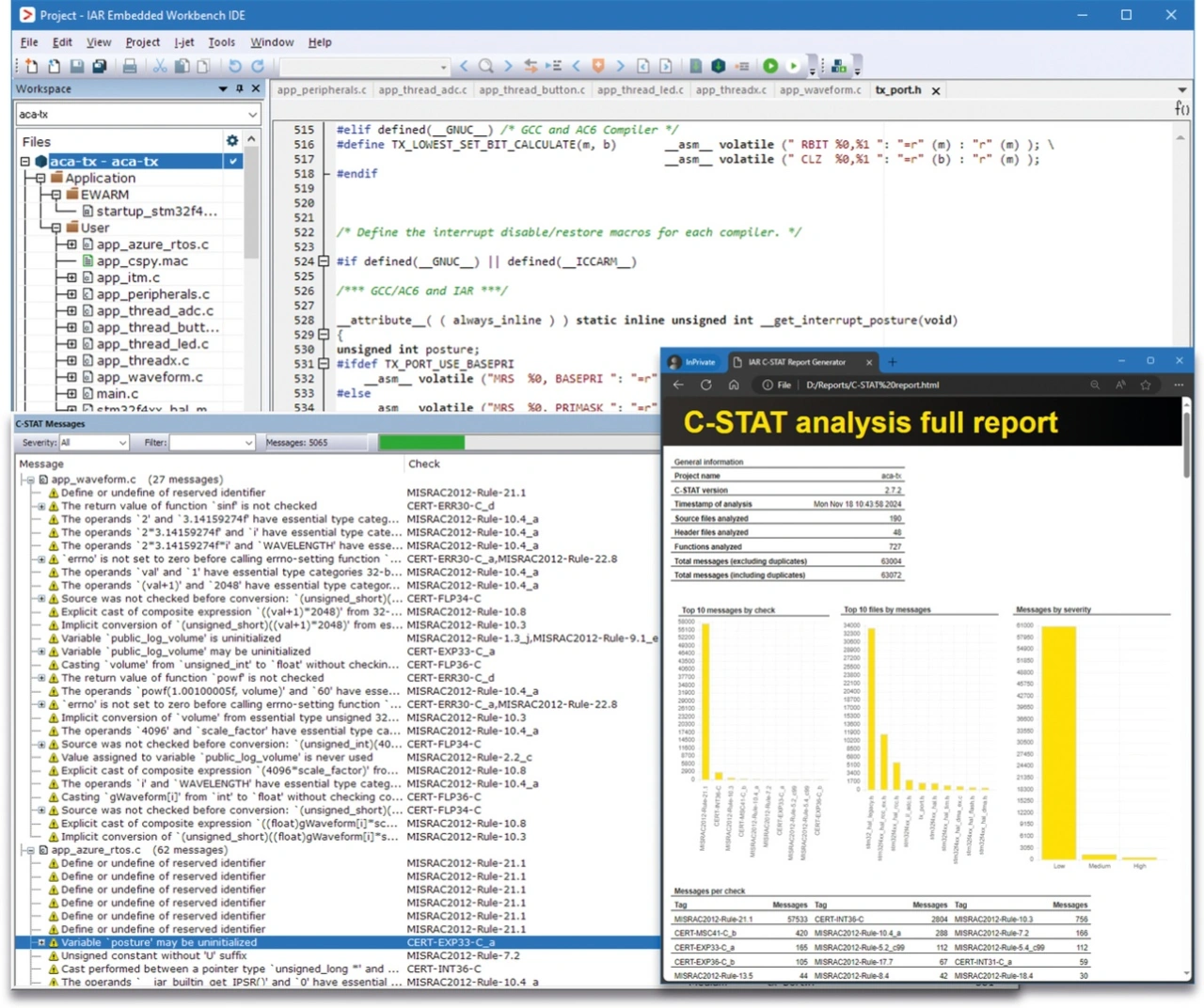

Eine solche Strategie ist die Nutzung automatisierter Standard-Compliance-Tools. Diese Werkzeuge integrieren Überprüfungen der MISRA-C-Konformität, Sicherheitsscans und Rückverfolgbarkeitszuordnungen direkt in CI-Pipelines. Beispielsweise können statische Analyse-Tools wie IAR C-STAT automatisierte MISRA-C-, CERT-C/C++- und CWE-Prüfungen bei jedem Build durchführen (Bild 1). Dies reduziert manuelle Rezertifizierungen und gewährleistet sicherere, schnellere Iterationen in sicherheitskritischen Umgebungen.

Reuse von Software und Plattformen

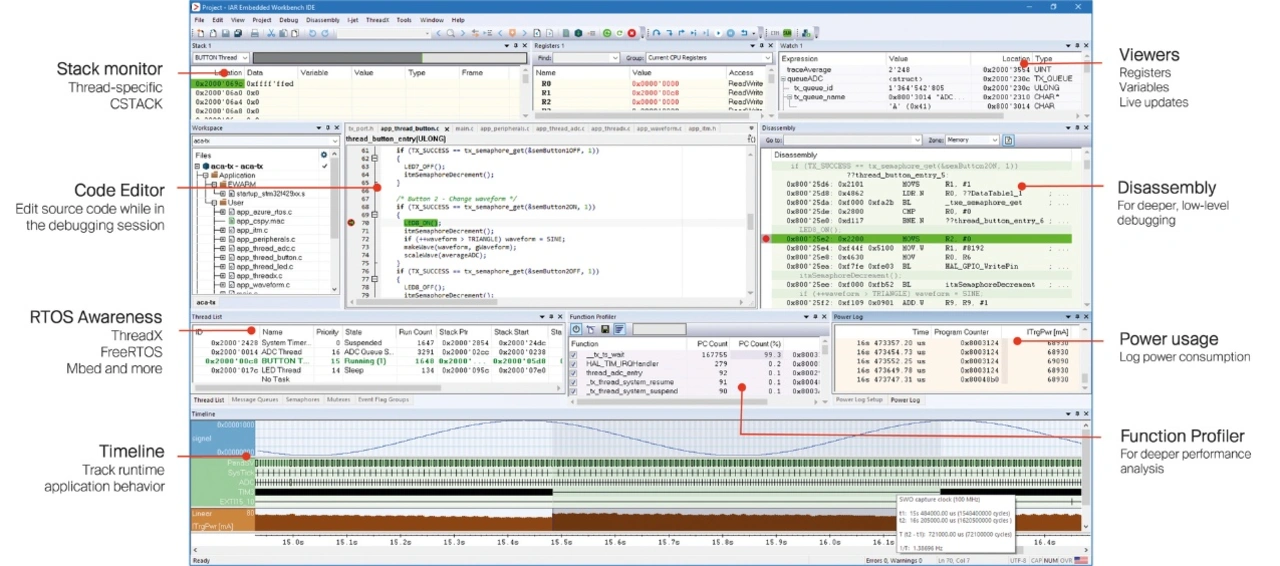

Eine weitere vielversprechende Strategie sind modulare, wiederverwendbare Softwarekomponenten. Indem sie Code erstellen, der für verschiedene Modelle und Plattformen verwendet wird, können OEMs und Zulieferer ihre Entwicklung optimieren und Doppelarbeit reduzieren. Bewährte Toolchains wie die IAR Embedded Workbench (Bild 2) und Werkzeuge wie IAR Visual State bieten effiziente Unterstützung im Entwicklungs-Workflow.

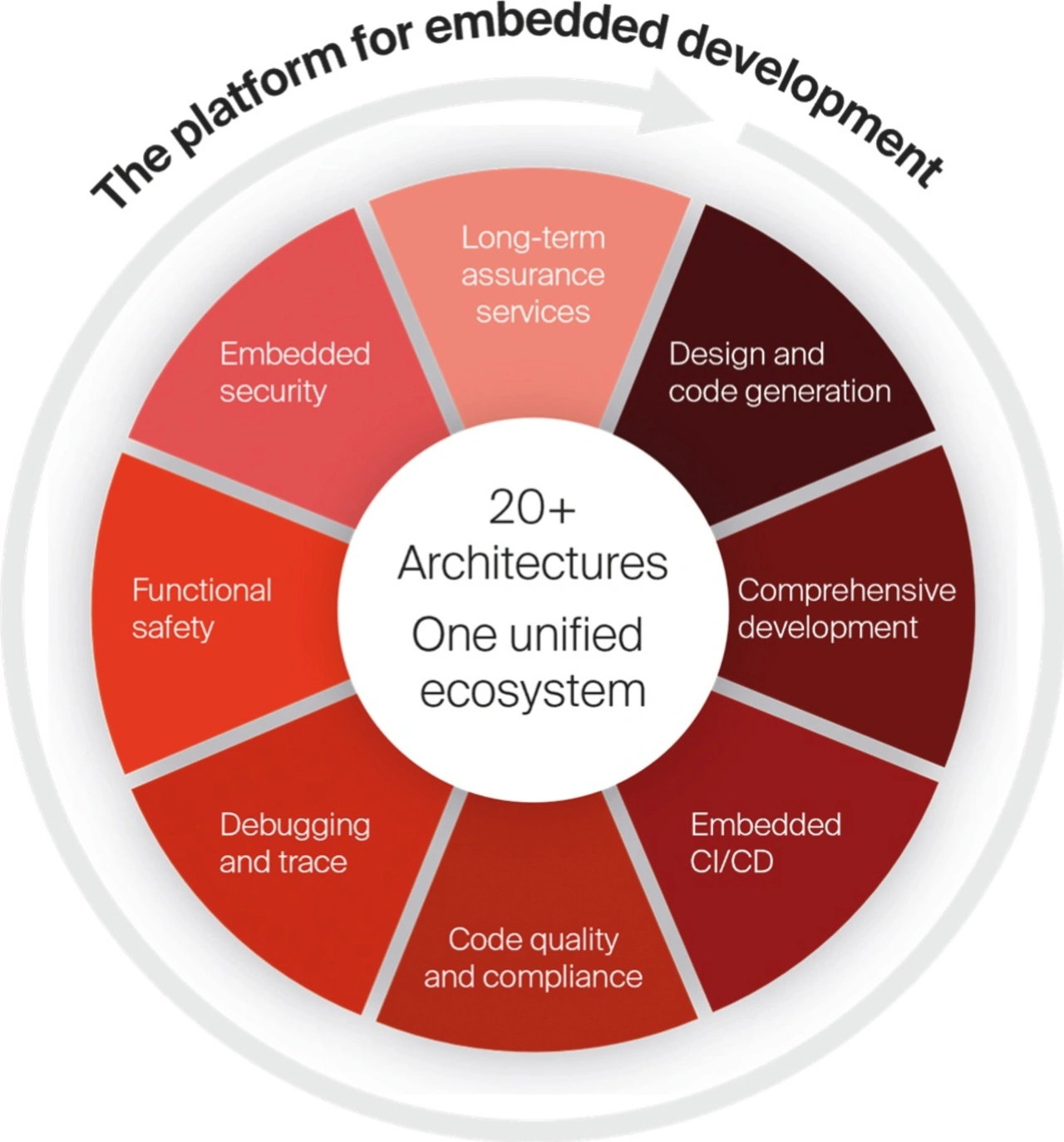

Um diese Wiederverwendung in großem Maßstab effektiv zu gestalten, können domänenübergreifende Kollaborationsplattformen eingeführt werden. Diese ermöglichen es Hardware-, Software-, Systemengineering- und Security-Teams, parallel mit gemeinsamen Modellen wie SysML oder modellbasierten Systemen zu arbeiten. Das reduziert Reibungen in der Entwicklung und verbessert die Abstimmung. Viele Unternehmen setzen integrierte Entwicklungsplattformen ein, wie beispielsweise die IAR Embedded Platform. Sie vereint die IAR Embedded Workbench, IAR Build Tools, IAR Visual State, IAR C-STAT und IAR C-RUN in einer Plattform und gewährleistet gleichzeitig die funktionale Sicherheit über verschiedene Architekturen hinweg. Einheitliche Umgebungen wie diese unterstützen die gemeinsame Versionskontrolle, Unit-Tests und die teamübergreifende Fehlersuche (Bild 3).

Qualität, funktionale Sicherheit und Cybersicherheit gewährleisten

Derartige Toolsuites unterstützen auch containerisierte Builds und Cloud-fähige CI/CD. Das ermöglicht skalierbare Simulations- und Testumgebungen wie Cloud-basierte Hardware-in-the-Loop (HIL)- und Software-in-the-Loop (SIL)-Setups. Gleichzeitig helfen Laufzeitanalyse-Tools wie C-RUN von IAR dabei, Fehler in simulierten und Hardware-Umgebungen zu erkennen. Ein solches Setup reduziert die Abhängigkeit von physischen Prüfständen und ermöglicht eine groß angelegte Validierung, einschließlich der KI-gesteuerten Generierung von Szenarien für Extremfälle und Fehlermodi.

Für die Einführung von Embedded-Sicherheit setzen OEMs und Tier-1-Zulieferer häufig auf spezialisierte Tools, die keine besonderen Verschlüsselungskenntnisse auf Entwicklerseite erfordern und sogar die Integration von Sicherheitsfunktionen in einer späten Produktphase gestatten. IAR bietet mit Embedded Trust eine Lösung für Secure Boot und Firmware-Signierung mit Rollback-Schutz und Software-Integrität. In Kombination mit Embedded Secure IP und Secure Deploy schützt sie die IP des Kunden und gewährleistet eine sichere OTA-Bereitstellung, alles nahtlos integriert in die Entwicklungstoolchain.

Sämtliche Maßnahmen zur Sicherstellung der Softwarequalität dienen auch der höchsten Disziplin in der Softwareentwicklung: der einheitlichen Sicherheitsstrategie, die einen proaktiven, lebenszyklusbasierten Ansatz für Cybersecurity verfolgt, beginnend beim Bootloader-Schutz bis hin zu OTA-Patches. Diese Strategie stellt sicher, dass Sicherheitsanforderungen integriert werden, ohne die funktionale Isolation oder die Echtzeitleistung zu beeinträchtigen.

Fazit

Beim softwaredefinierten Fahrzeug geht es nicht nur darum, mehr Software in Autos zu integrieren. Vielmehr bedeutet das SDV einen grundlegenden Wandel in der Art und Weise, wie Fahrzeuge entwickelt, aktualisiert und erlebt werden. Das erfordert neue Strategien für Qualität, funktionale Sicherheit und Cybersicherheit im gesamten Entwicklungsprozess. Um erfolgreich zu sein, müssen OEMs und Zulieferer ihre Denkweise von der Fahrzeugentwicklung hin zum Software-Produktlebenszyklusmanagement ändern. Sie müssen in die Modernisierung ihrer Toolchain investieren, selbst wenn sie dies nur schrittweise tun. Außerdem müssen diese Unternehmen eine Kultur aufbauen, in der Sicherheit und Agilität Priorität haben und keine Kompromisse eingegangen werden. Die Transformation ist komplex, aber mit den richtigen Plattformen, Prozessen und Partnerschaften ist die Automobilindustrie auf dem besten Weg, das volle Potenzial der softwaredefinierten Fahrzeuge der Zukunft auszuschöpfen.