IoT-Systeme entwickeln

Safe, Secure und schnell am Markt

Was braucht es, um ein IoT-System erfolgreich zu entwickeln? Ein Baustein, der derzeit viele Entwickler umtreibt, betrifft die Security. Beim Absichern eines Produktes könnte die Plattform von Arrow helfen.

Das Entwickeln eines IoT-Systems adressiert interdisziplinäre Kompetenzbereiche – vom Embedded Design über Kommunikationsprotokolle, IT/OT bis hin zu Cloud-Services. Security ist hierbei als ein fundamentaler Bestandteil der Anforderungen eines Plattformkonzepts zu sehen. Das fängt auf dem Chip an, reicht über das Thema Secure Supply Chain und Device Operations bis hin zur Cloud.

Jedoch wird aufgrund der hohen Komplexität und mangelnder Expertise beim Planen und Umsetzen das Thema Security zu wenig beachtet. Geändert haben sich nicht allein die Anforderungen an die Auswahl einer sicheren Prozessorplattform, sondern ebenfalls regulatorische Sicherheitsrichtlinien. So sind von OEMs mehr und mehr Prozesse zum sicheren Umgang mit sensiblen Daten und geistigem Eigentum zu betrachten. Damit können Unternehmen die eigene Marke, Umsatzströme sowie das gesamte System Ende-zu-Ende schützen.

Ebenso ist das Thema des Skalierens von Security-Konzepten und Verwaltens einer Flotte von IoT-Systemen über den Lebenszyklus hinweg schwierig. Der Beitrag stellt einen Leitfaden zum Entwickeln sicherer und robuster IoT-Plattformen anhand der »Shield96 Trusted Platform« von Arrow vor. Hierbei vereint das Referenzdesign eine sichere Micro Processing Unit (MPU) mit einem darauf abgestimmten Security-Software-Framework der Firma Sequitur Labs. Es unterstützt dabei, ein IoT-System sicher zu booten, sensible Daten sicher zu speichern und über den kompletten Lebenszyklus zu betreiben.

IoT-Produkte schützen

Das »C.I.A.A.-Konzept« stellt die vier Schutzmaßnahmen der Informationssicherheit dar:

➔ Confidentiality (Vertraulichkeit)

Schutz der Privatsphäre und Sicherheit der Daten beim Übertragen sowie Speichern auf dem Endgerät.

➔ Integrity (Integrität)

Gespeicherte und übertragene Daten wurden nachweislich nicht manipuliert oder geändert.

➔ Availability (Verfügbarkeit)

Die Verfügbarkeit eines IoT-Systems hat höchste Priorität. Eine Prozessstörung und/oder sogar ein kompletter Ausfall können schwerwiegende Folgen haben.

➔ Authenticity (Authentizität)

Es besteht kein Zweifel am Urheber der Hardware und der Daten. Jede Hardware muss eine fälschungssichere Identität beim Erstellen zugewiesen bekommen (vergleichbar einem digitalen Personalausweis).

Ein Entwickler eines IoT-Systems sollte gewährleisten, dass seine Hardware mit allen vier Maßnahmen ausgestattet ist. Unabhängig von Normen und technischen Richtlinien, müssen sich Produkt- beziehungsweise Projektmanager, technische Leiter oder gar Geschäftsführer folgende sieben Fragen stellen:

1. Wie schütze ich das geistige Eigentum und das Markenimage meiner Firma, um Umsatzströme zu sichern?

2. Wie kann ich mein Produkt vor Überproduktion und Plagiaten schützen?

3. Wie schütze ich Geräteidentitäten, Schlüssel, kritische Daten, Firmware und Root-Zertifikate während des Produktionsprozesses und über den Lebenszyklus hinweg?

4. Wie kann ich Security als Unterscheidungsmerkmal für meine Produkte nutzen, um neue Geschäftsmodelle zu etablieren?

5. Wie kann ich mein Produkt schnell auf den Markt bringen, ohne ein Team aus Security-Experten aufzubauen?

6. Wie bewerkstellige ich sichere Over The Air (OTA)-Firmware-Updates und verwalte Geräteidentitäten mit einer Public-Key-Infrastruktur (PKI)?

7. Wie nutze ich Cloud-Services, um aus dem Geräteverhalten Schlüsse über Security-Risiken zu ziehen?

Der Schutz des IoT-Produktes sollte den Ansatz »Secure by Design« verfolgen. Mit der Plattform von Arrows können Unternehmen vielen Schwierigkeiten zuvorkommen und die Markteinführung des IoT-Produktes beschleunigen. Jedoch ist das Konzept eher als Leitfaden und Inspiration zu verstehen und nicht als »Allheilmittel«.

Architektur der Plattform

Eine Grundlegende Prämisse ist: »Zero-Trust: Wenn Sie dem System nicht trauen, dann dürfen Sie den Daten ebenfalls nicht trauen. Vertraue niemandem, verifiziere jeden.«

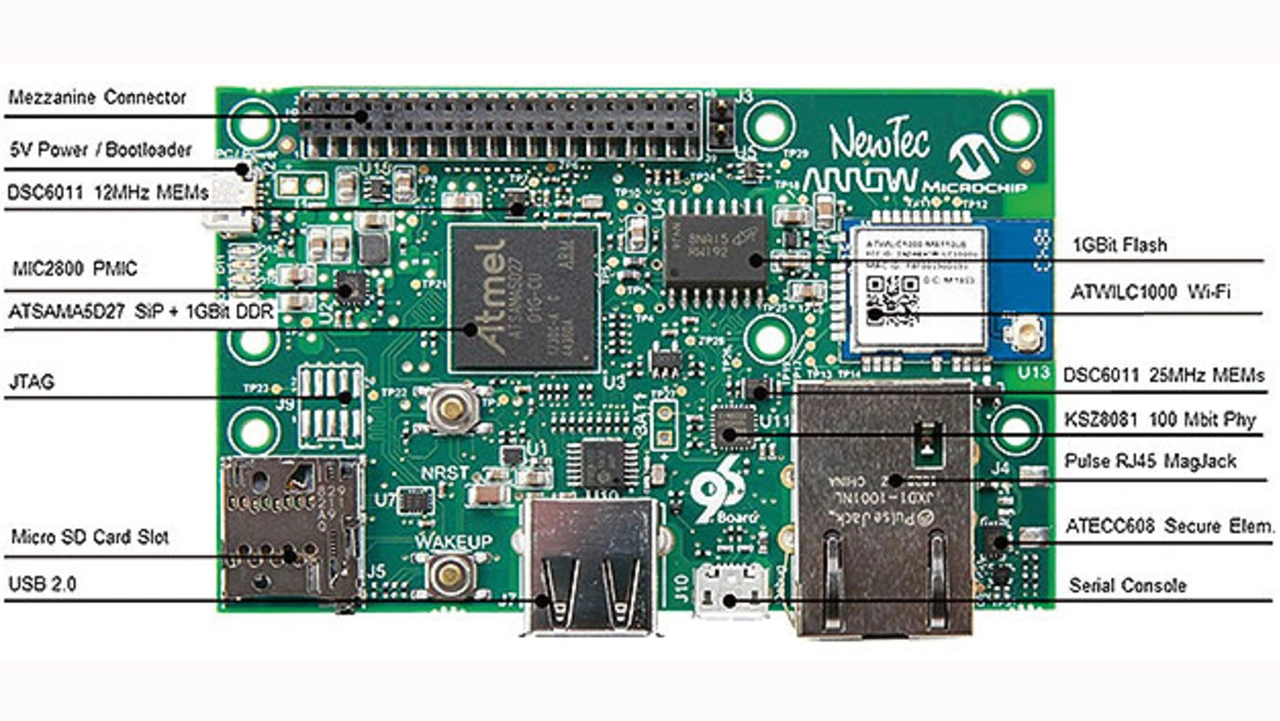

Das Single Board Computer (SBC)-Konzept der Shield96 Trust Platform (Bild 1) vereint einen ganzheitlichen Secure-by-Design-Ansatz – mit einem Linux-Betriebssystem basierend auf der Cortex-A5-SAMA5D2-Prozessor-Familie mit 500 MHz des Herstellers Microchip.

Der Hersteller implementiert eine große Vielfalt an Security-Peripherie und IP. Zusätzlich gibt es in der SAMA5D2-Prozessorfamilie Modelle, welche für Payment-Anwendungen »PCI 5.x« (PCI, Payment Card Industry) vorqualifiziert sind. Ergänzt wird das Konzept mit einem auf den Prozessor abgestimmten Security-Software-Framework namens »EmSPARK Security Suite« des Herstellers Sequitur Labs. Entworfen wurde das Konzept jedoch nicht für ein dediziertes Marktsegment, sondern kann über verschiedene IoT-Produkte hinweg zum Einsatz kommen, etwa

➔ Industrial/Factory Automation

➔ Transportation

➔ Building Automation

➔ Smart Spaces

➔ eHealth/Medical

➔ Payment

Das Board ist im »96Boards-Community-IoT-Extended«-Formfaktor von 54 x 85 mm2 ausgeführt (Bild 2). Es umfasst weitere Halbleiterbausteine/ICs von Microchip für Powermanagement, Clocking, 100Base-T-Ethernet, Wi-Fi, USB-Schnittstellen sowie passive elektromechanische Steckerbinder ausgewählter Hersteller. Zusätzlich lässt sich das Board über den 2x20-Pin-I/O-Steckverbinder mit Mezzanine-Karten erweitern. Abgerundet wird das Konzept mit einem 1 Gbit großen QSPI-Flash-Speicher der Firma Micron.

Es wird zusammen mit der MPU »SAMA5D27«und der kompletten Root of Trust (RoT) ab Werk im Arrow Programming Center in Venlo (Niederlande) provisioniert. Enthalten sind weiterhin verschlüsselte und signierte »EmSPARK« Security Payloads wie Secure Bootloader, Linux Kernel, Device Tree Blobs und Trusted Execution Environment.

Zusätzlich führt Arrow in dem Prozessschritt eine Diversifikation der Payloads aus. Das heißt, jedes Shield96 Board ist für sich einzigartig und der Secure Bootloader bootet aus dem externen QSPI Flash lediglich die vom OEM bereitgestellten Payloads. Somit verhindern die Entwickler, dass geistiges Eigentum aus dem externen Flash-Speicher auf andere Hardware kopierbar ist.

An Bild 2 fällt auf, dass kein externer DDR-Speicher vorhanden ist. Der SAMA5D27 wird mit einem 1 Gbit großen DDR2-Speicher (System-in-Package, SIP) ausgeliefert. Zusätzlich sind für die SAMA5D2-Prozessor-Familie verschiedene sicherheitsrelevante Peripherien verfügbar. Sie reichen von Crypto Engines und Algorithmen, über eine Trusted-Execution-Umgebung mittels Trust Zone bis hin zu Secure SRAM sowie physikalischen Anti-Tamper-Funktionen. Um das Board in Proof-of-Concept-Anwendungen zu integrieren, hat Phoenix Contact – wie in Bild 1 zu sehen – das UCS-Gehäuse samt Bedruckung und mechanischer Bearbeitung der Seitenwände angepasst.

- Safe, Secure und schnell am Markt

- Ausfallsicher - jederzeit