Programmierbare Logikbausteine

Raubkopierern Einhalt gebieten

Fortsetzung des Artikels von Teil 3

Schutzmaßnahmen bei laufendem Betrieb

Zum Schutz vor Angriffen auf ein laufendes System haben FPGA-Hersteller ebenfalls Gegenmaßnahmen implementiert. Altera beispielsweise hat einen Sabotageschutz auf einer Reihe seiner FPGAs untergebracht. Wenn eine Steuersicherung voreingestellt ist, so akzeptiert die Komponente nur Konfigurations-Bitstreams, die mit dem richtigen Schlüssel verschlüsselt sind.

Diese Sicherung verhindert, dass ein Angreifer die Funktionen anderer Teile innerhalb des Systems durch Ändern der FPGA-Konfiguration verändert. Stratix-, Cyclone- und Arria-Komponenten können dabei so voreingestellt werden, dass sie die interne Konfiguration regelmäßig überprüfen, um zu sehen, ob sie mit einer Prüfsumme übereinstimmt. Die Stratix-Komponenten können außerdem so konfiguriert werden, dass ein Befehl ausgegeben werden kann, der den gesamten Speicher des FPGA, einschließlich der Konfiguration, löscht; dies gilt, sofern die Systemlogik Funktionen zur Manipulationserkennung vorgesehen hat.

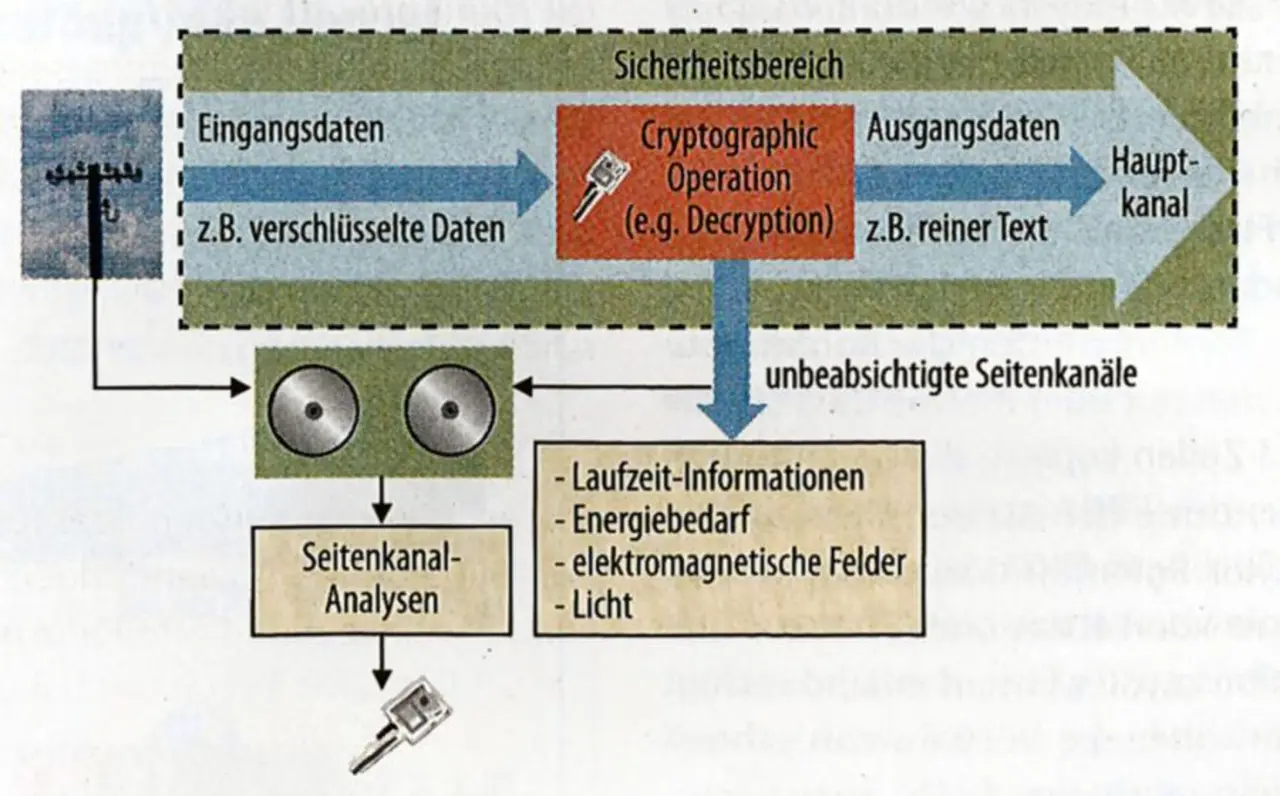

Um sich gegen Seitenkanal-Angriffe (Bild 2) zu schützen, hat Microsemi wiederum Technologien von mehreren Design-Sicherheitsspezialisten lizenziert – darunter Technologien aus der kryptographischen Forschung. Die AES-Implementierung der neuesten Flash-basierten Komponenten ist nun höchst widerstandsfähig gegenüber Angriffen dieser Art und kann auch von Kunden für ihre eigenen Sicherheits-Logikfunktionen genutzt werden.

Jobangebote+ passend zum Thema

- Raubkopierern Einhalt gebieten

- Funktionen für Bezahldienste absichern

- Alternativen bei der Verschlüsselung

- Schutzmaßnahmen bei laufendem Betrieb