Hardwarebasierter Sicherheitsprozessor

Vertrauen und Sicherheit für das IoT der Zukunft

Das IoT wächst rasant, dadurch entstehen aber auch neue Angriffsflächen. Um Embedded-Systeme ausreichend zu schützen, muss die Sicherheit zu einem festen Bestandteil des Designs werden. Dabei hilft die Integration eines hardwarebasierten Sicherheitsprozessors – wie dem Trusted Platform Module (TPM).

Das Internet der Dinge (IoT) übernimmt eine immer wichtigere Rolle in unserem Alltag. Gleichzeitig werden die möglichen Funktionen komplexer und vielfältiger. Damit steigt jedoch auch die Wahrscheinlichkeit, unerwünschte Aufmerksamkeit auf sich zu ziehen, denn mit der fortschreitenden Entwicklung des IoTs entstehen neue und raffiniertere Möglichkeiten, vernetzte Systeme und Geräte zu manipulieren. Nicht nur Betriebsdaten, Prozess-Know-how und geistiges Eigentum sind in Gefahr, sondern auch die Gesundheit und das Wohlbefinden der Nutzer. Darum ist es notwendig, Sicherheitskonzepte bereits beim Design neuer Anwendungen zu berücksichtigen.

Im Fokus stehen dabei insbesondere Embedded-Systeme wie Industriemaschinen, da sich deren Produktlebensdauer teilweise auf mehrere Jahrzehnte erstreckt. Sie sind deshalb besonders anfällig für Bedrohungen, die bei der Entwicklung teilweise noch unbekannt waren. Bei der Entwicklung der Sicherheitsstrategien müssen dabei drei Hauptaspekte beachtet werden: Der Schutz von geheimen Daten und Schlüsseln, Gegenmaßnahmen gegen dezentrale und physische Angriffe sowie robuste Sicherheitsprozesse über die gesamte Wertschöpfungskette hinweg.

Die Schwachstellen von Embedded-Systemen

In der Vergangenheit haben sich die Entwickler beim Thema Schutz und Sicherheit ausschließlich auf Standardsoftware verlassen. Komplexe Software beinhaltet jedoch auch zahlreiche Bugs.

Jobangebote+ passend zum Thema

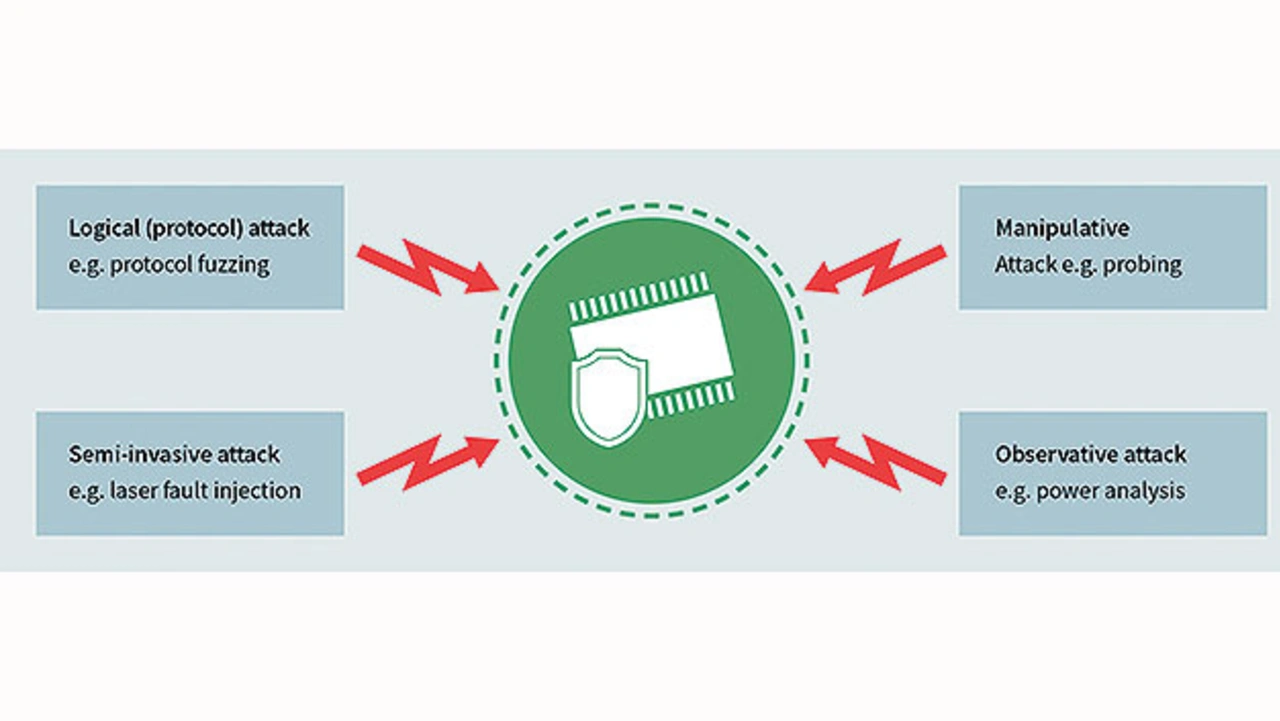

Verlässt man sich bei der Sicherheit also allein auf eine Software, bleibt das System anfällig für physische und dezentrale Angriffe. Aus diesem Grund muss der kritische Code in einer geschützten Umgebung platziert und ausgeführt werden, was die Notwendigkeit von Hardware ins Spiel bringt. Allerdings weist auch ein klassischer Embedded-Prozessor Schwachstellen auf, da die Standardhardware nicht für Sicherheitsanwendungen optimiert ist. Trotzdem wird die Host-Software auf demselben Prozessor wie der Sicherheitscode ausgeführt und teilt sich zwangsläufig Ressourcen wie den Speicher, wodurch das System anfällig für Bugs und Angriffe ist (Bild 1).

Dagegen hilft die Integration eines dedizierten Sicherheitsprozessors. Der Sicherheitsprozessor verfügt über eigene Ressourcen, einschließlich eines gesicherten Speichers, der die vollständige Ausführung von Codes innerhalb des Sicherheitsprozessors ermöglicht. Das beseitigt kritische Schwachstellen. Der Sicherheitsprozessor ist darauf ausgelegt, sensible Daten sicher zu speichern, zusätzlich ist die Hardware so optimiert, dass die Daten innerhalb des Chips vor externen Zugriffen geschützt sind.

Zwar wird dadurch eine weitere Komponente hinzugefügt, gleichzeitig werden die Abläufe jedoch vereinfacht, weil der gesicherte Code komplett separat und nicht in den allgemeinen Betriebscode integriert ist oder auf gemeinsam genutzten Ressourcen ausgeführt werden muss. Zusätzlich kann der gesicherte Code von einem dedizierten Expertenteam erstellt werden, ohne den gesamten Entwicklungszyklus zu beeinträchtigen.

Das Trusted Platform Module (TPM)

Ein gutes Beispiel für einen solchen Sicherheitsprozessor ist das Trusted Platform Module (TPM). Es wird seit über 15 Jahren für die Sicherheit in PCs eingesetzt und kommt heutzutage auch in verschiedenen Embedded-Systemen zum Einsatz. Das TPM funktioniert wie ein Safe: Die abgeschirmte Umgebung schützt vertrauliche Daten und kryptografische Geheimnisse vor Angriffen. Zusätzlich bietet das Modul Standardfunktionen und Schnittstellen für Industrie-, Automobil- und Smart-Home-Anwendungen, um die Daten zu schützen und die Kommunikationssicherheit zu erhöhen.

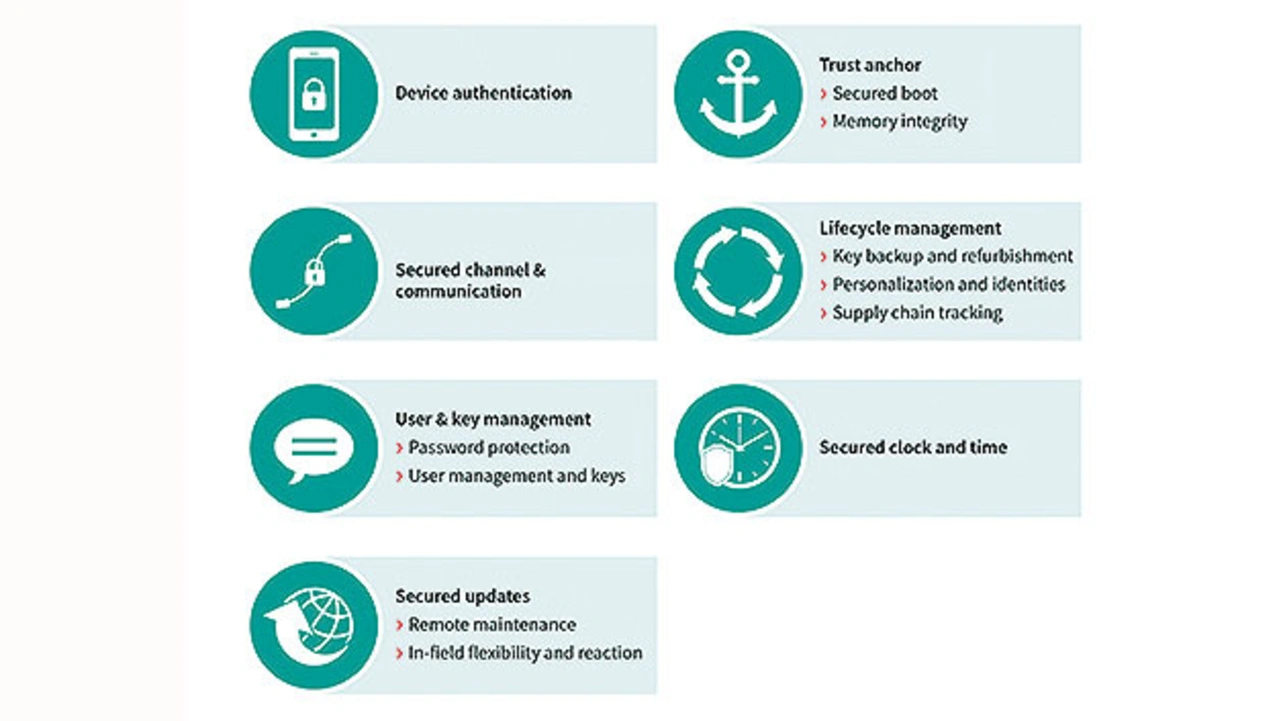

Gleichzeitig unterstützt das TPM zahlreiche Funktionen, darunter die grundlegende Geräteauthentifizierung, Lebenszyklusschutz für Embedded-Systeme und den Schutz der Systemintegrität durch Fernüberprüfung. Mithilfe von On-the-Fly-Updates können nachträglich neue Sicherheitslevel hinzugefügt werden, wodurch TPM-basierte Systeme sowohl kurzfristige Sicherheitsanforderungen als auch neue Anwendungsfälle abdecken.

Die Funktionen des TPMs (Bild 2) werden von der Trusted Computing Group (TCG) definiert, einer Industriestandardisierungsgruppe mit rund 100 Mitgliedern. Für die TCG sind besonders die Vertrauenswürdigkeit und die Zuverlässigkeit von TPMs entscheidend, was durch funktionale Konformität und gleichbleibende Qualität der implementierten Gegenmaßnahmen und Bedrohungsresistenz erreicht wird. Darüber hinaus überprüft und verbessert die TCG regelmäßig die TPM-Spezifikationen, um die Sicherheit zu stärken und die neuesten Entwicklungen einzubeziehen. Die aktuelle Version des Standards, TPM 2.0, integriert hochwirksame Sicherheitsarchitekturen, zum Beispiel das Krypto-Agilitätskonzept, das kryptografische Rückwärtskompatibilität und einen einfacheren Übergang zu modernen Algorithmen bietet.

- Vertrauen und Sicherheit für das IoT der Zukunft

- Absicherung neuer IoT-Geschäftsmodelle