So geht Cybersecurity

Mehrstufiger Ansatz für die Sicherheit vernetzter Fahrzeuge

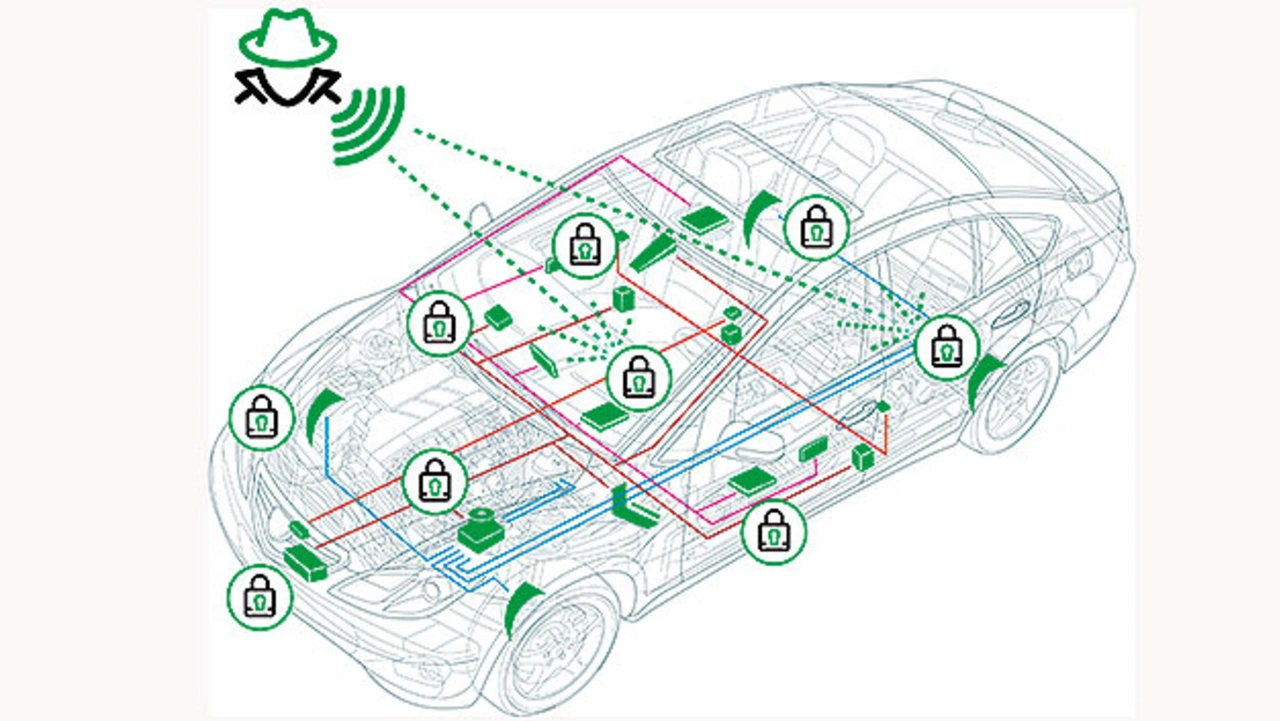

Bei modernen vernetzten Fahrzeugen stellen Sicherheitsrisiken kritische Systemschwachstellen dar. Den Erstausrüstern wird deshalb eine mehrstufige Strategie empfohlen, um Cybersicherheit garantieren zu können.

Die Automobilindustrie macht Fortschritte im Bereich des autonomen Fahrens sowie der Car-to-Car-Kommunikation (C2C) und der Car-to-Infrastructure-Kommunikation (C2I). Doch weiterhin müssen Erstausrüster (OEMs) in der Automobilbranche alles in ihrer Macht Stehende tun, um das vernetzte Automobil vor potenziellen Cyberangriffen zu schützen.

Denn Cyberangriffe sind inzwischen so weit verbreitet, dass Regulierungsbehörden Anforderungen an die Cybersicherheit definieren. Neue Gesetze werden verfasst, um OEMs und ihre Lieferkette für Sicherheitslücken zur Rechenschaft zu ziehen. Eine mehrstufige Strategie für die Sicherheit vernetzter Fahrzeuge fängt bei der Sicherheitsarchitektur zum Schutz der Netzwerkeinstiegspunkte des Fahrzeugs an, deckt aber auch Bedrohungen innerhalb des Fahrzeugnetzwerks ab. Im Fachbeitrag geht es um mehrere Sicherheitsstrategien, wie z. B. eingebettete Firewalls sowie sichere Kommunikation und Authentifizierung, um die Sicherheit vernetzter Fahrzeuge zu gewährleisten.

Explosion des Softwareumfangs

Eine der größten Herausforderungen, vor denen OEMs in der Automobilbranche heute stehen, ist der zunehmende Einsatz von Software. Tatsächlich gibt es im vernetzten Auto mehr Codezeilen als in anderen hoch entwickelten Maschinen unserer Zeit – und dazu gehören der US Air Force F-35 Joint Strike Fighter, die Boeing 787 Dreamliner oder das US Space Shuttle. Heutige Hardware ist leistungsfähiger, sodass Millionen Codezeilen ausgeführt werden können, um komplexe Funktionen innerhalb des vernetzten Fahrzeugs zu realisieren. Dies hat eine Vielzahl von Systemen geschaffen, die mit anderen Systemen im vernetzten Auto interagieren.

Die steigende Effektivität und Verbreitung von Cyberangriffen auf Automobile hat zu einer neuen Dringlichkeit bei der Entwicklung von Sicherheitslösungen geführt. Weltweit wird derzeit ein beispielloses Maß an kommerziellen Anstrengungen unternommen – einschließlich neuer Gesetze zur Verhinderung von Cyberangriffen. In den USA legt der »Security and Privacy in Your Car Act«, auch bekannt als »Spy Car Act of 2017«, Anforderungen zum Schutz vor unbefugtem Datenzugriff und Berichterstattung fest. Das Gesetz weist die US-Bundesbehörde für Straßen- und Fahrzeugsicherheit, die National Highway Traffic Safety Administration (NHTSA) an, Richtlinien für die Cybersicherheit von Fahrzeugen herauszugeben.

Diese sehen vor, dass Fahrzeughersteller für ihre in den USA verkauften Fahrzeuge Schutz vor unbefugtem Zugriff auf elektronische Steuerungen und Fahrdaten bieten müssen. Ebenfalls 2017 verabschiedete das US-Repräsentantenhaus die Gesetzesvorlage H.R. 3388, genannt »The Self Drive Act«, um die sichere und innovative Entwicklung, Erprobung und den Einsatz selbstfahrender Autos zu gewährleisten. Dieser Gesetzentwurf sorgt für ein Gleichgewicht zwischen Verbrauchersicherheit und Innovation in der Automobilindustrie.

Kürzlich veröffentlichte die Agentur der Europäischen Union für Cybersicherheit (ENISA) zusammen mit der Gemeinsamen Forschungsstelle (GFS) einen Bericht, in dem die Hersteller autonomer Fahrzeuge aufgefordert wurden, die Cybersicherheit zur Priorität in ihren Designs zu machen, um Angriffe auf Softwarekomponenten zu bekämpfen. Dieser Bericht stellt fest, dass KI-Systeme in autonomen Fahrzeugen anfällig für vorsätzliche Angriffe sind, die Sicherheitsfunktionen beeinträchtigen könnten – etwa durch Manipulationen des Datensystems, die Störung der Kommunikationssysteme oder die Verwirrung des Navigationssystems. Dies könnte wiederum zu Betriebsfehlern führen, die eine Gefahr für den Fahrer darstellen.

Laut der Cybersicherheitsexpertin Christina Kirichenko von der Münchner Anwaltskanzlei Pinsent Masons wird der ENISA-Bericht 2021 die Aufmerksamkeit auf die digitalen Sicherheitsanforderungen für den Verkehrssektor in ganz Europa lenken und behördliche Maßnahmen vorantreiben. Laut Kirichenko fehlt es in der EU an ausreichenden Rechtsvorschriften, detaillierten technischen Anforderungen und Normen sowohl für KI als auch für das autonome Fahren. Kirichenko ist außerdem der Meinung, dass sich durch das Fehlen klar definierter technischer Anforderungen oder von Standards für das autonome Fahren die Typgenehmigungsverfahren für autonome Fahrzeuge sowie für Fahrzeuge mit automatisierten Fahrfunktionen erheblich verzögern könnten.

Die ENISA überarbeitet nun die Richtlinie zur Gewährleistung einer hohen Netzwerk- und Informationssicherheit, die Ende 2020 von der Europäischen Kommission verabschiedet wurde, sowie die Vorgaben für Cybersicherheit und Software, welche die Wirtschaftskommission der Vereinten Nationen für Europa im Juni 2020 verabschiedet hat.

Netzwerksicherheit im Automobilsektor

Das Automotive Cybersecurity Research Program der NHTSA verfolgt in Bezug auf die Cybersicherheit einen Ansatz zur Bedrohungsanalyse und unterteilt Bedrohungen in sechs verschiedene Kategorien. Die sechs Bedrohungskategorien umfassen:

➔ Spoofing: eine Situation, in der eine Person, ein Programm oder ein Gerät durch die Manipulation von Daten seine Identität verschleiert oder eine andere Identität vortäuscht, um einen unrechtmäßigen Vorteil zu erlangen.

➔ Manipulation: vorsätzliche Veränderung von Daten, um dem Verbraucher einen Schaden zuzufügen. Im Zusammenhang mit vernetzten Fahrzeugen kann sich dies auf Änderungen an Konfigurationsdaten, Software oder Hardware beziehen, die in Fahrzeugsteuersystemen verwendet werden.

➔ Non-repudiation (Nachweisbarkeit): beschreibt eine Situation, in welcher der Verfasser einer Aussage ihre Urheberschaft oder Gültigkeit nicht erfolgreich anfechten kann. Anders ausgedrückt kann der Verfasser einer Aussage später nicht behaupten, die Aussage nicht gemacht zu haben. Wenn zum Beispiel die Authentizität einer Signatur angezweifelt wird, wird die Authentizität »nachgewiesen«.

➔ Offenlegung von Informationen: kann sich auf viele Arten von Datenveröffentlichung im Zusammenhang mit Sabotage beziehen.

➔ Denial of Service (DoS): bezeichnet einen Cyberangriff, bei dem ein Computer mit unzähligen Anfragen eines Angreifers derart überflutet wird, dass er für seine eigentlichen Benutzer nicht mehr verfügbar ist. Bei einer DoS-Attacke wird die Zielressource in der Regel mit überflüssigen Anfragen überhäuft, um zu versuchen, ihre Systeme zu überlasten und zu verhindern, dass berechtigte Anfragen ausgeführt werden.

➔ Rechteausweitung: eine Situation, in der ein Angreifer ein Gerät missbrauchen und unbefugte Aktivitäten ausführen kann, indem er sich unrechtmäßigen Zugriff auf Ressourcen verschafft. Hacker, die mit Angriffen zur Rechteausweitung erfolgreich sind, haben einen besseren Zugriff auf Systemressourcen und -daten, was Angriffe ermöglicht, die größeren Schaden anrichten.

Mehrstufiger Sicherheitsansatz erforderlich

Eingebettete Firewalls

Die Integration einer Firewall in ein Fahrzeug ist ein hochspezialisiertes Verfahren. Es geht dabei nicht um eine Netzwerk-Firewall wie in einem Router oder Gateway oder auf einem IT-Gerät – es handelt sich um eine hochspezialisierte Lösung, die explizit auf die Automobilumgebung zugeschnitten ist.

Für den Aufbau einer Firewall ist ein Software Development Kit (SDK) erforderlich. Das SDK kann direkt in den Kommunikations-Stack integriert werden, sei es TCP/IP, CAN oder eine andere vernetzte Lösung. Die Firewall muss spezielle Anforderungen erfüllen und über die nötige Flexibilität verfügen, damit sie auf jedem Steuergerät (ECU) betrieben werden kann, beispielsweise auf einem kleinen Gerät in einem Fahrzeug, das zur Steuerung einer bestimmten Funktion verwendet wird. Die Firewall sollte mit einem Echtzeit-Betriebssystem (RTOS) oder sogar in der AUTOSAR-Umgebung funktionieren. Somit muss sie hoch konfigurierbar und modular sein, um sie für verschiedene Fahrzeug-ECUs verwenden zu können, die heute im Einsatz sind (Bild).

Beim Aufbau der Firewall sollte der OEM zunächst die Anforderungen definieren, die erfüllt werden müssen. Cyberangriffe beginnen oft damit, dass Pakete an das vernetzte Auto gesendet werden, um nach Schwachstellen zu suchen. Wenn die Firewall diese Aktivität frühzeitig erkennt und sicherstellt, dass bestimmte Pakete nicht empfangen oder weitergeleitet werden, wird ein möglicher Angriff abgewehrt, noch bevor er eingeleitet wird. Es ist entscheidend zu kontrollieren, welche Ports und Protokolle zugelassen werden, um Nachrichten für das Fahrzeug zu empfangen. Wenn man die IP-Adressen kontrollieren kann, die Daten an das Fahrzeug senden, kann man das Fahrzeug schützen und verdächtige Aktivitäten melden.

Die Firewall muss auch verschiedene Arten von Filterfunktionen unterstützen. Die ideale Firewall sollte CAN-Bus-Filter und regelbasierte Filter unterstützen. Das Blockieren von Nachrichten anhand von Ports, Protokollen, IP-Adressen usw. verhindert, dass es überhaupt zu einem Angriff kommt. Die Firewall muss in der Lage sein, Schwellenwert-basierte Filter, statische oder regelbasierte Filter sowie die zustandsorientierte Paketüberprüfung (Stateful Packet Inspection) durchzuführen.

Dies sind nur einige wenige Module, die in die Firewall integriert werden müssen. Die Protokollierung und Meldung von Angriffen ermöglicht die Intrusion-Detection und macht es möglich, in Erfahrung zu bringen, wann etwas Ungewöhnliches passiert. Wenn dies an ein sogenanntes Vehicle-Operation-Center zurückgemeldet wird, können die Sicherheitsteams auf der Grundlage dieser Informationen Maßnahmen ergreifen.

Sichere Kommunikation

Ebenso wie es mehrere Anwendungsfälle für die eingebettete Firewall gibt, gibt es auch zahlreiche Anwendungsfälle für eine sichere Kommunikation. Zu den Szenarien gehören die Kommunikation zwischen dem Fahrzeug und externen Systemen, die Vehicle-to-Vehicle-Kommunikation (V2V) und die Vehicle-to-Infrastructure-Kommunikation (V2I). Die V2V-Kommunikation ist heutzutage weiter verbreitet und stellt eine kritische Form der Kommunikation dar, die geschützt werden muss. Auch dabei müssen alle ECUs geschützt werden, wenn es um sichere Kommunikation im Fahrzeug geht.

Bei einer sicheren Kommunikation muss gewährleistet werden, dass jedes Mal, wenn eine Kommunikationssitzung beginnt, der Ursprung dieser Kommunikation bekannt ist. Um eine sichere Kommunikation zu garantieren, wird Verschlüsselung empfohlen. Die verschlüsselte Kommunikation verwendet IP-Protokolle wie TLS, DTLS und SSH. Bei Betrieb über einen CAN-Bus kann CANcrypt verwendet werden. Um Cyberangriffe abwehren zu können, ist es entscheidend, sicherzustellen, dass alle Daten mit starker Kryptografie verschlüsselt werden.

Authentifizierung

Die Authentifizierung wird bei der Einrichtung einer Kommunikationssitzung verwendet, um zu überprüfen, ob der Kommunikationspartner – das andere Gerät oder der andere Prozess – tatsächlich derjenige ist, der er zu sein vorgibt. Für die Maschine-zu-Maschine-Kommunikation wird häufig eine zertifikatsbasierte Authentifizierung verwendet.

Ein entscheidender Aspekt bei der Authentifizierung ist die Rolle der Public-Key-Infrastruktur (PKI) und die Verwaltung und Ausgabe digitaler Zertifikate. Jedes Steuergerät muss identifizierbar sein und PKI-basierte Zertifikate sind dafür ideal geeignet, da sie eine starke Authentifizierung bieten und für die Maschine-zu-Maschine-Kommunikation verwendet werden können. Ein weiterer Aspekt der PKI-Sicherheit ist die Code-Signierung, um sichere Bootvorgänge und ECU-Updates zu ermöglichen.

PKI-Zertifikate spielen eine zentrale Rolle. V2V- und V2I-Kommunikation wurden als kritische Bereiche genannt, denen im vernetzten Auto besondere Beachtung geschenkt werden muss. Bei der V2I-Kommunikation ist die automatische und schnelle Zertifikatsausgabe von entscheidender Bedeutung, da die Möglichkeit, den gesamten Prozess sicher zu hosten und zu verwalten, ein wesentlicher Teil des Prozesses ist. Wo wird die Zertifizierungsstelle gehostet? Wie erfolgt die Zertifikatsausgabe? Ist sie automatisiert? Ist sie sicher? Wie sind private Schlüssel geschützt? All dies sind äußerst wichtige Fragen, die berücksichtigt werden müssen.

Bei der Betrachtung eines einzelnen OEMs in der Automobilbranche und seiner Cybersicherheitslösung ist es üblich, dass der Hersteller über eine eigene interne Strategie für das vernetzte Auto und ein proprietäres Sicherheits-Ökosystem verfügt. Wenn jedoch die V2I- oder V2V-Kommunikation in Betracht gezogen wird, bei der Fahrzeuge von verschiedenen OEMs auf derselben Straße fahren, müssen Fahrzeughersteller ein gemeinsames Ökosystem mit denselben Anforderungen an Sicherheit, Managementfunktionen und weiteren sicherheitsrelevanten Fähigkeiten aufbauen, um die Interoperabilität aller Fahrzeuge auf der Straße zu gewährleisten.

Sicherheit als Wettbewerbsvorteil?

Für den OEM erfordert die Gewährleistung der Sicherheit im vernetzten Auto einen vielseitigen Ansatz. Zum Schutz der Fahrzeuge sind mehrere Sicherheitsstufen erforderlich, und alle Angriffsflächen müssen berücksichtigt werden. Im Zuge der Weiterentwicklung des vernetzten Autos wird empfohlen, die Cybersicherheitskonfiguration aus der Ferne mit einem Enterprise-Security-Management-System durchzuführen. Diese Integration ermöglicht die zentrale Verwaltung von Sicherheitsrichtlinien, Situationsbewusstsein und Gerätedatenüberwachung, Ereignismanagement und die Analyse von Protokolldateien für die Datenanalyse.

Am wichtigsten ist jedoch, dass sich die Automobilbranche als vertrauenswürdig erweisen muss, wenn die Menschen vernetzten Autos vertrauen sollen. In diesem Sinne sollte Sicherheit nicht zu einem Wettbewerbsvorteil gemacht werden, um sich von der Konkurrenz abzuheben. Sicherheit muss eine gemeinsame Ressource sein, damit alle OEMs gemeinsam Fortschritte erzielen können und so das volle Potenzial entfalten können, welches das vernetzte Auto verspricht. Durch die Anwendung der verschiedenen in diesem Artikel erwähnten Ansätze wird der OEM in die Lage gebracht, eine mehrstufige Sicherheitslösung zu entwickeln, die Nachhaltigkeit und einen langfristigen Wert für seine Kunden garantiert.

Der Autor

Dr. Ahmed Majeed Khan

ist als leitender Ingenieur erfahren in der Arbeit mit funktionsübergreifenden Gruppen für die optimale Implementierung und Einführung von neuen Technologien in der Automobilindustrie und der Verbraucherelektronik. Als Silicon-Valley-Veteran hat er weltweit Teams geleitet, die systemnahe Lösungen für die Serienproduktion erstellten. Derzeit arbeitet er im Senior Engineering Management bei Siemens Digital Industries Software, wo er bei der Erstellung eines marktführenden Produktportfolios für die Automobilindustrie mitwirkt. Dr. Khan ist zentraler Ansprechpartner bei Siemens für das internationale Automobil-Software-Konsortium AUTOSAR. Er promovierte an der George Washington University in Wirtschaftsingenieurwissenschaften und verfügt über einen Master in Elektrotechnik von der Michigan State University.