VDE – Teil 3

Industrial Security - Stand der Normung und Risikominimierung

Fortsetzung des Artikels von Teil 3

Defense in Depth

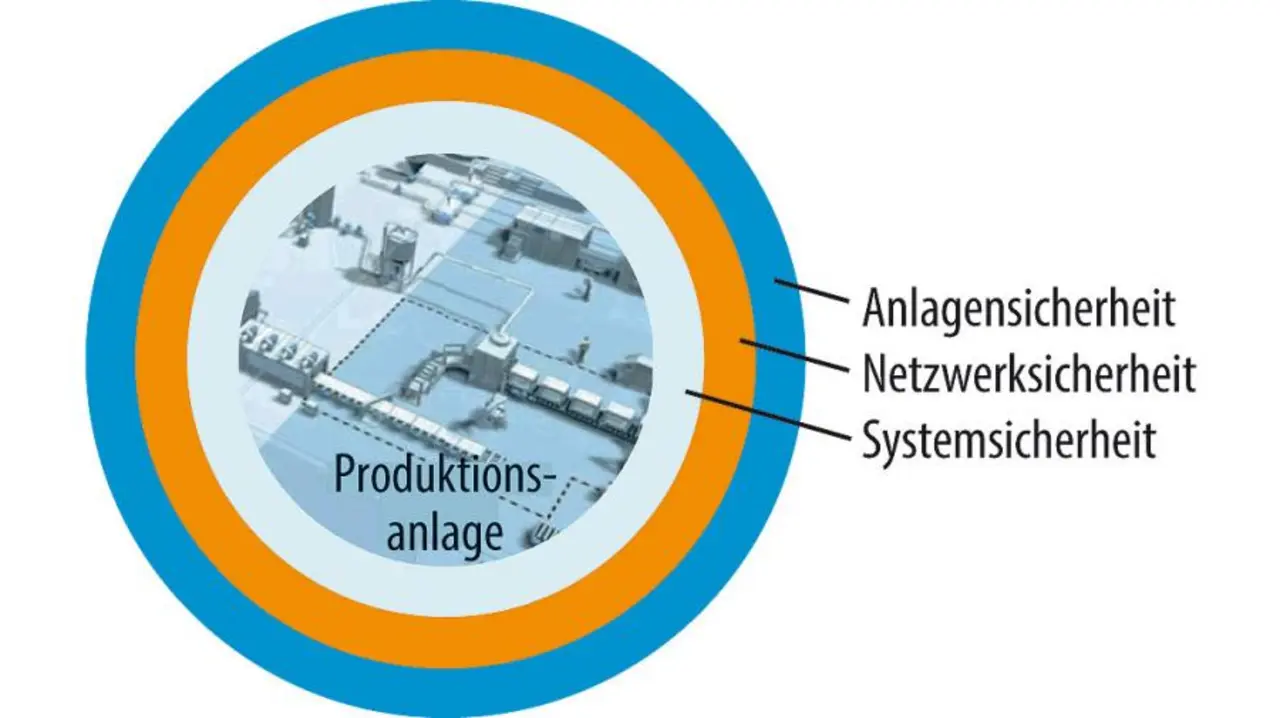

Im vorhergehenden Abschnitt wird ersichtlich, dass alle Teilnehmer in der Festlegung der Schutzmaß- nahmen beteiligt sind: Der Anlagenbetreiber, der Lösungsanbieter und der Produkthersteller. In der Regel reicht eine einzige Maßnahme nicht aus, um einen gegebenen Schutz zu erreichen, sondern es sind mehrere aufeinander abgestimmte Maßnahmen erforderlich, die jeweils eine eigene Barriere gegen einen Angriff bilden. Diese werden als Verteidigungslinien und die Abwehrstrategie als Defense in Depth bezeichnet (Bild 4). Die Norm 62443 adressiert alle Teile dieser Strategie.

Die ersten Verteidigungslinien sind beim Anlagenbetreiber zu finden und werden durch den Teil 2-1 adressiert (Anlagensicherheit). Eine erste Barriere ist schon vorhanden, wenn das Personal auf die Gefahren durch Angriffe über das Netz geschult wird und Abläufe und Maßnahmen zur Erhöhung des Schutzes in den Prozessen und der Organisation klar definiert sind. Dazu zählen u.a. die Absperrung und die Zugangskontrolle der Räume, die Sicherstellung der Vertrauenswürdigkeit des Personals, die Festlegung von Rechten und Pflichten der Benutzer und das Sicherstellen der Kontinuität des Betriebs im Falle eines Angriffs.

Weitere Schichten in der Defense in Depth sind in der Auslegung der Automatisierungslösung zu finden, beispielsweise durch Segmentierung des Netzwerks und Absicherung über Firewalls, Schutz des Zugriffs mit Passwörtern oder Eingrenzung der Aktionen der Benutzer auf das minimal Erforderliche (Netzwerksicherheit). Diese Maßnahmen werden in der Regel durch den Lösungsanbieter auf Basis von Systemfunktionen getroffen und in den Teilen 3-2 und 3-3 adressiert.

Die inneren Schichten betreffen Maßnahmen, die in den Komponenten und Systemen selbst zu finden sind (Systemsicherheit). Sie werden durch die Produkthersteller angeboten und in den Teilen 3-3 und 4-2 adressiert. Typische Maßnahmen sind der Schutz gegen Malware durch Virenscanner oder White Listing, der Schutz von Software-Teilen, den Einsatz von Signatur beim Herunterladen von Software-Komponenten oder der Schutz gegen das Raten von Passwörtern durch Verzögerungszeiten.

Weitere Beiträge werden dadurch erreicht, dass der Schutz bei der Instandsetzung und Instandhaltung der Automatisierungslösung durch geeignete Prozeduren und Richtlinien sichergestellt (Teil 2-4) und dass durch die Gestaltung des Entwicklungsprozesses möglichst die Anzahl der Schwachstellen in den Komponenten und Systemen gering gehalten wird (Teil 4-1).

Im industriellen Umfeld müssen Anlagen im laufenden Betrieb gegen Angriffe geschützt werden. Alle Teilnehmer müssen dabei ihren Beitrag zur Defense-in-Depth-Strategie leisten. Komponenten und Systeme müssen Funktionen enthalten, die einen integrierten Schutz bilden und das Konfigurieren geschützter Automatisierungslösungen unterstützen. Der -Lösungsanbieter muss diese in Automatisierungslösungen einsetzen, um das Eindringen eines Angreifers möglichst zu erschweren. Der Anlagenbetreiber muss dafür sorgen, dass die Anlage sicher betrieben wird, indem er in seiner Organisation die geeigneten Vorschriften einführt und während der Lebenszeit der Anlage umsetzt.

Literatur

[1] IEC 62443-2-1: Industrial communication networks - network and system security. Part 2-1: Establishing an industrial automation and control system security program. Ed. 1.0 2010-11.

[2] Serie ISO/IEC 27000: Information technology - Security techniques - Security management systems

[3] IEC/TS 62443-1-1: Industrial communication networks - network and system security. Part 1-1: Terminology, concepts and models. Ed. 1.0 2009-07.

[4] IEC/TR 62443-3-1: Industrial communication networks - network and system security. Part 3-1: Security technologies for industrial automation and control systems. Ed. 1.0 2009-07.

[5] Process control domain-security requirements for vendors. Report: M 2784 X-10. WIB; Ausgabe 2, Oktober 2010.

[6] EDSA-312 Embedded Device Security Assessment - Software Development Security Assessment (SDSA) V1.4 2010-08

[7] VDI/VDE 2182: Informationssicherheit in der industriellen Automatisierung. Beuth Verlag GmbH, Berlin.

Weiterführende Links

Der VDE|DKE bietet zudem zahlreiche Informationen zur funktionalen Sicherheit sowie eine Normenübersicht zur funktionalen Sicherheit.

Die Autoren

| Dr. Pierre Kobes |

|---|

| ist seit über 30 Jahren bei Siemens im Bereich Prozess-Instrumentierung und industrielle Automatisierung tätig. Seine Laufbahn deckt Aufgaben in Entwicklung, Marketing, strategische Planung und Management ab. Seit drei Jahren ist er Mitglied der Organisation für Industrial Security, in der er für Standards & Regulations zuständig ist. In dieser Funktion ist er Product and Solution Security Officer. |

pierre.kobes@siemens.com

| Ingo Rolle |

|---|

| war zunächst in verschiedenen Industriestellungen tätig, bevor er 1993 zur DKE (Deutsche Kommission Elektrotechnik, Elektronik, Informationstechnik im DIN und VDE) kam. Er betreut dort Normenausschüsse, die in der industriellen Automatisierung tätig sind. Hierzu gehört auch das GK 914, das für die IEC 61508 zuständig ist, und das UK 931.1 für die IT-Sicherheit. |

ingo.rolle@vde.com

- Industrial Security - Stand der Normung und Risikominimierung

- Stand der Normung

- Risikominimierung und Modelle

- Defense in Depth