VDE – Teil 3

Industrial Security - Stand der Normung und Risikominimierung

Fortsetzung des Artikels von Teil 2

Risikominimierung und Modelle

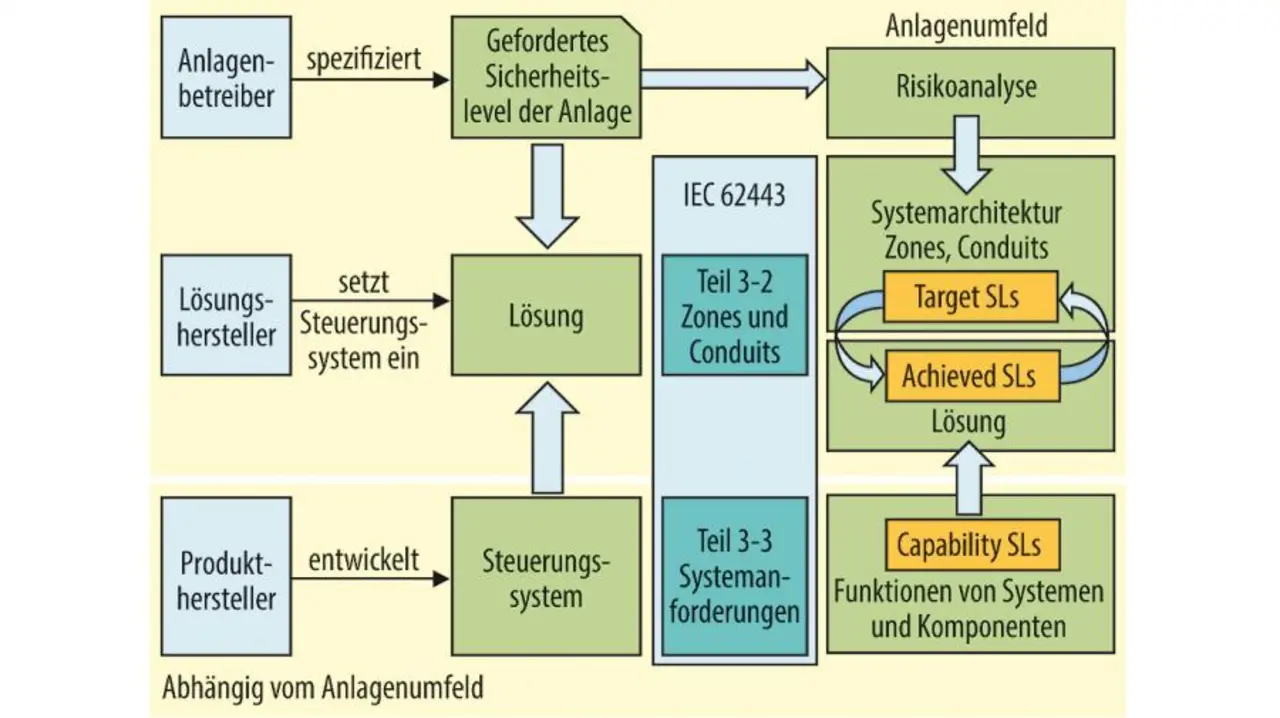

Die Vorgehensweise zur Risikominimierung und die Modelle sind bei Industrial Security und der funktionalen Sicherheit vergleichbar. Die Vorstellung vom Ablauf eines Schadensereignisses ist in der Industrial Security die, dass ein Angreifer mit Hilfe von Schwachstellen in die zu schützende Lösung eindringt. Da er intelligent vorgehen kann, lässt sich sein Verhalten nicht vorhersagen. Im Gegensatz zur Risikoanalyse in der funktionalen Sicherheit lassen sich Ereignisabläufe im Voraus nicht vollständig festlegen. Bei der Industrial Security kann man nicht einmalig auf Basis der Risikoanalyse die Schutzmaßnahmen festlegen, sondern muss immer wieder im Laufe der Lebenszeit der Anlage die Bedrohungslage neu bewerten und gegebenenfalls neue Maßnahmen einführen. Hier ist die VDI/VDE 2182 [7] zu erwähnen, die das Zusammenspielen der drei Rollen Betreiber, Lösungsanbieter und Hersteller beschreibt.

Nach den vorliegenden Entwürfen zur IEC 62443 wird der Einsatz und der Nachdruck, mit dem ein Angriff erwartet wird, mit Hilfe einer vierstufigen Skala, der sogenannten Security Levels (SL), beschrieben.

- SL 1: Schutz gegen ungewollten, zufälligen Missbrauch.

- SL 2: Schutz gegen gewollten Missbrauch unter Verwendung von einfachen Mitteln, mit niedrigem Aufwand, allgemeinen Fähigkeiten und niedriger Motivation.

- SL 3: Schutz gegen gewollten Missbrauch unter Verwendung von technisch hochentwickelten Mitteln, mit moderatem Aufwand, automatisierungstechnisch spezifischen Fähigkeiten und moderater Motivation.

- SL 4: Schutz gegen gewollten Missbrauch, unter Verwendung von technisch hochentwickelten Mitteln, mit erheblichem Aufwand, automatisierungstechnisch spezifischen Fähigkeiten und hoher Motivation.

Es war in den vergangenen Jahren zu beobachten, dass die Mittel und Fähigkeiten für einen Angriff immer leichter und mit weniger Aufwand zu erlangen waren. Heute wird hochentwickelte Schad-Software im Internet zum Kauf angeboten oder ist gar frei verfügbar. In der Beschreibung der Schutzstufen hat man daher bewusst Fähigkeiten, Motivation und Mittel des Angreifers und nicht Schutzmaßnahmen gegen einen Angriff gewählt. Damit ist sichergestellt, dass die Definitionen gültig bleiben, auch wenn die Bedrohungslage sich mit der Zeit verändert.

Im Gegensatz zur funktionalen -Sicherheit mit ihren Sicherheitsfunktionen gibt es übergeordnete Ziele, die durch die Industrial Security abgedeckt werden müssen. Diese wurden daher als sogenannte Foundational Requirements nach IEC 62443-1-1 (zur Zeit in der Überarbeitung) definiert:

- FR 1: Identification and authentication control. Sicherstellung, dass Benutzer erkannt und deren Identitäten geprüft werden, bevor der Zugang zu dem System gewährt wird.

- FR 2: Use control. Sicherstellung, dass identifizierte und authentisierte Benutzer nur die für sie berechtigten Aktionen durchführen können.

- FR 3: System integrity.Sicherstellung, dass Informationen und Funktionen des Systems nicht unzulässig verändert werden.

- FR 4: Data confidentiality. Sicherstellung, dass Informationen sowohl bei der Übertragung als auch bei der Speicherung nicht zu unzulässigen Empfängern gelangen können.

- FR 5: Restricted data flow. Sicherstellung, dass Datenflüsse innerhalb des Systems sowie von und zum System nur durch die dafür festgelegten Kommunikationskanäle geführt werden.

- FR 6: Timely response to events. Sicherstellung, dass bei einem gewollten oder ungewollten Missbrauch eine geeignete Reaktion einschließlich Benachrichtigung ausgelöst wird.

- FR 7: Resource availability. Sicherstellung, dass die Verfügbarkeit des Systems nicht durch Überlast einer oder mehrerer seiner Bestandteile beeinträchtigt wird.

Die angestrebten Schutzniveaus können in den verschiedenen FRs unterschiedlich sein. So kann es z.B. wichtig sein, den Zugriff und den Betrieb einer Anlage oder eines Anlagenteils besonders stark zu schützen (FR 1 und FR 2), während die Datenvertraulichkeit (FR 4) nicht so sehr im Fokus steht. Man spricht daher von einem sogenannten SL Vector mit sieben Dimensionen - entsprechend der sieben FRs.

Im Teil 3-3 der 62443-3-3 wird der Umgang mit den Security Levels beschrieben. Es werden folgende Ausprägungen unterschieden (Bild 3):

- Target SLs (SL-T) sind die angestrebten Schutzniveaus einer Automatisierungslösung. Diese werden als Ergebnis einer Risikobewertung und des akzeptablen Restrisikos bestimmt.

- Achieved SLs (SL-A) beschreiben die erreichten Schutzniveaus nach der Designphase oder bei einer vorhandenen Automatisierungslösung.

- Capability SLs (SL-C) sind die Schutzniveaus, die durch die Funktionen von Systemen und Komponenten erreicht werden können, wenn diese richtig eingesetzt werden. Sie drücken aus, dass die Komponente oder das System in sich fähig ist, die SL-T zu erreichen, ohne zusätzliche, ausgleichende Gegenmaßnahmen.

Als Basis der Vorgehensweise ist immer eine Risikoanalyse durchzuführen. Das Ziel ist es, Bedrohungen und deren Auswirkung zu identifizieren und daraus eine Segmentierung der Automatisierungslösung in Zellen (Zones) und Kommunikationskanäle (Conduits) festzulegen. Mit dem Wissen über den Prozess oder die Produktion werden Schutzziele zur Risikominimierung vorgegeben. Dieser Schritt ist projektspezifisch und erfordert immer das Einwirken des Betreibers. Die Unterteilung des Netzwerks ist sehr sinnvoll, um einen möglichen Schaden auf eine Zelle zu begrenzen. Die Schutzziele der verschiedenen Zellen können durchaus unterschiedlich sein. So ist es sinnvoll, für einen Anlagenteil, der z.B. die verfahrenstechnische Produktion eines gefährlichen Stoffs steuert, besonders aufwendige, ggf. auch teure Maßnahmen zu implementieren. Ein weniger kritischer Anlagenteil kann durch eine weniger geschützte Zelle gesteuert werden. Das Ergebnis dieser Übung ist eine Architektur in Zellen und Kanälen und die Festlegung des SL-T-Vektors für jede dieser Einheiten.

Als Antwort auf die o.g. Vorgaben konfiguriert der Systemintegrator oder der Anlagenbauer eine Automatisierungslösung auf Basis von verfügbaren Komponenten oder Systemen. Dabei setzt er deren Funktionen ein, um möglichst die SL-T der Zellen und Kanäle zu erreichen. Sind diese nicht ausreichend, ergreift er zusätzliche Maßnahmen, sogenannte „compensating countermeasures“, die das Schutzniveau erhöhen. Das kann z.B. das Begrenzen des physikalischen Zugangs zu der Anlage oder das Verwenden von geeigneten Firewalls sein. Falls die erreichten Schutzniveaus SL-A die Ziele nicht erfüllen können, muss der Betreiber das dann vorhandene Restrisiko akzeptieren oder durch weitere Maßnahmen in seinem Verantwortungsbereich kompensieren; z.B. kann durch Schulung, Organisation und Kontrolle das Risiko weiter reduziert werden.

Im Teil 3-2 der Norm IEC 62443, der noch in Arbeit ist, wird der Vorgang der Segmentierung in Zones und Conduits und der Festlegung der SL-T beschrieben. Im Teil 3-3 werden die funktionalen Anforderungen an ein System spezifiziert. Die System Requirements sind in dem Dokument nach den sieben FRs gegliedert und den jeweiligen SL-Cs entsprechend der Skala zugeordnet. Damit können die Funktionen verschiedener Systeme in den sieben Dimensionen bewertet und differenziert werden.

- Industrial Security - Stand der Normung und Risikominimierung

- Stand der Normung

- Risikominimierung und Modelle

- Defense in Depth