Cybersicherheit beginnt beim IC

Sichere Automotive-Chips entwickeln

Cybersicherheit muss bereits beim Chipdesign beginnen. Für Automotive-ICs ist ein mehrschichtiger Sicherheitsansatz gefordert, der unter anderem Authentifizierung, Kommunikation und das Lebenszyklusmanagement mit einschließt.

Die Sicherheit von Straßenfahrzeugen ist ein wichtiges Thema für Automobilhersteller und OEMs – sie beginnt bereits bei den IC-Bauteilen, die die Fahrzeugsysteme steuern. Denn ein durchschnittliches modernes Auto verfügt über etwa 1400 ICs, viele von ihnen in anspruchsvollen Anwendungen, wie beim autonomen Fahren und bei der Vehicle-to-Everything-Kommunikation (V2X).

Die Sicherheit der Automobilelektronik ist nicht nur eine Frage der Wettbewerbsfähigkeit, sondern auch eine wirtschaftliche Notwendigkeit sowie ein rechtliches und moralisches Gebot. Die elektrischen bzw. elektronischen Systeme in Fahrzeugen werden immer komplexer und sind vernetzter denn je. Ein böswilliger Eingriff in diese Systeme stellt nicht nur eine Verletzung der Privatsphäre dar, sondern kann auch direkte Auswirkungen auf das Leben und die Gesundheit der Passagiere haben. Und je mehr die Automobilindustrie nach Automatisierung, Konnektivität, Elektrifizierung und Datenaustausch strebt, um so wichtiger ist heute das Thema Sicherheit.

Allerdings sind die Probleme, vor denen die IC-Designer stehen, weder präzise definiert noch auf breiter Ebene verstanden, und auch die jeweiligen Lösungen werden nicht immer klar beschrieben. IC-Entwickler müssen Sicherheitslösungen in die ICs für ECUs, Kommunikationskanäle, Infotainmentsysteme und verschiedene Fahrerassistenzfunktionen integrieren. Ein mehrschichtiger Sicherheitsansatz betrifft viele Bereiche des Chipdesigns. Nachfolgend werden die Rollen von Tessent Design-for-Test (DFT) und Embedded Analytics IP beschrieben.

Fahrzeuge sind anfällig für Sicherheitsverletzungen

In den vergangenen Jahren wurden die stetig wachsenden Lücken bei der elektronischen Sicherheit offensichtlich: So gab bereits im Jahr 2010 das US-Handelsministerium an, dass 55 % der Umfrageteilnehmer bereits mit ge- fälschten Produkten in Kontakt ge- kommen waren. 2012 entdeckte die US-Bundesbehörde für Straßen- und Fahrzeugsicherheit (National Highway Traffic Safety Administration, NHTSA) gefälschte Airbags in rund 200.000 US-amerikanischen Fahrzeugen.

2018 beschreiben Forscher in »The Big Hack«, wie ein winziger Spionagechip in den Hauptplatinen eines Servers gefunden wurde. Ende 2022 machte eine Gruppe von Forschern zahlreiche Schwachstellen in den Fahrzeugen von 16 Automobilherstellern aus, darunter Bugs, die es ihnen ermöglichten, Fahrzeugfunktionen zu steuern und den Motor zu starten oder abzuschalten.

Designkonzepte für mehr Sicherheit

Zuverlässige Sicherheit muss in die Architektur des Chipdesigns eingebettet werden, und zwar in Form von Schichten – ähnlich einer Netzwerkschicht sowohl bei der Software als auch bei der Hardware – entlang des gesamten Prozesses beim Chipdesign.

Die Halbleiterindustrie setzt in großem Umfang Cybersicherheitsmaßnahmen ein, um die Risiken von Hackerangriffen und Fälschungen zu minimieren. Diese folgen der etablierten Norm zur funktionalen Sicherheit ISO 26262 und der neueren Cybersicherheitsnorm für die Automobilindustrie ISO/SAE 21434. Die kommerziellen Akteure im Automobilökosystem unternehmen enorme Anstrengungen hinsichtlich Technologien, Normen und neuen Vorschriften, um Cyberangriffe zu verhindern.

Zwar schreiben die Normen keine Lösungen oder Technologien vor, doch gibt es bereits einige Strategien für die Automobilsicherheit, darunter eingebettete Firewalls, Authentifizierung, sichere Kommunikation, Verschlüsselung und digitale Zertifikate. Dies gilt allerdings nicht für jedes Fahrzeugsystem. Backend-Server haben möglicherweise andere Sicherheitslösungen als Steuergeräte oder Kommunikationskanäle. Klar ist: Die Sicherheit der ICs, die alle Systeme eines modernen Fahrzeugs steuern, ist ein wesentliches Ziel.

Die Sicherheit von ICs umfasst auch die Sicherstellung der Halbleiterlieferkette, den Schutz vor Cyberangriffen und den Schutz eingebetteter Systeme durch hardwarebasierte Sicherheit.

Mehrschichtiger Ansatz für die Sicherheit von Automobil-ICs

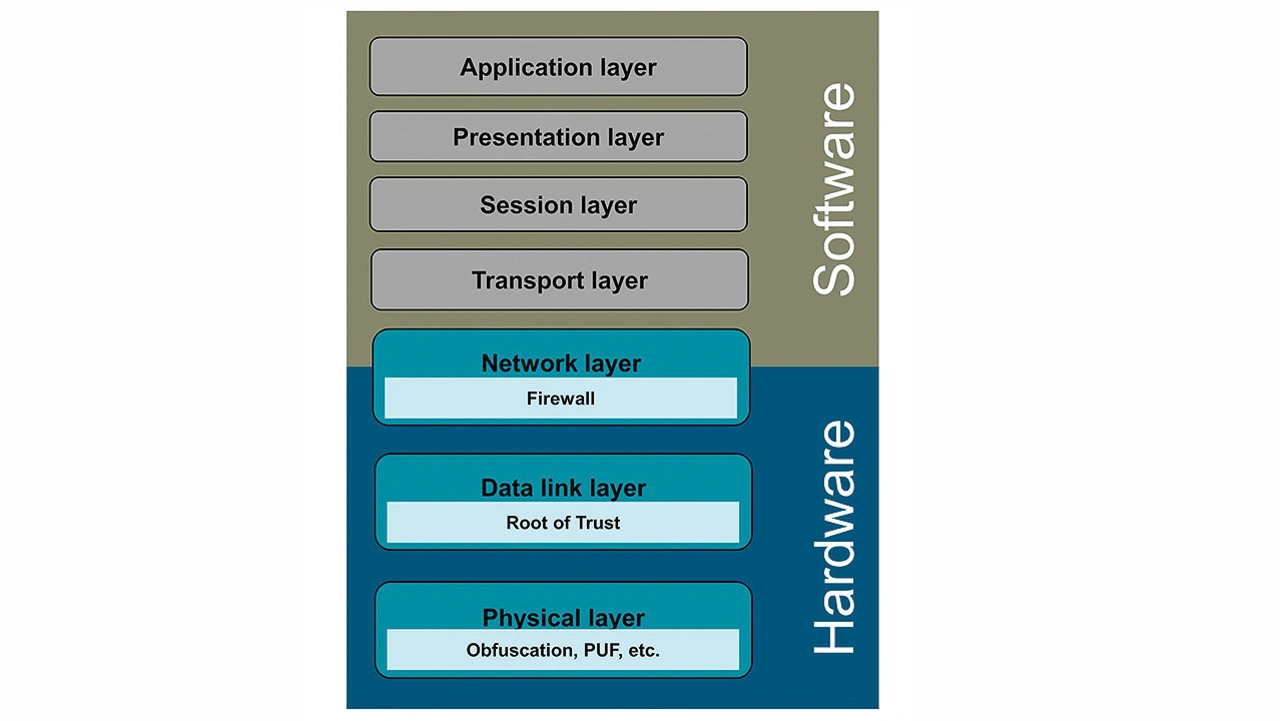

Eingebettete Systeme für Automobile folgen dem 7-schichtigen Open-Systems-Interconnection(OSI)-Modell für die Netzwerkkommunikation. Jede Schicht ist für eine bestimmte Aufgabe zuständig und einer bestimmten Sicherheitsanforderung zugeordnet. Die Implementierung der Hardware besteht aus drei Schichten: Der Bitübertragungsschicht (Physical Layer), der Sicherungsschicht (Data Link Layer) und der Vermittlungsschicht (Network Layer).

Dabei schützt die Bitübertragungsschicht (Physical Layer) vor Manipulation, die Sicherungsschicht (Data Link Layer) validiert die gesamte Hardware und Software beim Booten und die Vermittlungsschicht (Network Layer) ist eine Hybridschicht (HW/SW), die die Ausnutzung von Softwareschwachstellen verhindert sowie die Integrität und Vertraulichkeit sicherstellt (Bild 1).

Sicherheit der Bitübertragungsschicht

Die Bitübertragungsschicht (Physical Layer) definiert die elektrischen und physikalischen Spezifikationen der Datenverbindung. Hier können Konstrukteure die Schwachstellen der Lieferkette angehen. Dies geschieht mithilfe von Design-for-Test(DFT)-Strukturen (IP) und Testbussen zum Schutz vor Seitenkanalangriffen, indem die De- signstruktur und sensible Daten gesichert werden. Jede DFT-Struktur sowie die Testinfrastruktur selbst muss bereits gemäß dem Security-by-Design-Ansatz entwickelt sein. Alle Testzugriffe und -vorgänge müssen durch eine spezielle sichere Logik gesteuert und überwacht werden, um die Gültigkeit aller Zugriffe und die Integrität der Testdaten zu gewährleisten.

Sicherheit der Sicherungsschicht

Die Sicherungsschicht (Data Link Layer) ist der Root-of-Trust-Punkt, der die gesamte Systemhardware und -software beim Start des Funktionsbetriebs validiert. In der Regel werden Hardware Trusted Anchors (HTA) für diesen Zweck eingesetzt. Diese können Funktionen wie Schlüsselschutz, Speicherschutz, kryptografische Beschleuniger, eine sichere Codeausführungsumgebung, sicheres Booten und Softwareauthentifizierung sowie die Geräteidentität direkt auf dem Gerät umfassen. Es gibt mehrere Arten von HTA, zum Beispiel TPM (Trusted Platform Module) oder HSM (Hardware Security Module).

Laut dem Global Automotive Cybersecurity Report 2023 von Upstream handelt es sich bei etwa 63 % der gemeldeten Angriffe um Fernzugriffe über eine Anwendungssoftware und das Netzwerk. Die Angriffe richteten sich gegen Telematiksysteme, ferngesteuerte schlüssellose Zugangssysteme, ECUs, Infotainmentsysteme und mobile Anwendungen.

Sicherheit der Vermittlungsschicht

Die Vermittlungsschicht (Network Layer) ist der Ort, um schädlichen Netzwerktransaktionen und Softwareanfragen zu begegnen. Die Firewall schützt das eingebettete System von der Anwendungsseite aus, indem sie die Paketverarbeitung steuert und einen Prüfpunkt zur Verfolgung von Angriffen einrichtet. Eine softwarebasierte Firewall ist in hohem Maß konfigurierbar. Sie ist flexibel und bietet Filterfunktionen, ist aber auch ressourcenintensiver. Eine hardwarebasierte Firewall benötigt mehr Silizium-Ressourcen, doch sie arbeitet effektiv und effizient.

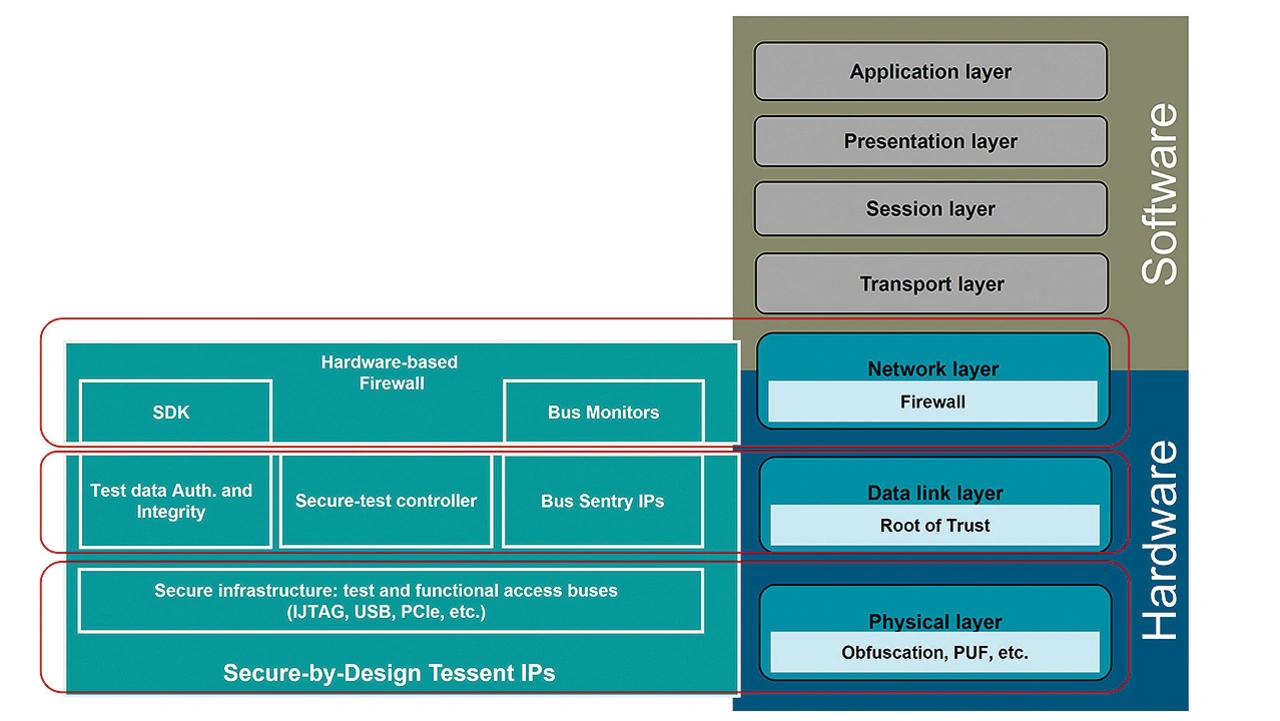

Es kann auch ein hybrides Firewallsystem bestehend aus Hardware und Software angewendet werden. Ein Beispiel ist die Tessent Embedded Analytics IP, die das System vor Anomalien oder bösartigen Angriffen schützt und dahingehend prüft.

Diese IP bietet Flexibilität und Konfi-gurierbarkeit, um zusätzlich zu dedizierten Hardwaremonitoren eingesetzt zu werden. Das beschleunigt den Prozess und entlastet gleichzeitig den Hauptprozessor um zeitaufwendige Firewall-Aufgaben. Tessent Embedded Analytics deckt die Bitübertragungs- (Physical Layer), Sicherungs- (Data Link Layer) und Vermittlungsschicht (Network Layer) ab (Bild 2).

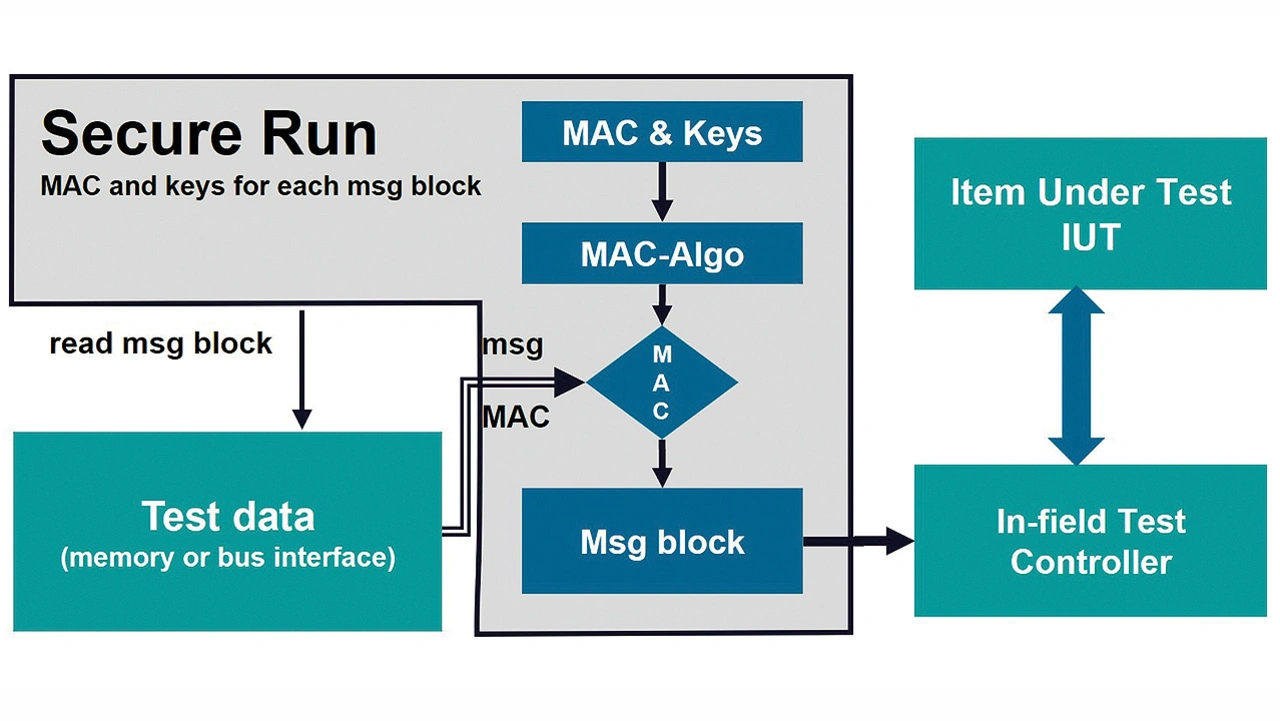

Bei einem mehrschichtigen Sicherheitsansatz für eingebettete Systeme ist das sichere Booten stets der erste Schritt zur Validierung und Überprüfung der Integrität der auszuführenden Software. Dies erfordert einen vertrauenswürdigen Anker zum Start der Ausführung. Dieser unveränderliche Root-of-Trust-Steuervektor (RoT) der Hardware sowie die Hardware selbst müssen nachweislich gesichert sein. Dies erfordert die Verwendung sicherer nichtflüchtiger Speicher oder vorgesperrter einmalig programmierbarer Speicher und einen Sicherheitsprozessor/-kern zur Ausführung der Software. Bild 3 zeigt den Ablauf für eine sichere Ausführung.

Dieser Prozess beinhaltet ein Dilemma, da selbst bei einem vertrauenswürdigen Hersteller keine hundertprozentige Sicherheit vorausgesetzt werden kann. Bereits ein Defekt an einer der Komponenten könnte den sicheren Bootvorgang gefährden. Eine selbstgetestete Teststruktur mit einer winzigen Version eines RoT kann dieses Problem im üblichen sicheren Bootprozess lösen. Mit dieser Teststruktur wird der Sicherheitskernprozessor nach dem Zurücksetzen und vor dem Ausführen des sicheren Bootvorgangs überprüft. Die gleiche Struktur, die für die Validierung und Verifizierung der Testdaten verwendet wird, wird auch für die Durchführung von Tests vor Ort verwendet.

Hersteller von ICs für den Einsatz in Automobilanwendungen stehen unter dem Druck, Produkte zu liefern, die den Sicherheitsnormen und -vorschriften entsprechen. Konstrukteure können mit Siemens-Lösungen wie Tessent Embedded Analytics IP Sicherheitsfunktionen integrieren, um Fahrzeuge gegen schädliche Angriffe zu schützen.

Tessent Embedded Analytics ermöglicht eine umfassende mehrschichtige Sicherheitslösung für ein IC-Produkt. Das umfasst die Authentifizierung, die Kommunikation und das Lebenszyklusmanagement. Die hardware- basierten Sicherheitslösungen von Tessent bieten niedrige Latenzzeiten und vollständig konfigurierbare Lösungen für die Bereiche Tests, Funktionsbetrieb und Sicherheit auf Systemebene.

Der Autor

Mohammed Abdelwahid

arbeitet für Siemens Digital Industries Software mit Sitz in Oregon, USA, als Architekt für Design-for-Test-Lösungen mit Schwerpunkt auf funktionaler Sicherheit und Sicherheits-lösungen für automobile Halbleiteran-wendungen. Er verfügt über mehr als 25 Jahre Erfahrung im Bereich Design und Design for Test und hat einen Master-Abschluss in E/E Engineering.