Auswirkungen der ISO 21434

Cybersecurity: Wie mache ich mein Produkt sicher?

Fortsetzung des Artikels von Teil 1

Auswirkungen auf die Organisation

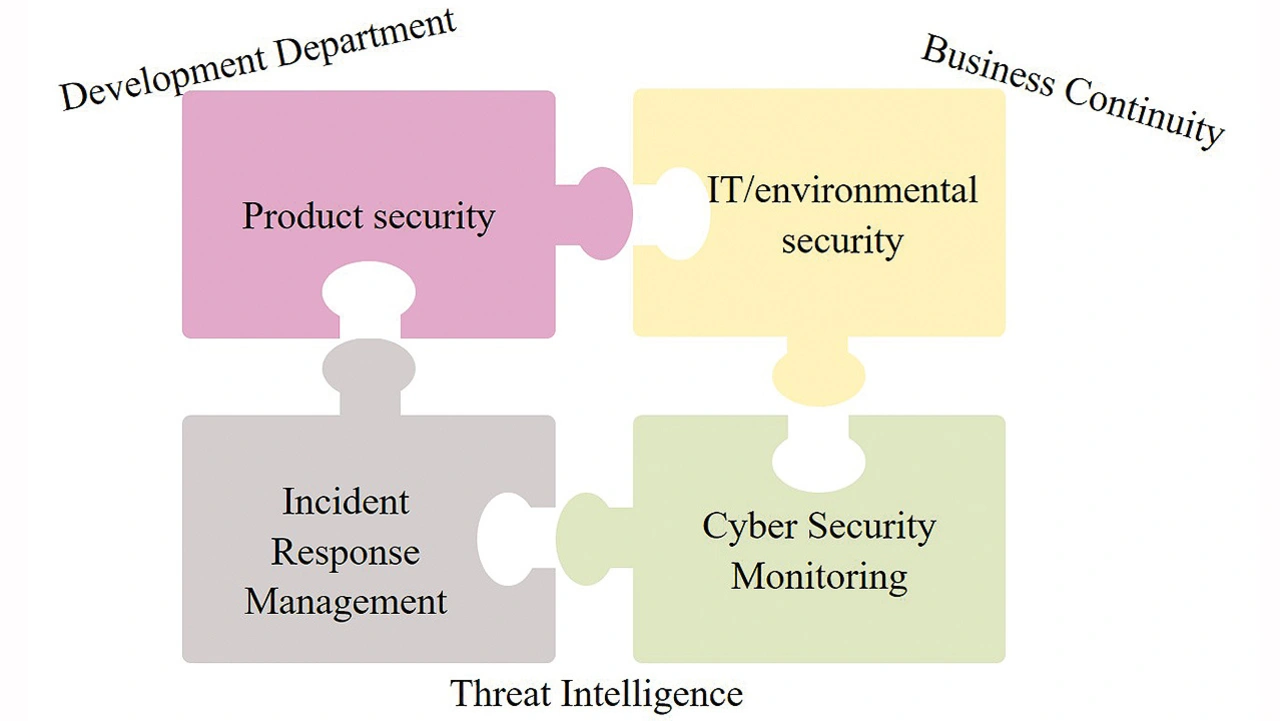

Außerhalb der Entwicklungsabteilung sind auch andere Organisationseinheiten betroffen, dies soll nur kurz umrissen werden. Die Zuständigkeiten können bei Firmen unterschiedlich verteilt sein, sind aber erfahrungsgemäß recht ähnlich. Fünf neue Workproducts werden von der ISO 21434 auf Organisationslevel gefordert:

- Cybersecurity Policy

- Cybersecurity Process

- Cybersecurity Incident Response Plan

- Cybersecurity Awareness Training

- Cybersecurity in Production.

Für alle Work Products gilt im Rahmen der Informationssicherheit, dass sie so aufbewahrt werden müssen, dass keines der Ziele der CIA-Triade verletzt wird. Auch müssen alle Werkzeuge (Tools) geeignet sein, um die Sicherheit nicht zu beeinträchtigen, wie zum Beispiel Software-Build-Umgebungen und End-of-Line-Tester. Diese müssen bis zum Ende des Support-Zeitraums des Endproduktes verfügbar gehalten werden.

Threat Intelligence

Zwei wichtige Aufgaben müssen über das Entwicklungsende hinaus kontinuierlich durchgeführt werden: Incident Response Management und Cybersecurity Monitoring – gemeinsam bilden sie die Threat Intelligence Maßnahmen. Ersteres stellt einen reaktiven Umgang mit Mitteilungen von zum Beispiel Anwendern dar, die einen Vorfall melden. Letzteres stellt eine Überwachung von beispielsweise einschlägigen Foren oder Nachrichtenquellen dar, um proaktiv potenzielle Schwachstellen in den eigenen Produkten oder IT-Systemen zu erkennen und zu beheben, bevor ein Eindringen auftreten kann.

Eine Threat-Intelligence-Abteilung kann eine gute Lösung sein, um die Aufgaben zu zentralisieren, denn das Projektteam ist in der Regel nach Ablauf eines Projektes nicht mehr verfügbar. Aber die Experten aus der Entwicklungsabteilung müssen weiterhin für diese zentrale Stelle zur Verfügung stehen, da beispielsweise Reaktionszeiten definiert werden und bei Vorkommnissen einzuhalten sind.

Der Autor

Matthias Spranz

besitzt über 15 Jahre Erfahrung aus unterschiedlichen Branchen (Forschung, Gebäudeautomatisierung/IoT, Medizintechnik und Automotive) mit einem Fokus auf Embedded-Systems-Entwicklung. Seit 2021 ist er Head of Engineering bei Hitex in Karlsruhe. Bei allen beruflichen Stationen spielte Cybersecurity eine entscheidende Rolle und wurde zu einem Interessensschwerpunkt seiner Tätigkeiten.

matthias.spranz@hitex.de

- Cybersecurity: Wie mache ich mein Produkt sicher?

- Auswirkungen auf die Organisation