Den CRA umsetzen – aber wie?

EU Cyber Resilience Act – ein Meilenstein für Cybersicherheit

Der CRA soll die Cybersecurity von Produkten mit digitalen Elementen stärken. Seine Regelungen betreffen besonders Unternehmen, die Embedded-Systeme entwickeln und innerhalb der EU verkaufen. Doch welche Anforderungen stellt der CRA, und mit welchen Umsetzungsschritten lassen sie sich einhalten?

Der Cyber Resilience Act (CRA) der EU ist ein neuer Rechtsrahmen, der am 10. Dezember 2024 in Kraft getreten ist. Unternehmen haben bis zum 11. Dezember 2027 Zeit, die Verpflichtungen umzusetzen. Der CRA soll die Sicherheit von Produkten mit digitalen Elementen (PDE) erhöhen, indem er verbindliche Sicherheitsanforderungen festlegt, die über den gesamten Produktlebenszyklus gelten.

Die wachsende Bedeutung der Cybersicherheit und die damit verbundenen Risiken machen den CRA zu einem unentbehrlichen Instrument für den Schutz digitaler Produkte. Er soll gewährleisten, dass Sicherheitsaspekte bereits in der Entwicklungsphase sowie während des gesamten Produktlebenszyklus berücksichtigt werden. Ziel ist es, den Unternehmen und Endkunden klare Informationen über die Sicherheitsmerkmale eines Produkts zur Verfügung zu stellen, damit sie fundierte Kaufentscheidungen treffen können.

Wofür gilt die CRA genau?

Der CRA gilt für alle Produkte mit digitalen Elementen, die direkt oder indirekt mit einem anderen Gerät oder Netzwerk verbunden sind. Dies betrifft eine breite Palette von Produkten, einschließlich solcher mit eingebetteten Mikrocontrollern. Freie und Open-Source-Software ist normalerweise ausgenommen, es sei denn, sie wird in ein kommerzielles Produkt integriert und verkauft. Es gibt auch Ausnahmen für medizinische Produkte und einige Produkte für die Automobilindustrie, weil diese unter andere Regelungen fallen.

Jobangebote+ passend zum Thema

Die Kernanforderungen des CRA

- Secure by Design (Sicherheitsorientierte Entwicklung): Der CRA verlangt, dass Sicherheitsfunktionen von Anfang an in den Entwicklungsprozess integriert werden. Dazu gehören die Modellierung von Bedrohungen und die Risikobewertung aller Komponenten und Anwendungsfälle des Produkts.

- Transparenz und Informationspflichten: Die Hersteller müssen klare Informationen über die Sicherheitsmerkmale ihrer Produkte bereitstellen. Dazu gehören detaillierte Anweisungen zur Verwendung und Verwaltung von Sicherheits-Updates sowie Hinweise zur sicheren Außerbetriebnahme des Produkts am Ende seines Lebenszyklus.

- Lebenszyklus-Management: Produkte müssen während ihres gesamten Lebenszyklus gewartet und aktualisiert werden. Dabei wird die Lebensdauer eines Produkts meist auf mindestens fünf Jahre angesetzt. Ein stabiler Mechanismus zur Aktualisierung der Firmware, idealerweise mit Over-the-Air-Updates (OTA), ist unerlässlich. Sicherheitsaktualisierungen müssen – sofern technisch möglich – getrennt von Funktionsaktualisierungen gehandhabt werden und deutlich als solche gekennzeichnet werden.

- Schwachstellenmanagement und Updates: Hersteller müssen eine Software Bill of Materials (SBOM) bereitstellen, in der alle im Produkt verwendeten Software-Komponenten aufgeführt sind. Außerdem müssen sie Prozesse einrichten, um Schwachstellen während des gesamten Produktlebenszyklus zu identifizieren, zu melden und zu entschärfen.

- Meldung von Vorfällen: Cybersecurity-Vorfälle, die IoT-Geräte betreffen, sind innerhalb von 24 Stunden an die EU-Cybersecurity-Agentur ENISA zu melden.

- Einhaltung und Sanktionen: Die Einhaltung der Vorschriften wird durch Marktüberwachung durchgesetzt, und nicht konforme Produkte können vom EU-Markt entfernt werden. Die Strafen für die Nichteinhaltung können bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes des Unternehmens betragen, je nachdem, welcher Betrag höher ist.

- Zertifizierung und CE-Kennzeichnung: Der CRA wird zur CE-Kennzeichnung digitaler Produkte führen; sie wird die Einhaltung des CRA bestätigen. Konforme Geräte müssen die CE-Kennzeichnung tragen, um auf den EU-Markt zu gelangen.

- Verantwortung in der gesamten Lieferkette: Nicht nur die Hersteller, sondern auch die Importeure und Händler müssen sicherstellen, dass die Produkte den Cybersicherheits-Standards entsprechen, um sie auf dem EU-Markt anbieten zu können.

Umsetzung und bewährte Praktiken: Schritte zur Einhaltung des CRA

Die Hersteller müssen umfassende Sicherheitsbewertungen ihrer Produkte durchführen und die erforderlichen Schutzmaßnahmen ergreifen. Dazu gehören regelmäßige Überprüfungen und Aktualisierungen, um die Einhaltung der Vorschriften zu gewährleisten.

- Technologische Unterstützung und Design für die Einhaltung des CRA: Um den CRA für IoT-Geräte zu erfüllen, ist ein sicherheitsorientierter Designansatz unerlässlich. Durch die Integration fortschrittlicher Hardware- und Software-Funktionen können Entwickler sichere IoT-Produkte entwickeln, die die Anforderungen des CRA erfüllen.

- Implementieren eines robusten Sicherheitsmodells: Entwickeln Sie ein mehrschichtiges Sicherheitsmodell, das den CRA-Standards entspricht, und integrieren Sie Sicherheitsfunktionen direkt in Hardware und Software. Das Sicherheitsmodell sollte Geräteauthentifizierung, sichere Kommunikation, Datenschutz und sichere Softwareausführung umfassen.

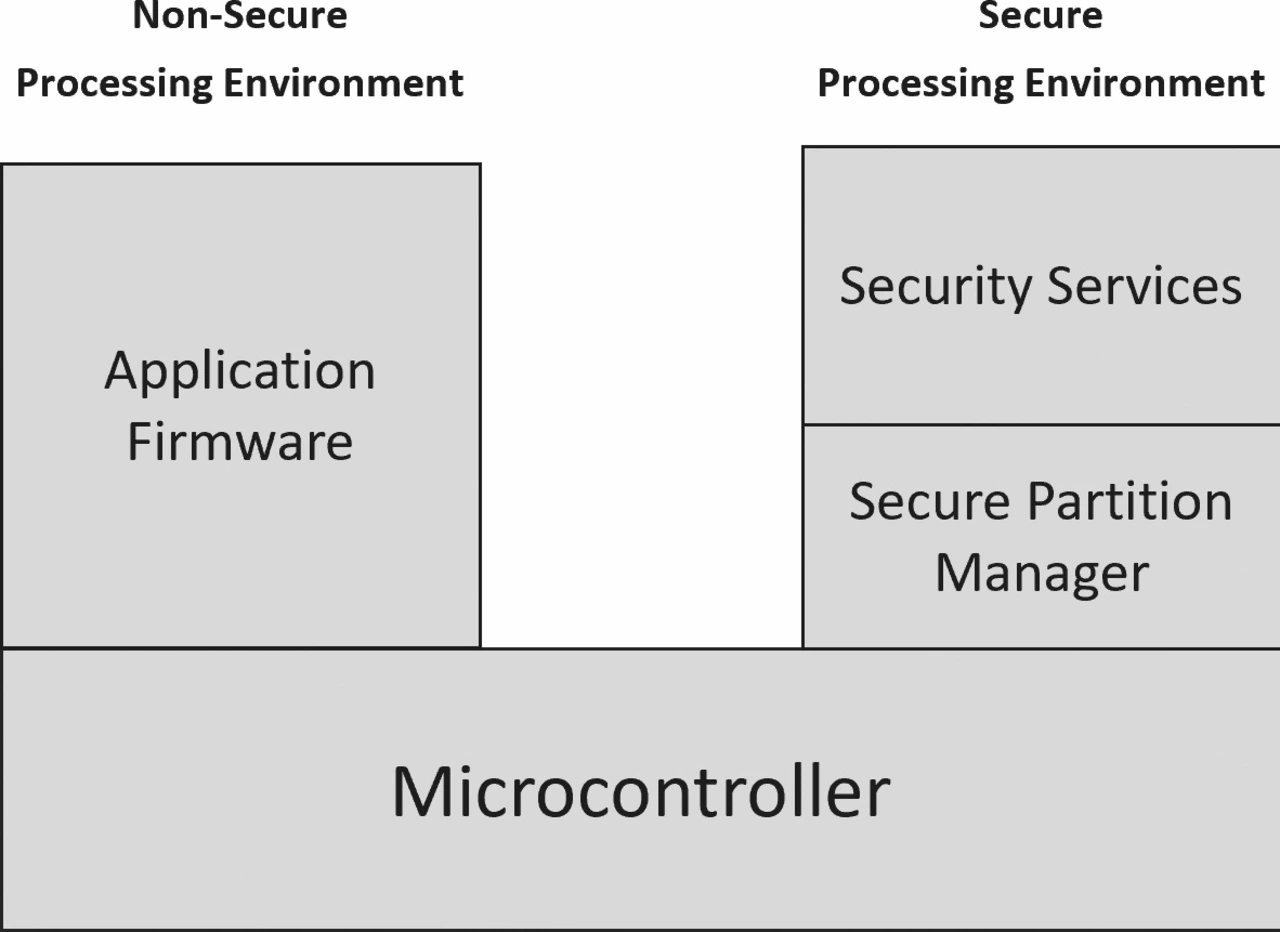

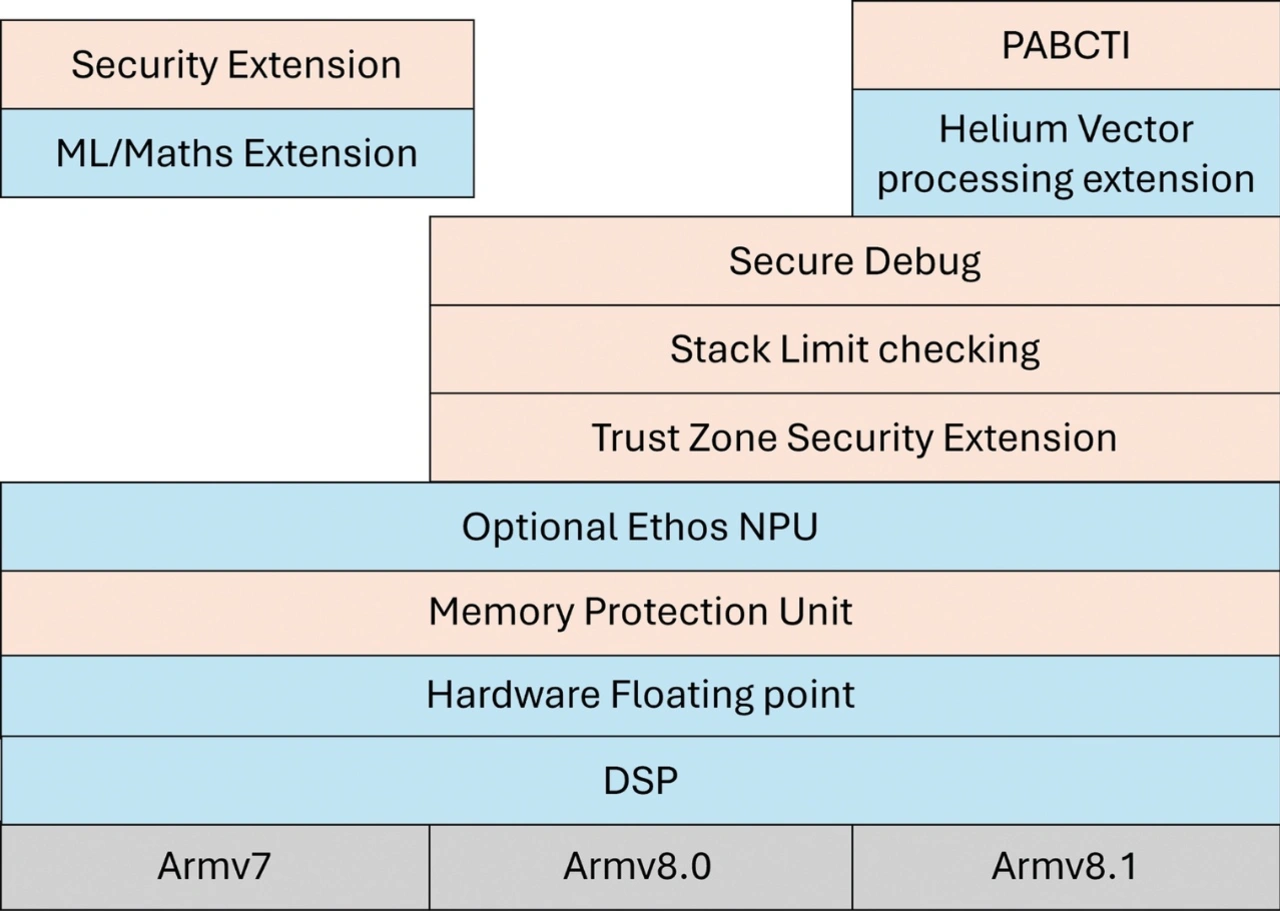

- Die Auswahl des richtigen Mikrocontrollers mit unterstützenden Sicherheitsperipherien: Obwohl ein konformes System auf Basis der meisten Mikrocontroller entwickelt werden kann, lässt sich der Aufwand für die Einhaltung des CRA minimieren, indem ein Mikrocontroller verwendet wird, der auf der neuesten Armv8-M-CPU beruht, zum Beispiel ein Cortex-M33/55-Prozessor, der mit der TrustZone-Sicherheitsperipherie ausgestattet ist. Der Zweck von TrustZone ist die Trennung von sicherem und nicht sicherem Code, wodurch die Isolation verbessert und die Angriffsfläche verringert wird.

Wichtige unterstützende Sicherheitsfunktionen

- Secure boot: stellt sicher, dass nur geprüfte Software im Gerät ausgeführt werden kann, bietet einen vertrauenswürdigen Ausgangspunkt für den Betrieb und verhindert nicht autorisierte Änderungen an der Firmware.

- Schlüsselspeicher: sichert kryptografische Schlüssel, die eine sichere Verschlüsselung, Entschlüsselung und Authentifizierung ermöglichen, die für die Integrität und Vertraulichkeit von Daten unerlässlich sind.

- Hardware-Beschleuniger: Verbessert die Ver- und Entschlüsselungsleistung und ermöglicht so eine sichere Kommunikation ohne Beeinträchtigung der Effizienz oder Akkulaufzeit.

- Manipulationsschutz: erkennt physische Manipulationen, reagiert darauf und sorgt dafür, dass das Gerät gegen potenzielle Hardware-Angriffe geschützt bleibt.

- echter Zufallszahlengenerator (True Random Number Generator, TRNG): bietet eine hochwertige Entropiequelle für verschiedene kryptografische Algorithmen, einschließlich Transport Layer Security (TLS).

- zusätzliche Sicherheits-Enklave: isoliert sensible Daten und sicherheitskritische Operationen vom Hauptanwendungsprozessor und schafft so eine zusätzliche Sicherheitsebene innerhalb der Hardware.

Arm-Plattform-Sicherheitsarchitektur (Platform Security Architecture)

Das Framework »Platform Security Architecture« (PSA) bietet umfassende Richtlinien und Ressourcen zur Unterstützung der sicheren Entwicklung für ArmV7- und ArmV8.x-Prozessoren und vereinfacht die Einrichtung einer robusten Verarbeitungsumgebung. PSA definiert eine Sicherheitsarchitektur, die das Risikomanagement, das Lebenszyklusmanagement und die Zertifizierungsprozesse verbessert und mit den Anforderungen der CRA an Transparenz und Dokumentation übereinstimmt.

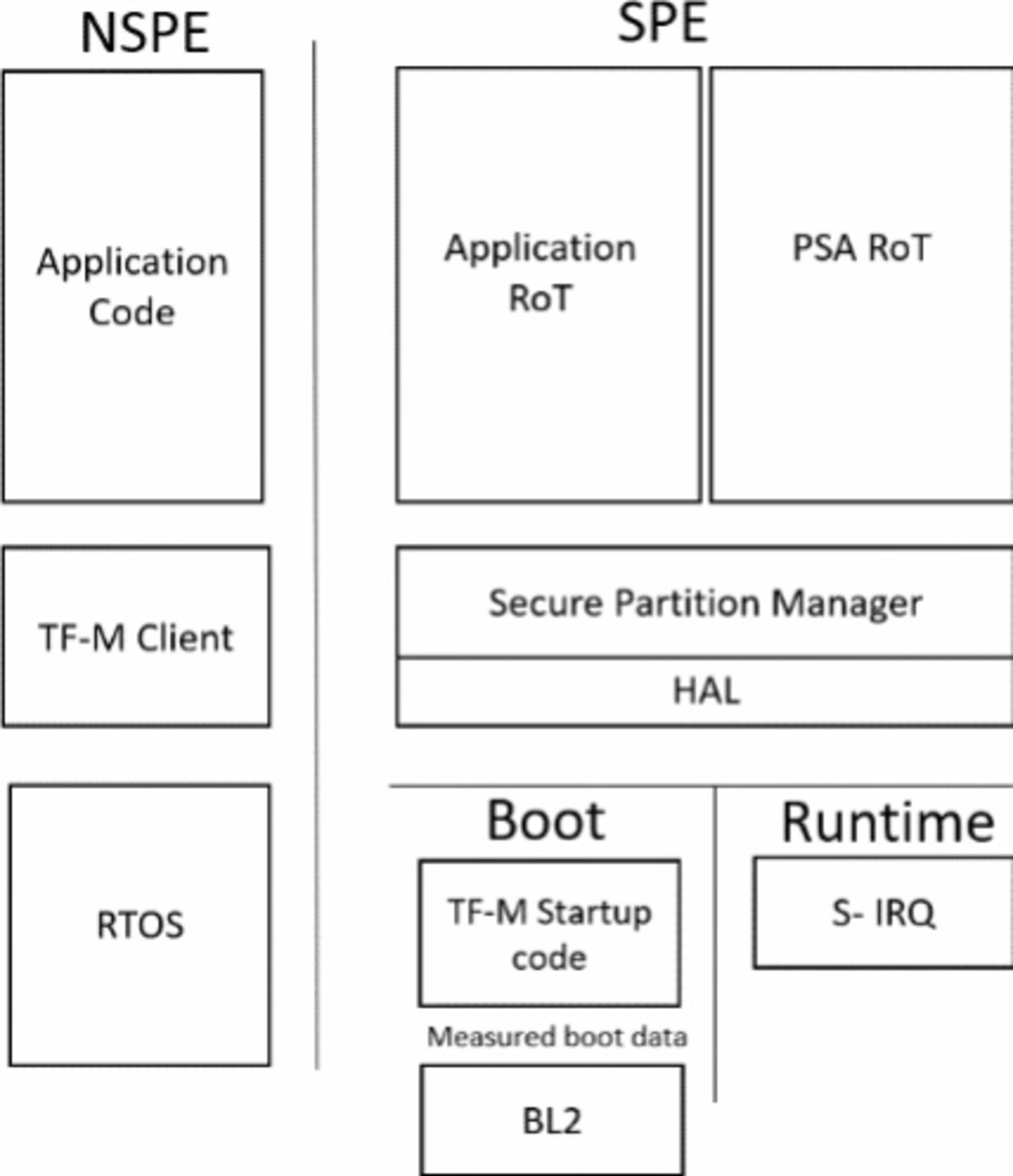

Trusted Firmware für Cortex-M (TF-M)

Eine zentrale Komponente der PSA, Trusted Firmware für Cortex-M (TF-M), dient als grundlegende sichere Verarbeitungsumgebung für Geräte auf Arm-Basis. TF-M wurde entwickelt, um strenge Sicherheitsstandards zu erfüllen, und bietet einen soliden Rahmen für die Implementierung von sicherem Booten, kryptografischen Operationen und vertrauenswürdigen Ausführungsumgebungen. Durch die Isolierung kritischer Operationen von der Hauptanwendung schützt TF-M sensible Daten und Prozesse und stellt sicher, dass die CRA-Sicherheitsanforderungen vollständig erfüllt werden.

Schlüsselelemente des Trusted Firmware Secure Processing Environment:

sicherer Start und Vertrauenskette: TF-M initiiert einen sicheren Boot-Prozess, der sicherstellt, dass während des Systemstarts nur authentifizierter und verifizierter Code ausgeführt wird. So entsteht eine Vertrauenskette, die sich durch alle Systemebenen zieht, vom Bootloader bis zum Anwendungscode, und das Gerät vor unbefugten Firmware-Änderungen schützt.

Isolierung mit TrustZone-Technologie: TF-M verwendet Arm TrustZone, um verschiedene sichere und nicht sichere Domänen innerhalb des Prozessors zu schaffen, sodass sensible Daten wie kryptografische Schlüssel und sicherheitskritische Operationen in der sicheren Domäne verarbeitet werden können. Die durch die Hardware erzwungene Isolation reduziert die Angriffsfläche und mindert potenzielle Bedrohungen.

Kryptografiedienst: TF-M bietet einen kryptografischen Dienst für die sichere Datenverarbeitung und Kommunikation, einschließlich Verschlüsselung, Entschlüsselung, digitales Signieren und sichere Schlüsselverwaltung über den Schlüsselspeicher. Dieser Dienst unterstützt die sichere Kommunikation, den Schutz von Benutzerdaten und die Gewährleistung der Vertraulichkeit. Der TF-M-Kryptografiedienst lässt sich mit einem Hardware-Beschleuniger integrieren, wenn ein solcher im Mikrocontroller vorhanden ist.

Lebenszyklus-Management und sichere Updates: TF-M ermöglicht ein sicheres Lebenszyklus-Management einschließlich der Handhabung von Sicherheits-Updates und Patches während der gesamten Lebensdauer des Produkts. Es unterstützt sichere OTA-Updates, sodass Hersteller Schwachstellen umgehend beheben und die CRA-Konformität aufrechterhalten können.

Erkennung von und Reaktion auf Manipulationen: Der Mikrocontroller kann zur Erkennung von Manipulationen zusätzliche Mechanismen bereitstellen, die auf physische oder logische Manipulationsversuche reagieren und es dem Gerät ermöglichen, potenzielle Verletzungen zu erkennen und vorbeugende Maßnahmen zu ergreifen, zum Beispiel das Löschen von Daten oder Abschalten.

Unterstützung für sichere Softwareentwicklung und Zertifizierung: Arm PSA ist Teil eines sicheren Entwicklungsprozesses zur Erstellung und Zertifizierung sicherheitsorientierter Anwendungen, einschließlich der Einhaltung von Standards wie PSA Certified und SESIP. Das PSA-Framework stellt Ressourcen wie Bedrohungsmodellierung, Sicherheitsanalyse und Zertifizierungsunterstützung zur Verfügung, um sicherzustellen, dass die Entwicklung mit bewährten Praktiken übereinstimmt und den EU-Vorschriften entspricht. Durch die Implementierung von Trusted Firmware als sichere Verarbeitungsumgebung erhalten IoT-Geräte eine robuste, CRA-konforme Sicherheitsgrundlage, die Benutzerdaten schützt, die Kommunikation sichert und über den gesamten Produktlebenszyklus hinweg ein effektives Risikomanagement ermöglicht.

Schlussfolgerungen

Der CRA spielt eine wichtige Rolle bei der Verbesserung der Sicherheit digitaler Produkte. Unternehmen sollten Sicherheitsaspekte vorbeugend in ihre Entwicklungsprozesse integrieren und diese regelmäßig auf Konformität überprüfen. Durch den Einsatz moderner Sicherheitsarchitekturen und -technologien können Hersteller die Anforderungen des CRA erfüllen und zugleich die Sicherheit ihrer Produkte und die Zufriedenheit ihrer Kunden gewährleisten.

Unternehmen, die Produkte mit digitalen Elementen entwickeln und in der EU verkaufen, sollten jetzt handeln, um die Anforderungen des CRA zu erfüllen. Indem sie Sicherheitsaspekte frühzeitig integrieren und robuste Sicherheitslösungen implementieren, können sie nicht nur die Einhaltung der Vorschriften gewährleisten, sondern auch das Vertrauen ihrer Kunden stärken und sich einen Wettbewerbsvorteil verschaffen.

Die Sicherheitsstandards werden sich weiterentwickeln, und es ist mit Ergänzungen und Änderungen des CRA zu rechnen. Unternehmen müssen sich auf diese Entwicklungen vorbereiten und ihre Sicherheitsstrategien entsprechend anpassen.

Hitex auf der embedded world: Halle 4, Stand 255

Literatur

[1] https://www.bsi.bund.de/dok/cra (Stand 03. Dezember 2024)

[2] https://www.tuvsud.com/de-de/dienstleistungen/produktpruefung-und-produktzertifizierung/cyber-resilience-act (Stand 03. Dezember 2024)

[3] https://digital-strategy.ec.europa.eu/en/policies/cyber-resilience-act (Stand 03. Dezember 2024)

[4] https://www.europarl.europa.eu/doceo/document/TA-9-2024-0130_EN.html (Stand 03. Dezember 2024)

[5] https://www.hitex.co.uk/fileadmin/assets/Hitex_UK/Knowledgebase/Hitex_Tech_Tip_CRAOverview.pdf (Stand 03. Dezember 2024)

[6] Webinar »Understanding the EU Cyber Resilience Act – What You Need to Know for Future MCU Projects« von Trevor Martin, Technical Specialist Hitex Limited UK, 21. November 2024 (Möglichkeit, die Aufzeichnung anzusehen: https://www2.hitex.com/hitex-webinar-eu-cyber-resilience-act)