Vertrauenswürdige V2X-Kommunikation

Misbehaviour Detection deckt Angriffe und Fehler auf

Dem Datenaustausch zwischen Fahrzeugen und Verkehrsanlagen gehört die Zukunft. Doch auch bei der V2X-Kommunikation ist die Cybersicherheit entscheidend. Ein wichtiger Baustein dabei: Systeme zur Misbehaviour Detection. Mit ihnen können Missbrauch und Fehlfunktionen erkannt und eingedämmt werden.

Die vernetzte Mobilität entwickelt sich in rasantem Tempo weiter. Im Mittelpunkt stehen dabei Funktions- und Verkehrssicherheit (Safety) gepaart mit intelligenten Technologien. Beides ist erst möglich durch Vehicle-to-Everything- (V2X)- Kommunikation: den Datenaustausch von Fahrzeugen untereinander und mit der Verkehrsinfrastruktur. So er- laubt beispielsweise die gemeinsame Nutzung von Sensordaten im Rahmen der V2X-Kommunikation intelligentere Entscheidungen und hilft dabei, unsichere Verkehrssituationen vorherzusagen und zu vermeiden.

V2X versorgt die vernetzten Fahrzeuge ständig mit einer großen Menge an Informationen, um sie – automatisiert oder nicht – zu verkehrsgerechten Entscheidungen zu führen. Die Cybersicherheit der V2X-Kommunikation ist dabei von zentraler Bedeutung. Denn die Effektivität des Systems hängt davon ab, wie genau und vertrauenswürdig die Informationen sind. Traditionell wird in der IT-Security die Vertrauenswürdigkeit der Informationen durch die Identifikation und Authentifizierung ihres Absenders sichergestellt. Folgt man diesem Ansatz im V2X-Datenaustausch, lässt sich jede Nachricht einem bestimmten Benutzer zuordnen. Anhand der Bewegungsdaten ließen sich somit die Verkehrsteilnehmer innerhalb des V2X-Netzwerks verfolgen und überwachen; genau das jedoch ist nicht erwünscht.

PKI-Systeme für Europa und Nordamerika

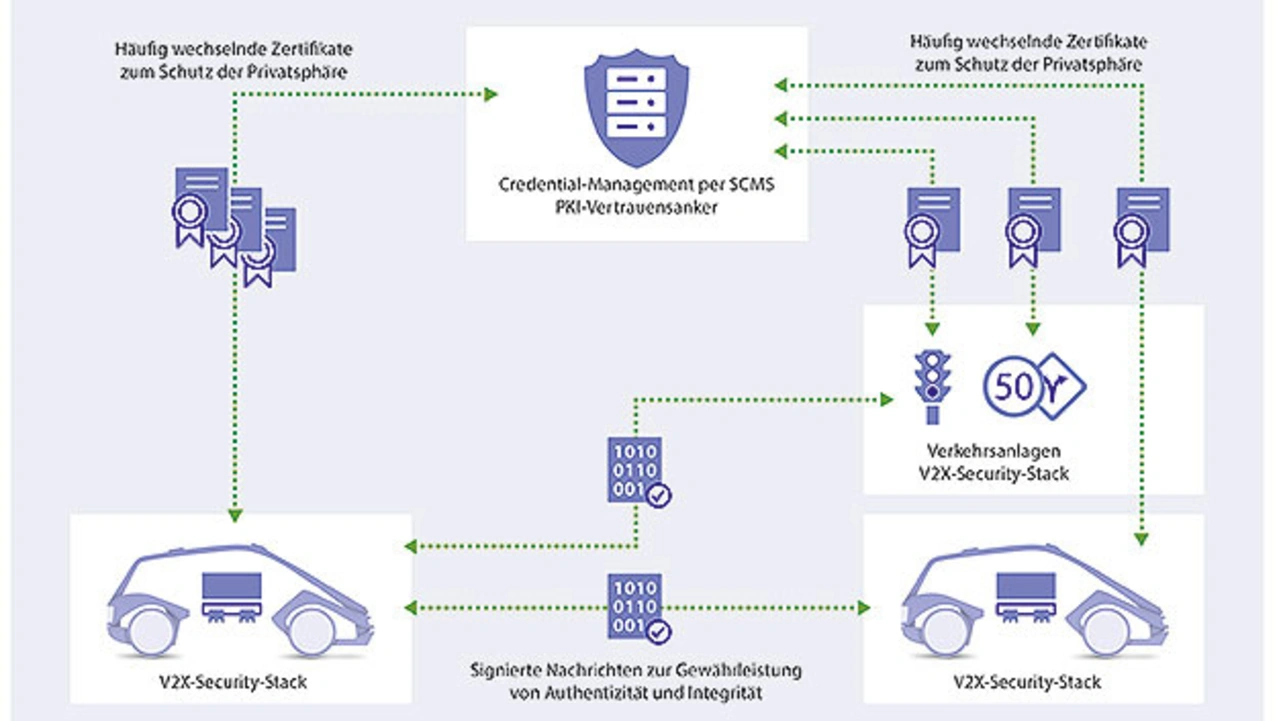

Um Datensicherheit und Privatsphäre (Privacy) zu gewährleisten, benötigt V2X-Kommunikation eine Public-Key-Infrastruktur (PKI) – das Security Credential Management System (SCMS) für Nordamerika (NA) und das Cooperative Intelligent Transportation System Credential Management System (CCMS) für Europa (EU). Diese PKI-Systeme stellen pseudonyme Zertifikate aus, die es den kommunizierenden Systemen erlauben, nur autorisierte Sender als vertrauenswürdig zu identifizieren. SCMS und CCMS werden längst in zahlreichen V2X-Pilotprojekten eingesetzt und sind auch für künftige nationale V2X-Infrastrukturen und darüber hinaus vorgesehen (Bild 1).

Einen kritischen Aspekt des Systems jedoch gilt es noch zu durchleuchten und auszugestalten: Misbehaviour Detection, die Erkennung von Fehlverhalten im V2X-Netzwerk. Ein solches Fehlverhalten liegt immer dann vor, wenn unzulässige Nachrichten gesendet werden – entweder missbräuchlich, um Schaden anzurichten bzw. sich einen Vorteil auf der Straße zu verschaffen, oder aufgrund einer Fehlkonfiguration bzw. Fehlfunktion. Macht ein Fahrzeug sich solch eines anomalen oder missbräuchlichen Verhaltens schuldig, indem es falsche Daten überträgt (z. B. falscher Standort oder Geschwindigkeit des Fahrzeugs, Vortäuschung mehrerer Fahrzeuge zwecks Manipulation der Ampelschaltung, Falschinformationen über andere Entitäten), dann muss es aktiv aus dem V2X-Netzwerk entfernt werden, bis die Ursache seines Fehlverhaltens ermittelt und behoben ist.

Erkennen von Missbrauch und Anomalien

Zweck der europäischen und nordamerikanischen PKI-Systeme ist es, die Authentifizierung und Autorisierung von Nachrichten zu erleichtern, ohne die Identität des Benutzers preiszugeben oder die Verfolgung seiner Aktivitäten zu ermöglichen. Die PKI basiert daher auf zwei grundlegenden Annahmen:

➔ Die V2X-Systeme – Onboard Units (OBUs) und Roadside Units (RSUs) – funktionieren auch dann noch, wenn sie über einen längeren Zeitraum (bis zu drei Jahre in Nordamerika, bis zu drei Monate in Europa) nicht mit dem SCMS bzw. CCMS kommunizieren können.

➔ Keine Komponente sollte in der Lage sein, die Privatsphäre des Einzelnen in irgendeiner Weise zu kompromittieren.

Doch genau diese beiden prinzipiell sinnvollen Grundanforderungen werfen für das Management von Fehlverhalten Probleme auf:

➔ Wenn ein V2X-Gerät, das sich falsch verhält, nicht aktiv aus dem System entfernt wird, kann es sein Fehlverhalten bis zu drei Jahre (NA) bzw. drei Monate (EU) lang fortführen.

➔ Keine einzelne Komponente verfügt über genügend Informationen, um ein Gerät von sich aus in eine Revokationsliste (Certificate Revocation List, CRL) aufzunehmen.

Tatsächlich birgt gleich die erste Grundannahme, die Aufrechterhaltung der Funktionstüchtigkeit der Geräte abseits der PKI, einen Widerspruch in sich: Denn einerseits geht sie davon aus, dass Fahrzeuge möglicherweise für lange Zeit offline sind, andererseits erfordert die erfolgreiche Erkennung, Meldung, Analyse und Behandlung des Fehlverhaltens einzelner Fahrzeuge, dass sie online sind.

Missbrauchserkennung auf der Geräteebene

Noch gibt es für den V2X-Sektor keinen vollständigen Katalog von Verhaltensweisen, die als verdächtig oder als Fehlverhalten eingestuft werden können. Es gibt jedoch Anhaltspunkte, die helfen können, ein potenziell schädliches Gerät zu erkennen:

➔ Verwendung abgelaufener oder falscher Zertifikate (z. B. falsche Berechtigung, Geofence)

➔ Senden von Nachrichten mit falschen Signaturen, ungültigen oder gültigen gefälschten Daten (z. B. Uhrzeit, Standort, Versionsnummer)

➔ Senden von Nachrichten mit gefälschten und nicht autorisierten Informationen (z. B. um Vorrang zu erlangen)

In diesen Fällen verwendet oder sendet ein V2X-System durchgehend Informationen, die der Standardvalidierung nicht standhalten oder mit den Sensormessdaten des Empfängers nicht im Einklang stehen. Misbehaviour Detection fällt hier vergleichsweise leicht, da das Fehlverhalten auf Basis einer einzelnen Beobachtung erkannt und gemeldet werden kann. Darüber hinaus lassen sich Daten aus mehreren Quellen kombinieren, um einen Missbrauch oder eine Störung zu verifizieren. Das ist deshalb ratsam, weil die Systeme (z. B. Fahrzeuge, Fußgänger, Fahrräder, Motorräder und Infrastruktureinheiten) aus Privacy-Gründen über mehrere, gleichzeitig gültige Pseudonyme verfügen, mit denen sie fälschlicherweise Meldungen über Fehlverhalten signieren könnten. Auf diese Weise könnten sie zum einen mit Ihren gültigen pseudonymen Zertifikaten gleichzeitig unterschiedliche Fahrzeuge simulieren oder zum anderen versuchen, ein gutartiges System mit vielen Meldungen über vorgetäuschtes Fehlverhalten zu diskreditieren.

Analyse und Korrelation der Meldungen

Derzeit gibt es kein standardisiertes Verfahren, mit dem die Misbehaviour Authority (MA) im Backend eine Serie von Meldungen verlässlich als Fehlverhalten klassifizieren kann – dies ist ein aktives Forschungsfeld [1]. Gleichwohl stehen der Misbehaviour Authority verschiedene Instrumente zur Verfügung. So kann sie Meldungen mehrerer Absender aus dem gleichen geografischen Umkreis korrelieren, um festzustellen, ob die Meldungen womöglich demselben Fahrzeug zuzuordnen sind. Oder sie sucht charakteristische Merkmale in den gemeldeten Nachrichten, die einen potenziellen Zusammenhang herstellen – die Misbehaviour-Reports werden nach übereinstimmenden Anomalien gescannt, um sie dann zur gemeinsamen Quelle zurückzuverfolgen.

Entscheidungsfindung

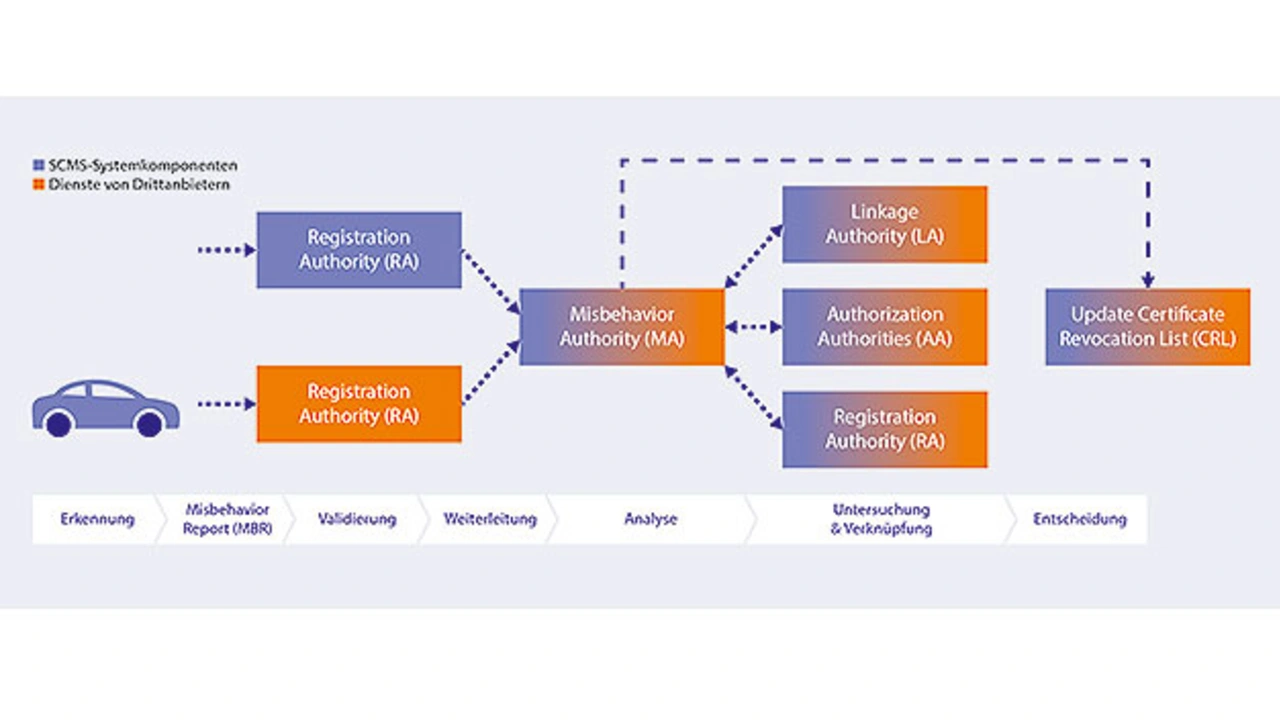

Sobald die MA die Misbehaviour-Reports gemäß ihrer vermeintlichen Zugehörigkeit zu bestimmten Fahrzeugen eingruppiert hat, kontaktiert sie die entsprechenden PKI-Komponenten, um ihre Erkenntnisse zu validieren. Auf diesem Wege kann die MA ihre Abfragen dann weiter verfeinern oder entscheiden, ob tatsächlich ein Missbrauch oder eine Störung vorliegen (Bild 2).

Ein erkanntes, bestätigtes Fehlverhalten löst dann den Sperr- und Revokationsprozess aus. Beim Sperren wird das Registrierungszertifikat des Fahrzeugs für ungültig erklärt, eine Authentifizierung bei der Registration Authority (RA) zum Anfordern und Herunterladen von pseudonymen Zertifikaten ist dann nicht mehr möglich. Auf Anweisung der Misbehaviour Authority werden Verknüpfungsinformationen, welche das Registrierungszertifikat mit den fehlerhaften Pseudonymen assoziieren, von PKI-Komponenten ausgetauscht, um das betroffene System zu sperren. Bei dem nordamerikanischen PKI-System wird zusätzlich das Zertifikat mit entsprechenden Verkettungsinformationen zu den anderen Pseudonymen des betroffenen Systems auf die Revokationsliste gesetzt. Der Onboard Unit des Fahrzeugs werden in der Folge keine Dienste mehr angeboten. Das Herunterladen von zuvor angeforderten Pseudonymen oder die Anforderung neuer Pseudonyme wird unterbunden. Kurz gesagt, das Fahrzeug auf der Sperrliste kann nicht mehr mit den PKI-Komponenten kommunizieren.

Allerdings kann das Sperren nicht verhindern, dass ein Fahrzeug Pseudonyme verwendet, die es bereits heruntergeladen hat. Um andere Verkehrsteilnehmer im V2X-Netz darüber zu informieren, dass bestimmte Pseudonyme widerrufen wurden, muss daher die Revokationsliste um die Verknüpfungsinformationen des gesperrten Fahrzeugs ergänzt werden.

Misbehaviour Reporting im Frequenzspektrum

Doch nicht nur das Fehlverhalten der vernetzten V2X-Systeme gilt es zu erkennen und einzudämmen. Auch die drahtlosen Netzwerke, die auf Dedicated Short Range Communication (DSRC) oder Cellular-V2X (C-V2X) basieren, sind anfällig für Störungen – insbesondere durch andere, nicht vernetzte Fahrzeuge sowie andere Emittenten, die dasselbe Frequenzband nutzen. Idealerweise braucht es daher ein zusätzliches Misbehaviour Reporting im Frequenzspektrum des V2X-Netzwerks.

In den aktuellen V2X-Standards ist nicht festgelegt, wie die Missbrauchserkennung im Spektrum erfolgen soll. Wie bereits erwähnt, konzentrieren sich die meisten der bislang erwogenen Misbehaviour-Detection-Verfahren auf Mobilitätsdaten. Indes bestünde die einfachste Methode zur Meldung von Störungen oder Überlastungen an Betreiber oder Regulierungsbehörden darin, jenes Misbehaviour-Reporting-Subsystem zu klonen, das zur Meldung nicht-vertrauenswürdiger digitaler Zertifikate innerhalb der Public-Key-Infrastruktur verwendet wird.

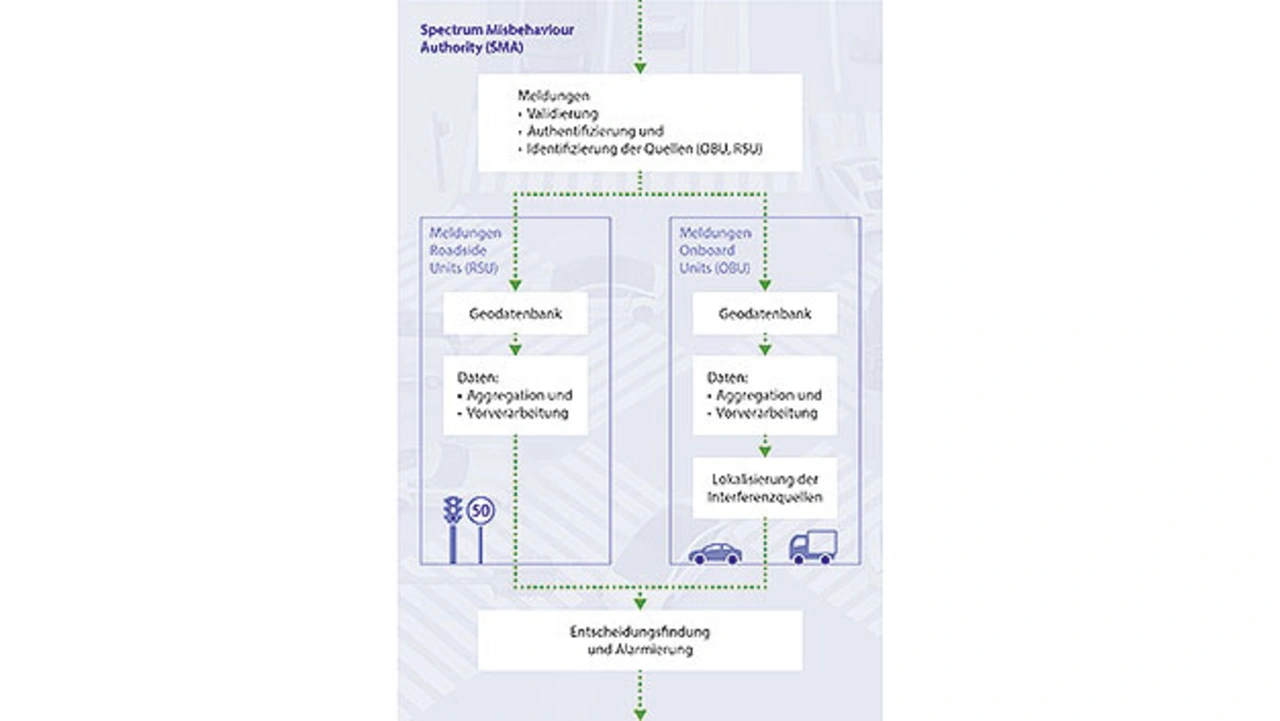

Eine solchermaßen geklonte zweite Instanz könnte dann die Berichte über mögliche Störungen an eine Spectrum Misbehaviour Authority (SMA) übermitteln. Dazu bedarf es der Definition neuer Nachrichtentypen und Störungsmeldungen für zwei Implementierungsszenarien: eines, in dem die vernetzten Verkehrsanlagen – die Roadside Units – Meldung geben, sowie eines, bei der die Onboard Units der Fahrzeuge dies übernehmen. Nach Identifizierung und Validierung der Störung kann die SMA dann die Regulierungsbehörden über das Problem informieren und Warnmeldungen über eine mögliche Beeinträchtigung der Dienstqualität und der Zuverlässigkeit sicherheitskritischer Anwendungen verbreiten [2] (Bild 3).

Sicheres V2X-Ökosystem

Im Rahmen der künftigen engmaschigen V2X-Kommunikation und ihrer Public-Key-Infrastruktur werden neue Anwendungsfälle entstehen, die möglicherweise über die derzeitigen Definitionen für Fehlverhalten hinausreichen. Ein gut durchdachtes System sollte den sicheren Einsatz und die Integration neuer Technologien erleichtern und sie nicht einschränken. Mängel werden sich zeigen, neue Bedrohungen werden identifiziert und neue Angriffe werden auftauchen. Das V2X-Ökosystem muss unter Berücksichtigung dieser Tatsache konzipiert und betrieben werden – umso mehr, als die Sensoren für mehrere Anwendungen eingesetzt werden.

Zudem gehen viele V2X-Anwendungen über den einfachen Datenaustausch hinaus und ermöglichen es den Verkehrsteilnehmern, proaktiv Verhaltensänderungen bei anderen Verkehrsteilnehmern und in der Infrastruktur zu fordern (z. B. die Vorrangschaltung für Einsatzfahrzeuge). Dies macht ein schlüssiges Konzept und die Implementierung von Lösungen zur Misbehaviour Detection noch wichtiger. So wird das Vertrauen in das System gestärkt und gewährleistet, damit die Vorteile der vernetzten Mobilität – inklusive der Sicherheit– für alle Verkehrsteilnehmer erhalten bleiben.

Literatur

[1] van der Heijden, R.W., Dietzel, S., Leinmüller, T. and Kargl, F., 2019. Survey on misbehaviour detection in cooperative intelligent transportation systems. IEEE Communications Surveys & Tutorials, 21(1), pp.779-811.

[2] Noori, H., Michelson, D.G. and Henry, K., 2020, May. Reporting Spectrum Misbehaviour using the IEEE 1609 Security Credential Management System. In 2020 IEEE 91st Vehicular Technology Conference (VTC2020-Spring) (pp. 1-6). IEEE.

Die Autoren

Omar Alshabibi

ist Lead Product Manager V2X Security bei Escrypt in Waterloo, Kanada. Der M. Eng. ist verantwortlich für die weltweite marktgerechte Entwicklung und Einführung von In-Fahrzeug- und PKI-Security-Komponenten für die V2X-Kommunikation.

Dr. Norbert Bißmeyer

ist Product Owner V2X Security bei Escrypt in Bochum. Er engagiert sich für Cybersicherheitsfragen in der Standardisierung sowie in relevanten Gremien und steuert die Escrypt-Beteiligung an zahlreichen V2X-Pilotprojekten weltweit.