Netzwerksegmentierung genügt nicht mehr

IT- und OT-Security: Präventiver Schutz ist unerlässlich

Wenn IT und OT zum IIoT verschmelzen, birgt das für die zuvor von der IT weitgehend abgekapselte und häufig veraltete OT ein großes Cybersecurity-Risiko, dem mit vielfältigen Maßnahmen begegnet werden sollte. Nicolas Lachaise, Midmarket Lead bei DriveLock, beschreibt im Interview, mit welchen.

Markt&Technik: Mit welchen Herausforderungen für die IT- und OT-Security sind mittelständische Unternehmen aktuell und in absehbarer Zukunft konfrontiert?

Nicolas Lachaise: Hier gibt es einige Baustellen. Es wird für den Mittelstand heute und in Zukunft eine schwierige Aufgabe sein, den Zeitdruck in puncto Digitalisierung mit einer ausgewogenen IT-/OT-Sicherheitsstrategie in Einklang zu bringen. Die Vernetzung im OT-Bereich birgt ein Risiko: Über Industrie-4.0-Initiativen werden Maschinenparks für die IT geöffnet. Diese Anlagen sind meist seit Jahrzehnten im Betrieb sowie mit zum Teil veralteten, potenziell sicherheitskritischen Betriebssystemen und Übertragungsprotokollen ausgestattet. Die technische Lücke zwischen OT und IT aufzuholen bzw. zu überbrücken ist eine große Herausforderung.

Der Mangel an Fachkräften für Cybersecurity, die sich dieser Aufgaben annehmen können, kommt erschwerend hinzu. Cyberangriffe beschränken sich schon lange nicht mehr auf große Konzerne. Mittelständische Organisationen werden gezielt angegriffen, etwa um über Produktionsstillstand hohe Lösegelder zu erpressen. Die Abhängigkeit von funktionierenden Lieferketten und deren zunehmende digitale Vernetzung machen Unternehmen entsprechend angreifbar. Zertifizierungen und Sicherheitsrichtlinien sollen Unternehmen bei der Umsetzung standardisierter Sicherheitsmaßnahmen unterstützen. Die TISAX-Zertifizierung für Informationssicherheit in der Automobilindustrie ist hier ein Beispiel. Damit der Mittelstand leistungs- und geschäftsfähig bleiben kann, wird er nicht um Investitionen in IT-/OT-Security herumkommen.

Welche sind die Haupt-Einfallstore für Bedrohungen der IT- und OT-Security?

User bleiben ein Haupt-Einfallstor. Phishing und Spear-Phishing sind weiterhin erfolgreich, aber auch Peripherie wie Wechseldatenträger in Form von »Bad USBs« sind immer noch beliebte und erfolgversprechende Angriffsmittel. Ebenfalls nicht untypisch im Produktionsumfeld sind Smartphones oder andere mobile Geräte, die an OT-Geräte oder -Netze angeschlossen werden. Auch so kann Schadsoftware leicht in die OT gelangen.

Zudem verkomplizieren die kulturellen Differenzen zwischen IT- und OT-Teams eine gemeinsame Sicherheitsstrategie. Die Teams setzen unterschiedliche Geräte und Lösungen ein; zudem gibt es Unterschiede im Wissensstand um IT-Security. Wie bereits erwähnt sind im OT-Umfeld sehr häufig alte Betriebssysteme und Protokolle im Einsatz, für die es seitens der Hersteller keine Sicherheits-Updates mehr gibt. Öffnet man diese Systeme in Richtung IT, steigt das Infektionsrisiko durch nicht gepatchte Sicherheitslücken.

Welche Maßnahmen für die IT- und OT-Security empfehlen Sie mittelständischen Unternehmen?

Nachdem oft die User das Haupteinfallstor sind, empfehlen wir, genau dort anzusetzen. Zum einen über Security-Awareness-Maßnahmen, die auf den Einsatzbereich des Personenkreises abgestimmt sind – OT-Personal hat einen anderen Hintergrund als IT-Personal –, regelmäßig und in modernen Formaten wie etwa kurzen Videos, Texten oder Quizzen stattfinden, und verpflichtend bei allen Mitarbeitenden durchgesetzt werden.

Zum anderen brauchen die User auch ein technisches Auffangnetz, falls Fehler passieren. Zwei wesentliche Ansätze, um Systeme zu härten, sind erstens Kontrolle: Alle physischen Verbindungen zu Endgeräten in IT und OT müssen unter Kontrolle sein und folgende, zuvor festgelegte Kriterien erfüllen: Welche Geräte sind erlaubt, welche verboten? Wie dürfen erlaubte Geräte verwendet werden? Welche Daten dürfen von welchem Gerät transferiert werden? Und zweitens Berechtigungen: Um sich vor Malware-/Ransomware-Angriffen effektiv zu schützen, darf und soll ausschließlich freigegebene Software in den Geräten ausführbar sein. Auf diese Weise wird Schadsoftware automatisch blockiert, egal ob und auf welchem Weg sie ins System gelangt ist.

In puncto IT- und OT-Security ist oft die Rede vom »Zero-Trust«-Konzept. Worin besteht es, und welche Bedeutung hat es für mittelständische Unternehmen?

Das Zero-Trust-Konzept beherrscht mit seiner zentralen Aussage »Never trust – always verify« seit einigen Jahren den IT-Security-Markt. Es ist ein Cybersecurity-Modell, das eine strenge Zugangskontrolle für jeden Benutzer oder jedes Gerät vorsieht sowie jede Verbindung überprüft und autorisiert.

Tendenziell sind in kleinen und mittelständischen Unternehmen die Hierarchien flacher, die Kollegen sind sich nicht fremd, sind vielleicht nur auf wenige Standorte verteilt, und die IT ist zwar komplex, aber im Vergleich zu Konzerninfrastrukturen noch überschaubar. Dies bringt mit sich, dass oft noch mehr Bezug zu den Personen, Prozessen und Systemen da ist. Wenn mehr Bezug da ist, ist es auch einfacher, Vertrauen zu entwickeln. Das ist per se sehr gut, und dieses positive Umfeld ist für mittelständische Unternehmen auch ein wesentlicher Differentiator zum Großkonzern – aber im Kontext der IT-Security sollte man nicht auf dieses Vertrauen bauen. Diese Tatsache macht mittelständische Organisationen vielleicht etwas anfälliger als große Konzerne, weil sie kein Sicherheitsnetz für etwaiges menschliches Fehlverhalten oder kompromittierte Geräte oder Software haben. Viele Großunternehmen haben das Zero-Trust-Konzept bereits im Einsatz. Mittelständische Unternehmen können gleichermaßen von den effektiven, ressourcenschonenden und kosteneffizienten Zero-Trust-Lösungen profitieren.

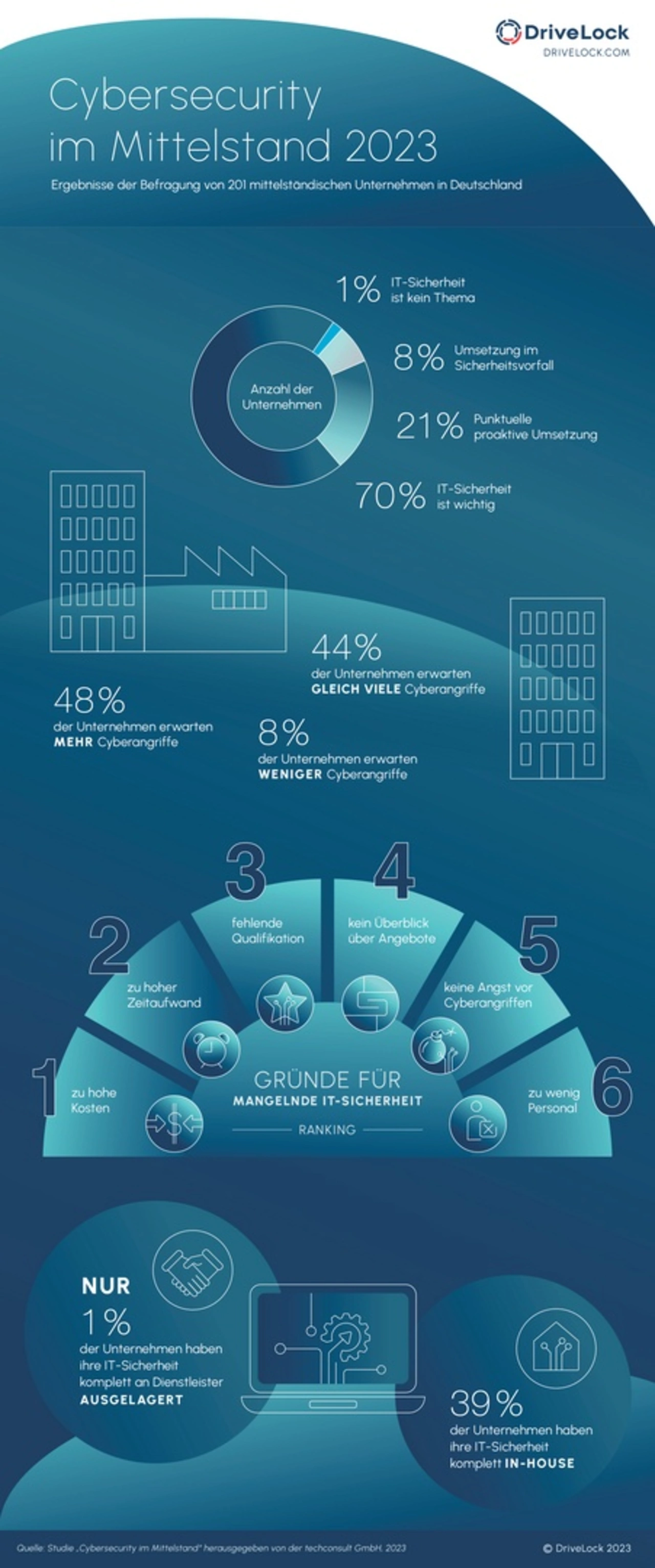

Inwieweit ist IT- und OT-Security derzeit im Bewusstsein mittelständischer Unternehmen verankert, inwieweit besteht hier noch Nachholbedarf, und wie schlägt sich das Bewusstsein in konkretem Handeln nieder?

IT-Security ist auf jeden Fall ein präsentes Thema im Mittelstand. Nicht nur erfolgreiche Angriffe auf Marktbegleiter, sondern vor allem die Regulierungsbehörden und Verbände verpflichten Mittelständler zu einem Mindestmaß an Schutz. TISAX in der Automobilindustrie hatte ich bereits erwähnt. Die Zertifizierung ist ein großer Treiber für die Auseinandersetzung mit IT-Security.

Mit Industrie-4.0-Projekten wird Security im OT-Umfeld ebenfalls wichtiger. Der bisherige Schutz über die Segmentierung auf Netzwerkebene oder die Verwendung von Antivirus-Software reicht nicht mehr aus. Es besteht Nachholbedarf in der Härtung von IT-Systemen. Reaktive Security-Lösungen sind ebenfalls unzureichend. Systeme müssen heutzutage viel präventiver geschützt werden. Eine Form davon ist die Schulung der User, aber es gibt auch viele erfolgversprechende technische Maßnahmen.

Als Anbieter von Cybersecurity-Software häufen sich bei uns die Anfragen aus dem Mittelstand nach effizienten und einfach zu integrierenden Security-Maßnahmen. Wir stellen also fest, dass ein konkretes Handeln passiert. Zugegebenermaßen ist das Handeln immer noch sehr stark von der Regulatorik getrieben und damit von der Not, die eigene Geschäftsfähigkeit sicherzustellen und Strafzahlungen zu vermeiden, und weniger von dem grundsätzlichen Security-Bewusstsein. Im Kontext von IT-Sicherheit ist das Ergebnis jedoch wichtiger als die Motivation. Fakt ist, der Mittelstand beschäftigt sich mit und bemüht sich um mehr IT-Security – und darauf kommt es an.

Was spricht aus der Sicht mittelständischer Unternehmen dafür, das Thema IT- und OT-Security ganz oder teilweise an Dienstleister auszulagern? Was spricht dafür, es im Haus zu lassen?

Mit zunehmender Digitalisierung verlagern wir Systeme und Daten in die Cloud. Die Vernetzung nimmt zu. Prozesse werden digitalisiert und gegebenenfalls über Schnittstellen nach außen geöffnet. Security ist damit immer vielschichtiger und auch komplexer geworden. Sich einen Dienstleister an die Seite zu holen, ist deswegen grundsätzlich eine gute Idee.

Spezialisierte Dienstleister können in ihren Rechenzentren ein wesentlich höheres Schutzniveau erreichen, als es eine einzelne IT – eventuell mit Personalmangel – jemals erreichen kann. Der Dienstleister legt diese Kosten über den Preis um. Durch die große Anzahl von Kunden wird also ein erstklassiger Schutz auch für kleine und mittelgroße Organisationen erschwinglich.

Je größer und prominenter ein solcher Dienstleister wird, desto mehr wird dieser ebenfalls zur Zielscheibe für Angriffe. Wird die IT-Security im Haus gemanagt, bleibt auch die Datenverarbeitung in der eigenen Hand, und es sind aus Sicht des Datenschutzes weniger Probleme zu befürchten.

Es laufen heute auch viele Security-Systeme lokal in den zu schützenden Geräten und Servern. Nur die Telemetriedaten gehen in ein zentrales Back-End. Wenn diese Telemetriedaten für den Datenschutz als nicht kritisch eingestuft werden, spricht nichts dagegen, das Back-End von einem Dienstleister betreiben zu lassen.

Wenn der Datenschutz und der Zweck der Datenverarbeitung es zwingend erfordern, Daten lokal im Unternehmen zu halten, steht außer Frage, dass ein IT-Security-System eigens betrieben werden muss. Ist das nicht der Fall, empfehlen wir immer, eine Security-Lösung aus der Cloud zu nutzen bzw. verwaltet von einem Dienstleister als Managed-Security-Service für einen konsequenten Schutz.

Welche Rolle spielt die Cloud in IT- und OT-Security-Strategien mittelständischer Unternehmen, welche Rolle sollte sie spielen? Und welche Rolle spielt die Edge?

Die Cloud spielt eine zunehmend große Rolle. Immer mehr mittelständische Unternehmen haben eine Cloud-Strategie und suchen gezielt auch nach Security-Lösungen aus der Cloud.

Die wesentlichen Vorteile der Cloud für Unternehmen sind niedrigere Betriebskosten unter anderem für Server und Datenbanken sowie schnelle und einfache Implementierung einer IT-Security-Umgebung ohne zusätzliche Installationen. Außerdem ist immer die aktuelle und damit sicherste Version im Einsatz, was gerade bei IT-Security entscheidend ist.

Mittelständler, die zu uns kommen, wollen nicht mehr das x-te System oder die x-te Datenbank selbst betreiben. Das können sie mit ihren Ressourcen überhaupt nicht managen. Vor allem bei IT-Security muss alles immer topaktuell sein für den bestmöglichen Schutz. Systeme aus der Cloud, die immer in der aktuellen Version laufen, sparen erheblich Arbeit und entlasten Security-Teams.

Gerade im Mittelstand sollte die Cloud eine wesentliche Rolle in der Security-Strategie spielen. Es ist eine große Chance, auf das gesammelte Wissen und die Erfahrung entsprechender Spezialisten in Sachen Security aus der Cloud zuzugreifen.

Edge-Security ist sehr eng mit der Cloud verknüpft. Durch Edge-Computing in Industrie 4.0 hat sich die Anzahl IT-fähiger Geräte enorm erhöht. All diese Geräte in einer Verwaltung zu halten und abzusichern ist ohne eine leistungsstarke Cloud nur schwer bis gar nicht umsetzbar.

Mit welchen Angeboten hilft DriveLock – gegebenenfalls gemeinsam mit Partnern – mittelständischen Unternehmen, ihre IT- und OT-Security sicherzustellen?

Als Hersteller und Anbieter von Sicherheitslösungen bieten wir für den Schutz und die Härtung von IT-Geräten ein umfassendes sowie im Markt gereiftes und etabliertes Portfolio. Entweder für den Betrieb in eigener Infrastruktur oder As a Service aus der Cloud.

Für mittelständische Unternehmen haben wir auf Basis der Erfahrungen der letzten Jahre Pakete geschaffen, die speziell auf ihre Anwendungsbereiche und Anforderungen zugeschnitten sind, etwa Schutz vor Ransomware oder Schutz vor Datenabfluss, also Data-Loss-Prevention. Aufgrund der hohen Nachfrage seitens des Mittelstands haben einige unserer Partner unsere Lösungen in ihre Managed-Service-Angebote integriert, wodurch Unternehmen ihre DriveLock-Security-Umgebung vollständig As a Service von Spezialisten betreiben lassen können.

Mit Software allein ist die Arbeit aber nicht getan. Deswegen arbeiten wir vor allem bei der Beratung, Implementierung und Wartung mit unseren Geschäftspartnern zusammen. Als Security-Hersteller ist es auch unsere Verantwortung, unseren Beitrag für die Auseinandersetzung mit und Beseitigung von Cybersecurity-Risiken zu leisten. Wir entwickeln dazu leistungsstarke Software, aber ohne eine professionelle Implementierung und Wartung wird auch die beste Software ihren Zweck nicht voll erfüllen können.

Wir konzipieren unsere Lösungen nicht nur anhand der Entwicklungen in Sachen Cybercrime weiter. Wir stehen auch in engem Kontakt zu unseren Kunden und Partnern. So liefern wir nicht nur hohe IT-Sicherheit; wir liefern genau die Lösungen, die gebraucht werden.