Safety-/Security-Software-Architekturen

Alles sicher?

Fortsetzung des Artikels von Teil 2

Gemeinsame Betrachtung von Safety und Security

Oft werden die beiden Aspekte funktionale Sicherheit und Informationssicherheit für sich isoliert und unabhängig voneinander betrachtet. Auch organisatorisch werden die Aufgaben in Unternehmen auf verschiedene Abteilungen verteilt. Doch im Fahrzeug müssen beide Aspekte gleichzeitig realisiert werden. Daher ist es notwendig, die Prozesse und die Entwicklung selbst aufeinander abzustimmen. Aus Sicht der Systementwicklung (Systems Engineering) ist das naheliegend, denn dort werden funktionale Sicherheit und Informationssicherheit schlicht als Spezialdisziplinen (Specialty Engineering) und nicht isoliert betrachtet. Diese Sichtweise ist in anderen Branchen bereits lange etabliert, beispielsweise im Flugzeugbau oder in der Bahntechnik.

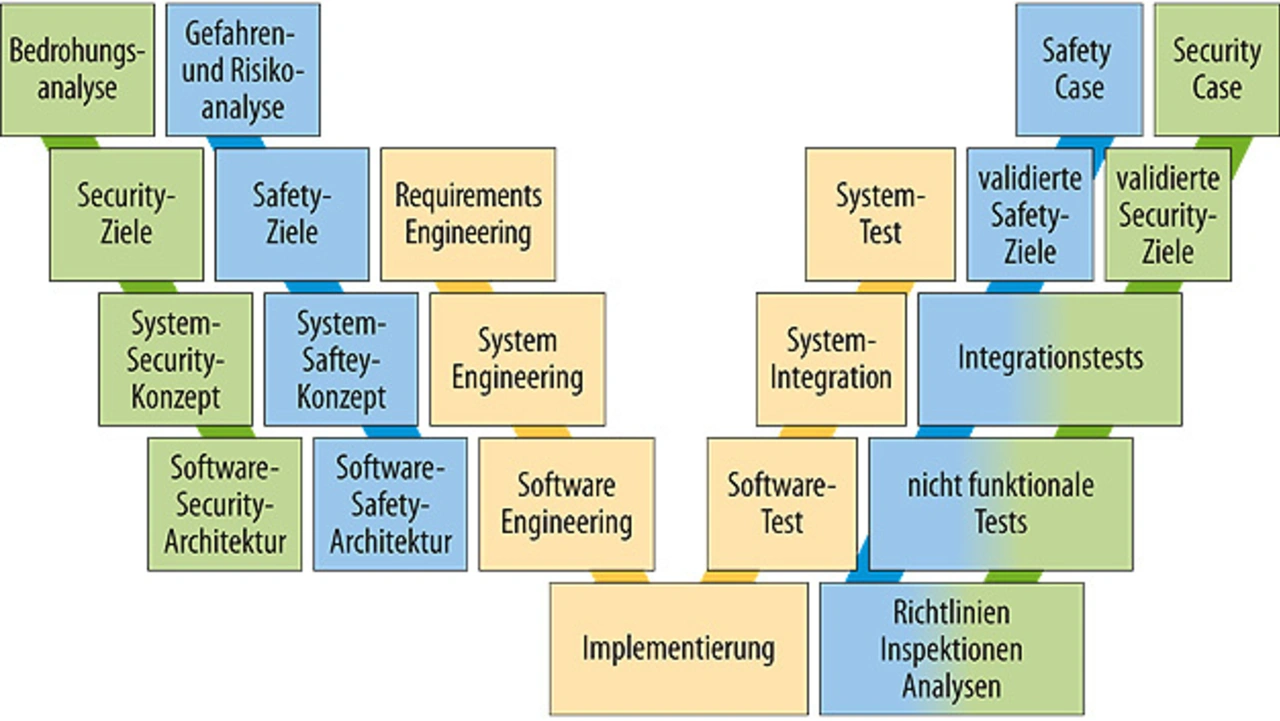

Ein Beispiel für die Wechselwirkung von Safety und Security ist die Risikoanalyse. In der funktionalen Sicherheit spricht man von der Gefahren- und Risikoanalyse, der sogenannten Hazard and Risk Analysis (HARA), und in der Informationssicherheit von der Bedrohungs- und Risikoanalyse, also der Threat and Risk Analysis (TARA). Eine Bedrohung, zum Beispiel durch einen Angriff, kann bei Erfolg zu einer Gefahr im Sinne der funktionalen Sicherheit werden. Ein bereits in der Praxis gezeigtes Beispiel dafür sind nicht autorisierte Bremsnachrichten, die über ein nach außen verbundenes System ins Bordnetz gesendet werden. Daher werden im Regelfall beide Analysen frühzeitig im Entwicklungsprozess durchgeführt, die identifizierten Gefahren bzw. Bedrohungen abgeglichen und aus dem jeweils „anderen“ Blickwinkel erneut als potenzielles Risiko betrachtet (Bild 2). Es gibt bereits einige Veröffentlichungen zum Thema; auch das Handbuch der SAE beinhaltet eine Verschränkung der Prozesse, insbesondere der Risikoanalysen TARA und HARA. Im Fall der nicht autorisierten Bremsnachrichten hätte dies beispielsweise zu einer Absicherung der Nachrichten geführt.

In der Praxis ist es, analog zur funktionalen Sicherheit, auch bei der Informationssicherheit das Ziel, Grundmechanismen zu standardisieren, die als Basiskomponenten für Szenarien dienen. So beinhaltet AUTOSAR bereits eine Grundbibliothek kryptografischer Funktionen und Schnittstellen und definiert die abgesicherte bzw. verschlüsselte Kommunikation zwischen Steuergeräten. Je nach Anwendungsfall lassen sich diese Basiskomponenten in einfachen Systemen mit niedrigen Schutzanforderungen vollständig in Software entwickeln oder es wird auf dedizierte Hardware zurückgegriffen. Im Rahmen des EVITA-Projekts wurden verschiedene Szenarien und Systeme vorgeschlagen. Systeme mit hohen Schutzanforderungen können dabei Hardware-Komponenten wie das Hardware Security Module (HSM) verwenden.

- Alles sicher?

- Sichere Mehrkern-Systeme

- Gemeinsame Betrachtung von Safety und Security

- Ausblick