Threat/Asset Intelligence und Zero Trust

»Niemals vertrauen, immer überprüfen«

Threat Intelligence, Asset Intelligence und Zero Trust sind drei Methoden, deren Kombination effektive Cybersecurity in Industrieunternehmen verspricht. Carlos Buenaño, CTO for OT bei Armis, erläutert im Interview, wie sie funktionieren und was sie bringen.

Markt&Technik: Mit welchen Herausforderungen für die IT- und OT-Security sind Unternehmen aktuell und in absehbarer Zukunft konfrontiert?

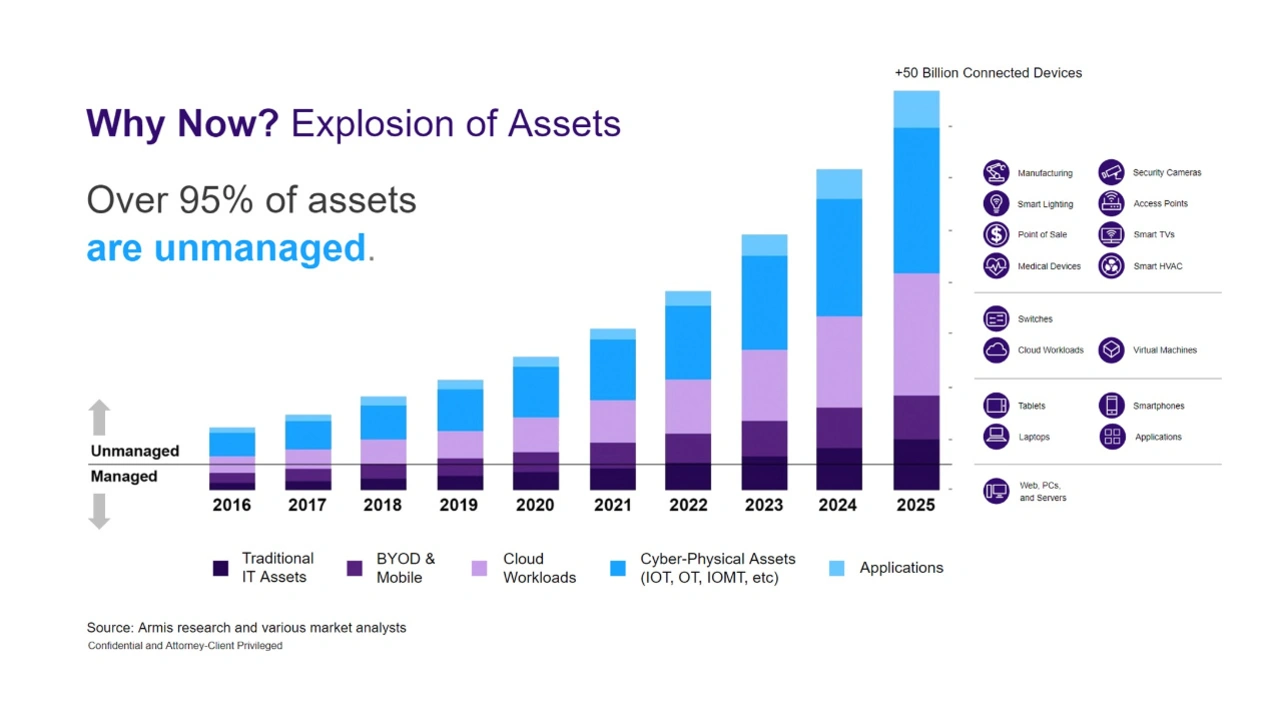

Carlos Buenaño: Immer mehr kritische physische und virtuelle Assets werden mit Unternehmensnetzwerken verbunden, wodurch die Angriffsfläche vergrößert wird und eine Vielzahl neuer Herausforderungen für Organisationen entsteht. Die Konvergenz von IT- und OT-Netzwerken hat eine komplexe Sicherheitslandschaft geschaffen. Die Zusammenführung der beiden Umgebungen führt zu neuen Angriffsvektoren und Schwachstellen, die kritische Infrastrukturen wie Versorgungsunternehmen, Transport, Fertigung und andere zunehmend gefährden.

Das Problem für Organisationen besteht darin, dass bei der Konzeption herkömmlicher OT-Geräte die IT-Sicherheit meist nicht im Fokus stand und sie daher keinen starken Schutz gegen neue Bedrohungen bieten. Diese Geräte lassen sich nicht mit veralteten Sicherheitstools schützen, mit denen Unternehmen keine ausreichende Sichtbarkeit erreichen, um Bedrohungen frühzeitig erkennen zu können. Es entsteht eine Vielzahl anfälliger Zugangspunkte innerhalb einer Organisation, wenn keine modernen Lösungen implementiert werden.

Von veralteten oder nicht gepatchten Systemen und unzureichenden Zugriffskontrollen über Phishing-Angriffe bis hin zu Schwachstellen, die Bezug zur Lieferkette haben - all diese Herausforderungen beeinträchtigen die Zuverlässigkeit und Sicherheit von OT-Systemen.

Was bedeutet Threat Intelligence?

Threat Intelligence meint Daten, die gesammelt, verarbeitet und analysiert werden, um Organisationen dabei zu unterstützen, die Beweggründe und Verhaltensmuster von Akteuren, die Bedrohungen darstellen, eingehender zu verstehen. Diese Art der Intelligenz ermöglicht es Unternehmen, proaktiv zu agieren und dementsprechend zu reagieren.

Es gibt drei verschiedene Dimensionen von Threat Intelligence: Erstens die strategische Dimension, die allgemeinere Trends beleuchtet und sich an ein nicht-technisch versiertes Publikum richtet. Zweitens die taktische Dimension, welche die Taktiken, Techniken und Verfahren von Bedrohungsakteuren detailliert beschreibt und sich an ein technisch versierteres Publikum richtet. Schließlich die operative Ebene, die sich auf technische Details zu spezifischen Angriffen und Kampagnen konzentriert.

Threat Intelligence trägt maßgeblich dazu bei, dass Organisationen ihre Sicherheitsposition erheblich verbessern können.

Was versteht Armis unter Assets, und was bedeutet Asset Intelligence?

Es existieren zwei Kategorien essenzieller, miteinander verbundener Assets. Zum einen gibt es physische Assets wie Laptops, speicherprogrammierbare Steuerungen (SPSen), Engineering Workstations, Drucker und weitere Geräte. Zum anderen zählen dazu virtuelle Assets wie Cloud-Services, 5G-Technologien und dergleichen.

Innerhalb dieses Spektrums vernetzter physischer und virtueller Assets lassen sich zwei Hauptkategorien differenzieren – verwaltete und nicht verwaltete Assets. Verwaltete Assets, wie etwa Computer und Mobiltelefone, sind bereits mit einem administrierten Sicherheitsagenten ausgestattet. Nicht verwaltete Assets hingegen sind zwar mit dem Internet verbunden und agieren in Unternehmensnetzwerken, verfügen jedoch über keinen administrierten Sicherheitsagenten. Zu den nicht verwalteten Assets zählen beispielsweise industrielle Steuerungssysteme (ICS) wie SPSen und Gebäudemanagementsysteme (BMS) wie HVAC-Systeme, vernetzte physische Sicherheitsvorrichtungen und vieles mehr.

Asset Intelligence bezeichnet die Überwachung von Assets in einer Organisation und die Nutzung verschiedener Quellen durch Crowd-Sourcing, um Verhaltensweisen und Muster von Cyber-Risiken zu identifizieren. Asset Intelligence in Echtzeit ermöglicht es Unternehmen, ein Profil für jedes Asset in ihrer Umgebung zu erstellen, um zu verfolgen, wie häufig jedes Asset mit anderen kommuniziert, über welche Protokolle und wie viele Daten übertragen werden. Asset Intelligence unterstützt Sicherheits- und IT-Teams dabei, Bedrohungen in Echtzeit über die gesamte Angriffsfläche zu erkennen und zu bewältigen.

Worin besteht ein auf Assets fokussierter IT- und OT-Security-Ansatz?

Ein auf Assets fokussierter IT- und OT-Sicherheitsansatz erfordert eine ganzheitliche Sicherheitsstrategie, die einen Echtzeitüberblick über alle Assets in der Umgebung einer Organisation ermöglicht. Das Cyber Exposure Management kann Sicherheitsteams dabei unterstützen, proaktiv alle Risiken im Zusammenhang mit Cyber-Assets zu mindern, Sicherheitslücken zu beheben, Bedrohungen zu blockieren und die gesamte Angriffsfläche zu schützen.

Wie können ganzheitliche Konzepte für Asset-Sichtbarkeit und -Management aussehen?

Für die umfassende Sichtbarkeit und effektive Verwaltung von Assets priorisieren Organisationen die Fähigkeit, alle Assets in ihrer Umgebung zu sehen, zu schützen und zu verwalten. Eine ganzheitliche Strategie ermöglicht es Sicherheits- und IT-Experten, jedes Asset zu entdecken, in Kontext zu bringen, mit Informationen anzureichern und Geräteprofile zu erstellen, um proaktive Maßnahmen zur Erkennung von Bedrohungen und zur Unterbindung von Angriffen zu ergreifen sowie Workflows zu etablieren und die Risikoreduktion effektiv zu verfolgen.

Inwieweit sind Threat Intelligence und Asset Intelligence relevant für produzierende Unternehmen, die sowohl auf IT- als auch auf OT-Sicherheit achten müssen?

Threat und Asset Intelligence sind von enormer Bedeutung für die Fertigungsindustrie. Aufgrund der Natur des Sektors gibt es meist eine erhebliche Anzahl von Netzwerken und Assets an verschiedenen Standorten zu verwalten. Dadurch entstehen Schwierigkeiten bei der Erfassung und Verwaltung von Risiken, und häufig mangelt es an Transparenz. Zudem fehlen oft Kontrollen, um aufkommende Bedrohungen gegen die Organisation frühzeitig erkennen zu können. Besonders für kritische Infrastrukturen können Angriffe und einhergehende Betriebsausfälle schwerwiegende Folgen haben, wobei nicht nur die Organisationen betroffen sind, sondern auch die Bürger. Asset Intelligence ist entscheidend, um die Sicherheitsposition einer Organisation angesichts dieser Herausforderungen zu verbessern.

Auf welche Art und Weise können und sollten IT- und OT-Verantwortliche Threat Intelligence-Daten analysieren und priorisieren? Wie lässt sich die Analyse der Daten automatisieren?

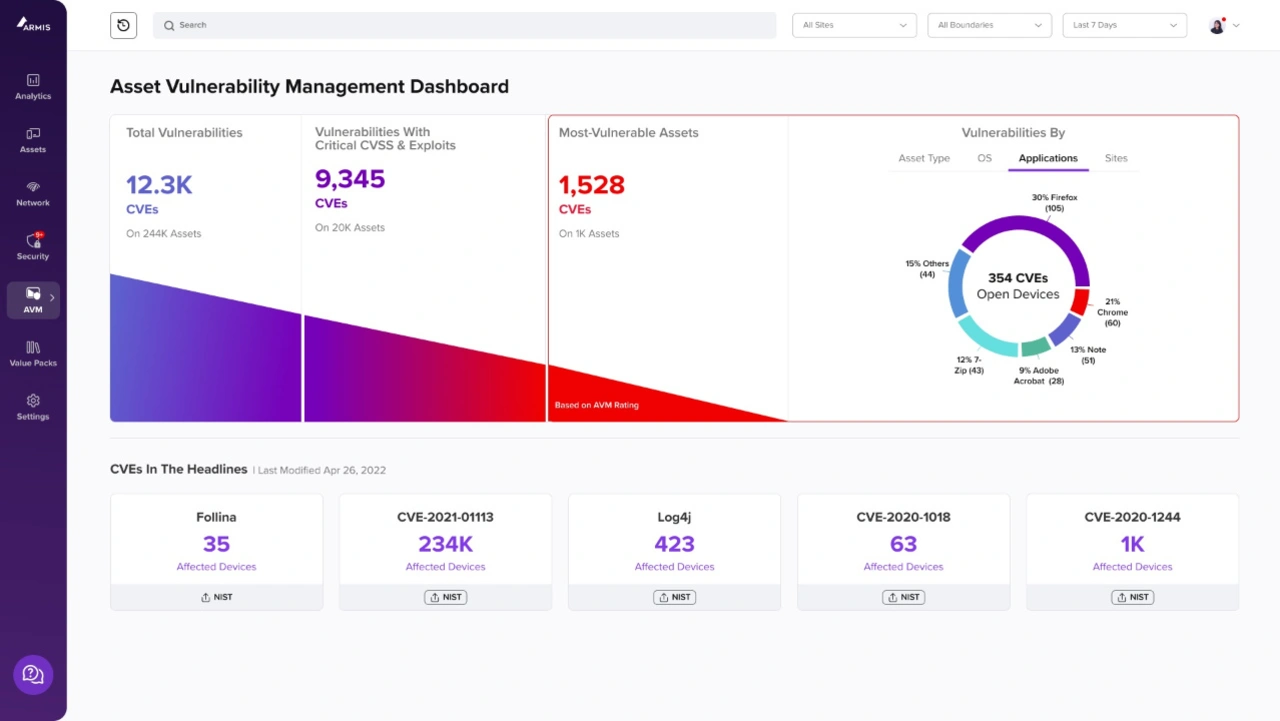

IT- und OT-Manager sollten Tools einsetzen, die ihnen dabei helfen, Bedrohungsdaten zu sammeln und zu analysieren, damit sie Schwachstellen in Echtzeit effektiv priorisieren und gezielt angehen können, die höchstwahrscheinlich ausgenutzt werden und sich negativ auf das Geschäft auswirken. Durch die Zusammenarbeit mit dem richtigen Technologiepartner lässt sich die Aggregation von Schwachstellen automatisch für jedes Asset in der Umgebung durchführen. Auf diese Weise können IT- und OT-Manager sicherstellen, dass sie sich vollständig über die gesamte Angriffsfläche ihrer Organisation im Klaren sind. Dies ermöglicht es ihnen, jedes Asset und das damit verbundene Risiko für die Organisation zu verstehen.

In puncto IT- und OT-Security ist viel die Rede vom »Zero-Trust«-Konzept. Was verbirgt sich dahinter, und welche Bedeutung hat es für Unternehmen?

Zero Trust beruht auf der Annahme, dass keiner Person oder keinem Gerät standardmäßig in einem Netzwerk vertraut wird. Zero Trust erfordert, dass Benutzer sowie alle physischen und virtuellen, verwalteten und nicht verwalteten Assets kontinuierlich überwacht werden, um ihren Netzwerkzugriff aufrechtzuerhalten. Das Kernprinzip besteht darin, niemals zu vertrauen und immer zu überprüfen. Diese Grundannahme des Modells ist von großer Bedeutung, weil es darauf abzielt, zu verhindern, dass Bedrohungsakteure es schaffen, eine Organisation zu kompromittieren und sich dann lateral im Netzwerk bewegen zu können.

Mit welchen Angeboten hilft Armis - gegebenenfalls gemeinsam mit Partnern - Unternehmen, ihre IT- und OT-Security sicherzustellen?

Armis bietet eine leistungsstarke, KI-gestützte Plattform für das Cyber Exposure Management, »Armis Centrix«. Es ist eine cloudbasierte Plattform, die proaktiv alle Risiken von Cyber-Assets mindert, Sicherheitslücken behebt, Bedrohungen blockiert und die gesamte Angriffsfläche schützt. »Armis Centrix« für OT/IoT-Sicherheit ist eine robuste Cybersecurity-Lösung, die speziell darauf ausgerichtet ist, alle OT-, IoT- und ICS-Assets, Systeme und Prozesse in der Umgebung einer Organisation zu erkennen, zu schützen, zu verwalten und zu optimieren.

Die Plattform bietet mehr als nur Schutz. Sie kann dabei helfen, die allgemeine betriebliche Effizienz und Produktionsagilität einer Organisation zu verbessern. Durch die Sicherung der Konvergenz von IT- und OT-Systemen lassen sich Sicherheitsressourcen effektiver allokieren. Die optimierte Kommunikation und Datenfreigabe, die durch die Konvergenz von IT/OT möglich ist, führt zu reibungsloseren Abläufen und schnelleren Entscheidungsprozessen. Diese Agilität ermöglicht eine höhere Produktivität, kürzere Ausfallzeiten und letztlich positive Auswirkungen auf das Return on Investment (ROI).