Mehr Sicherheit für Profinet

PLCnext Control wird um Profinet Security ergänzt

Die zunehmende Vernetzung und Digitalisierung in der Industrie haben die Security-Anforderungen erhöht. Zur Sicherstellung hoher Cybersecurity in der EU wurden rechtliche Rahmenbedingungen geschaffen. Auch die Security-Maßnahmen industrieller Kommunikationsprotokolle wie Profinet wurden verbessert.

Die NIS-2-Richtlinie (Netz- und Informationssicherheits-Richtlinie) zielt auf die Betreiber ab. Dabei handelt es sich um eine EU-Richtlinie, die für ein hohes gemeinsames Niveau der Cybersecurity in allen Mitgliedstaaten sorgen soll. NIS-2 definiert koordinierte Security-Maßnahmen, ein Risikomanagement sowie die Meldung von Vorfällen. Die Richtlinie dient der Optimierung der allgemeinen Aktivitäten zur Cybersecurity der in der EU ansässigen Unternehmen.

Der Cyber Resilience Act (CRA) richtet sich an die Hersteller. Sie müssen die Cybersecurity ihrer Produkte mit digitalen Elementen verbessern. Der CRA legt gemeinsame Standards zur Cybersecurity in der gesamten EU fest und verpflichtet die Hersteller, für die Security ihrer Produkte während des kompletten Produktlebenszyklus zu sorgen. Die Verordnung schreibt grundlegende Anforderungen an das Design, die Entwicklung und die Fertigung der Produkte sowie Verpflichtungen für den Umgang mit Schwachstellen vor.

Aus Sicht der Maschinenbauer ist die EU-Maschinenverordnung (2023/1230) zu erfüllen. Die MVO betont die Bedeutung der Sicherheit bei Konstruktion und Bau von Maschinen. Betroffene Unternehmen müssen sicherstellen, dass ihre Maschinen während des gesamten Lebenszyklus vor Cyberbedrohungen geschützt sind. Berücksichtigt werden sowohl die funktionale als auch die Cybersicherheit.

Segmentierte Netzwerkarchitekturen als Stand der Technik

Zur Umsetzung der gesetzlichen Anforderungen ist es unerlässlich, dass das Profinet-Protokoll seine Security-Maßnahmen ebenfalls optimiert. Die Spezifikationsarbeiten für Profinet Security wurden schon vor einigen Jahren gestartet und liegen in der Profinet-Spezifikation vor. Die aktuelle Version 2.4 MU 6 wird im zweiten Quartal 2025 veröffentlicht.

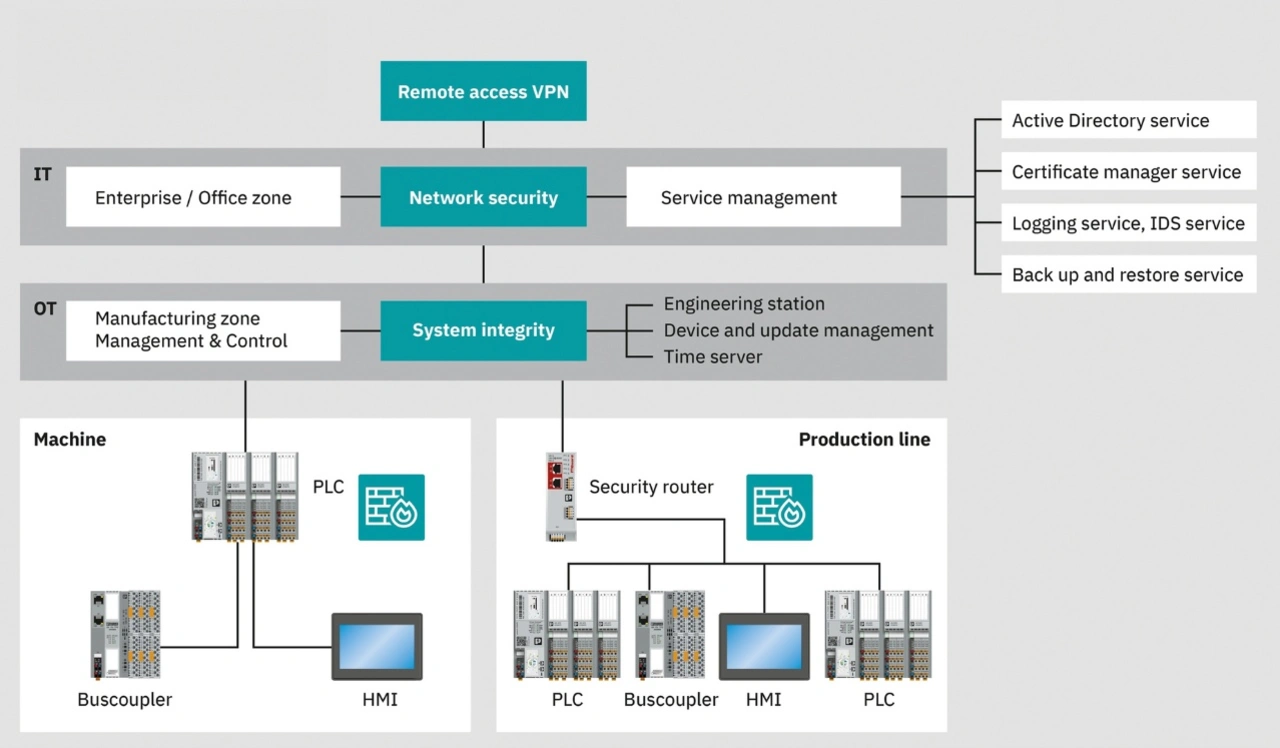

Wegen der zunehmenden Integration von IT-Funktionen und Security-Merkmalen in Feldgeräte erweist sich die Security der Daten und deren Kommunikation als immer komplexer und wichtiger. Die Integrität und Authentizität der Datenübertragung müssen geschützt werden, damit es nicht zu Cyberangriffen kommt. Im Umfeld der Profinet-Technologie stellen segmentierte Netzwerk-Architekturen gemäß dem Perdue-Modell den Stand der Technik dar. Sie bestehen grundsätzlich aus einer Trennung der IT von der OT sowie einer zusätzlichen Unterteilung der Maschine oder einer Produktionslinie. Die Segmentierung der Zonen lässt sich durch die physikalische Trennung der Schnittstellen sowie den Einsatz von Firewalls, VPN-Protokollen (Virtual Private Network) und virtuellen LANs (VLANs) erreichen. Zur einfacheren Handhabung werden die Levels häufig zusammengefasst.

Die Levels 5 und 4 umfassen die IT-Systeme des Unternehmens sowie die Systeme für Fertigungsplanung und Logistik. Die Untergliederung des Netzwerks erfolgt durch Firewalls, sichere Gateways und VLANs. So lässt sich der Zugriff auf sensible Daten kontrollieren. Auf den Levels 3 und 2 befinden sich die Steuerungs-, SCADA- und spezifischen Prozesssteuerungssysteme. Die Segmentierung geschieht durch Firewalls und Profinet-Technologien, die VLAN-Priorisierung gemäß IEEE 802.1Q sowie eine Überwachung durch ein Intrusion Detection System (IDS). Die Levels 1 und 0 betreffen die Maschine oder eine Produktionslinie. Dort sind die direkten Steuerungssysteme, die Feldgeräte und die physischen Komponenten der Fertigungsprozesse installiert. Zur Untergliederung kommen eine physische Trennung, sichere Kommunikationsprotokolle und robuste Sicherheitsmechanismen zur Anwendung (Bild 1).

Das Purdue-Modell bietet eine strukturierte Methode zur Segmentierung von Profinet-Netzwerken. Dazu wird das Netzwerk in verschiedene Ebenen unterteilt, die jeweils spezielle Security-Maßnahmen erfordern. Durch die Nutzung des Modells können Unternehmen ihre Netzwerke effizienter und sicherer gestalten, indem sie klare Abgrenzungen und Schutzmaßnahmen implementieren. Das Konzept wird künftig durch die Profinet-Security-Funktionen in den Leveln 3, 2 und 1 erweitert. Je nach Komplexität der Sensorik und Aktorik kann auch Level 0 einbezogen werden.

Drei Security-Klassen mit unterschiedlichen Schutzmaßnahmen

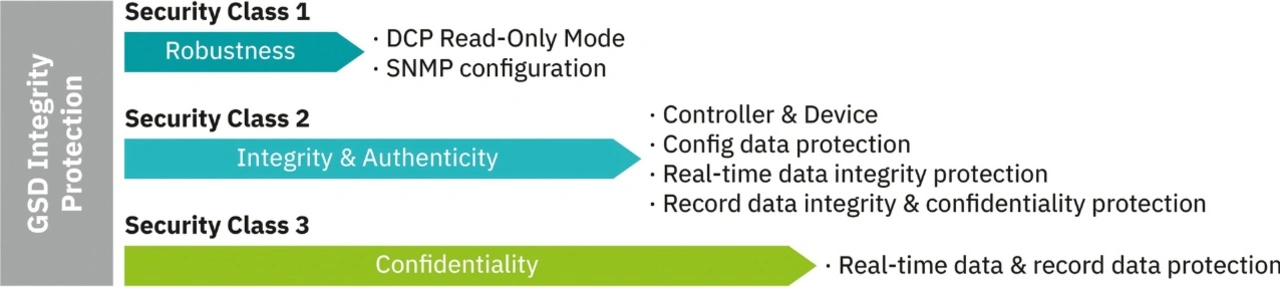

Die Profinet-Security-Spezifikation definiert drei Security-Klassen. Zur Steigerung der Security von Profinet-Netzwerken stellen Klassen unterschiedliche Schutzmaßnahmen zur Verfügung. Jede Klasse umfasst spezifische Security-Funktionen, die aufeinander aufbauen und so für einen umfassenden Schutz sorgen (Bild 2).

Security-Klasse 1

Die Security-Klasse 1 konzentriert sich auf die Robustheit. Sie wird durch grundlegende Security-Verbesserungen mit moderatem Implementierungsaufwand erreicht. DCP-Befehle werden beispielsweise auf »Read-Only« gesetzt und GSD-Dateien durch digitale Signaturen geschützt. SNMP Community Strings kontrollieren den Zugriff auf die Netzwerkgeräte. Digitale Signaturen sichern die Integrität der Gerätebeschreibungen. Im Rahmen des neu festgelegten Formats GSDX können Hersteller ihre Gerätebeschreibungen bei der Nutzerorganisation Profibus & Profinet International (PI) signieren lassen oder dort ein Tooling zur Erstellung eigener Signaturen erhalten. Engineering-Tools prüfen die Signatur beim Import der GSDX-Dateien, melden fehlerhafte Dateien oder verweigern den Import. Das Aktivieren von DCP »Read-Only« verhindert auf der Kommunikationsebene, dass Geräteparameter – wie deren Name oder die IP-Adresse – während des Betriebs verändert werden. Das erhöht die Zuverlässigkeit des Netzwerks. Profinet-Netzwerke müssen jedoch weiterhin strikt segmentiert werden, um den Security-Anforderungen zu genügen.

Security-Klasse 2

Die Security-Klasse 2 erweitert die Maßnahmen der Klasse 1 um zusätzliche Security-Funktionen zum Schutz der Integrität und Authentizität der Geräte und Kommunikationsbeziehungen. Konfigurationsdateien werden verschlüsselt und authentifiziert, Echtzeitdaten durch kryptografische Mechanismen geschützt sowie Alarmdaten authentifiziert und integritätsgesichert. Klasse 2 wird die meisten Profinet-Anwendungen abdecken. Denn sie erzielt einen Kompromiss aus Security und Performance; Daten lassen sich nicht verändern, aber unter Umständen mitlesen. Unautorisierte Geräte im Netzwerk werden sofort erkannt und vom Netzwerk ausgeschlossen.

Security-Klasse 3

Klasse 3 umfasst alle Funktionen der Klassen 1 und 2. Hinzu kommen weitere Maßnahmen zum Schutz der Vertraulichkeit sämtlicher Dienste und der zyklischen IO-Daten. Konfigurationsdaten werden vollständig verschlüsselt und geschützt, Echtzeitdaten zur Sicherstellung der Vertraulichkeit codiert und Alarmdaten gegen unautorisierte Zugriffe abgesichert. Die Security-Klasse 3 wird voraussichtlich nur in High-End-Anwendungen mit höchsten Sicherheitsanforderungen verwendet, zum Beispiel bei der Übertragung geheimer Rezepte oder Daten. Wegen der Verschlüsselung bedingt sie eine höhere Performance der Geräte.

Besonders die Security-Klassen 2 und 3 erhöhen die Security von Profinet-Netzwerken. Sie ermöglichen neue IoT-Netzwerkarchitekturen, weil die Verbindung zwischen Controller und Device jetzt geschützt ist. Eine strikte Segmentierung oder organisatorische Maßnahmen sind nicht mehr notwendig.

Verschiedene Maßnahmen für umfassenden Schutz

Die Implementierung von Profinet Security definiert Maßnahmen, um für die Sicherheit von Profinet-Geräten und -Netzwerken zu sorgen.

Digitale Identitäten, Zertifikate und sicherer Verbindungsaufbau

Profinet-Controller und -Device verfügen über digitale Identitäten, die durch digitale Zertifikate gesichert sind. Die Zertifikate dienen der Authentifizierung von Geräten sowie dem Schutz der Integrität der Kommunikation. Hierfür ist im Netzwerk eine Implementierung von Zertifikats-Management-Systemen erforderlich. Der Verbindungsaufbau erfolgt über asymmetrische Kryptografie (EAP-TLS) zur Initiierung sicherer Verbindungen zwischen Controllern und Devices. So wird sichergestellt, dass nur autorisierte Geräte miteinander Daten austauschen können.

Signierte Protokolle, symmetrische Schlüssel, Schlüsseltausch zur Laufzeit

Digitale Signaturen finden Anwendung, damit sie die Integrität und Authentizität des Profinet-Protokolls schützen. Symmetrische Verschlüsselungsalgorithmen sichern die Echtzeitkommunikation ab. Dazu gehört die Implementierung von Schlüssel-Management-Systemen zur sicheren Verteilung und Verwaltung symmetrischer Schlüssel. Die Schlüssel werden zur Laufzeit dynamisch in Echtzeit ausgetauscht, sodass eine kontinuierliche Authentifizierung gegeben ist.

Auditierbare Events

Zur Erfassung, Protokollierung und Analyse sicherheitsrelevanter Ereignisse ist die Implementierung von Logging-Systemen erforderlich. Die Auswertung von Sicherheitsereignissen zwischen Controller und Device ist sicherzustellen.

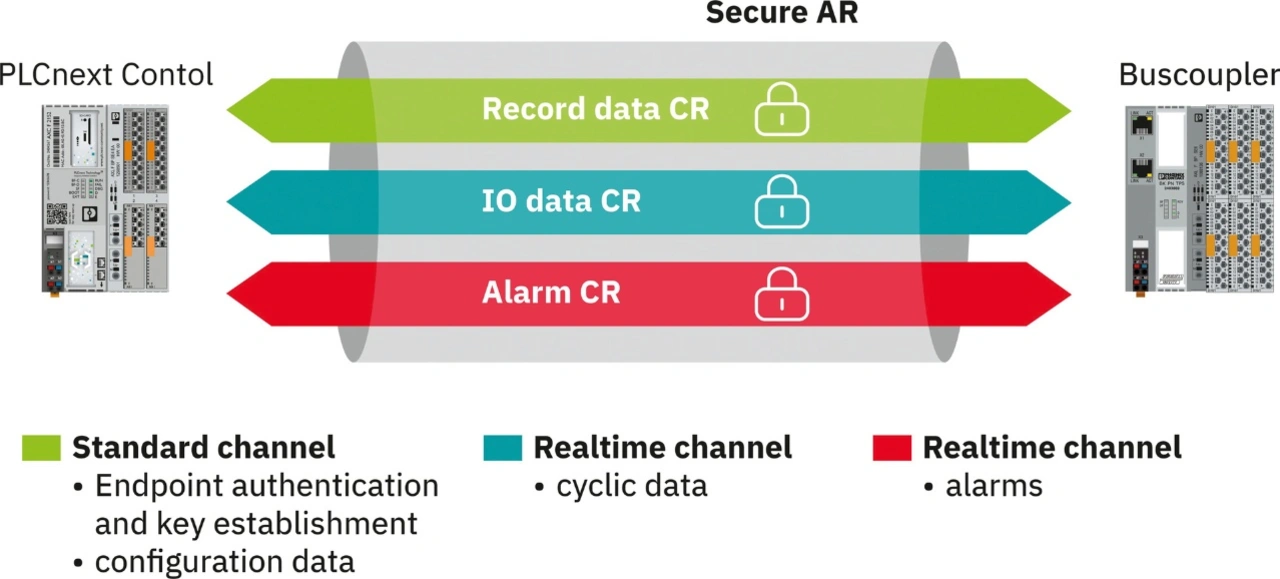

Aufbau einer sicheren Application Relation und Communication Relation

Die Implementierung von Profinet Security umfasst die Ausstattung von Geräten mit digitalen Identitäten und den sicheren Verbindungsaufbau durch ein Protokoll. Ergänzt wird es durch die Nutzung asymmetrischer Kryptografie, die Verschlüsselung der Kommunikation sowie den Schutz der Gerätedateien durch digitale Signaturen. Mit den beschriebenen Maßnahmen werden eine sichere Application Relation (AR) und Communication Relation (CR) aufgebaut. Zunächst kommen digitale Identitäten und Zertifikate zum Einsatz, um Geräte eindeutig zu authentifizieren und die Integrität der Kommunikation sicherzustellen. Ein Protokoll, das asymmetrische Kryptografie verwendet, ermöglicht den sicheren Verbindungsaufbau. Nur autorisierte Geräte können Daten miteinander austauschen. Symmetrische Verschlüsselungsalgorithmen sorgen für eine sichere Echtzeitkommunikation, indem sie die Daten zwischen den Geräten verschlüsseln. Digitale Signaturen schützen die Integrität und Authentizität von Gerätedateien und Kommunikationsprotokollen. Schließlich tragen Mechanismen für den dynamischen Zertifikatsaustausch und das Logging sicherheitsrelevanter Ereignisse zu einem hohen Security Level bei (Bild 3).

Verlässliche digitale Transformation

Profinet Security erweist sich für die Cybersecurity von Anlagen und Maschinen als entscheidend. Mit der zunehmenden Digitalisierung und Vernetzung von Produktionsanlagen steigt das Risiko von Cyberangriffen. Die schrittweise Implementierung von Security-Klassen und die enge Zusammenarbeit mit Herstellern, Systemintegratoren sowie Maschinen- und Anlagenbauern in Profibus & Profinet International (PI) und den Verbänden sorgen für eine verlässliche digitale Transformation. Zur Umsetzung von Digitalisierungsprojekten müssen Daten sicher erfasst werden. Nur so lassen sich Fertigungsprozesse optimieren sowie die physische und digitale Welt abgleichen.

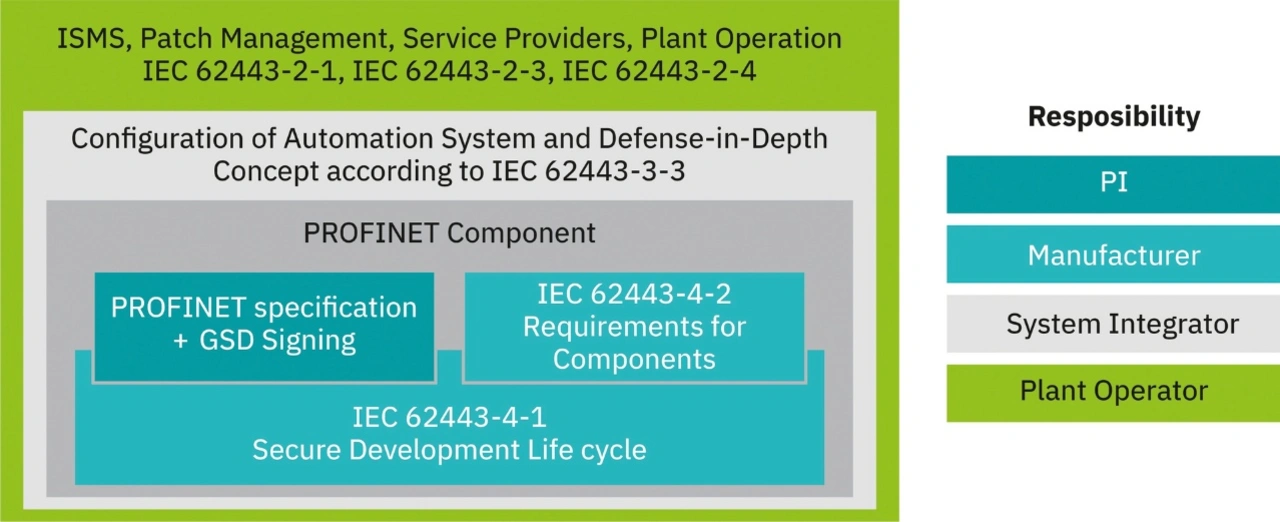

Phoenix Contact ist seit vielen Jahren Mitglied von PI und arbeitet aktiv an der Definition und Realisierung von Profinet Security mit. Als Kern seiner 360-Grad-Security-Strategie beschäftigt sich das Unternehmen seit langem mit der internationalen Norm IEC 62443. Für die gemäß der Norm zertifizierte Steuerungstechnik »PLCnext Control« befindet sich Profinet Security in der Umsetzung (Bild 4).

Zur Erfüllung der EU-Gesetzgebung MVO, NIS-2 und CRA sind schon heute gute Lösungen erhältlich, die auf der Profinet-Security-Klasse 1 und segmentierten Netzwerken beruhen. Der Markt wird allerdings schnell flexiblere IoT-Netzwerkstrukturen und eine bessere Datenabsicherung in den Segmenten fordern. Dies können lediglich Klasse-2- oder Klasse-3-Implementierungen bieten. Damit die entsprechenden Geräte im Ecosystem der Profinet Security zur Verfügung stehen, müssen sich die Hersteller jetzt zeitnah an der Implementierung und den anstehenden Technologie-Plug-Festen beteiligen.

| Implementierung von Profinet Security: IEC 62443 als Basis |

|---|

|

Die Profinet-Spezifikation 2.4 MU 6 der PI definiert die Anforderungen an die Security von Profinet-Geräten, besonders für die Security-Klassen 2 und 3. Die internationale Norm IEC 62443-4-1 konzentriert sich auf den sicheren Produktentwicklungsprozess beim Gerätehersteller. Der Normenteil hat das Ziel, dass Komponenten während ihres gesamten Lebenszyklus sicher sind. Die IEC 62443-4-2 befasst sich mit den technischen Security-Anforderungen. Sie legt für Profinet-Security-Komponenten fest, was bei der Implementierung der Security-Klassen 2 und 3 in puncto Integrität, Authentizität und Vertraulichkeit der Kommunikation zu beachten ist (Bild 5). Der Normenteil IEC 62443-3-3 beschreibt die Anforderungen, die ein Systemintegrator hinsichtlich des Zugriffs sowie der Vertraulichkeit, Integrität und Verfügbarkeit aus Lösungssicht erfüllen muss. Die Profinet Design Guideline Security definiert die technische Umsetzung oder zusätzlich notwendige organisatorische Maßnahmen. Die IEC 62443-2-1 beschäftigt sich mit der Betreibersicht der Security sowie der Realisierung der ISMS-Sicherheitsrichtlinien und -verfahren gemäß ISO 27001/2 für den Betrieb von Anlagen und Maschinen. Als technischer Report erklärt die IEC 62443-2-3 ein Regelwerk zur Freigabe und Installation regelmäßiger Security-Updates. Ergänzt wird dies durch Maßnahmen zur Softwarepflege, um ein langfristig hohes Security-Niveau zu erhalten. In der IEC 62443-2-4 geht es schließlich um die Fähigkeiten zur sicheren Inbetriebnahme und Wartung von Anlagen. Die aufgeführten Standards werden um die Profinet-spezifischen Regelungen in der Planungs- und Inbetriebnahme-Richtlinie erweitert. Zur Vereinfachung der Implementierung, Konformität und Interoperabilität von Geräten und Systemen, die nach der Profinet-Security-Spezifikation entwickelt worden sind, hat PI ein Whitepaper zur IEC 62443 veröffentlicht. |