Edge Server

Mehr Leistung für Rechenzentren

Fortsetzung des Artikels von Teil 1

Mehr Leistung für Rechenzentren - Teil 2

Co-Prozessor gewährleistet Sicherheit

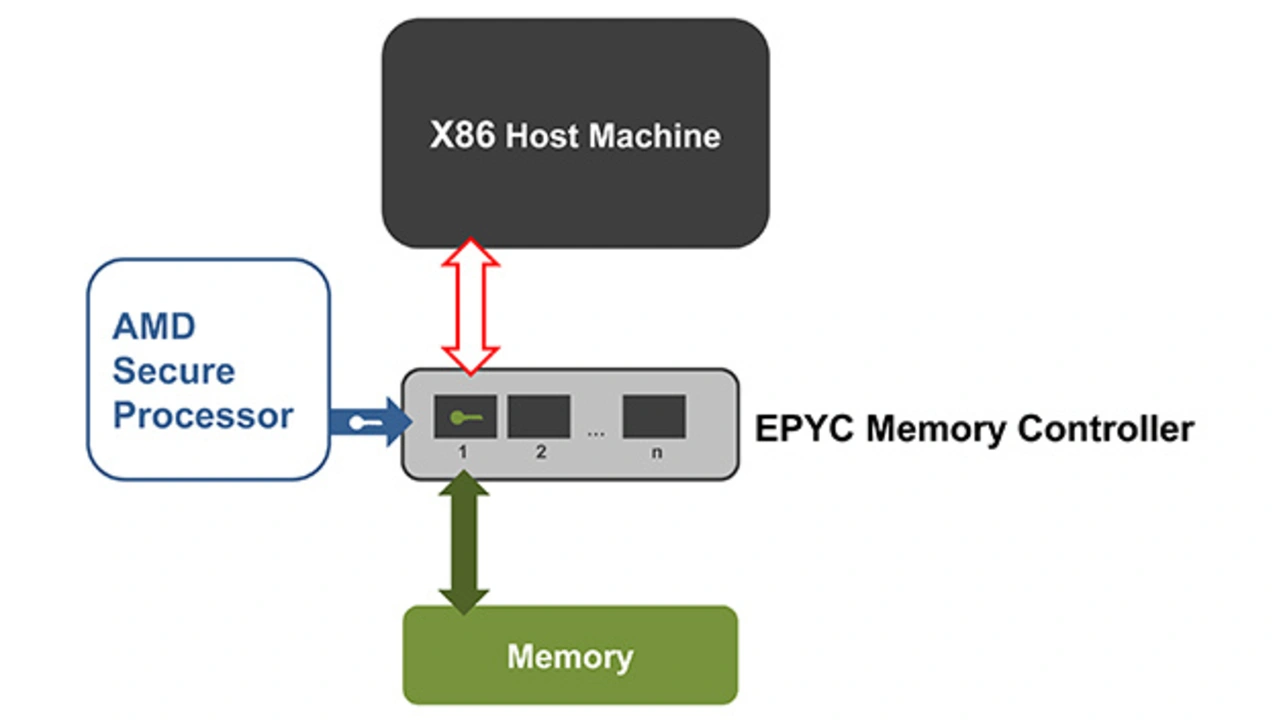

Zentrales Element und Vertrauensanker ist ein integrierter Sicherheits-Co-Prozessor, der speziell für die Sicherheitsfunktionen der Embedded-EPYC-Prozessoren von AMD verantwortlich ist. Er bietet zahlreiche verschlüsselte Advanced-Encryption-Standard-Funktionen mit 128 Bit. Diese AES-Funktionen fangen bereits bei der Entscheidung an, das Verschlüsseln über einen dedizierten Co-Prozessor zu generieren. Mithilfe des exklusiven Handlings haben die physischen x86-CPU-Cores keinen Zugriff auf die Schlüssel. So kann keine x86-Software die Schlüssel überwachen, extrahieren oder modifizieren.

Jobangebote+ passend zum Thema

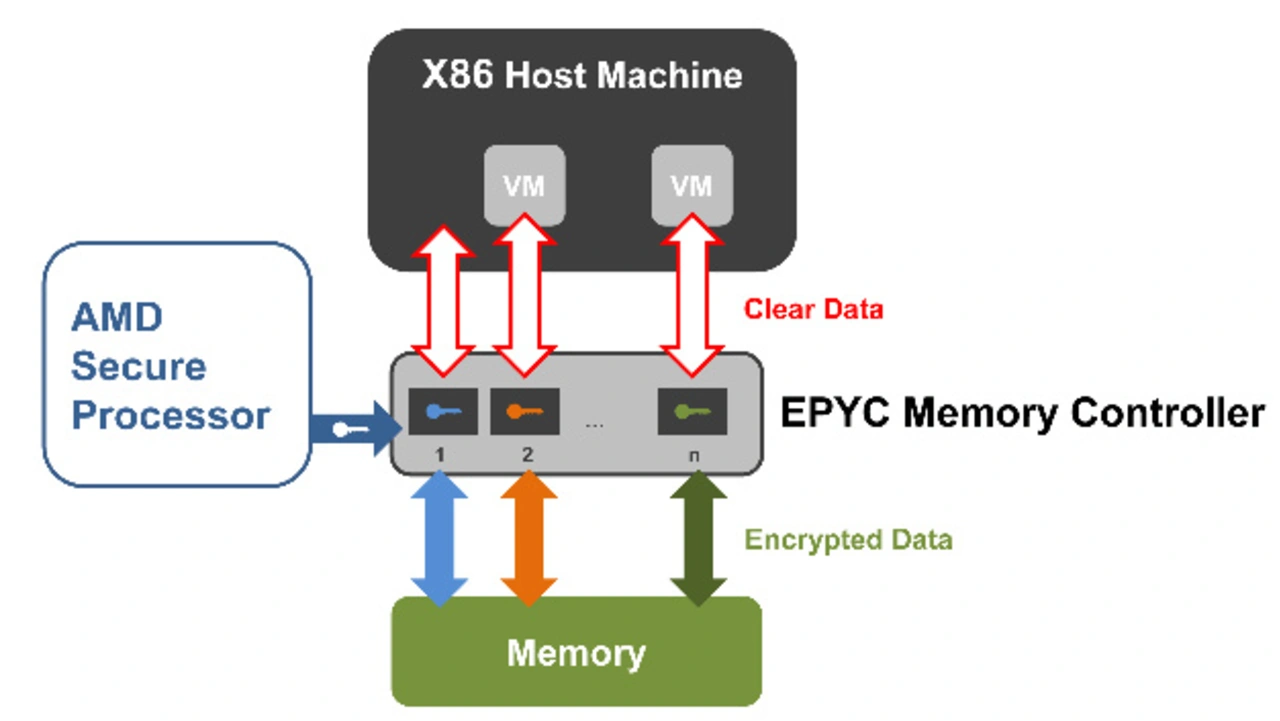

Prädestiniert für ein sicheres Trennen heterogener Aufgaben auf den Servern ist hierbei die Secure-Encrypted-Virtualization, kurz SEV. Sie unterstützt Datenschutz und -integrität mithilfe der AES-Verschlüsselung jeder virtuellen Maschine (VM), um sie vom Hypervisor zu isolieren (Bild 2). Jeder VM wird hierbei ein eigener, individueller Schlüssel zugewiesen, der über den Sicherheits-Co-Prozessor bereitgestellt wird. Die Schlüssel sind lediglich diesem Prozessor bekannt. Hiermit sind die Daten gesichert, selbst wenn eine bösartige virtuelle Maschine den Weg in den Speicher einer anderen VM findet oder der Hypervisor kompromittiert ist und in eine virtuelle Gastmaschine eindringt. Hierzu stellt die EPYC-Embedded-7001-Serie von AMD bis zu 15 individuelle Secure-Encrypted-Virtualisation-(SEV)-Guest-Keys bereit. Bei den Prozessoren der EPYC-Embedded-7002-Serie sind es sogar bis zu neun Schlüssel.

Angriffe verhindern

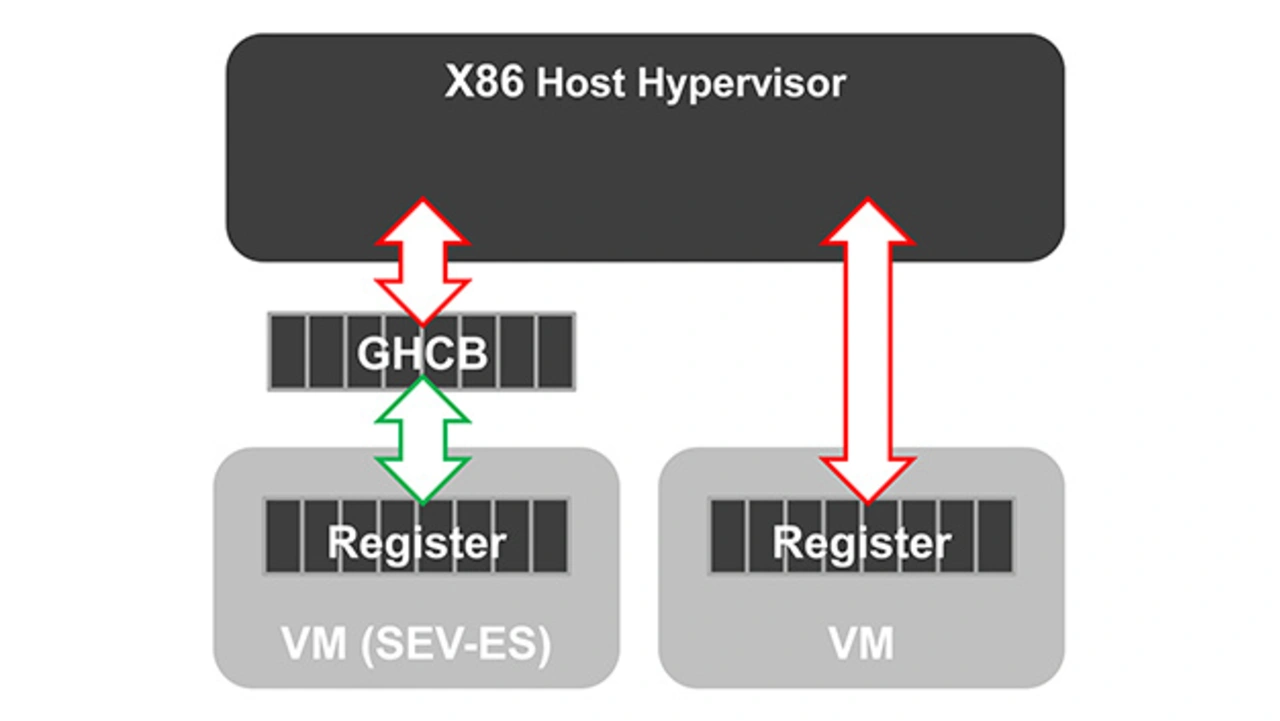

Mit SEV-Encrypted-State (SEV-ES) wurde die Sicherheit der Embedded-7002-Serie zusätzlich erweitert. So ist das Verschlüsseln aller CPU-Registerinhalte möglich, wenn ein Anwender eine VM schließt. Das verhindert einen Informationsabfluss der CPU-Register auf andere Software-Komponenten, wie den Hypervisor (Bild 3). SEV-ES erkennt sogar böswillige Änderungen an den CPU-Registern. Anders als das sichere Verschlüsseln über Secure-Memory-Encryption (SME), erfordern die VM-Sicherheitsfunktionen SEV und SEV-ES allerdings das Aktivieren im Gastbetriebssystem und Hypervisor. Ein Ändern oder Neu-Kompilieren von Code der eigentlichen Anwendung sind jedoch nicht erforderlich. Läuft eine Kundenanwendung auf einem System mit aktiviertem SEV, kann sie die Vorteile der Sicherheitsfunktionen somit vollumfänglich nutzen.

Ein weiteres Sicherheitselement, das über den Co-Prozessor für Sicherheitsfunktionen bereitgestellt wird, ist die SME (Bild 4). Sie hilft beim Schutz vor Angriffen auf die Integrität des Hauptspeichers, beispielsweise Kaltstartangriffen. Angreifer können so selbst bei einem physischen Zugriff auf die Systeme, den Inhalt des Systemspeichers nicht in Klartext auslesen. Ein physischer Zugriff ist bei dezentral installierten Infrastrukturen einfacher zu erreichen als bei abgesicherten Rechenzentren. Die Ingenieure integrierten die Verschlüsselungs-Engine direkt in den Speichercontroller, um die Geschwindigkeit des Speicherzugriffs besonders performant zu gestalten. Also ist der Sicherheits-Co-Prozessor eine Teilfunktion des Speichercontrollers. Vorteilhaft ist zudem die Tatsache, dass Anwender die SME ohne jedwedes Anpassen von Software nutzen können – weder beim Hypervisor noch beim Gast-Betriebssystem oder der Anwendungs-Software.

Sie finden den Artikel ebenso im E-Paper der Design&Elektronik ab Seite 14.

Referenzen

[1] Brookwood, N.: The Incredible Shrinking Datacenter: How HCI Simplifies IT And Lowers Costs. AMD. 2020. https://www.amd.com/system/files/documents/hci-whitepaper.pdf.

[2] Nadkami, A. et al.: Processor Security Underpins Secure Datacenter Infrastructure. AMD. 2019. https://www.amd.com/en/processors/epyc-idc-security-white-paper.

[3] AMD: SEV-SNP: Strengthening VM Isolation with Integrity Protection and More. 2020. https://www.amd.com/en/processors/amd-secure-encrypted-virtualization.

[4] AMD: Hardened at the Core: Security Leadership to Help Protect Your Data. 2019. https://www.amd.com/system/files/documents/LE-70005-SB-EPYC-Security.pdf.

[5] AMD: Building Confidential Compute with VMware vSAN for Private Cloud. 2020. https://www.amd.com/system/files/documents/2020-amd-epyc-confidentialcompute-bp-vmware-vsan.pdf.

- Mehr Leistung für Rechenzentren

- Mehr Leistung für Rechenzentren - Teil 2