Cybersicherheit testen und validieren

Die Zukunft der IT-Sicherheit

Vernetzten Fahrzeugen erfordern mehr denn je höchste Wachsamkeit gegenüber Cyberrisiken. Bei der Suche nach Schwachstellen und der Behebung dieser profitieren Fahrzeughersteller von einer Plattform, auf der sie Cybersicherheits-Anwendungen trainieren, testen, validieren und demonstrieren können.

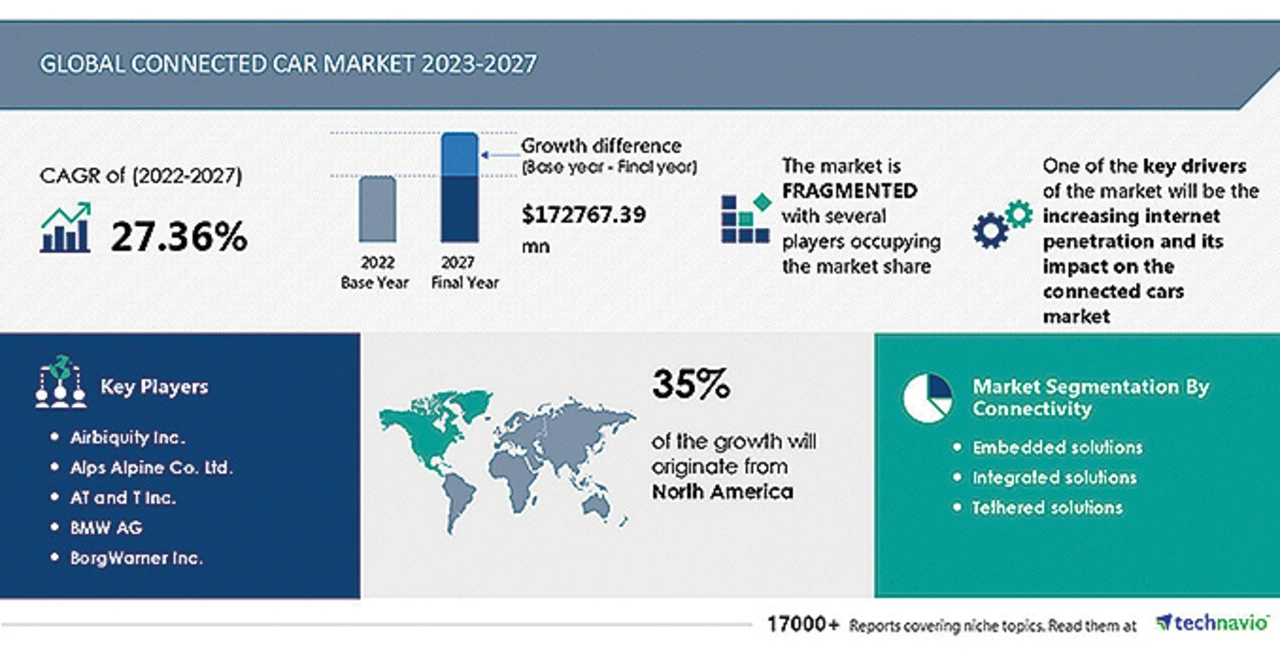

Am Markt für vernetzte Fahrzeuge stehen alle Zeichen auf Wachstum, angeschoben durch gesetzliche Bestimmungen und den vermehrten Einsatz sicherheitsrelevanter Fahrzeugausstattungen (Bild 1).

Da immer mehr Fahrzeuge vernetzt sind und somit anfälliger für schädliche Cyberangriffe werden, steigt die Bedeutung des Managements von Cyberrisiken. Das Cyberrisikomanagement wird von einer Reihe von Normen und Vorschriften geleitet und folgt einem umfassenden, mehrschichtigen Verteidigungskonzept, das Sicherheit, Schutz und Zuverlässigkeit umfasst.

Die Norm ISO 26262 für sicherheitsrelevante elektrische und elektronische Systeme in Kraftfahrzeugen befasst sich mit Fehlern in Schaltkreisen, die entweder bei der Herstellung vorhanden sind oder während des Lebenszyklus des Fahrzeugs auftreten. Die Norm ISO 21448 befasst sich mehr mit der korrekten Betriebsweise des Systems, da sie sich auf die Funktion des Geräts innerhalb des Systems konzentriert, um sicherzustellen, dass dieses wie vorgesehen funktioniert. Die Norm ISO 21434 betrifft die Cybersicherheit und deren Risikomanagement in Fahrzeugen während des gesamten »Silicon Lifecycle«.

Was bedeutet Cybersicherheit während des gesamten Lebenszyklus? Sie betrifft die Sicherheit von digitalen Elementen ab der Entwurfs- und Entwicklungsphase und umfasst außerdem die Produktion, Nutzung und Wartung sowie deren Entsorgung am Ende ihrer Lebensdauer.

Fahrzeughersteller und OEMs sind also mit der Suche nach und mit der Sicherung von Einfallstellen für Hacker be- schäftigt, um zu verhindern, dass diese die Sicherheit des Fahrzeugs gefährden, Benutzerinformationen stehlen oder Fahrzeugdaten kompromittieren.

Beispiele für Cyberangriffe auf Fahrzeuge

Das Secure-CAV-Konsortium liefert einige konkrete Beispiele für Hackerangriffe. Da wäre beispielsweise der Cyberangriff auf ein Mobilfunknetz, bei dem versucht wird, die telematische Steuerungseinheit mit manipulierter Firmware zu infizieren. In »Man-in-the-Middle«-Manier wollen die Angreifer über eine Luftschnittstelle ein Firmware-Update durchführen. Bei Erfolg könnten Hacker den Telematikverkehr über GSM abfangen und die SMS-Befehle manipulieren, indem sie direkte Befehle an das Gerät senden. Die Folgen reichen von Zugriff auf die Infotainment-Einheit durch die Hacker über Denial-of-Service-Attacken auf Sicherheitseinrichtungen bis hin zur Steuerung von Motor, Getriebe oder Bremsen.

Im Gegensatz zur Risikolandschaft im Bereich funk- tionale Sicherheit, die für eine bestimmte Funktion im Wesentlichen statisch ist, ist die Landschaft der Sicherheitsbedrohungen sehr dynamisch, da sich die Art und Komplexität der Cybersicherheitsangriffe während des gesamten Lebenszyklus eines Fahrzeugs ändern.

Bedenkt man, dass die Technologie in den elektronischen Komponenten der meisten Neufahrzeuge bereits mehrere Jahre alt ist, können heute im System verbaute Sicherheitseinrichtungen bereits veraltet sein, bevor das Fahrzeug in Produktion geht. Aus diesem Grund spricht viel dafür, Sicherheitstechnologien zu entwickeln, die extrem dynamisch und anpassungsfähig sind, um auf jede zukünftige Bedrohung reagieren zu können. Eine große Herausforderung besteht allerdings darin, bereits im Vorfeld zu wissen, welche Konzepte dynamisch und anpassungsfähig sein sollen.

Die Secure-CAV-Plattform

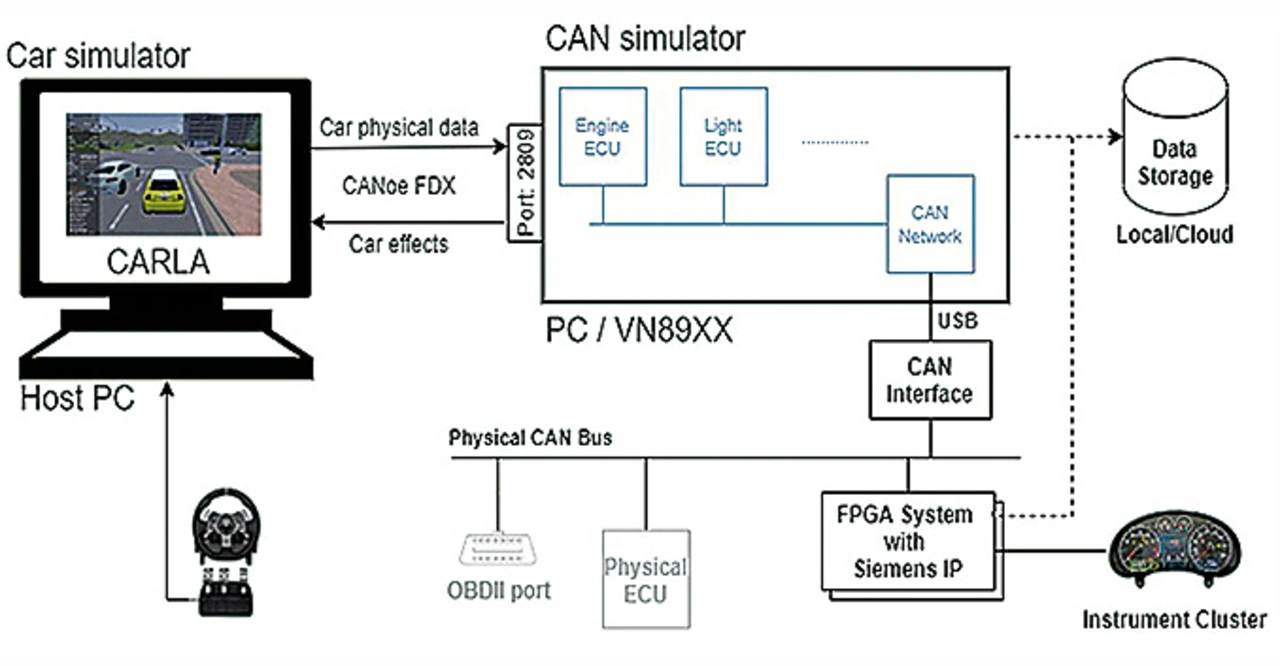

Das Secure-CAV-Konsortium hat eine flexible und funktionale Architektur entwickelt, innerhalb der unter realen Bedingungen Cybersicherheitsanwendungen für die Automobilindustrie trainiert, getestet, validiert und demonstriert werden können. Ziel ist es, das Verhalten eines realen Fahrzeugs originalgetreu und genau nachzubilden und gleichzeitig rekonfigurierbar, tragbar, sicher und kostengünstig herstellbar zu sein. Dieser Prüfstand ermöglicht den Cybersicherheitsforschern und -ingenieuren eine umfassende Sicherheitsbewertung von fahrzeuginternen Netzwerkkomponenten, die Folgendes bietet:

- Integration der IP von Siemens EDA in eine FPGA-Implementation zur Überwachung des ECU-Verhaltens

- Unterstützung einer Mehrkomponentenarchitektur sowie einer Reihe fahrzeuginterner Kommunikationsprotokolle (einschließlich CAN und Automotive Ethernet)

- Eine Plug-and-play-Funktion für Client-ECUs (z. B. für Telematikeinheiten, Sensoren, Infotainment-Systeme, Konnektivität im Fahrgastraum und Karosseriemodule)

- Einen Simulator für Verkehrssituationen zur Erzeugung von Sensordaten und Konnektivität, der eine Demonstration von Fallbeispielen für Bedrohungsituationen unterstützt

- Konfigurierbarkeit für wiederholbare Prüfprogramme und eine Schnittstelle zur Injektion und Verfolgung von Datenpaketen zur Unterstützung von Angriffsvektoren

- Einen Datenspeicher für Daten, die aus Sensornachbildungen, Fahrzeugsimulatoren, CAN-/Automotive-Ethernet-Nutzdaten, den FPGAs (Field Programmable Gate Array) und angeschlossenen ECUs zur Visualisierung und Prüfungskalibrierung sowie für das maschinelle Lernen erfasst werden. Dieser Datenspeicher kann sich zur Fernanalyse in der Cloud oder auf einem lokalen Speichergerät befinden.

Der Secure-CAV-Cybersicherheitsprüfstand für Automobile umfasst einen Autosimulator, einen bordeigenen Netzsimulator, ein FPGA-System, ein Netzwerk, einen Datenspeicher und ein reales Kombiinstrument eines Fahrzeugs (Bild 2). Ein Großteil der Fahrzeug-architektur und seines CAN- Bus-Netzwerks wird mithilfe des Vector-CANoe-Netzwerksimulators in einer virtuellen Umgebung realisiert. Die gesammelten Daten können analysiert und zur Aktualisierung der angebundenen FPGA-Überwachungs-einheiten verwendet werden.

Die IP- und Anomalie-Erkennungssoftware im Secure-CAV-Demonstrationsfahrzeug überwacht Protokolle und Transaktionen auf der untersten Hardwareebene. Dies wird durch unbeaufsichtigte Algorithmen des maschinellen Lernens und durch statistische Analysen unter Anleitung der University of Southampton unterstützt. Diese Konfiguration wurde in die FPGA-Technologie integriert und mit zwei Fahrzeugdemonstratoren verbunden, die von Teams der Coventry University und des Cybersecurity-Spezialunternehmens Copper Horse entwickelt wurden (Bild 3). Eine Reihe aus- gewählter realer Bedrohungen wurde angewendet, unter anderem die Beschaffung und Analyse von Hacking-Ausrüstungen für bestehende Fahrzeuge.

Die eingebettete IP (Tessent Embedded Analytics) für die On-Chip-Datenerfassung bildet die Grundlage des Secure-CAV-Systems. Die eingebettete IP kann auch in Automobilkomponenten selbst integriert werden, um diese während des gesamten Lebenszyklus zu überwachen. Dies bildet zugleich die elementarste Ebene einer Defense-in-Depth-Strategie. Diese eingebetteten IPs erkennen nicht nur potenzielle Bedrohungen durch strukturelle und Funktionsüberwachung, sie können auch Maßnahmen ergreifen, um diese abzuwehren. Hier ist ein Auszug aus den Sicherheitsmerkmalen, mit denen sich Siemens Tessent Embedded Analytics befasst:

- Sicheres Booten: Technologie zur Hardwareüberwachung kann eingesetzt werden, um zu überprüfen, ob eine vorgeschriebene Bootsequenz erwartungsgemäß ausgeführt wurde. Dadurch wird sichergestellt, dass sowohl die Hard- als auch die Software bestimmungsgemäß arbeiten.

- Bestätigung: Ähnlich wie beim sicheren Booten kann die Funktionsüberwachung verwendet werden, um dynamische Signaturen zu erzeugen, die entweder eine harte oder weiche Konfiguration einer bestimmten IP oder IC in einem System darstellen. Dies bestätigt wiederum die Richtigkeit der erwarteten Hardware und deren Konfiguration. Dieser Ansatz kann verwendet werden, um entweder einen einzelnen Identitäts-Token oder eine systemweite Sammlung von Token bereitzustellen.

- Sicherer Zugang: Wie bei allen Systemen ist es entscheidend, dass die Kommunikationskanäle in das Gerät und aus dem Gerät sicher sind und in vielen Fällen auf verschiedenen Ebenen über den erforderlichen Zugriff konfiguriert werden können.

- Schutz der Ressourcen: Die aktive Funktionsüberwachung kann ein entscheidendes Element jeder umfassenden Verteidigungsstrategie in einer dynamischen Cyberbedrohungslandschaft sein. Basierend auf einer detaillierten Bedrohungsanalyse bieten Funktionsüberwachungseinheiten im Gerät eine Erkennung und Abwehr von Bedrohungen mit extrem geringen Latenzzeiten.

- Lebenszyklusmanagement von Komponenten: Automobilhersteller müssen in der Lage sein, den Zustand jeder IoT-Komponente während ihres aktiven Lebenszyklus zu überwachen – von der Herstellung bis zur Entsorgung. Die Funktionsüberwachung und die Sensoren spielen eine wichtige Rolle bei der Überwachung des Gerätezustands über den gesamten Lebenszyklus.

Die von Automobilkomponenten vor Ort gesammelten Daten sind Teil eines größeren Lebenszyklusprogramms für die Automobilindustrie, das Flottenmanagement, eingebettete Software, eine Cloud-Plattform wie MindSphere von Siemens und das Produktlebenszyklusmanagement umfasst.

Der Autor

Lee Harrison

ist Automotive IC Test Solutions Manager bei Siemens Digital Industries Software Tessent und verantwortlich für die Automotive Test Solutions des Unternehmens. Zuvor war er Manager für DFT-Beratungsdienste bei Mentor Graphics, wo er ein internationales Team von Beratern leitete, die DFT- und Testlösungen in vielen verschiedenen Produktbereichen erstellten. Harrison hatte auch leitende Ingenieurpositionen bei 3COM und BAE Systems inne. Er erhielt seinen Bachelor of Engineering in Mikroelektronik von der Brunel University, London.