Securitylücken in IIoT-Netzen beseitigen

Cybersecurity beginnt im IC

Fortsetzung des Artikels von Teil 1

Regierungen und die Industrie wehren sich

Ebenso wie die technische Sicherheit muss auch die Cyber-Gefahrenabwehr von Anfang an ein zentrales Thema bei der Entwicklung industrieller Steuerungssysteme sein. Regierungen und Standardisierungsorganisationen sind sich der Risiken bewusst, die mit Angriffen auf die öffentliche Infrastruktur verbunden sind, und haben sich mit dem Problem befasst. In der EU wurde die Rolle der ENISA, der EU-Agentur für Cybersicherheit, mit dem EU Cybersecurity Act gestärkt. Ihre Rolle reicht von der Identifizierung von Tätern und der Cyberabschreckung bis hin zur Bereitstellung einer EU-weit anerkannten Cybersicherheits-Zertifizierung. Die USA haben mit ihrem National Industrial Security Program (NISP) eine ähnliche Initiative gestartet. Gestützt auf das Gesetz zur Stärkung der amerikanischen Cybersicherheit (Strengthening American Cybersecurity Act, SACA) müssen bedeutende Cyberangriffe auf kritische Infrastrukturen und Lösegeldzahlungen gemeldet werden.

Natürlich verbessern Gesetze allein die Situation nicht, solange die Gerätehersteller und Systementwickler nicht auch eine Richtlinie zur Bewältigung dieser Probleme bekommen. Die IEC hat eine Antwort auf diese Herausforderung gefunden und Experten für industrielle Automatisierung und Sicherheit zusammengebracht, darunter NXP. Die im Jahr 2021 verabschiedete IEC 62443 ist eine vierteilige Norm, die sich mit der Cybersicherheit für OT befasst. Sie verwendet einen risikobasierten Ansatz, um Sicherheitsrisiken für die verschiedenen Beteiligten – von Netzbetreibern und Dienstleistern bis hin zu Komponenten- und Systemherstellern – zu verhindern und zu kontrollieren.

In Halbleiter integrierte Sicherheitsfunktionen

Unternehmen wie NXP verfügen über eine langjährige Erfahrung mit Sicherheitsfunktionen für ICs. Die Features reichen vom Schutz des geistigen Eigentums (IP) der Firmware im Speicher eines Geräts bis hin zu Eigenschaften, die die Common Criteria (ISO/IEC 15408) erfüllen, welche die Gründlichkeit und den Umfang der Sicherheitsevaluierung mit Evaluation-Assurance-Levels (EAL) beschreiben. Diese Fähigkeiten ermöglichen es den Akteuren, die mit Geräten und Systemen auf Basis solcher ICs zu tun haben, Sicherheitsrisiken effizienter anzugehen.

Mikrocontroller und SoCs sind das Herzstück von SPSen und Industrie-PCs. Sie sind mit Sicherheitsmerkmalen erhältlich, die OEMs bei der Einhaltung von IEC 62443 unterstützen. Ein typischer Ausgangspunkt ist ein sicherer Boot-Mechanismus mit einem unveränderlichen Hardware-Root-of-Trust. Das für die Kommunikation und den Zugriff auf Teile des Geräts erforderliche Vertrauen muss durch eine sichere Schlüsselverwaltung sichergestellt werden. Viele Geräte verwenden Physical Unclonable Functions (PUF), die auf den individuellen Strukturen im Halbleitertransistor beruhen, um eine eindeutige Identität zu gewährleisten.

Programmierbare ICs müssen eine Schnittstelle bieten, über die Entwickler die Funktionalität ihres Codes herunterladen und überprüfen können. Solche Debug-Ports ermöglichen den Zugriff auf alle Mikrocontroller- und SoC-Funktionen auf der gleichen Berechtigungsebene wie die internen Prozessoren. Um sicherzustellen, dass dieser Zugangspunkt nicht böswillig genutzt wird, verwenden sichere Geräte eine zertifikatsbasierte Authentifizierung, bevor sie die Debugging-Fähigkeit gewähren. Dies ist ein ähnlicher Prozess wie beim Aufbau einer sicheren Internetkommunikation zwischen zwei vertrauenswürdigen Parteien.

Weil die Connectivity im Mittelpunkt des IIoT steht, müssen die Algorithmen zur Unterstützung der etablierten Public-Key-Infrastruktur (PKI) effizient arbeiten. Sie werden meist in Hardware mit Krypto-Beschleunigern für AES-256, SHA2-256, ECC und RSA implementiert. Echte Zufallszahlengenerierung ist eine Kernfunktion guter Sicherheitssysteme und eine der zentralen Eigenschaften eines Sicherheits-IC, die der Anwendungscode zur Behebung der beschriebenen Schwäche der ISN-Generierung nutzen kann.

Mehr Sicherheit durch Secure Elements

Nicht alle Anwendungen können die mit großen Mikrocontrollern und SoCs verbundenen Kosten rechtfertigen. Einige wie etwa drahtlose Funksensoren erfordern energieoptimierte Prozessoren für eine längere Batterielebensdauer. Andere Produkte müssen sich einfach nur authentifizieren, etwa vom Zulieferer geprüfte Ersatzteile. Die kompakten Mikrocontroller, die für diese Art von Anwendungen verwendet werden, verfügen meist nicht über die zahlreichen Sicherheitsfunktionen ihrer größeren Pendants.

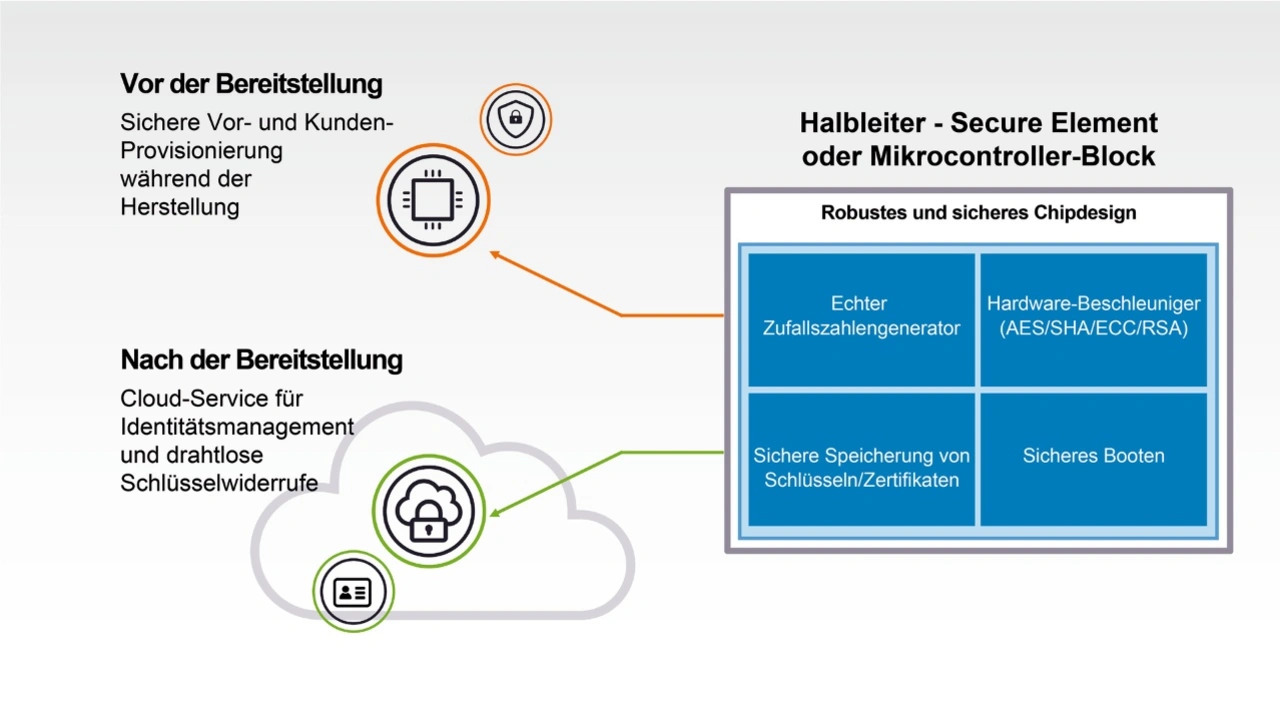

Secure Elements sind eigenständige ICs, die das gleiche Maß oder ein höheres Maß an Sicherheit bieten können wie On-Chip-Ansätze. Sie werden neben dem Mikrocontroller platziert, der die erhöhten Sicherheitsanforderungen stellt, und entsprechend mit ihm verbunden. Diese leicht zu integrierenden Chips werden komplett mit Software-Support-Paketen zur Integration in die Mikrocontroller-Firmware geliefert und können auch Linux-, Windows- und Android-Systeme unterstützen. Die vorintegrierte Sicherheit vereinfacht die Einhaltung von IEC 62443 und verleiht Produkten eine sichere Identität für die Authentifizierung im IIoT, das Cloud-Onboarding und ähnliche Aufgaben (Bild 3).

Eine zentrale Herausforderung für OEMs ist die Verwaltung der Schlüssel und Zertifikate, die für die Secure Elements erforderlich sind, um sicherzustellen, dass Angreifer sie nicht vor der Implementierung für zukünftige Attacken ausspähen können. Halbleiterhersteller wie NXP bieten Unterstützung bei der Bereitstellung von Secure Elements für das IIoT sowie Cloud-Plattformen für das Over-the-Air-Geräteidentitätsmanagement. Zudem bieten sie Support bei der Entfernung und dem Widerruf von Schlüsseln und Zertifikaten während des gesamten Produktlebenszyklus.

Cybersicherheit ist oberstes Gebot

Cyberangriffe durch Ransomware kosten Unternehmen viel Geld. Die Schäden, die Cyberkriminelle in Produktionsstätten und kritischen Infrastrukturen anrichten können, können schwerwiegende Folgen für die Sicherheit oder den Umweltschutz haben und große Umsatzeinbußen und Reputationsschäden nach sich ziehen. Dies kann sich schnell auf die gesamte Lieferkette auswirken. Das IIoT birgt große Chancen für Unternehmen und die Allgemeinheit, weil es Innovationen dank neuer Fertigungstechniken auf breiterer Basis und zu günstigeren Preisen verfügbar macht, was jedoch nicht auf Kosten der Sicherheit gehen darf.

Die erforderlichen Sicherheitsprodukte sind verfügbar, da die Halbleiterhersteller Hardware und Dienstleistungen sowie das nötige Fachwissen für die korrekte Implementierung bereitstellen. Mit einer angemessenen Analyse der Risiken, den richtigen technischen Ansätzen und dem entsprechenden Support sind die Sicherheitsherausforderungen des IIoT durchaus überwindbar.

Der Autor:

Joppe Bos ist Senior Principal Cryptographer bei NXP.

- Cybersecurity beginnt im IC

- Regierungen und die Industrie wehren sich