Securitylücken in IIoT-Netzen beseitigen

Cybersecurity beginnt im IC

Das IIoT hat Einfallstore für Cyberangriffe auf die OT eröffnet, die aber mittels geeigneter Gerätearchitekturen und Maßnahmen geschlossen werden können. Schon auf IC-Ebene sind zahlreiche wirksame Sicherheitsfunktionen möglich.

Das IIoT bietet eine ständig verfügbare Sammlung von Prozessdaten, eine Cloud mit Analysefunktionen und Dashboards mit umsetzbaren Erkenntnissen. Anhand dieser Informationen können Teams die Effizienz und Produktqualität steigern, die Entscheidungsfindung beschleunigen und die Ausfallzeiten und Betriebskosten von Anlagen reduzieren. Durch eine manchmal nicht vollständig durchdachte Einführung sind die Systeme jedoch anfällig für Cyberangriffe, weil einige Unternehmen erst dann in die Sicherheit investieren wollen, wenn es schon zu spät ist.

Traditionell waren Geräte, die über einen Feldbusanschluss verfügten, mit SPSen und HMIs in geschlossenen Netzwerken verbunden. Dabei gab es eine Lücke zwischen Operational Technology (OT) und Information Technology (IT) (Bild 1). Weil das IIoT auf den Zugriff auf OT-Daten angewiesen ist, wurde diese Lücke beseitigt, was aber nicht immer mit einer angemessenen Bewertung der Sicherheitsauswirkungen geschah.

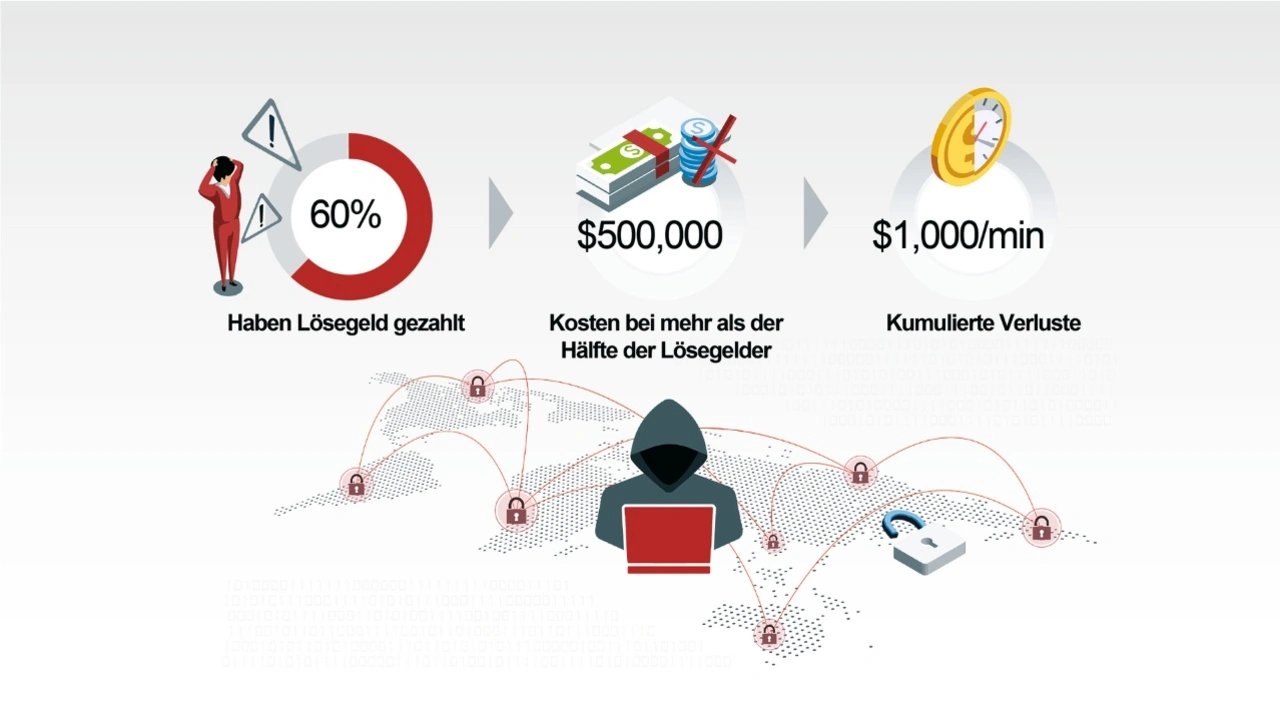

Industrielle Systeme werden oft als attraktives und leichtes Ziel für Cyberkriminelle betrachtet, weil sie eine große Angriffsfläche bieten und es an gemeinsamen Sicherheitsmaßnahmen mangelt. Es hat schon viele solcher Angriffe gegeben, die von Produktionsanlagen bis hin zu kritischen Infrastrukturen wie Stromverteilungs- und Wasseraufbereitungsanlagen reichten. In einer unabhängigen Umfrage unter Sicherheitsexperten gaben 60 Prozent der Befragten an, sie hätten nach einem Cyberangriff ein Lösegeld gezahlt. Bei der Hälfte dieser Fälle lag die Summe der Zahlungen bei mehr als 500.000 US-Dollar.

Die Angriffsmöglichkeiten verstehen

Es gibt viele verschiedene Einfallstore, und die Schwere eines Angriffs hängt von den Absichten und Fähigkeiten der Angreifer ab. Die meisten Angriffe werden von Cybersecurity-Experten durchgeführt. Sie nutzen ihr Wissen, um schlecht geschützte und veraltete Windows-Plattformen oder ältere Linux-Installationen zu attackieren, bei denen die Schwachstellen bekannt sind. Dies führt zu tagelangen Ausfallzeiten, weil Systeme neu installiert oder Backups wiederhergestellt werden müssen, um sicherzustellen, dass das System von Malware und den von den Kriminellen erstellten Administratorkonten gesäubert wird.

Schon der gesunde Menschenverstand sagt, dass Antiviren-Software und Patch-Updates die IT-Systeme schützen sollten. Patches werden jedoch oft erst veröffentlicht, nachdem Schwachstellen gefunden wurden, und sind nur sinnvoll, wenn sie auch installiert werden. Es gibt viele Gründe, warum Unternehmen häufig mit der Installation von Sicherheits-Patches im Rückstand sind – oft handelt es sich um Zeit- und Geldmangel. Außerdem ist dies eher eine reaktive als eine proaktive Cybersecurity-Maßnahme. Daher ist es nicht verwunderlich, dass Strategien für eine umfassende Cyberresilienz und Datenwiederherstellung sich schnell zu einer grundlegenden Notwendigkeit entwickelt haben.

Andere Cyberkriminelle haben zusätzliches Fachwissen über die Technik und die zur Steuerung der Anlage verwendeten Geräte. Nachdem sie sich physischen Zugang zur Anlage verschafft haben – ob auf legalem oder illegalem Wege –, können sie mit ihrem Wissen über SPSen und die Funktionen der Anlage Schäden verursachen. Dies kann beispielsweise bedeuten, dass sie Stellglieder betätigen, um Flüssigkeiten in unangemessener Weise zu mischen, oder Grenzwerte für Prozessdrücke oder -temperaturen ändern, was das Bedienpersonal gefährdet und die verarbeiteten Materialien beschädigt oder zerstört.

Im Allgemeinen beginnen Angriffe selten an OT-Geräten. Der erste Zugang zu den Systemen erfolgt meist über IT-Systeme mithilfe von Social Engineering, etwa mittels Phishing-E-Mails. Von dort aus wird dann der Rest des Angriffs mithilfe von OT-Geräten gestartet.

Auswirkungen von Angriffen aus der OT-Umgebung

Die Folgen eines Angriffs können einfach nur lästig, aber auch absolut zerstörerisch sein. Angreifer haben Zugangskontrollsysteme übernommen, um Denial-of-Service-Angriffe (DoS) durchzuführen, oder SPSen so umprogrammiert, dass sie fehlerhafte Daten an die von ihnen gesteuerten Geräte übertragen konnten. Einige frühe Geräte, die über das TCP-Protokoll kommunizieren, konnten keine zufälligen Initial-Sequence-Numbers (ISN) erzeugen, was DoS-Attacken und die Einschleusung bösartiger Nachrichten ermöglichte. Die durch solche Cyberangriffe verursachten Verluste belaufen sich Berichten zufolge auf bis zu 1000 US-Dollar pro Minute (Bild 2).

Ein weiteres zentrales Problem ist die Software, die in OT-Geräten ihren Dienst tut. Im Gegensatz zu PCs und Laptops laufen in vielen Geräten keine Windows- oder Linux-ähnlichen Betriebssysteme, die Updates unterstützen. Stattdessen bekommen die Geräte nach der Installation wahrscheinlich keine neue Revision ihrer Firmware mehr, es sei denn, ein Wartungsteam führt ausdrücklich eine Aktualisierung durch. Dies erfordert einen physischen Zugriff auf das Gerät, um eine Speicherkarte auszutauschen oder ein Update durchzuführen.

Trotzdem ist es bei einer solchen Aktualisierung unwahrscheinlich, dass die Firmware selbst auf ihre Authentizität überprüft wird, wodurch das Risiko der Einführung von Malware besteht. Außerdem müssen neue Geräte, die zu OT-Netzwerken hinzugefügt werden, ihre Identität nicht nachweisen, außer wenn Sicherheitsvorkehrungen getroffen wurden. So könnte kompromittierte Hardware installiert werden, die Cyberkriminellen eine Hintertür zum OT-System bietet.

- Cybersecurity beginnt im IC

- Regierungen und die Industrie wehren sich