Krypto-Authentifizierung

Mehr als nur die Marke schützen

Im vergangenen Jahr hatte EY in seiner Studie »Produktpiraterie« erklärt, dass sich der Kauf von gefälschter Markenware über das Internet seit 2015 mehr als verdoppelt hat. Diese Produktfälschungen kommen die Unternehmen teuer zu stehen. Aber es gibt wirksame Möglichkeiten, dies zu verhindern.

Als Verbraucher lernen wir die jeweiligen Vorzüge einer Marke kennen, sei es die eines Auto oder eines Elektrowerkzeugs. Unternehmen investieren viel Geld in den Aufbau, die Entwicklung und die Pflege ihrer Marken, weil wir als Verbraucher Produkte der von uns geschätzten Marken wählen. Die genauen Gründe für unsere Markenpräferenzen sind unterschiedlich und reichen von dem Wunsch, den Lebensstil der Marke zu übernehmen, bis hin zu eher praktischen Gründen wie Qualität, Haltbarkeit und Preis-Leistungs-Verhältnis. Nicht nur die Hersteller von Konsumgütern bauen ihre Marken auf – die Markenidentität gilt auch für industrielle, kommerzielle und medizinische Produkte. Marketingfachleute sind Experten für die Vermittlung und Stärkung von Markenwerten, und sie werden aktive Schritte unternehmen, um ihre Marke um jeden Preis zu schützen. Der Wert einer Marke erstreckt sich auf den Ruf, das Vertrauen und die sozialen Werte, für die das Firmenlogo weltweit anerkannt wird. Versuche anderer Unternehmen, das Logo oder das Markenversprechen zu kopieren oder nachzuahmen, werden umgehend verfolgt.

Neben den Marketingaspekten einer Marke müssen auch die Produkte und Dienstleistungen des Unternehmens geschützt werden. Auf den globalen Märkten ist die Produktfälschung zu einem bedeutenden Problem geworden. Akkus für Elektrowerkzeuge, elektronische Bauteile, E-Zigaretten, Druckerpatronen und Zubehör für medizinische Geräte – alles wird kopiert.

Jobangebote+ passend zum Thema

Heute setzen Hersteller verschlüsselte Authentifizierungsverfahren ein, um Kunden vor gefälschten Produkten zu schützen. Bild 1 zeigt die vielen Faktoren, die für den Einsatz von Krypto-Authentifizierungsverfahren sprechen.

Einer der ersten Anwendungsfälle, in denen eine Krypto-Authentifizierung zum Einsatz kam, waren Akkus tragbarer Elektrowerkzeuge. Verbraucher stellten schnell fest, dass die gefälschten Produkte zwar genauso aussahen wie die Batterien des Originalherstellers, aber nicht so lange hielten, fehlerhaft waren und sogar mit der Gefahr verbunden waren, dass das Gerät Feuer fängt. Grundsätzlich eignet sich eine Krypto-Authentifizierung für jedes Produkt mit einem Embedded-System und ist der ideale Ansatz für Produkte mit austauschbarem Zubehör oder Einweg-Verbrauchsartikel.

Grundlagen der Krypto-Authentifizierung

Die meisten Elektronikdesigns können leicht mit einer Authentifizierung ausgestattet werden. Meist ermöglicht ein Kontakt beispielsweise zwischen einem tragbaren Elektrowerkzeug und einem Akkupack die Stromversorgung des im Akku integrierten Krypto-IC. Die Datenübertragung findet über die Stromleitungen statt. Die Authentifizierung kann beispielsweise so erfolgen, dass ein Passwortaustausch zwischen dem Handgerät (Host) und dem Akku (Zubehör) erfolgt. Sobald jedoch ein Angreifer oder Fälscher dieses Kennwort durch Analyse des Datenübertragungsvorgangs in Erfahrung gebracht hat, ist das unerlaubte Kopieren des Zubehörs ein Leichtes. Eine sicherere Methode besteht darin, einen geheimen Code in einem sicheren IC (Secure IC) im Zubehör zu platzieren und ein Challenge-Response-Protokoll zu verwenden, um die Authentizität festzustellen. Es gibt etablierte Verschlüsselungsalgorithmen, die diesen Prozess sicher machen, und diese bilden die Grundlage für zwei kryptografische Challenge-Response-Authentifizierungsmethoden: symmetrisch und asymmetrisch.

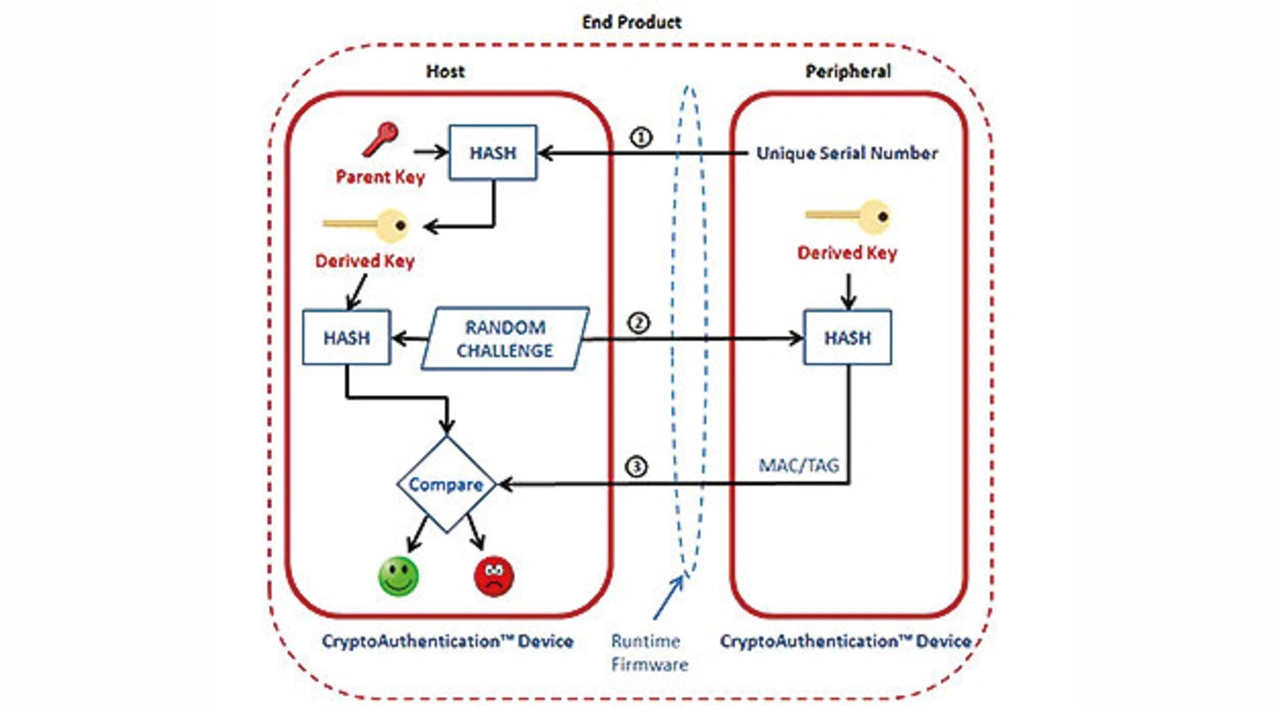

Bild 2 beschreibt ein symmetrisches Challenge-Response-Verschlüsselungsverfahren, das auf einem geheimen Schlüssel basiert, der zwischen dem Host-Gerät und dem Peripheriegerät ausgetauscht wird. Zunächst wird während der Produktherstellung in einem als Provisioning bezeichneten Prozess ein geheimer Schlüssel aus einem übergeordneten Schlüssel und einer Seriennummer des Endprodukts erstellt. Mithilfe einer Hashing-Funktion wird dann ein abgeleiteter Schlüssel erstellt, der für jedes Peripheriegerät des Endprodukts eindeutig ist. Nach der Verwendung beim Kunden fordert der Host das Zubehör mit einer Zufallszahl heraus. Die erwartete Antwort ist eine digitale Signatur, die aus der Zufallszahl und dem geheimen Schlüssel berechnet wird. Stimmen beide Ergebnisse überein, wird das Zubehör als Originalteil betrachtet. Sichere Hash-Algorithmen wie SHA-2 und SHA-3 (SHA, Secure Hash Algorithm) sind Standardverfahren, die vom US-amerikanischen National Institute of Standards and Technology (NIST) herausgegeben und verwaltet werden.

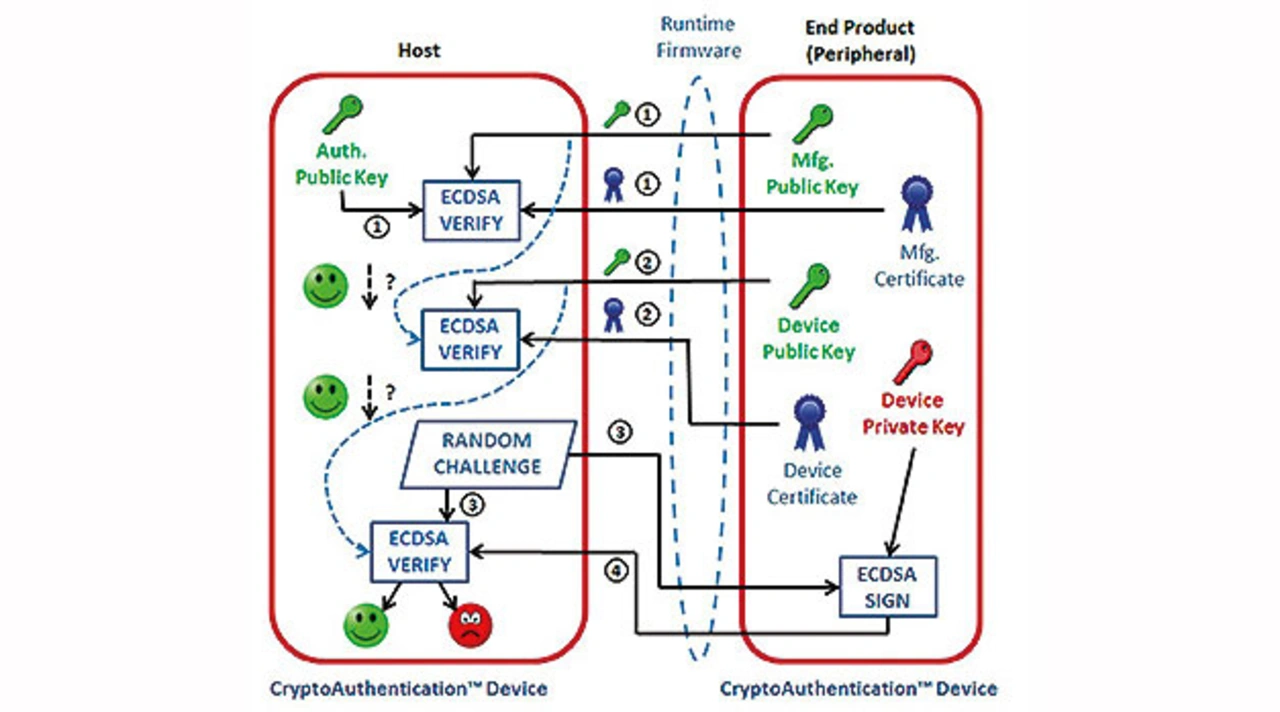

Eine alternative Methode verwendet asymmetrische Verschlüsselung, die eine zusätzliche Kontrollmöglichkeit des Ökosystems für Drittanbieter bietet. Bei dieser Methode wird ein Schlüsselpaar (öffentlicher und privater Schlüssel) verwendet, das als Public Key Infrastructure (PKI) bezeichnet wird (Bild 3). Der private Schlüssel befindet sich in einem Authentifizierungs-IC im Zubehör, während der Host den öffentlichen Schlüssel verwendet. Wie der Name schon sagt, kann der öffentliche Schlüssel offengelegt werden, ohne dass dadurch die Sicherheit und Authentizität des privaten Schlüssels im Zubehör gefährdet wird.

Krypto-Authentifizierung mit den CryptoAuthentication-ICs von Microchip

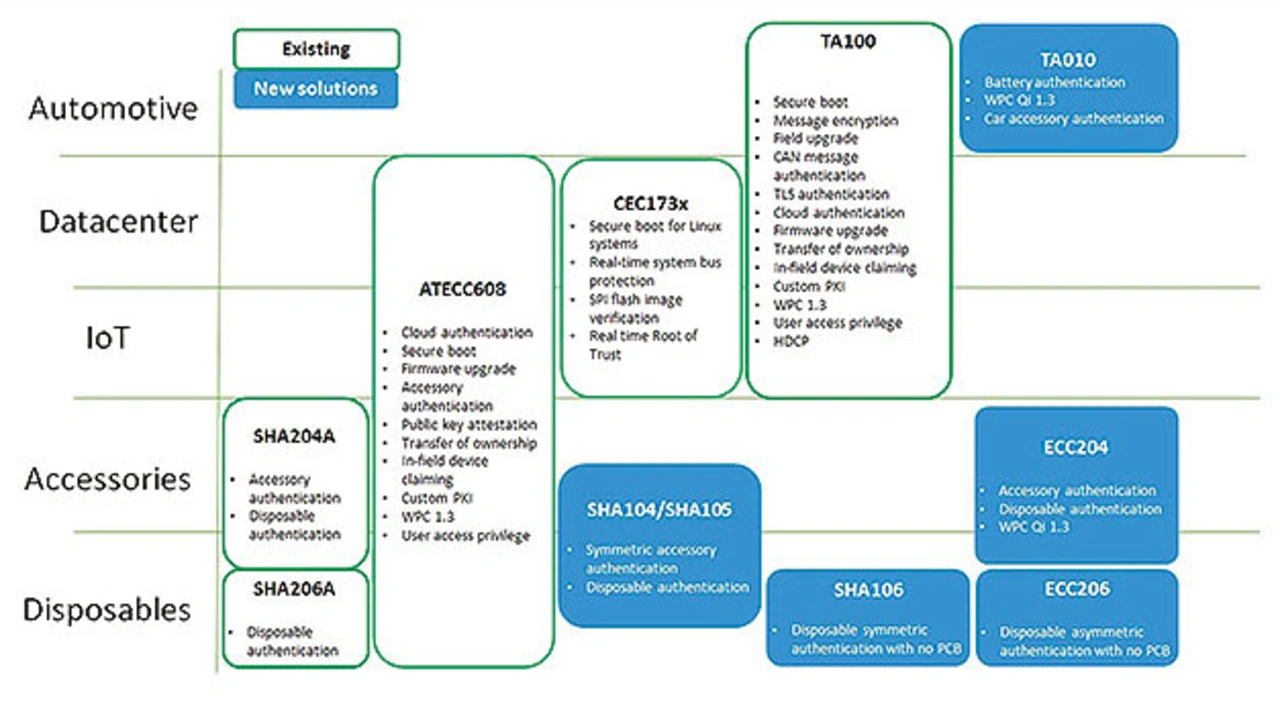

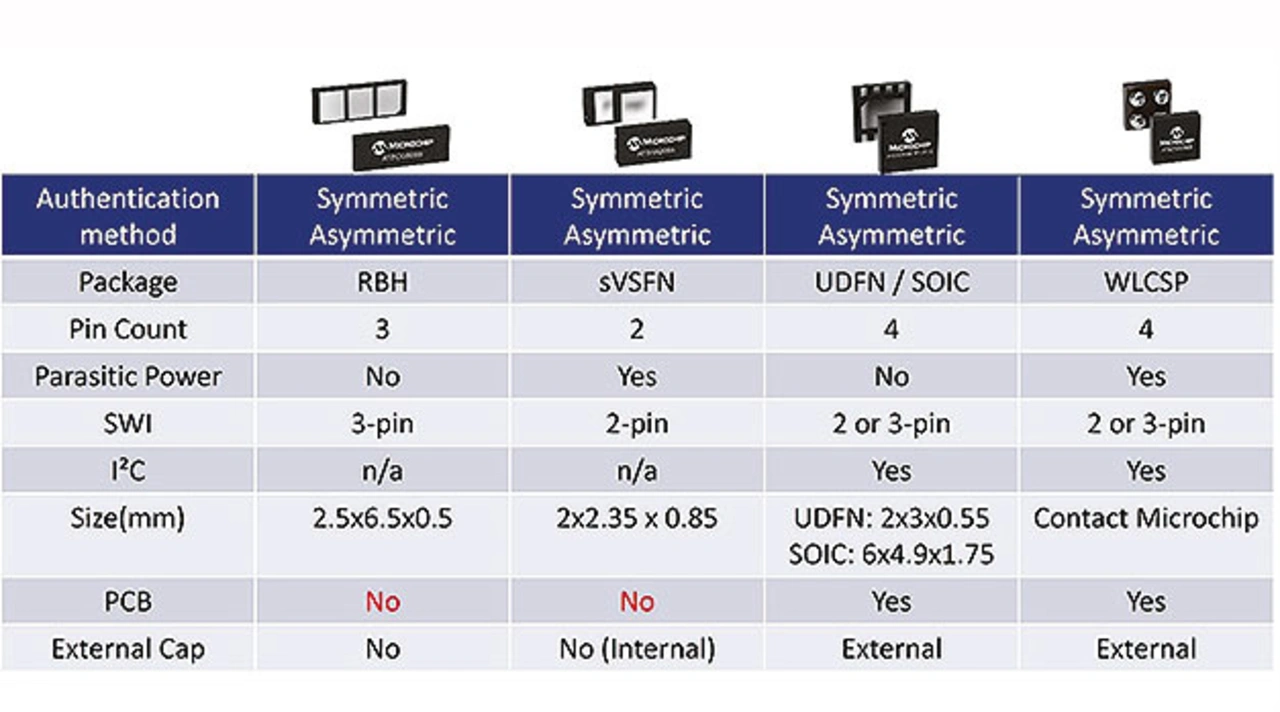

Bild 4 zeigt das Angebot der sicheren Authentifizierungs-ICs von Microchip, kategorisiert nach Anwendung. Beispiele sind der ATECC608, die Serien SHA104, SHA105 und SHA106 sowie die Reihen ECC204 und ECC206. Der ATECC608 ist ein vorbereitetes Secure-Element, das für eine Reihe von Anwendungen entwickelt wurde, von Rechenzentren bis hin zu IoT-Anwendungen. Er speichert sicher geheime, öffentliche und private Schlüssel und digitale Zertifikate. Die Kommunikation mit dem Host erfolgt über den seriellen I2C-Bus nach Industriestandard oder eine Single-Wire-Schnittstelle (SWI).

Ein wachsender Bedarf an Krypto-Authentifizierung kommt aus dem Gesundheits- und Medizinsektor. Die zunehmende Verwendung von Medikamentenverpackungen in Beutelform, diagnostischen Einwegsonden und medizinischen Einwegpflastern macht eine Authentifizierung der Artikel erforderlich. Dies gibt den Ärzten nicht nur die Gewissheit, dass das Medikament oder das Zubehör aus einer rechtmäßigen Quelle stammt, sondern auch, dass es die richtige Medikation und Dosierung an den Patienten abgibt. Dies kann auch für die Einhaltung medizinischer Vorschriften und klinischer Prozesse erforderlich sein. Weitere Beispiele für platzbeschränkte und kostensensible Anwendungen sind E-Zigaretten, Kosmetika und elektronische E-Bike-Karten.

Für die symmetrische Krypto-Authentifizierung sind der SHA104 und der SHA105 Teil des CryptoAuthentication-Angebots von Microchip, das sich besonders für Zubehör- und Einweg-Anwendungen eignet. Sie bieten eine symmetrische Verschlüsselung mit 128 bit. Die kompakten ICs kommunizieren über I2C oder SWI und ziehen im Ruhezustand etwa 130 nA. Sie sind in 8- oder 3-Pin-Gehäusen (Stromversorgung, SWI-Daten und Masse) erhältlich und eignen sich damit für Anwendungen mit begrenztem Platzangebot. Der ECC204 bietet Hardware-Unterstützung für ECDSA (Elliptic Curve Digital Signature Algorithm), SHA-256 und HMAC (Hash Message Authentication Code (HMAC) für asymmetrische Anwendungen.

Bild 5 zeigt die kompakten symmetrischen und asymmetrischen CryptoAuthentication-ICs von Microchip. Mit ihren flachen Gehäusen können die Bausteine ohne Leiterplatte verwendet werden, was ihren Einbau in verschiedene Einweg-Verbrauchsmaterialien und in Zubehör erheblich vereinfacht.

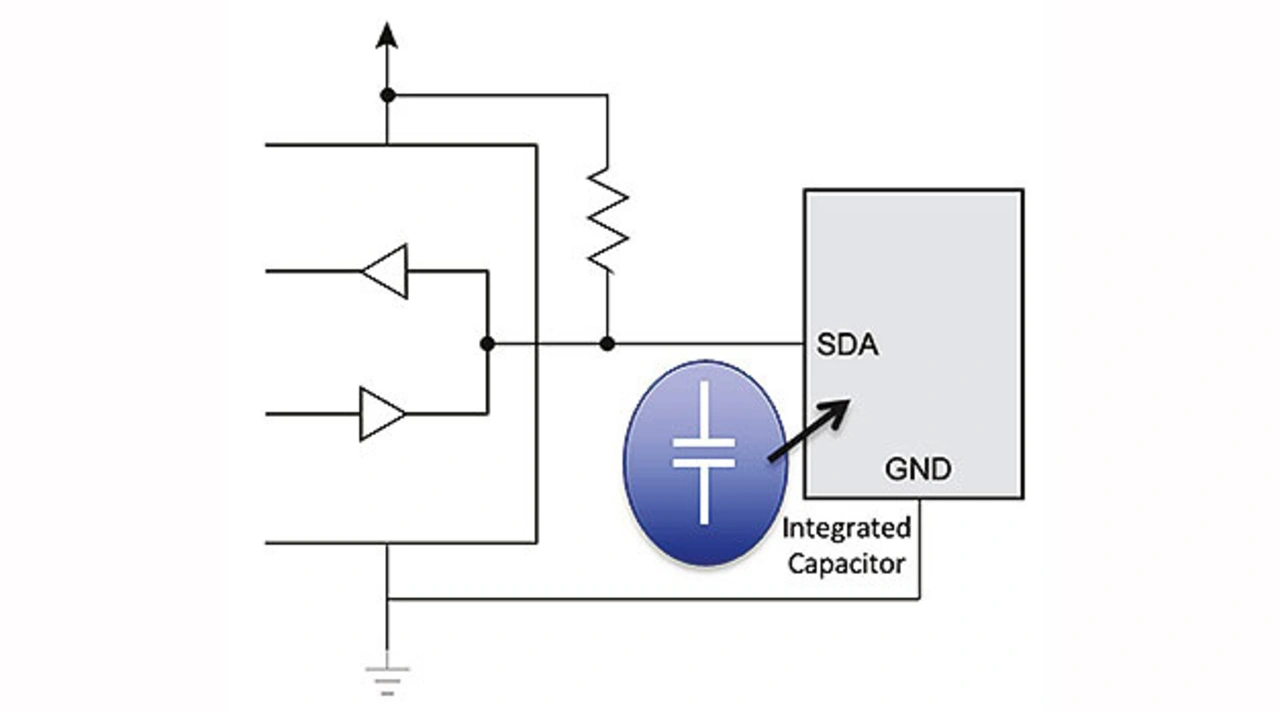

Die SHA106- und ECC206-Bausteine reduzieren die Anzahl der Pins auf nur zwei, sodass nur ein einziger Draht und eine Masseverbindung erforderlich sind. Bild 6 veranschaulicht den einfachen Einsatz eines 2-Pin-Krypto-Authentifizierungs-ICs, bei dem die Energie aus der SWI über einen integrierten Kondensator gewonnen wird. Diese reicht aus, um den Strombedarf für den Authentifizierungsprozess bereitzustellen. Da keine Leiterplatte benötigt wird, sinken die Kosten für die Krypto-Authentifizierung, während sich die Zahl der Anwendungen deutlich erhöht.

Krypto-Authentifizierung immer mehr gefragt

Die Verfügbarkeit kleiner eigenversorgter Verschlüsselungs-ICs wird die Authentifizierungsmöglichkeiten von Einweg-Verbrauchsmaterialien und Zubehör beträchtlich erweitern. Zusätzlich zu den angebotenen CryptoAuthentication-Bausteinen bietet Microchip auch Evaluierungsboards, Referenzdesigns und eine umfassende Design-Suite für Sicherheitsplattformen, um alles von der Bereitstellung durch den Hersteller bis hin zur Implementierung abzudecken.

Der Autor

Nicolas Demoulin ist EMEA Marketing Manager in der Secure Products Group bei Microchip Technology