Cybersicherheit in den Griff bekommen

ISO/SAE 21434 – Herausforderungen und Empfehlungen zur Umsetzung

Neben Standards wie Automotive SPICE und ISO 26262 müssen Automotive-Unternehmen nun auch die Anforderungen nach ISO/SAE 21434 und UN R155 für Cybersecurity Management Systems (CSMS) umsetzen. Eine genaue Analyse, wie sich diese Anforderungen in bestehende Prozesse integrieren lassen, wird nötig.

Dieser Artikel geht auf sechs spezifische Themen auf Organisationsebene ein und beschreiben im Einzelnen, welche Herausforderungen damit verbunden sind. Dazu kommen einige Vorschläge, wie man diese am besten bewältigt.

Die folgenden sechs Kategorien sind in Bild 1 dargestellt:

- Richtlinien

- Prozesse

- Rollen und Verantwortlichkeiten

- Cybersicherheitskultur

- Management-Systeme

- Audit

1. Richtlinien

Die ISO/SAE 21434 verpflichtet Unternehmen, eine Cybersicherheitsrichtlinie für Fahrzeuge zu definieren, das Bewusstsein für die neue Richtlinie innerhalb des Unternehmens zu kommunizieren und festzulegen, wie die Umsetzung der Cybersicherheitsrichtlinie für Fahrzeuge allen relevanten Teams ermöglicht werden soll. Um die nicht geringen Herausforderungen zu bewältigen, ist es wichtig zu wissen, dass das Sicherheitsteam nicht allein über Cybersicherheitsrichtlinien für ein Fahrzeug entscheiden kann.

Hierbei muss zwingend die Geschäftsleitung beteiligt sein. Sobald die Cybersicherheitsrichtlinien festgelegt sind, ist das Unternehmen angehalten ein entsprechendes Bewusstsein dafür zu schaffen und zu schärfen. Das kann beispielsweise über Schulungen und Seminare zur Sensibilisierung für die Richtlinieninhalte passieren. Dabei muss ein Unternehmen gewährleisten, dass die verschiedenen Teams tatsächlich ein Verständnis dafür entwickeln, was die Richtlinie bedeutet und wie sie sich konkret auf ihre Arbeit auswirkt.

2. Prozesse

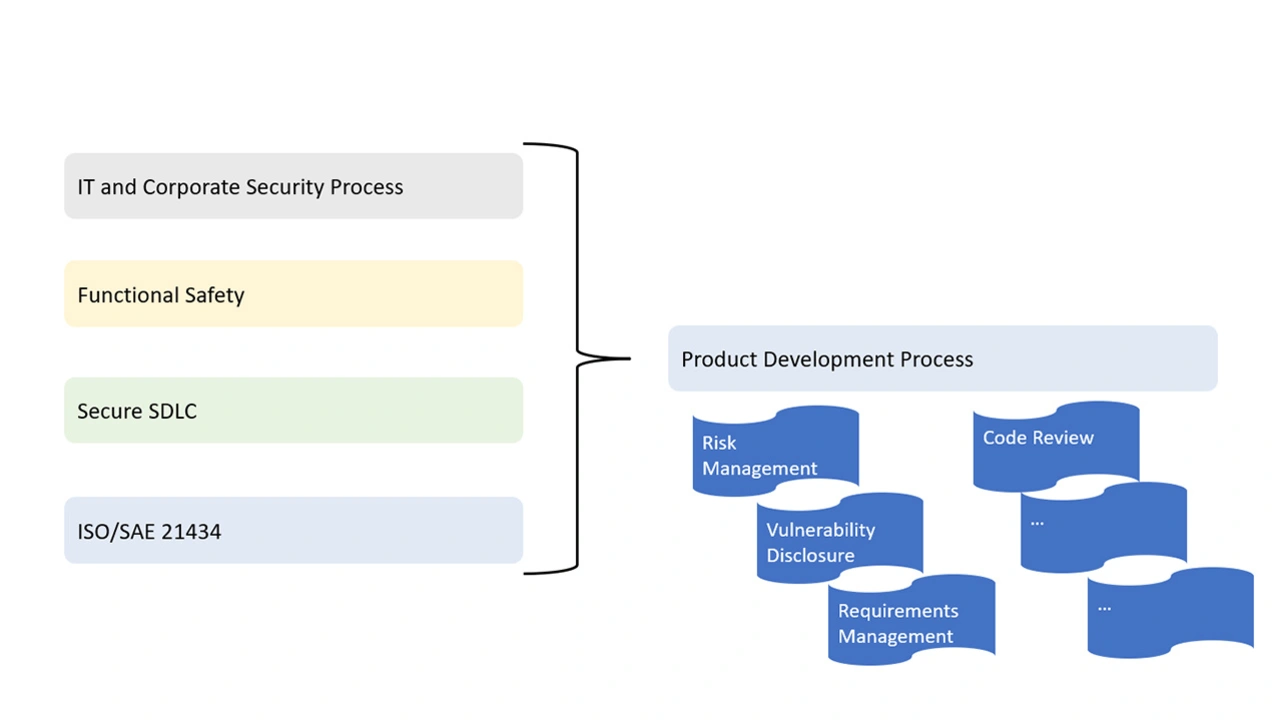

In der Regel existieren innerhalb eines Unternehmens verschiedene vergleichbare Prozesse, die ähnliche Maßnahmen erfordern wie sie in ISO/SAE 21434 beschrieben werden. Beispiele hierfür sind Prozesse im Zusammenhang mit funktionaler Sicherheit, sichere SDLC-Prozesse (Software Development Lifecycle), Automotive-SPICE-Prozesse und andere IT- und Unternehmenssicherheitsprozesse.

Anschließend sollte ein Unternehmen sich Gedanken dazu machen, wie es die Anforderungen von ISO/SAE 21434 durch die Einführung relevanter neuer Prozesse erfüllen kann. Dazu ist es hilfreich, so weit wie möglich mehrere vergleichbare Prozesse zu einem einzigen Produktentwicklungsprozess zu vereinheitlichen. Genauer gesagt, verschiedene Systeme, Verfahren, Richtlinien und Vorlagen zu kombinieren oder erneut zu verwenden. Beispiele hierfür sind Anforderungsmanagementsysteme, kontinuierliche Verbesserungsprozesse, Systeme für den Informationsaustausch, Risikomanagementsysteme, Verfahren zur Offenlegung von Schwachstellen und Verfahren zur Codeüberprüfung.

In einem Unternehmen werden mehrere Prozesse festgelegt. Einige von ihnen enthalten gemeinsame Elemente, die zu einem einzigen Produktentwicklungsprozess zusammengefasst werden können, wie in Bild 2 visualisiert. Die IT- und die Sicherheitsabteilung verfügen möglicherweise bereits über Risikomanagementsysteme und Verfahren zur Offenlegung von Schwachstellen, die sich erneut verwenden lassen.

Im Bereich der funktionalen Sicherheit gibt es bereits Systeme und Prozesse für das Anforderungsmanagement. Diese können auf das Management von Cybersicherheitsanforderungen ausgeweitet werden. Sichere SDLC-Prozesse enthalten unter Umständen bereits festgelegte Richtlinien zur Überprüfung von Code und Vorlagen, die sich nutzen lassen.

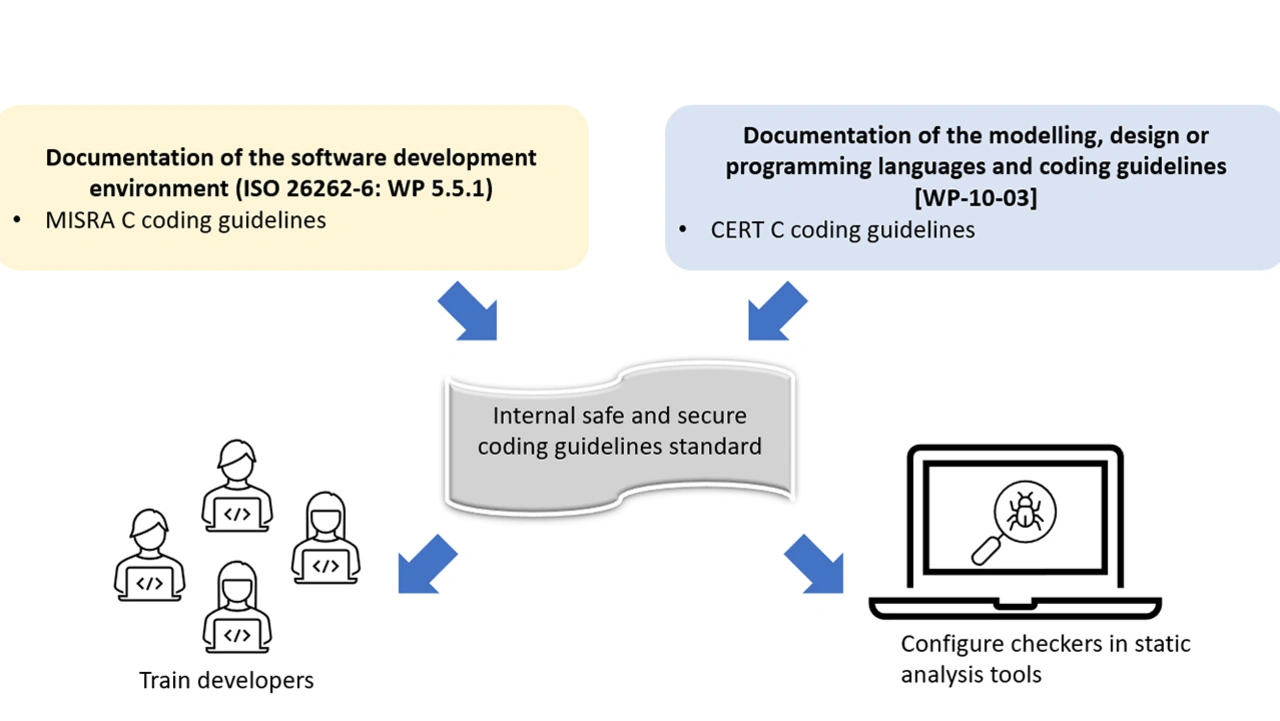

Ein Beispiel für die Abstimmung von funktionaler Sicherheit und Cybersicherheitsmaßnahmen bezieht sich auf die Programmierung (Bild 3). Für die funktionale Sicherheit fordert die ISO 26262 beispielsweise Programmierrichtlinien vor, wie etwa die MISRA C. In ähnlicher Weise fordert ISO/SAE 21434 für die Cybersicherheit ebenfalls die Verwendung von Programmierrichtlinien, zum Beispiel CERT C für eine sichere Programmierung. Bei Projekten, die beide Anforderungen erfüllen sollen, Cybersicherheit und funktionale Sicherheit, muss das Unternehmen beide Coding-Standards berücksichtigen. Dies erfordert intern abgestimmte Richtlinien, und diese erreicht man, indem man alle widersprüchlichen oder gegensätzlichen Codier-Regeln entfernt oder anpasst.

Um diesen internen Standard für sichere Programmierung bei der Entwicklung anwenden zu können, bedarf es wiederum geeigneter Schulungs- und Trainingsmaßnahmen. Weiterhin müssen Tools zur statischen Analyse so konfiguriert werden, dass geeignete Checker für den definierten internen Standard (für die Programmierung gemäß der funktionalen Sicherheit und Cybersicherheit) angewendet werden. Nur so lassen sich etwaige Verstöße erkennen.

3. Rollen und Verantwortlichkeiten

Parallel zu den beschriebenen Prozessen und Richtliniendefinitionen müssen Rollen und Verantwortlichkeiten ergänzt werden. Für die neuen Aufgabenbereiche, die sich aus den in ISO/SAE 21434 geforderten Maßnahmen ergeben, sind das Positionen wie die des Security Manager, des Security Architect, des Security Engineer und die eines Security Testers.

In der Realität verfügen Unternehmen allerdings meist nur über sehr begrenzte Kapazitäten in Sachen Sicherheit. Baut man ein Sicherheitsteam neu auf, ist die Beziehung zu den bestehenden Produktteams naturgemäß eher unausgereift und oftmals nicht klar definiert. Deshalb sollte man in Bezug auf Rollen und Verantwortlichkeiten einige Empfehlungen beherzigen.

Ein Unternehmen sollte dafür sorgen, dass es angemessene Rollendefinitionen mit spezifischen Verantwortlichkeiten gibt und dass die entsprechenden Teammitglieder diesen Rollen zugewiesen werden. Außerdem sollte ein spezielles Sicherheitsteam mit den unterschiedlichen Produktteams zusammenarbeiten. Dazu braucht man unbedingt eine gute Arbeitsbeziehung zwischen allen Beteiligten. Sicherheits- und Produktteams sollten sich regelmäßig austauschen. Ein Sicherheitsteam kann die Produktteams zusätzlich durch geeignete Mitarbeitende für einen bestimmten Zeitraum unterstützen.

4. Cybersicherheitskultur

Im Allgemeinen ist das Sicherheitsbewusstsein eher gering ausgeprägt. Das Thema Sicherheit hat vielfach eine niedrige Priorität. Produktteams konzentrieren sich auf die Entwicklung neuer Funktionen und Features. Sicherheitsmaßnahmen werden nicht selten beargwöhnt, weil sie zusätzlichen Arbeitsaufwand erfordern.

Die Folge: sie werden als nachrangig betrachtet. Firmen kommen nicht umhin, die herrschende Sicherheitsmentalität zu verbessern, wenn sie auch die Cybersicherheitskultur insgesamt auf ein höheres Level heben wollen. Neben Sicherheitsschulungen für alle zuständigen Mitarbeiter haben sich Programme zum Ausbilden von sogenannten Security Champions bewährt. Security Champions sind bestehende Mitglieder der Produktteams, die einen besonderen Fokus auf Cybersicherheit legen, und damit ihr Team entsprechend unterstützen können. Gleichzeitig bringen sie eine Sicherheitskultur ins Team.

Man sollte zudem nicht außer Acht lassen, dass Cybersicherheit für die Automobilbranche immer noch ein relativ neues Thema ist. Um das Sicherheitsdenken generell zu verbessern, sollten Firmen aus der Automobilindustrie erwägen, Sicherheitsexperten aus Branchen einzustellen, die sich schon länger mit Cybersicherheit beschäftigen, zum Beispiel aus dem Technologie- und Softwaresektor. Alternativ bietet es sich an, mit externen Unternehmen zusammenzuarbeiten, die sich auf Cybersicherheit spezialisiert haben. So können sich Firmen die externe Sicherheitsexpertise und -kultur zunutze machen, um ihre eigene Cybersicherheitskultur zu verbessern.

5. Managementsysteme

In der Regel verfügen Unternehmen bereits über mehrere ähnlich gelagerte Managementsysteme. Zum Beispiel Managementsysteme für funktionale Sicherheit, einen sicheren SDLC und andere IT- und Unternehmenssicherheitsprozesse. Es stellt sich also die Frage, ob man ein weiteres Managementsystem einrichten sollte, um die in der ISO/SAE 21434 definierten spezifischen Anforderungen zu erfüllen.

Aber auch in punkto Managementsysteme ist es hilfreich, bestehende Systeme zu konsolidieren oder wiederzuverwenden, um mit ihrer Hilfe auch die Cybersicherheit zu managen. Systeme für funktionale Sicherheit beim Change-Management, das Dokumentations- und Konfigurationsmanagement sowie das Anforderungsmanagement lassen sich nutzen, um das Management sicherheitsrelevanter Themenbereiche und Aktivitäten zu unterstützen.

6. Audit

Eine der nach ISO/SAE 21434 neu hinzugekommenen Anforderungen ist, ein Cybersicherheits-Audit durchzuführen. Möglicherweise wurden in der Vergangenheit bereits Audits für die Qualitätssicherung (ISO 9001) und die funktionale Sicherheit (ISO 26262) durchgeführt, wenn auch nicht für den Bereich der Cybersicherheit. An dieser Stelle bestehen möglicherweise Unklarheiten, wer für die Durchführung des Audits verantwortlich zeichnet und wie es umgesetzt werden sollte.

Deshalb ist es wichtig, einen entsprechenden Plan für das Audit zu erstellen. Nachdem man sich entschieden hat, wer das Audit durchführen soll, beispielsweise ein externer Dienstleister, sollte man planen, wann und welche Art von Materialien seitens des Unternehmens vorbereitet und bereitgestellt werden müssen. Darüber hinaus empfiehlt es sich, die ISO 5112 zu Rate zu ziehen. Sie gibt Firmen Richtlinien an die Hand, wie man Audits nach ISO/SAE 21434 am besten umsetzt.

Die nächsten Schritte

Wer die verschiedenen Herausforderungen erkennt und Überlegungen anstellt, wie man sie am besten bewältigt, schafft die Voraussetzungen für einen reibungsloseren Übergang: von der bestehenden Organisationsstruktur und ihren internen Prozessen hin zu einem Unternehmen, in dem Cybersicherheit den nötigen Stellenwert bekommt. Mit der Einführung neuer Cybersicherheitsstandards und -vorschriften ist die Automobilbranche mehr und mehr gefordert. Für Unternehmen der Branche wird es zunehmend wichtiger, ihre Organisationsstruktur und Prozesse zu optimieren, um die in diesen Standards und Vorschriften festgelegten Anforderungen effizient und effektiv zu erfüllen.

Der Autor

Dr. Dennis Kengo Oka

ist Senior Principal Automotive Security Strategist and Executive Advisor bei Synopsys.