Implementierung sicherer IIoT-Netzwerke

Time-Sensitive Networking mit Managed Ethernet-Switches

Managed Ethernet-Switches spielen im IIoT eine wichtige Rolle: Sie ermöglichen unterschiedliche Netzwerkarchitekturen, unterstützen TSN sowie PoE/PoE+ und bieten umfangreiche Cybersecurity-Funktionen. Ein Beispiel sind die Managed Ethernet-Switches der Serie »Bobcat« von Belden/Hirschmann.

Das Industrial Internet of Things (IIoT) benötigt sichere Verbindungen in Echtzeit und mit hoher Bandbreite für verschiedene Geräte. IIoT-Netzwerke in der digitalisierten Industrie, der Wasserwirtschaft, der Öl- und Gasverarbeitung, dem Transportwesen, dem Energiemanagement von Versorgungsunternehmen und ähnlichen kritischen Anwendungen benötigen ebenfalls eine effiziente und flexible Möglichkeit, Geräte mit Strom zu versorgen, und sie benötigen eine Vernetzungslösung mit hoher Portdichte, um eine große Anzahl von Geräten auf kleinstem Raum zu unterstützen. Managed Ethernet-Switches der nächsten Generation können diese Anforderungen und noch mehr erfüllen.

Managed Ethernet-Switches lassen sich aus der Ferne konfigurieren und steuern, was die Bereitstellung und Aktualisierung von Netzwerken vereinfacht. Sie ermöglichen eine Vielzahl von Netzwerkarchitekturen wie Stern- und Linientopologien mit redundantem Betrieb, einschließlich der Einhaltung der Norm IEC 62439-1, die für hochverfügbare Automatisierungsnetzwerke gilt. Sie unterstützen die IEEE-802.1-Standards für Time-Sensitive Networking (TSN) und die IEEE-802.3-Standards für PoE (Power over Ethernet) und PoE+.

Die Switches sind nach dem ISASecure-Programm für handelsübliche Automatisierungs- und Steuerungssysteme auf der Grundlage der Normenreihe ISA/IEC 62443 (International Society of Automation/International Electrotechnical Commission) zertifiziert. Sie lassen sich mit Kombinationen aus 10/100BASE-TX-/RJ45-Steckplätzen für Kupferverbindungen und SFP-Steckplätzen (Small Form Factor Pluggable) mit einstellbaren Geschwindigkeiten von 100 Mbit/s, 1 Gbit/s und 2,5 Gbit/s konfigurieren.

Von der Pyramide zur Säule

Für die Einordnung lohnt ein kurzer Blick auf den Übergang von der Automatisierungspyramide der Industrie 3.0 zur Automatisierungssäule von Industrie 4.0, weiterhin auf die verschiedenen Optionen für den Einsatz von Netzwerken, die sowohl dringenden als auch nicht dringenden Datenverkehr übertragen können, und schließlich darauf, wie TSN dazu passt und implementiert werden kann. Anschließend wird erörtert, wie PoE und PoE+ die Stromversorgung von Sensoren, Steuerungen und anderen Geräten im IIoT vereinfachen können, und die Bedeutung der Sicherheit dargestellt, einschließlich der ISASecure-Zertifizierung und modernen Sicherheitsfunktionen wie drahtgebundenen Zugriffskontrolllisten (ACLs) und automatischer Denial-of-Service-Prävention (DoS). Abschließend werden die Vorteile des Einsatzes von Managed Ethernet-Switches aufgezeigt und einige beispielhafte Managed Ethernet-Switches der Serie »Bobcat« von Hirschmann vorgestellt.

Zum Hintergrund: Der Übergang von der Pyramidenarchitektur der Industrie 3.0 zur Säulenarchitektur der Industrie 4.0 ist die treibende Kraft hinter der Entwicklung von TSN. Die Automatisierungspyramide trennte die Fabrikfunktionen in eine Hierarchie von der Fabrikhalle bis zu den zentralen Steuerungs- und Managementfunktionen. Echtzeitkommunikation wird vor allem auf der untersten Ebene der Fabrikhalle benötigt, wo Sensordaten die Fertigungsprozesse steuern. Das ändert sich mit Industrie 4.0.

Die Automatisierungssäule von Industrie 4.0 reduziert die Anzahl der Ebenen von vier auf zwei: die Feldebene und den Fabrik-Backbone. Die Feldebene umfasst eine zunehmende Anzahl von Sensoren und ein wachsendes Sortiment von Steuergeräten. Einige Steuerungen werden von der Steuerungs-/SPS-Ebene der Automatisierungspyramide auf die Feldebene verlagert. Gleichzeitig wandern andere Funktionen, die früher auf der Steuerungs-/SPS-Ebene angesiedelt waren, in den Backbone der Fabrik und werden zusammen mit dem Manufacturing Execution System (MES), den SCADA-Funktionen (Supervisory Control and Data Acquisition) und dem Enterprise Resource Planning (ERP) zu virtuellen SPSen.

Die Vernetzungsschicht verbindet die Feld- und die Backbone-Ebene miteinander. Die Vernetzungsschicht und die Netze auf Feldebene müssen Highspeed-Kommunikation mit geringer Latenz bieten und in der Lage sein, eine Kombination aus Verkehr mit niedriger Priorität und zeitkritischem Verkehr zu übertragen. TSN unterstützt diese Anforderung, indem es deterministischen Echtzeit-Netzwerkverkehr (DetNet) über Standard-Ethernet-Netzwerke ermöglicht (Bild 1).

Drei TSN-Konfigurationen

Der Ethernet-Standard IEEE 802.1 beschreibt drei Konfigurationen für TSN: zentralisiert, dezentralisiert (auch »vollständig verteilt« genannt) und eine hybride Konfiguration mit einem zentralen Netz und verteilten Benutzern. In jedem Fall ist die Konfiguration hochgradig automatisiert, um die TSN-Bereitstellung zu vereinfachen. Sie beginnt mit der Identifizierung der TSN-Funktionen, die in einem Netz unterstützt werden, und der Aktivierung der benötigten Funktionalität. Zu diesem Zeitpunkt kann das Sendegerät Informationen über den zu übertragenden Datenstrom senden. Die drei Ansätze unterscheiden sich darin, wie die Anforderungen an Geräte und Datenströme im Netz gehandhabt werden.

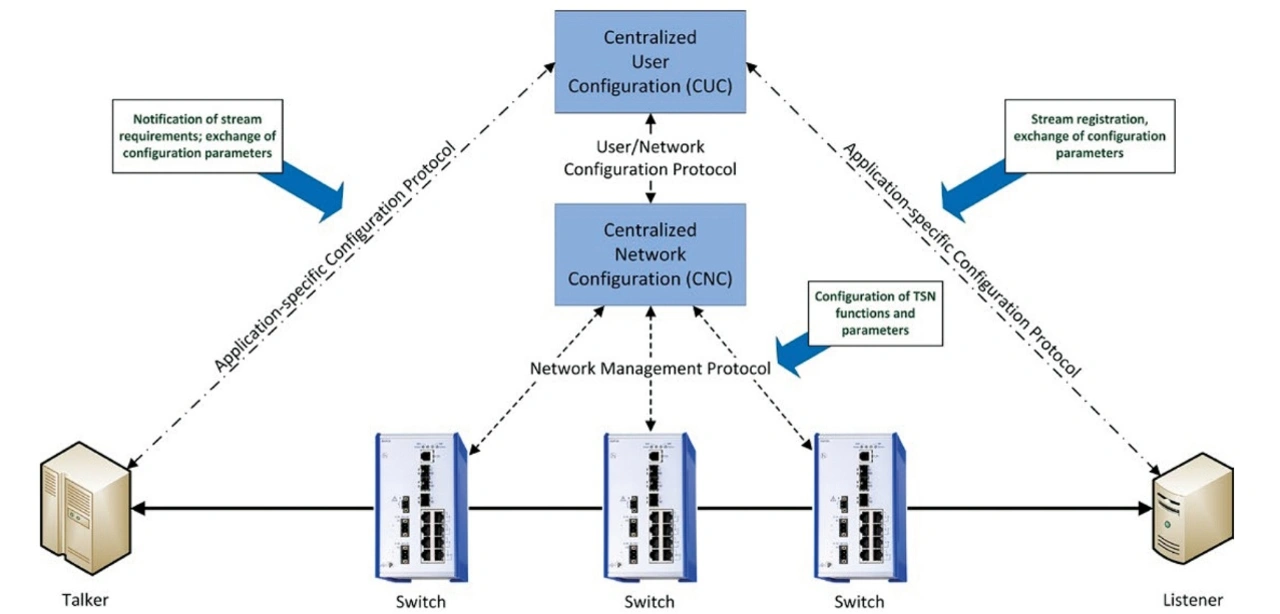

Bei der zentralisierten Konfiguration kommunizieren Sender (Talker) und Empfänger (Listener) über das Logical Device »Centralized User Configuration« (CUC). Das CUC erstellt die Anforderungen an den Datenstrom auf der Grundlage der Informationen über den Talker und den Listener und sendet sie an das Device »Centralized Network Configuration« (CNC). Das CNC bestimmt das Zeitfenster für den nächsten Datenstrom anhand von Faktoren wie Netztopologie und Ressourcenverfügbarkeit und sendet die erforderlichen Konfigurationsinformationen an die Switches (Bild 2).

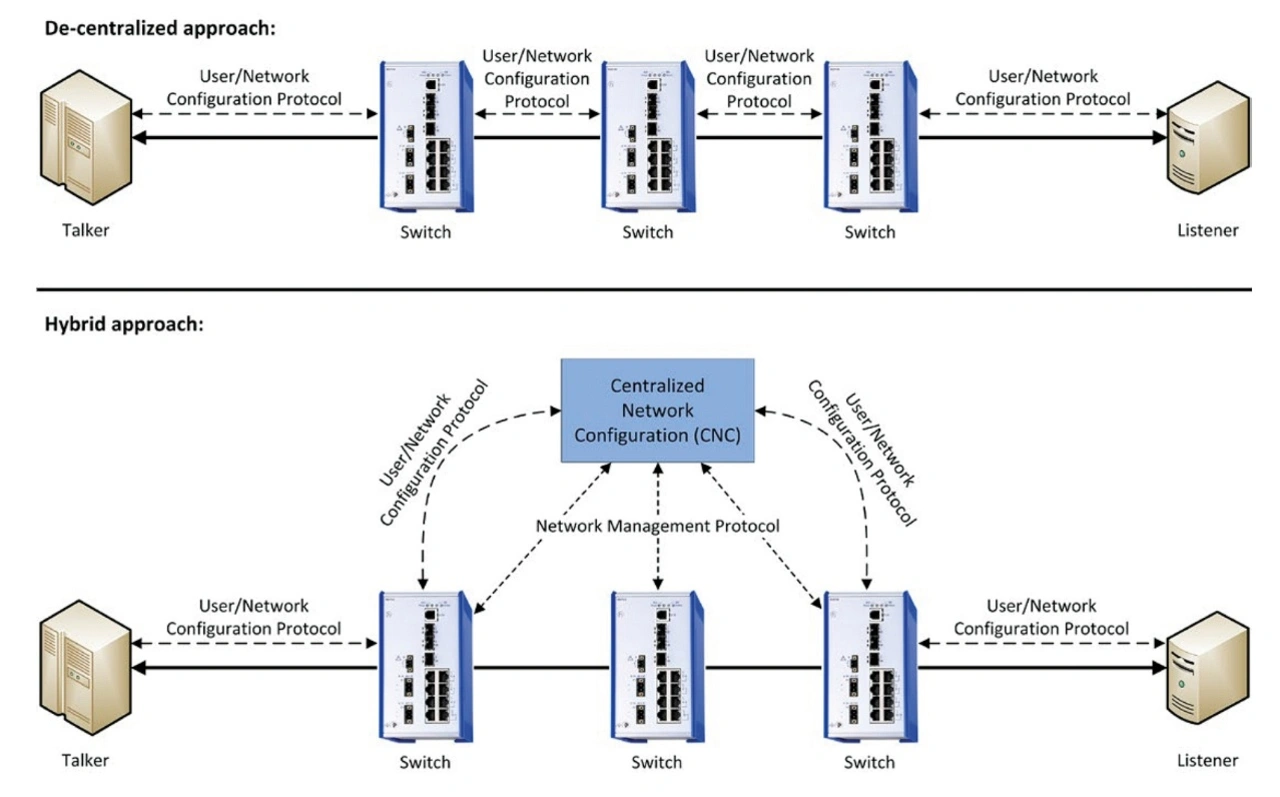

In der dezentralen Konfiguration entfallen CUC und CNC, und die Anforderungen an die Geräte werden auf der Grundlage der Informationen in den einzelnen Geräten über das Netz weitergegeben. Bei der Hybridkonfiguration wird das CNC für die TSN-Konfiguration verwendet, und die Talker- und Listener-Geräte teilen ihre Anforderungen über das Netz (Bild 3). Bei den zentralisierten und hybriden Ansätzen lassen sich die Netzwerk-Switches zentral konfigurieren (managen).

PoE und PoE+

Power over Ethernet (PoE) ist eine hervorragende Ergänzung zu TSN in der Säule der Industrie-4.0-Automatisierung. Eine der treibenden Kräfte der Industrie 4.0 ist das IIoT, das aus vielen Sensoren, Aktoren und Steuerungen besteht. PoE wurde entwickelt, um die Herausforderungen der Stromversorgung von IIoT-Geräten in einer Fabrik oder einer anderen Einrichtung zu bewältigen.

PoE unterstützt die gleichzeitige Übertragung von Highspeed-Daten (einschließlich TSN) und Strom über ein einziges Netzwerkkabel. So lässt sich beispielsweise eine 48-V-(DC)-Versorgung über ein CAT5/5e-Kabel mit PoE bis zu 100 m weit verteilen. PoE vereinfacht nicht nur die Netzwerkinstallation, sondern auch die Implementierung unterbrechungsfreier Stromversorgungen und redundanter Stromquellen und kann die Zuverlässigkeit industrieller Prozesse und Geräte verbessern.

PoE verwendet zwei Arten von Geräten: Stromversorgungsgeräte (Power Sourcing Equipment, PSE), die Strom in das Netzwerk einspeisen, und versorgte Geräte (Powered Device, PD), die den Strom entnehmen und nutzen. Es gibt zwei Arten von PoE. Das einfache PoE kann maximal 15,4 W an ein PD liefern. PoE+ ist eine neuere Entwicklung, die bis zu 30 W an ein PD liefern kann.

Netzwerksicherheit

Die ISA und die IEC haben eine Reihe von Normen für industrielle Automatisierungs- und Steuerungssysteme (IACS) entwickelt. Die Serie ISA/IEC 62443 umfasst vier Abschnitte. Abschnitt 4 gilt für Geräteanbieter. Nach IEC 62443-4-2 zertifizierte Geräte wurden von unabhängiger Seite evaluiert und sind durch ihre Konstruktion sicher, einschließlich bewährter Verfahren für die Cybersecurity. Zwei wichtige Werkzeuge für die IACS-Sicherheit sind Access Control Lists (ACLs) und der Schutz vor Denial-of-Service-Angriffen (DoS). In beiden Fällen gibt es mehrere Möglichkeiten der Einbindung.

ACLs werden verwendet, um Datenverkehr zuzulassen oder zu verweigern, der an Netzwerkschnittstellen ankommt oder sie verlässt. Ein Vorteil der Verwendung von ACLs ist, dass sie mit Netzwerkgeschwindigkeit arbeiten und den Datendurchsatz nicht beeinträchtigen, was bei TSN-Implementierungen ein wichtiger Aspekt ist. Hirschmanns HiOS unterteilt ACLs in drei Kategorien:

Einfache ACLs für den TCP/IP-Verkehr verfügen über ein Minimum an Konfigurationsoptionen zur Einrichtung von Berechtigungsregeln wie »Gerät A kann nur mit dieser Gruppe von Geräten kommunizieren« oder »Gerät A kann nur bestimmte Arten von Informationen an Gerät B senden« oder »Gerät A kann nicht mit Gerät B kommunizieren«. Die Verwendung einfacher ACLs kann die Bereitstellung vereinfachen und beschleunigen.

Modernere ACLs für TCP/IP-Verkehr sind ebenfalls verfügbar und bieten eine genauere Kontrolle. Der Verkehr kann auf der Grundlage seiner Priorität, der in den Headern gesetzten Flags und anderer Kriterien zugelassen oder abgelehnt werden. Einige Regeln sind nur zu bestimmten Zeiten des Tages anwendbar. Der Datenverkehr lässt sich zur Überwachung oder Analyse auf einen anderen Port spiegeln. Bestimmte Arten von Datenverkehr können unabhängig von ihrem ursprünglichen Ziel zu einem bestimmten Port umgeleitet werden.

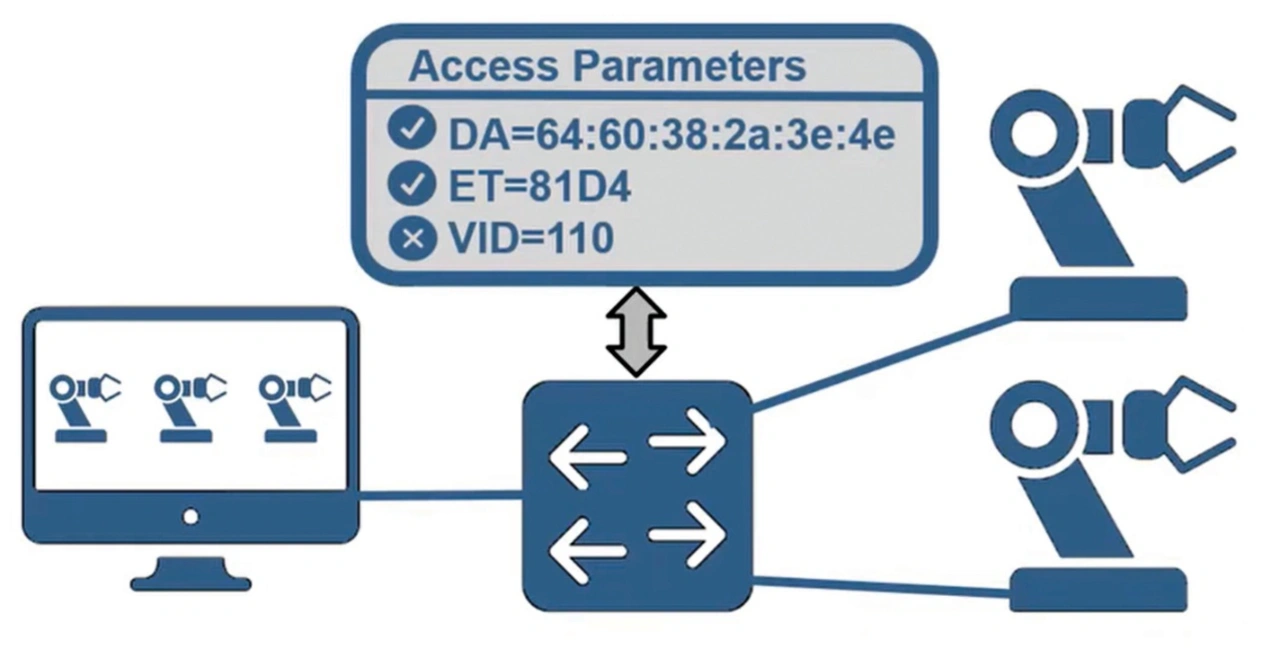

Einige IACS-Geräte verwenden kein TCP/IP, und HiOS ermöglicht auch die Einstellung von ACLs auf Ebene der Ethernet-Frames auf Grundlage der MAC-Adressierung (Medial Access Control). Diese ACLs auf MAC-Ebene können die Filterung auf der Grundlage einer Reihe von Kriterien ermöglichen, darunter die Art des Datenverkehrs, die Tageszeit, die MAC-Quell- oder Zieladresse usw. (Bild 4).

Während ACLs konfiguriert werden müssen, ist der DoS-Schutz oft in die Geräte integriert und wird automatisch implementiert. Er kann Angriffe über TCP/IP, Legacy TCP/UDP und das Internet Control Message Protocol (ICMP) abwehren. Bei TCP/IP- und TCP/UDP-Angriffen gibt es verschiedene Formen von DoS-Angriffen, die mit dem Protokoll-Stack zusammenhängen, d. h. es werden Pakete an das angegriffene Gerät gesendet, die nicht dem Standard entsprechen. Oder es kann ein Datenpaket an das angegriffene Gerät gesendet werden, wobei die IP-Adresse des Geräts verwendet wird, was zu einer Endlosschleife von Antworten führen kann. Ethernet-Switches können sich selbst und ältere Geräte in einem Netzwerk schützen, indem sie bösartige Datenpakete automatisch herausfiltern.

Ein weiterer häufiger DoS-Angriff erfolgt über einen ICMP-Ping. Pings dienen dazu, die Verfügbarkeit von Geräten und die Reaktionszeiten in einem Netzwerk zu ermitteln, lassen sich aber auch für DoS-Angriffe verwenden. So kann der Angreifer beispielsweise einen Ping mit einer Nutzlast senden, die groß genug ist, um einen Pufferüberlauf im empfangenden Gerät zu verursachen und den Protokoll-Stack zum Absturz zu bringen. Die heutigen Managed Ethernet-Switches können sich automatisch vor ICMP-basierten DoS-Angriffen schützen.

Managed Switches

Die Managed Ethernet-Switches der Serie Bobcat von Hirschmann unterstützen TSN und bieten eine erweiterte Bandbreite durch die Anpassung der SFPs von 1 auf 2,5 Gbit/s, ohne dass der Switch ausgetauscht werden muss. Sie verfügen über eine hohe Portdichte mit bis zu 24 Ports in einem einzigen Gerät und sind mit SFP- oder Kupfer-Uplink-Ports erhältlich (Bild 5). Weitere Merkmale sind:

- Zertifizierung gemäß ISASecure CSA/IEC 62443-4-2, einschließlich ACLs und automatischer DoS-Prävention

- Unterstützung von bis zu 240 W über acht PoE/PoE+-Ports ohne Lastverteilung

- Standard-Betriebstemperaturbereich von 0 °C bis +60 °C und Modelle für den erweiterten Temperaturbereich von -40 °C bis +70 °C

- Modelle mit Zulassung nach ISA12.12.01 für den Einsatz in Gefahrenbereichen

- Beispiele für Bobcat-Switches von Hirschmann sind:

- BRS20-4TX: mit vier 10/100BASE-TX-/RJ45-Ports, ausgelegt für Umgebungstemperaturen von 0 °C bis +60 °C

- BRS20-4TX/2FX: mit vier 10/100BASE-TX-/RJ45-Ports und zwei 100-Mbit/s-Glasfaseranschlüssen, ausgelegt für Umgebungstemperaturen von 0 °C bis +60 °C

- BRS20-4TX/2SFP-EEC-HL: mit vier 10/100BASE-TX-/RJ45-Ports und zwei 100-Mbit/s-Glasfaseranschlüssen, ausgelegt für Umgebungstemperaturen von -40 °C bis +70 °C und Zulassung nach ISA12.12.01 für den Einsatz in Gefahrenbereichen

- BRS20-4TX/2SFP-HL: mit vier 10/100BASE-TX-/RJ45-Ports und zwei 100-Mbit/s-Glasfaseranschlüssen, ausgelegt für Umgebungstemperaturen von 0 °C bis +60 °C und Zulassung nach ISA12.12.01 für den Einsatz in Gefahrenbereichen

- BRS30-12TX: mit acht 10/100BASE-TX-/RJ45-Ports und vier 100-Mbit/s-Glasfaseranschlüssen, ausgelegt für Umgebungstemperaturen von 0 °C bis +60 °C

- BRS30-16TX/4SFP: mit sechzehn 10/100BASE-TX- / RJ45-Ports und vier 100-Mbit/s-Glasfaseranschlüssen, eingestuft für Umgebungstemperaturen von 0 °C bis +60 °C

Erhältlich sind also Managed Ethernet-Switches, die TSN, PoE und PoE+ unterstützen, ein hohes Maß an Cybersecurity bieten und eine Vernetzung mit hoher Bandbreite bereitstellen, die für das IIoT und die Netzwerkstruktur der Industrie-4.0-Säule erforderlich ist. Diese Switches sind einfach zu konfigurieren, verfügen über eine hohe Portdichte, bieten erweiterte Betriebstemperaturen und sind in Versionen erhältlich, die nach ISA12.12.01 für den Einsatz in Gefahrenbereichen zugelassen sind.

Der Autor:

Rolf Horn ist Applikationsingenieur bei DigiKey Electronics.