Embedded-Design

Sicher mit PSA Certified

Embedded-IoT-Systeme sind heute vielen verschiedenen Bedrohungen ausgesetzt. Entwickler sollten diese bereits beim Entwicklungsprozess berücksichtigen. Standards sind hierbei eine große Hilfe – zum Beispiel PSA Certified.

Mit der groß angelegten Integration von intelligenter Technik und Cloud-basierten Diensten verändert sich die Industrie in einer nie dagewesenen Art und Weise. Der Trend, den man als industrielles Internet der Dinge – also Industrial Internet of Things (IIoT) – bezeichnet, verspricht enorme wirtschaftliche und technische Vorteile mithilfe von größerer Flexibilität, Produktivitätssteigerungen und neuen Geschäftsmodellen. Jedoch bringt die zunehmende Konnektivität ebenso eine größere Anfälligkeit für netzwerkbasierte Angriffe mit sich – die industrielle Infrastruktur wird angreifbar.

Vernetzte Geräte sind inzwischen weit verbreitet. Jedoch zeigt eine aktuelle Studie, dass die Wahrnehmung der eigenen Sicherheit und die Realität nicht übereinstimmen [1]. Während 61 Prozent angeben, dass sie in Sachen Sicherheit auf dem richtigen Weg sind, gab weniger als die Hälfte (47 Prozent) an, dass sie beim Entwickeln eines neuen Produkts eine Bedrohungsanalyse durchführen.

Während Unternehmen die neuen Technologien annehmen, ist es entscheidend, dass sie die Sicherheit von Anfang an implementieren. So können sie Kunden vor Risiken schützen, die sowohl ihren Ruf als auch ihren Kontostand beeinträchtigen können. Entscheidend wird ebenso die Zusammenarbeit sein. So zeigen 84 Prozent der Technikentscheider Interesse an branchenweiten Richtlinien und Prozessen, um einen gewissen Stand der IIoT-Sicherheit aufzubauen. Im Beitrag zeigt der Autor die Gefahren, denen das IIoT ausgesetzt ist, und wie Initiativen wie »PSA Certified« [2] helfen, vernetzte Geräte zu schützen.

Transformationspotenzial von Industrie 4.0

In der Vergangenheit waren die IT-Systeme der Unternehmen von der Betriebstechnik (Operational Technology, OT) getrennt – also den Netzwerk- und Steuerungssystemen, die zum Verwalten der Anlagen selbst dienen. Jedoch ändert sich das nun. Das IIoT transformiert die Industrie, ob in der Fertigung, der chemischen Produktion oder anderen Branchen, OT verschmilzt mit IT.

Jobangebote+ passend zum Thema

Geräte, die bisher für eine begrenzte Konnektivität ausgelegt waren, konzipieren Entwickler so, dass sie mit größeren Netzwerken und Cloud-Diensten sprechen können. Auf der anderen Seite wachsen die Systeme in der Fabrik und im Back-Office zusammen. Mit dem Einsatz von Machine-to-Machine-Integration, intelligenten Sensoren, maschinellem Lernen und Big Data transformiert sich die Industrie und gestaltet ganze Branchen effizienter, produktiver, flexibler und risikofähiger.

Anforderungen an die Sicherheit steigen

Die Integration von Geräten und Systemen bringt zwar viele Vorteile mit sich, jedoch ebenso Anforderungen an die Sicherheit. Intelligente Fabriken und eine stärkere Automatisierung bedeuten mehr vernetzte Geräte – hiermit steigt ebenso die Abhängigkeit zwischen den Systemen. Dieses größere Netzwerk bietet eine stark erhöhte Angriffsfläche.

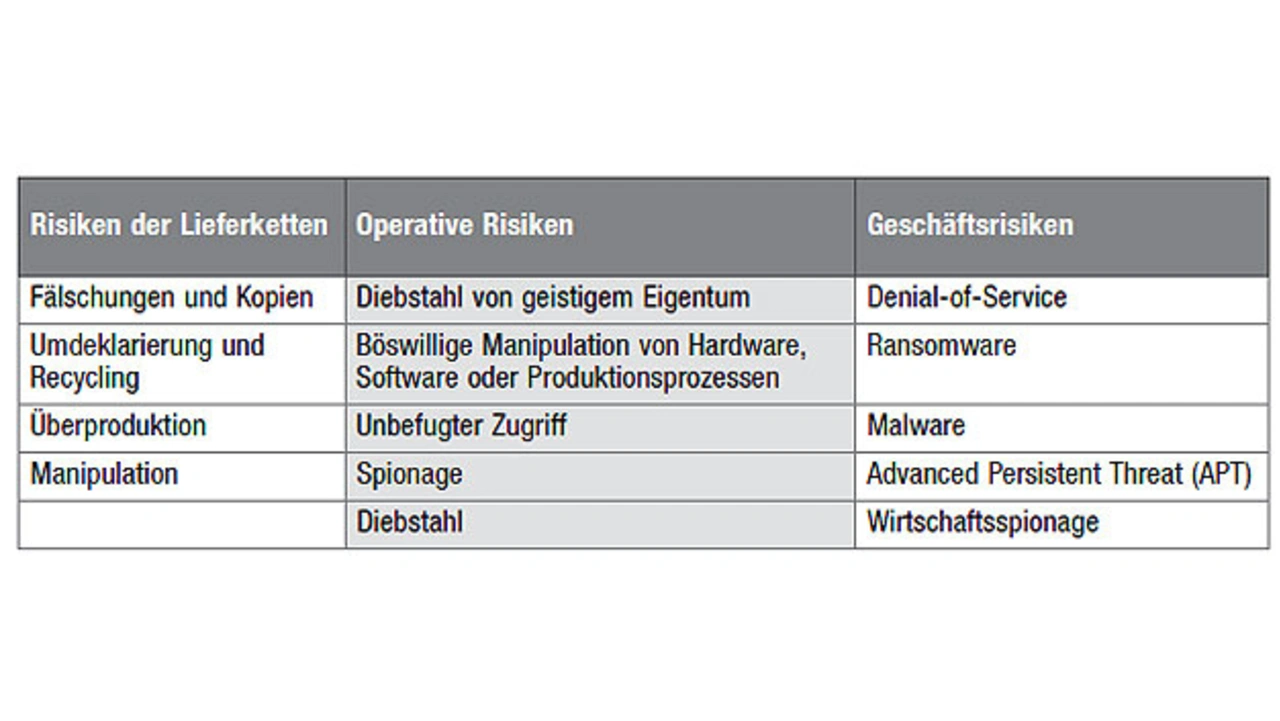

Auch die Integration von OT und IT ist nicht immer einfach. Beide haben unterschiedliche Lebenszyklen und Betriebsumgebungen. Laptops und Server in Büros tauschen IT-Mitarbeiter routinemäßig alle paar Jahre aus, Produktionsanlagen am Fließband jedoch nicht. Industrieanlagen sind meist sehr langlebig. Aus dem Grund ist ein Versäumnis, von Anfang an Sicherheit in die Geräte einzuplanen, am Ende kostspielig. Es stellt sich somit die Frage, welche Sicherheitsrisiken in Anlagen zu berücksichtigen sind (Tabelle 1).

Risiken der Lieferkette

Risiken in der Lieferkette konzentrieren sich auf die Authentizität eines Produkts, unabhängig davon, ob es sich um ein Produkt oder Material handelt, das ein Unternehmen für eine Fabrik kauft, an andere verkauft oder verwendet. Alles kann gefälscht werden – vom physischen Produkt bis hin zu einer nicht autorisierten Wartung.

Die Sicherheit eines Geräts ist sowohl bei seiner Produktion, im Betrieb als auch am Ende der Lebensdauer zu berücksichtigen. Geräte, die während der Produktion gestohlen oder außer Betrieb genommen werden, sollten nicht wiederzuverwenden sein – das erfordert einen sicheren Lebenszyklus.

Betriebliche Risiken

Betriebliche Risiken sind solche, die den Betrieb von automatisierten Anlagen innerhalb einer Fabrik betreffen. Viele Unternehmen konzentrieren sich auf die Lieferung und die Produktion. Oft haben Unternehmen kaum ein Bild der Sicherheit vor Augen, das über die physische Ebene hinausgeht. Von gekauften Anlagen erwarten Unternehmen zum Beispiel, dass sie mit minimaler Wartung funktionieren, da ein Stillstand des Fließbandes sehr kostspielig sein kann.

Eine Manipulation der Fabrikprozesse kann die Produktion zum Stillstand bringen. Ein Angreifer kann es auf geistiges Eigentum oder Geschäftsinformationen – beispielsweise produzierte Mengen, Ertrag oder Produktionsprozesse – absehen. Unbefugter Zugriff kann in vielen Formen erfolgen: von einem vielbeschäftigten Fabrikleiter, der an Geräten herumschraubt, um sie schneller zu machen, ohne zu wissen, dass er dabei Sicherheitsvorkehrungen ausschaltet, bis hin zu Mitarbeitern mit böswilligen Absichten. Nicht alles, was konfigurierbar ist, sollte zugänglich sein. Das gilt insbesondere für Anlagen, die funktionale Sicherheitsanforderungen erfüllen müssen oder bei denen das Produkt ein Risiko für den Verbraucher darstellen kann, zum Beispiel bei Lebensmitteln oder Medikamenten.

Geschäftsrisiken

In der letzten Spalte in Tabelle 1 geht es um das Geschäftsrisiko, wobei viele bereits auf die IT-Abteilungen der Unternehmen zutreffen. Indem Unternehmen immer mehr Technik in die Fabriken einbringen und den Grad der Automatisierung und Vernetzung erhöhen, führen sie bestehende Risiken aus der IT in die OT ein. So vergrößert sich die Angriffsfläche und die Gelegenheit zu einem Angriff, unabhängig vom Motiv, steigt. Es ist eine Binsenweisheit in der Softwaresicherheit, dass ein Angreifer den schwächsten Punkt zwischen sich und seinem Ziel anvisiert.

- Sicher mit PSA Certified

- Wahrscheinlichkeit eines IIoT-Angriffs