Kosten und Risiken des DiY vermeiden

Cybersecurity für IoT-Geräte mit Embedded-KI

Diebstahl von Intellectual Property (IP) wird in Zeiten von Embedded-KI in IoT-Geräten zu einer immer größeren Cybergefahr. Ist es für Industrieunternehmen nun sinnvoll, eine entsprechende Cybersecurity-Lösung selbst zu entwickeln, oder eher anzuraten, sich einer Drittanbieter-Lösung anzuvertrauen?

Fast alle IoT-Geräte sind jetzt schon Edge-KI-Geräte oder werden es bald sein. Die Einführung der KI gibt intelligenten Geräten an der Edge des Netzwerks erstaunliche neue Fähigkeiten. Eine Folge davon ist jedoch, dass die Hersteller von IoT-Geräten sehr viel höhere Unternehmenswerte dem Risiko von Cyberangriffen aussetzen. Das in den KI-Modellen enthaltene geistige Eigentum (IP) ist mit hohen Kosten für die Entwicklungszeit, die gesammelten Trainingsdaten und das Know-how zur Nutzung des Modells in realen Anwendungen geschaffen worden. Der Wert dieses geistigen Eigentums für Wettbewerber oder andere ist enorm, und es besteht die Gefahr, dass es gestohlen wird, wenn es nicht ausreichend vor Cyberangriffen geschützt ist.

Dies hat Entwicklern von IoT-Geräten überall klar vor Augen geführt, wie sehr es auf Cybersicherheit ankommt. Die Anforderung, neue gesetzliche Vorschriften wie den Cyber Resilience Act (CRA) und die NIS-2-Richtlinie der EU zur Sicherung von Netz- und Informationssystemen einzuhalten, tut ihr Übriges.

Bei der Datenverarbeitung in Unternehmen werden gefährdete Anwendungen gewöhnlich in der Cloud gehostet, und die Cybersicherheit lässt sich universell vom Cloud-Dienstleister gewährleisten. Für IoT-Geräte gibt es keinen solchen universellen Schutz. Jedes Gerät hat seine eigene einzigartige Hardware- und Softwarekonfiguration sowie Netzwerkanbindung.

In diesem äußerst fragmentierten Markt entwickeln die Gerätehersteller oft ihre eigenen proprietären Hardware- und Softwaresysteme. Ihr erster Reflex geht also dahin, ihre eigene Lösung zur Cybersicherheit zu erstellen. Dieses Vorgehen kann aber kostenaufwendig, zeitraubend und kompliziert sein. Die Implementierung einer gemeinsamen Lösung, die von jemand anderem erstellt, getestet, validiert und gewartet wird, kann der bessere Weg sein.

Cybersicherheit erfordert einen komplexen Hardware- und Software-Stack

Der Diebstahl von IP hat sich zu einer der größten Bedrohungen für die Geschäftsmodelle der Hersteller von IoT-Geräten entwickelt, aber auch andere Formen von Cyberangriffen stellen eine Gefahr dar. Dazu gehören Sabotage von Firmware, Abfangen und Verändern von Over-The-Air-Updates (OTA) sowie Extrahieren/Exfiltration von Zugangsdaten.

Um diesen Bedrohungen entgegenzutreten, muss die Cybersicherheit von Ende zu Ende gewährleistet sein. Das beginnt damit, dass sicherzustellen ist, dass das Gerät mit authentischen Firmware-Images arbeitet, die nicht verändert worden sind, und reicht bis zur gesicherten Datenkommunikation zwischen dem Gerät und der Cloud. Die wesentlichen Elemente eines Cybersecurity-Systems, das diesen Schutz bietet, sind:

- Secure Boot – gewährleistet, dass in dem Gerät nur vertrauenswürdiger Code ausgeführt wird.

- Sichere OTA-Updates – Übertragung und Installation nur von authentifizierten und signierten Firmware-Update-Paketen.

- Hardwaregeschützte Geräte-Zugangsdaten – sichere Speicherung von Schlüsseln, eine eindeutige sichere Identität und Zertifizierung.

- Verschlüsseln der gespeicherten und zu übertragenden Daten.

Die Hardwarefunktionen zur Unterstützung dieser Sicherheitsmerkmale werden häufig in Anwendungsprozessoren integriert und können auch von einem Secure Element, einem Hardware-Sicherheitsmodul (HSM) oder einem TPM-Chip (Trusted Platform Module) übernommen werden. Damit sich diese Funktionen in einem IoT-Gerät ausführen lassen, ist ein komplexer Software-Stack mit ausgeklügelten Sicherheitsfunktionen notwendig. So erfordert Secure Boot beispielsweise signierte und überprüfte Bootloader, einen nicht veränderbaren Sicherheitsanker und das Verhindern von Rollbacks. Der OTA-Update-Prozess verlangt nach einer Ende-zu-Ende-Signierung und Verschlüsselung der Update-Elemente sowie nach der Möglichkeit eines Rollbacks bei Fehlern und der Unterstützung von A/B-Partitionen.

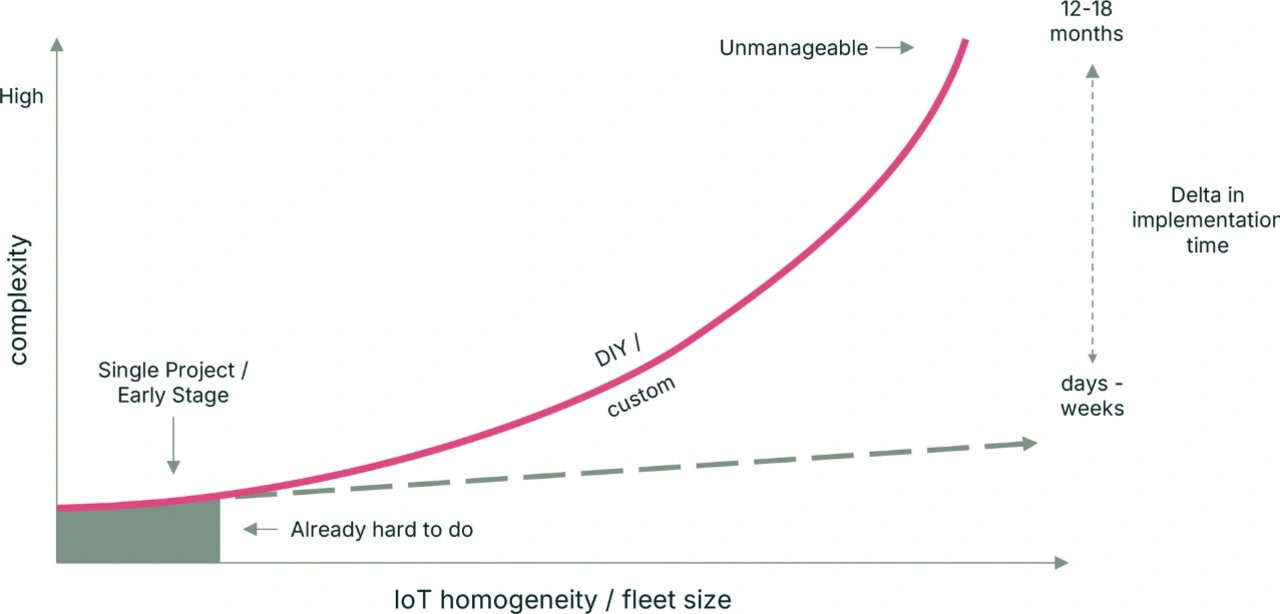

Der Aufbau eines eigenen IoT-Cybersecurity-Systems beruht normalerweise auf Open-Source-Software (OSS) oder kommerziellen Frameworks für bestimmte Funktionen, etwa The Update Framework (TUF) für OTA-Updates, oder binwalk, einem Werkzeug zum Identifizieren von in Firmware-Images eingebetteten Dateien und Code. Die Implementierung eines komplexen Software-Stacks, der solche Produkte in selbst entwickelten proprietären Code integriert, kann schwierig sein, ist jedoch machbar, wenn es sich um ein einzelnes Proof-of-Concept-Projekt oder einen Prototypen handelt.

Die Aufgabe wird jedoch um ein Vielfaches schwieriger und komplexer, wenn Entwickler versuchen, sie auf eine heterogene Flotte von Geräten mit eigener Hardwarekonfiguration, verschiedener Anwendungssoftware und KI-Modellen zu skalieren. Und selbst wenn der Stack beim ersten Mal erfolgreich implementiert wurde, muss er ständig gewartet werden, um zum Betriebssystem Linux kompatibel zu bleiben, neuen Cyberbedrohungen entgegenzutreten und ihn an neue Systems-on-Chip (SoC) oder andere Hardwareplattformen anzupassen.

Das Outsourcing der Entwicklung eines Cybersecurity-Stacks an ein Spezialunternehmen für Softwareentwicklung verkürzt den Entwicklungszyklus nur geringfügig. Außerdem haben externe Unternehmen nur wenig Anreiz, das bei einem Projekt gewonnene Wissen mit ihren Kunden zu teilen, sodass der OEM im eigenen Haus kein Know-how aufbauen kann. Hinzu kommt, dass immer mehr Hersteller von IoT-Geräten ihre Anstrengungen zur Einhaltung von Vorschriften wie CRA und NIS-2 verstärken und zu wenige Unternehmen verfügbar sind, um diese Nachfrage zu befriedigen.

Plattformlösungen: das Teilen von Ressourcen reduziert Kosten und liefert bessere Ergebnisse

Es gibt jedoch einen anderen Weg, einen effektiven Cybersecurity-Software-Stack zu erstellen und zu pflegen, der die Kosten, die Komplexität und den Zeitaufwand einer hauseigenen Lösung vermeidet. Cybersicherheits-Plattformen haben sich als leicht konfigurierbare Lösung erwiesen, die sich für eine Flotte beliebiger Größe skalieren lässt. Die besten Plattformen sind Hardware- und Software-unabhängig. Sie laufen in beliebigen Mainstream-Anwendungsprozessoren oder SoC-Hardware und auf jeder Linux-Distribution.

Diese Lösungen werden als Plattformen bezeichnet, weil sie die Software in dem Gerät mit einem Cloud-Dienst kombinieren. So nutzt beispielsweise die Plattform »Thistle Technologies Security Infrastructure« bei OTA-Updates im Gerät integrierte Software, um das Gerät zu authentifizieren und eine verschlüsselte Kommunikationsverbindung zu einem von Thistle betriebenen cloudbasierten Update-Server aufzubauen.

Vorteil dieser Plattformen ist, dass die Investition zur Entwicklung der Plattformlösung und der Bereitstellung der cloudbasierten Dienste auf eine große Zahl von Kunden verteilt wird. (Im Gegensatz dazu werden die Kosten bei einem hauseigenen Ansatz allein vom OEM getragen.) Gleiches gilt für die Wartung. Der Anbieter der Plattform übernimmt für alle Nutzer die Entwicklung und Auslieferung von Sicherheits-Patches sowie das Update des Stacks, um die ständige Einhaltung der Vorschriften zu gewährleisten.

Das Ergebnis: OEM, die IoT-Geräte herstellen, können den Schutz der Cybersicherheit ihrer Geräte schneller und zu geringeren Kosten in dem Wissen implementieren, dass ihr Cybersecurity-Stack CRA, NIS-2 und andere wichtige Vorschriften erfüllen wird. Darüber hinaus macht die Plattform alle aktuellen und geplanten IoT-Produkte aus sich heraus zukunftssicher, weil der Anbieter der Plattform seine Lösung ständig anpasst, um Änderungen in der Gesetzgebung und der Bedrohungslandschaft zur Cybersicherheit zu berücksichtigen.

Tatsächlich gelangen viele OEM zu der Erkenntnis, dass eine Plattformlösung ihre gesamte Einstellung zum Schutz der Cybersicherheit verändert. Statt sie als notwendiges Übel zu betrachten, das Entwicklungszeit und Ressourcen verschlingt, wird die Cybersicherheit zu einem strategischen Werkzeug und einer Quelle für Wettbewerbsvorteile gegenüber Wettbewerbern, die den Risiken für Finanzen, Betrieb und Ruf durch Cyberangriffe stärker ausgesetzt sind.