Sicherheits-FPGAs

Hardware Root of Trust mit RISC-V-Kern

Mit der zweiten Generation seiner Sicherheits-FPGAs ermöglicht Lattice eine Secure Enclave mit 384-bit-Kryptografie. Erstmals wird ein RISC-V-Kern als Hardware-Beschleuniger eingesetzt, um Firmware schnell zu authentisieren.

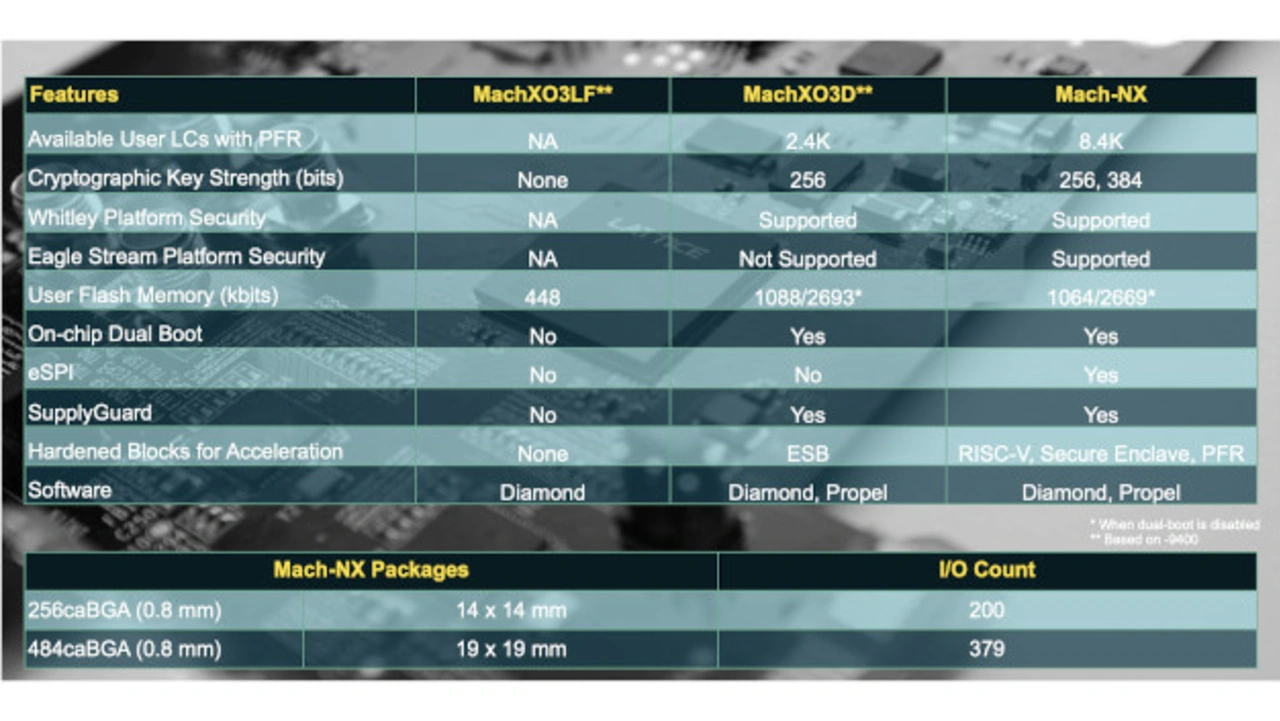

Die zweite Generation der für sichere Anwendungen konzipierten FPGAs von Lattice Semiconductor, Mach-NX, bieten alle Leistungsmerkmale der im Jahr 2019 vorgestellten MachXO3D-Familie plus verbesserte Sicherheitsfunktionen. Sie ermöglichen eine hohe Verarbeitungsgeschwindigkeit und Energieeffizienz, die für die Implementierung einer Echtzeit-Hardware-Root-of-Trust-Funktion (HRoT) auf künftigen Servern sowie Computer-, Kommunikations-, Industrie- und Automobil-Systemen benötigt wird. Die Mach-NX-Serie ist die dritte FPGA-Familie, die Lattice innerhalb eines Jahres auf seiner FPGA-Plattform Nexus entwickelt hat.

Jobangebote+ passend zum Thema

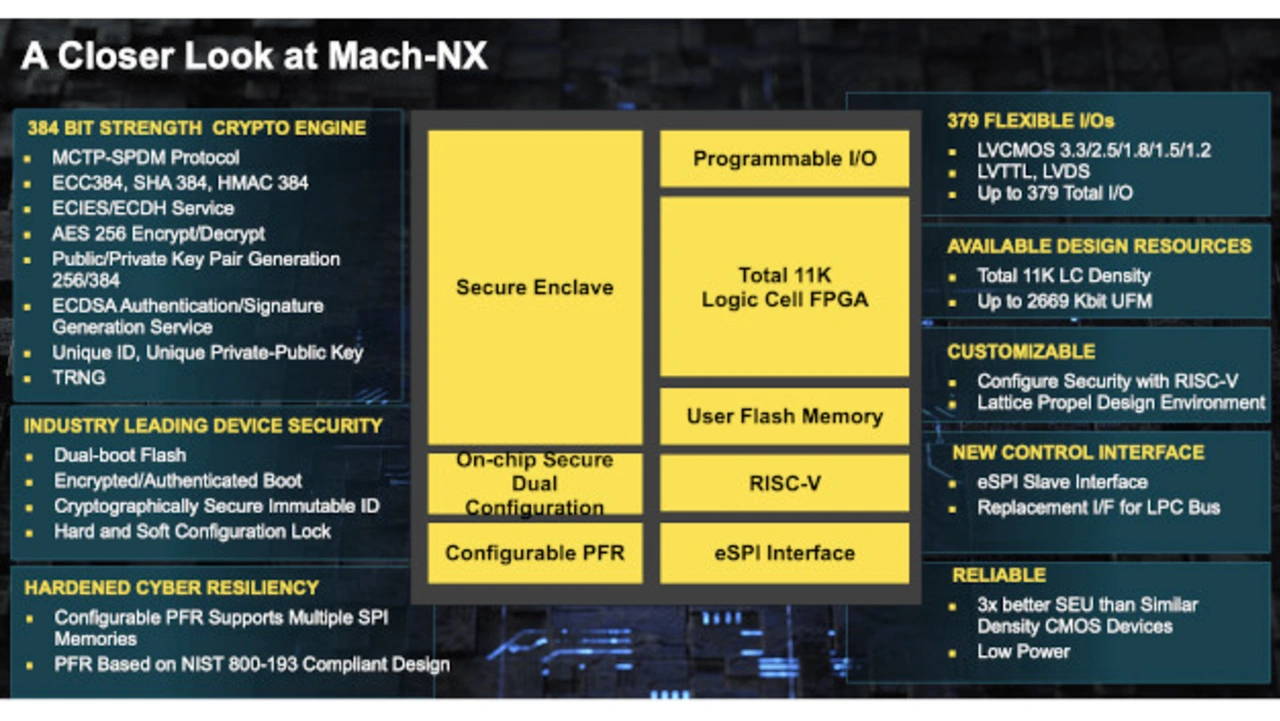

Die neuen Mach-NX-FPGAs kombinieren eine sichere Enklave – in Form einer auf 384-bit-Hardware basierenden Krypto-Engine, die einen reprogrammierbaren Bitstrom-Schutz unterstützt – mit einem Logikzellen- (LC) und E/A-Block (Bild 1). Die sichere Enklave hilft bei der Sicherung der Firmware, und der Logik- und E/A-Block ermöglicht Steuerungsfunktionen wie z.B. Powermanagement und Lüftersteuerung. Mach-NX-FPGAs können Firmware-Updates verifizieren und auf Systemen installieren und ermöglichen es so, Systeme durch Updates konform mit den ständig weiterentwickelten Sicherheitsrichtlinien und -protokollen zu halten.

Die Parallelverarbeitungsarchitektur der Mach-NX-FPGAs und die Dual-Boot-Flash-Speicherkonfiguration ermöglichen eine Quasi-Echtzeit-Reaktion, die zur Erkennung von Angriffen und zur Wiederherstellung nach Angriffen erforderlich sind. Damit bieten die Mach-NX-FPGAs ein Leistungsniveau, das über die Fähigkeiten anderer HRoT-Plattformen wie Mikrocontroller hinausgeht.

Die Mach-NX-FPGAs werden den Lattice-Sentry-Stack unterstützen – eine robuste Kombination aus Embedded-Software, Referenzdesigns, IP und Entwicklungswerkzeugen für die schnellere Implementierung sicherer Systeme, die mit den NIST Platform Firmware Resiliency (PFR) Guidelines (NIST SP-800-193) konform sind.

Mit der Entwicklungsumgebung Propel lassen sich mit Mach-NX-FPGAs angepasste PFR-konforme (Platform Firmware Resiliency) Hardware Root of Trust erstellen ohne viel RTL-Code schreiben zu müssen.

Die wichtigsten Leistungsmerkmale der Mach-NX-Familie sind:

- Bis zu 11 K Logikzellen und bis zu 379 E/As.

- 384-bit-Hardware-Krypto-Engine. Sie unterstützt die schnelle und einfache Implementierung modernster Kryptographiestandards wie ECC 384 (Elliptic-Curve Cryptography) und Industriestandard-Sicherheitsprotokolle wie NIST SP-800-193 (National Institute of Standards and Technology, Platform Firmware Resiliency Guidelines) und MCTP-SPDM (Management Component Transport Protocol – Security Protocol and Data Model).

- End-zu-End-Lieferkettenschutz. Mach-NX-FPGAs können mit dem Lieferkettenschutz-Abo-Service SupplyGuard von Lattice überwacht werden. SupplyGuard schützt das in Lattice-FPGAs gespeicherte geistige Eigentum und verfolgt die Bausteine über ihren gesamten Lebenszyklus, angefangen bei der Herstellung, während des Transports über die globale Lieferkette, bei der Systemintegration und -montage, bei der Erstkonfiguration sowie während der gesamten Nutzungsdauer.

»Das Rennen geht weiter zwischen Hackern, die versuchen, Schwachstellen in der Firmware auszunutzen, und Entwicklern, die Serverplattformen mit den Sicherheitsmerkmalen und der Leistungsfähigkeit entwickeln, die nötig sind, um sie abzuwehren«, sagt Patrick Moorhead, Präsident und Gründer von Moor Insights & Strategy. »Der Schutz von Systemen erfordert Echtzeit-HRoT mit Unterstützung für stärkere Kryptographie-Algorithmen wie ECC 384 sowie neue, robuste Datensicherheitsprotokolle wie SPDM. Die Mach-FPGA-Familien von Lattice ermöglichen Herstellern von Servern, die ihre Plattformen gegen Cyberattacken und IP-Diebstahl sichern wollen, eine schnellere und einfachere Implementierung dieser Techniken.«

Esam Elashmawi, Strategie- und Marketing-Chef bei Lattice, fügt hinzu: »Die Sicherung von Systemen gegen unbefugten Firmware-Zugriff geht über die Einrichtung eines HRoT beim Booten hinaus. Zusätzlich muss sichergestellt werden, dass die im System verbauten Komponenten an keiner Stelle der globalen Lieferkette kompromittiert werden. In Verbindung mit dem zusätzlichen Schutz durch unseren Sicherheitsservice SupplyGuard können Lattice Mach-NX-FPGAs ein System während seines gesamten Lebenszyklus schützen – beginnend ab dem Zeitpunkt, an dem die Komponenten die Lieferkette durchlaufen, über die Produktion, den Versand und die Integration des Endprodukts, und während seiner gesamten Einsatzdauer.«