Halbleiter

NanoService – Web Service für Embedded

Fortsetzung des Artikels von Teil 2

NanoService-Sicherheit

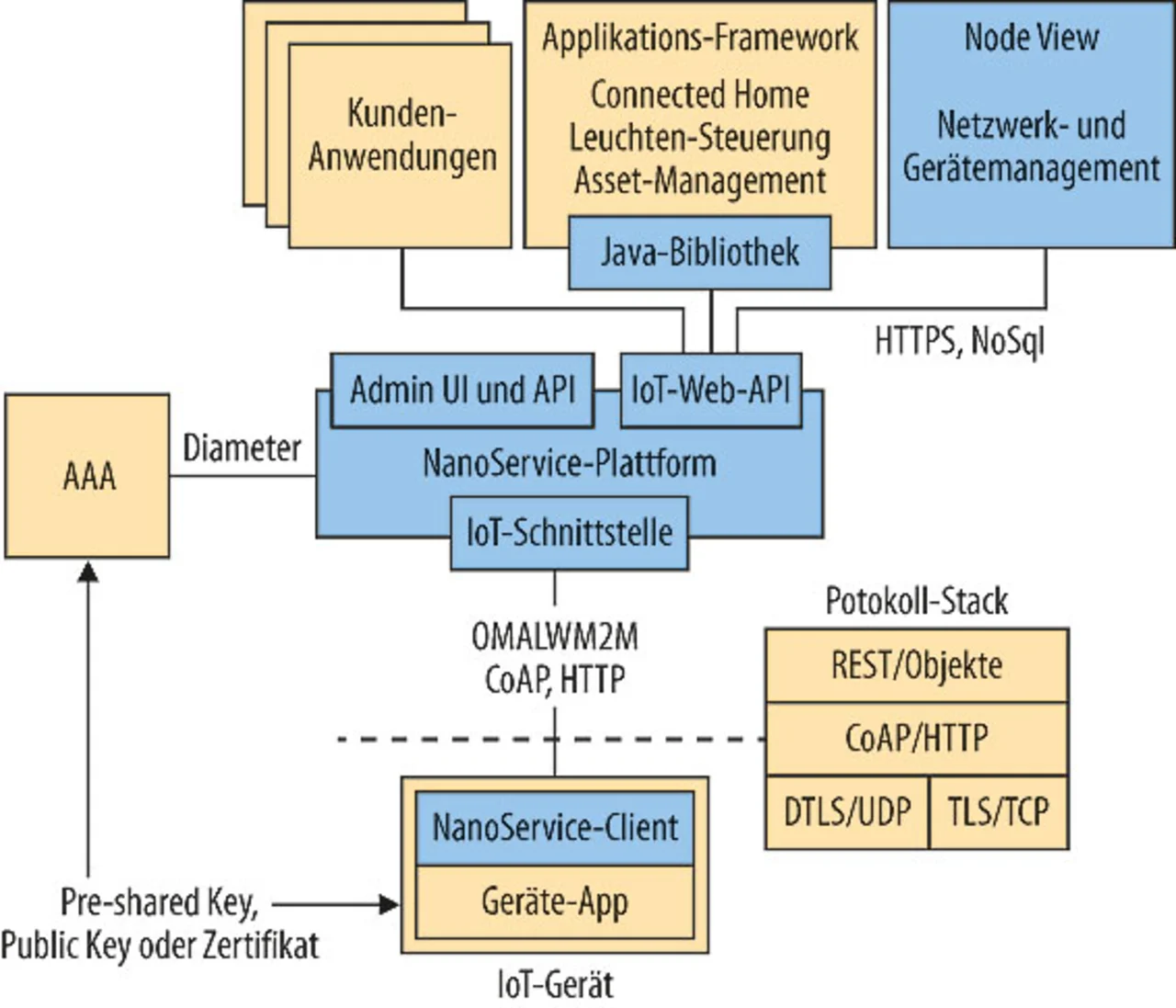

NanoService nutzt die Leistungsstärke und Flexibilität von Public-Key-Kryptographie mit Transportschicht-Sicherheitstechnologie (TLS). Die Architektur ist in Bild 5 dargestellt.

Jobangebote+ passend zum Thema

Die Sicherheit zwischen IoT-Geräten und der NanoService-Plattform wird auf der IoT-Schnittstelle bereitgestellt, welche ARMs TLS-Protokoll für die gegenseitige Authentifizierung, Integritätsschutz und Vertraulichkeit für den gesamten CoAP-Verkehr zwischen einem Gerät und der Plattform bereitstellt. Die NanoService-Plattform bietet Unterstützung für eine einfache Whitelist/Blacklist-Konfiguration für die Authentifizierung der IoT-Geräte sowie volle AAA-Diameter-Protokoll-Integration für die Authentifizierung (AAA steht für Authentifizierung, Autorisierung und Accounting, also Sicherheitsmechanismen für Dienste in Telekommunikationsnetzen auf Grundlage des Internet-Protokolls). Die IoT-Sicherheitsschnittstelle kann hinsichtlich der System-Skalierbarkeit auch vollständig mit Load Balancing zwischen Clustern von NSP-Knoten implementiert werden.

Sicherheit zwischen Web-Anwendungen und der NanoService-Plattform wird auf der Web-Schnittstelle unter Verwendung von TLS für den gesamten HTTP-Datenverkehr (HTTPS) realisiert. Die Authentifizierung erfolgt auf Basis von Whitelist-Konfigurationen; eine Domain-basierte Zugriffssteuerung auf Geräte und Ressourcen wird über die Plattform bereitgestellt. Dieses Authentifizierungsmodell beseitigt die Notwendigkeit für die Web-Anwendung, die Gerätebereitstellung und Authentifizierung von Berechtigungsnachweisen zu verwalten.

IoT-Schnittstellensicherheit

Sicherheit zwischen IoT-Geräten und der NanoService-Plattform wird mit ARMs optimierter Embedded-DTLS-Technologie (eDTLS) realisiert, die TLS-Protokoll-Primitives und Cipher-Suite-Technologie mit weniger Overhead für das Internet der Dinge erreicht. Sicherheit im IoT-Gerät wird von der NanoService-Gerätebibliothek realisiert, die eDTLS-Protokoll und Krypto-Bibliotheken für Embedded-Mikrocontroller beinhaltet. Die NanoService-Plattform enthält eine Sicherheits-Proxy-Komponente, die als Endpunkt-Sicherheit dient.

NanoService-Sicherheit in der IoT-Schnittstelle bietet drei verschiedene Modi für Schlüssel-Sicherheit und Authentifizierung:

- Pre-Shared Key – Das Gerät und die Plattform werden mit einem eindeutigen Schlüssel und einer zwischen den beiden Entitäten geteilten Schlüssel-Identität ausgestattet. Dieser Schlüssel wird verwendet, um einen Session-Schlüssel für den Security Handshake zu erzeugen. Die gegenseitige Authentifizierung wird mittels Schlüssel-Identität durchgeführt.

- Row Public Key – Das Gerät und die Plattform werden jeweils mit einem öffentlichen/privaten Schlüsselpaar ausgestattet. Diese Schlüsselpaare werden verwendet, um einen asymmetrischen ECC-Schlüsselaustausch für die Erzeugung eines Session-Schlüssels durchzuführen. Die gegenseitige Authentifizierung wird mit der Identität des öffentlichen Schlüssels durchgeführt.

- Zertifikat – Das Gerät und die Plattform sind jeweils mit einem X.509-Zertifikat ausgestattet. Die öffentlichen/privaten Schlüsselpaare, die dem Zertifikat zugeordnet werden, werden verwendet, um die Erzeugung eines Session-Schlüssels mittels eines asymmetrischen ECC-Schlüsselaustauschs durchzuführen. Die gegenseitige Authentifizierung erfolgt über eine Identität in dem Zertifikat, die von einer dritten Partei überprüft werden kann.

Die NanoService-Plattform kann auch volle DTLS für 3rd-Party-Geräte unterstützen, die ohne ARMs eDTLS-Technologie arbeiten.

Pre-Shared Key – Das Gerät und die Plattform werden mit einem eindeutigen Schlüssel und einer zwischen den beiden Entitäten geteilten Schlüssel-Identität ausgestattet. Dieser Schlüssel wird verwendet, um einen Session-Schlüssel für den Security Handshake zu erzeugen. Die gegenseitige Authentifizierung wird mittels Schlüssel-Identität durchgeführt.

Row Public Key – Das Gerät und die Plattform werden jeweils mit einem öffentlichen/privaten Schlüsselpaar ausgestattet. Diese Schlüsselpaare werden verwendet, um einen asymmetrischen ECC-Schlüsselaustausch für die Erzeugung eines Session-Schlüssels durchzuführen. Die gegenseitige Authentifizierung wird mit der Identität des öffentlichen Schlüssels durchgeführt.

Zertifikat – Das Gerät und die Plattform sind jeweils mit einem X.509-Zertifikat ausgestattet. Die öffentlichen/privaten Schlüsselpaare, die dem Zertifikat zugeordnet werden, werden verwendet, um die Erzeugung eines Session-Schlüssels mittels eines asymmetrischen ECC-Schlüsselaustauschs durchzuführen. Die gegenseitige Authentifizierung erfolgt über eine Identität in dem Zertifikat, die von einer dritten Partei überprüft werden kann.

Für viele Installationen mit einer einzigen NanoService-Plattform ist das Whitelist/Blacklist-Konfigurationsmodell für die Verwaltung der Zugangskontrolle ausreichend. Für komplexere Installationen mit geclusterten NanoService-Plattform-Instanzen oder geteilten Zugriffssteuerungsinformationen wird die Verwendung eines AAA-Server empfohlen. Die NanoService-Plattform unterstützt den Diameter-Standard für AAA-Server-basiertes Management von Authentifizierungs- und Zugriffskontrollinformationen.

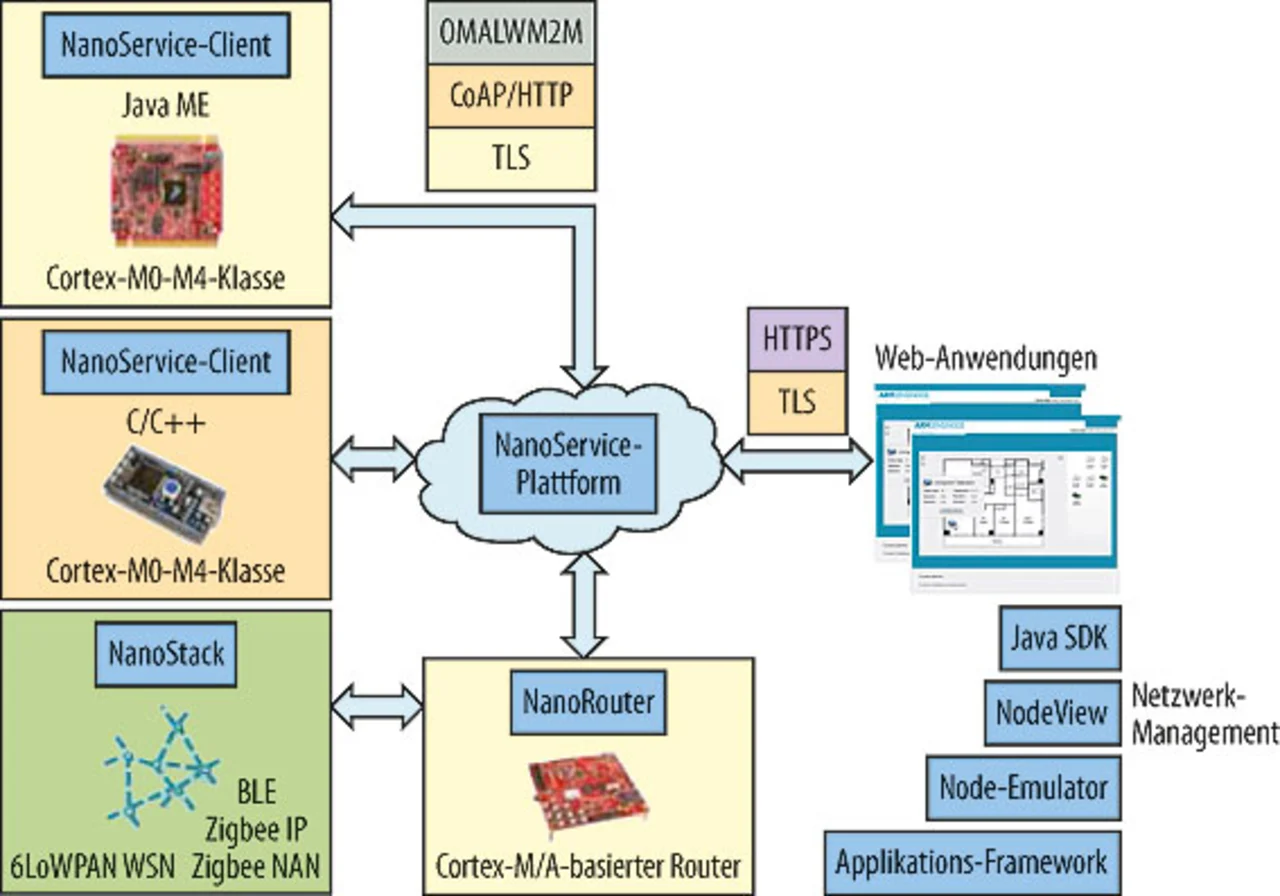

ARMs NanoService-Lösung ermöglicht schnelle, skalierbare und sichere IoT-Bereitstellungen in einer Vielzahl von Marktsegmenten. Bild 6 zeigt abschließend beispielhaft eine Gesamt-IoT-Architektur, bei welcher die Clients und Router als ARM-Cortex-basierte Mikrocontroller ausgeführt sind.

Der Autor

| Pratul Sharma |

|---|

|

arbeitet als Technical Marketing Manager bei ARM in der San Francisco Bay. |

Pratul.Sharma@arm.com

- NanoService – Web Service für Embedded

- Bereitstellungsmodelle

- NanoService-Sicherheit

- Sensoren mit dem Internet verbinden