Risiko-orientierte Methodik

Praxis-Erfahrungen zur Anwendung von Cyber Security

Fortsetzung des Artikels von Teil 1

Kryptografie als Lösung

Kryptografische Methoden sind heute ein wesentlicher Bestandteil von Security-Lösungen. Klaus Schmeh von Cryptovision geht davon aus, dass beispielsweise das Verschlüsselungsverfahren AES mit 1038 möglichen Schlüsseln in absehbarer Zukunft auch mit Quantencomputern nicht zu knacken sein wird. Eine wichtige Herausforderung besteht darin, dieses und andere Verfahren auf sinnvolle Weise in Fahrzeug-IT-Systeme zu integrieren. Dem entgegen steht die Anforderung nach hoher Performanz, wie Dr. Andre Weimerskirch von der University of Michigan betont. Er hat im weltweit größten Feldversuch Public Key Infrastructure (PKI) für Vehicle-to-Vehicle- (V2V) und Vehicle-to-Infrastructure- (V2I) Kommunikation umgesetzt, die Performanz und Datenschutz kombiniert. Seine Logik ist einfach: „Priorität eins ist funktionale Sicherheit und Priorität zwei ist Datenschutz.“ Dietmar Hilke von Thales Deutschland entwickelt Lösungen für höchste Security-Anforderungen. Design for Security ist für ihn ein wichtiges Werkzeug; er holt Anleihen bei der Immunologie in der Medizin. Genauso, wie es multiresistente Keime gibt, werden auch die Angriffe immer wieder neue Muster entwickeln. Hier hilft nur eine systemische Resilienz, in der die Widerstandsfähigkeit kontinuierlich erweitert wird. Security beginnt im Design, ist aber eine Aufgabe für den gesamten Lebenszyklus – egal wie lang der ist.

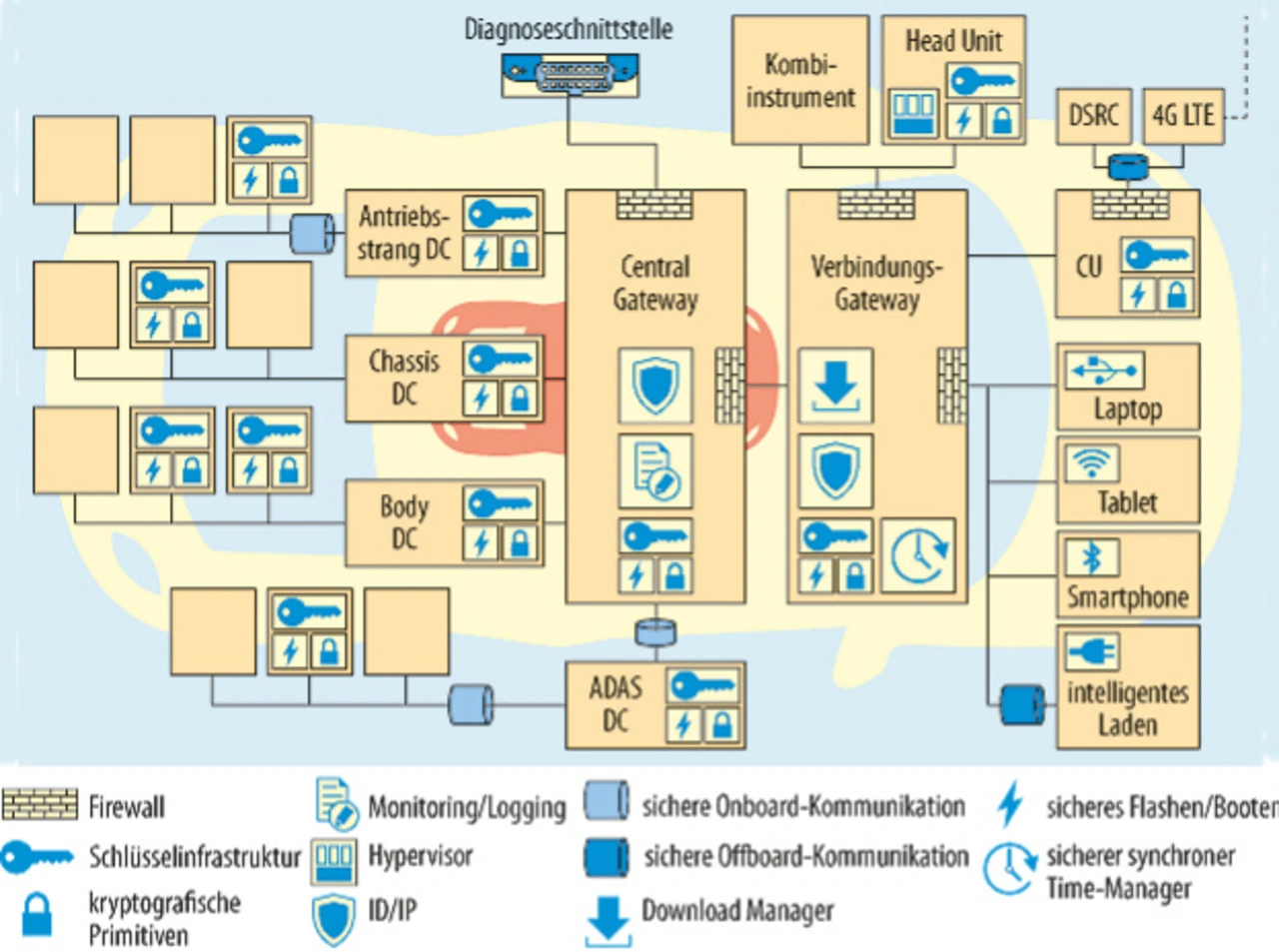

Die Unternehmen sind sich einig, dass durchgängige Risiko-orientierte Security nicht allein durch Patches auf Steuergeräte- und Netzwerkebene erreichbar ist. Security muss die gesamte Architektur adressieren. Bild 4 zeigt das Referenzmodell von Vector mit klarer Separierung der Subnetze. Zwischen den Subnetzen sind Firewalls sowie Intrusion-Detection-Systeme platziert. Derartige verteilte Security-Architekturen gelten in den aktuellen Projekten des Werkzeug-Herstellers als Königsweg, weil sie schrittweise umgesetzt werden können. Voraussetzung dafür ist eine geschichtete Security-Architektur, wie sie auch von Denso und anderen Tier-1-Lieferanten propagiert wird. Beginnend mit einem Hardware-basierten Anker und AUTOSAR mit den aktuellen Krypto-Lösungen, werden die einzelnen Komponenten individuell abgehärtet. Dr. Achim Fahrner von ZF betont in dieser Schichtung die Bedeutung eines Krypto-Koprozessors und Hardware Security Module (HSM), um Resilienz und Robustheit von unten her aufzubauen. Die Kommunikation zu sicherheitskritischen Subsystemen wie Lenkung und Bremsen sollte keinerlei direkte Verbindung zu Infotainment und anderen verwundbaren Systemen aufweisen. Das gilt insbesondere auch bei Over-the-Air Upgrades, die zunehmend zum Einsatz kommen. Axel Freiwald von Infineon unterstreicht, dass OTA zwar die Anzahl der Rückrufe drastisch reduziert, aber auch sorgfältig abgesichert werden muss, bevor es in vorhandenen Netzen zum Einsatz kommt. Nicht nur die IT-Anforderungen wachsen, beispielsweise Rollback und Verfügbarkeit, sondern vor allem auch die abgesicherte Verteilung der Software auf die Steuergeräte.

Unternehmen müssen die Kompetenzen in den Bereichen Security sowie System- und IT-Architektur ausbauen, um die organisch gewachsene Architektur schrittweise zu modularisieren. Gleichzeitig sollten sie eine Strategie zur nachhaltigen Unterstützung verschiedener Organisationseinheiten umsetzen. Operativ kann das durch einen Security Manager gelenkt werden, der die Freigabe von Architekturen und Komponenten-Releases verantwortet. Die üblichen Change Control Boards müssen dazu fachlich, aber auch prozessual gestärkt werden, um anhand definierter Kriterien die Bedrohungen zu evaluieren und verschiedene Lösungsansätze vor der Umsetzung zu vergleichen. Regelmäßige Architektur-Reviews sowie die Anpassung der Teststrategie mit Fokus auf Security vertiefen das Verständnis bei den Entwicklern und Führungskräften, dass Security-Maßnahmen kein Strohfeuer sind, sondern in jedem Projekt gelebt werden müssen. Derartige Konzepte lassen sich natürlich nicht einfach überstülpen und sie brauchen starke Ankerpunkte in der Organisation. In den von Vector betreuten Projekten zeigt sich, dass Security damit nachhaltig wird, denn die Teams haben eine greifbare, klare Verantwortung.

Security braucht durchgängige Systematik

Fazit aus den Security-Projekten bei Vector: Der Grat zwischen systematischer Umsetzung von Automotive Cyber Security und wirkungslosen Einzelmaßnahmen ist schmal und benötigt professionelle Unterstützung. Security-Angriffe haben ein gemeinsames Muster, in dem nicht Stärke Schwäche ausnutzt, sondern Intelligenz Leichtsinnigkeit. Dabei geht es um Fehler in der Konfiguration von Firewalls und Gateways, nicht abgestimmten kurzfristigen Software-Änderungen sowie komplizierten Benutzerschnittstellen, sodass die Security-Maßnahmen im Default-Status und damit leicht angreifbar bleiben. Auf Basis von Bedrohungsanalysen, der Bereitstellung von Infrastrukturkomponenten und Werkzeugen für Verifikation und Monitoring bis hin zur Architekturbewertung und Security Consulting unterstützt Vector durchgängig. Nur eine durchgängige Systematik schafft Cyber Security: von der initialen Gefährdungsanalyse über Architekturentscheidungen und Verifikation bis zu Regressionstests bei jeder Neulieferung und Änderung. Nachhaltige Security, die über ein Strohfeuer hinausgehen soll, braucht Durchgängigkeit und die Zusammenarbeit mit Profis.

Die Autoren

| Dr. Christof Ebert |

|---|

studierte Elektrotechnik und Informatik an der Universität Stuttgart und promovierte dort. Er ist seit 2006 Geschäftsführer der Vector Consulting Services GmbH und Professor an der Universität Stuttgart. |

christof.ebert@vector.com

| Dr. Eduard Metzker |

|---|

| studierte Informatik an der Universität Ulm und promovierte am Daimler-Forschungszentrum in Ulm. Seit 2008 ist er als Produktmanager bei der Vector Informatik GmbH und seit 2015 als Manager der Cyber Security Solution bereichsübergreifend verantwortlich. |

eduard.metzker@vector.com

- Praxis-Erfahrungen zur Anwendung von Cyber Security

- Kryptografie als Lösung