Security in der smarten Mobilität

Cyberrisiken kontinuierlich im Blick haben

Autos entwickeln sich immer mehr zu Computern auf Rädern und sind somit anfällig für Cyberangriffe. Daher müssen OEMs ihre Fahrzeuge über den gesamten Lebenszyklus hinweg schützen. Hierfür spielen Intrusion-Detection&Reaction-Systeme und Vulnerability Management eine wichtige Rolle.

Je mehr Software in einem Auto steckt und je stärker es vernetzt ist, umso anfälliger wird es auch für Cyberangriffe. Sicherheitsforscher decken immer wieder Schwachstellen in vernetzten Fahrzeugen auf und weisen auf mögliche Angriffsszenarien hin: Cyberkriminelle könnten Daten stehlen, Steuerfunktionen manipulieren und sogar die Kontrolle über das Auto übernehmen. So demonstrierten die Security-Spezialisten Charlie Miller und Chris Valasek zum Beispiel, wie sie einen Jeep Cherokee über das Internet fernsteuern konnten. Dafür nutzten sie eine Schwachstelle im Infotainment-System des Fahrzeugs aus und verschafften sich Zugriff auf den CAN-Bus – das interne Netzwerk, über das die Steuergeräte im Auto kommunizieren.

Der legendäre Hack aus dem Jahr 2015 rüttelte die Branche wach, blieb aber kein Einzelfall. Erst vor Kurzem gelang es den zwei deutschen Sicherheitsforschern Ralf-Philipp Weinmann von Kunnamon und Benedikt Schmotzle von Comsecuris, mithilfe einer Drohne den Kofferraum und die Türen eines geparkten Tesla Model X zu öffnen. Sie nutzten dafür eine Sicherheitslücke in der Open-Source-Software-Komponente ConnMan aus. Tesla hat die Schwachstelle inzwischen geschlossen.

Security über den gesamten Lebenszyklus hinweg abdecken

Bisher waren solche Hackerangriffe vorwiegend gutartig motiviert, um auf Probleme aufmerksam zu machen. Sie zeigen jedoch, dass es noch viel zu tun gibt. Dabei stehen OEMs vor großen Herausforderungen: Nicht nur müssen sie ihre Fahrzeuge von Grund auf sicher entwickeln und Security by Design implementieren. Aber auch wenn das Auto auf der Straße ist, muss die Absicherung weitergehen. Denn über die Jahre hinweg verändert sich die Bedrohungslandschaft. Mit neuen Services kommen neue Schnittstellen, Software und Risiken hinzu. Security im Fahrzeug muss daher ein kontinuierlicher Prozess sein, der sich über den gesamten Lebenszyklus hinweg erstreckt und jedes Element im vernetzten Ökosystem berücksichtigt. Kein leichtes Unterfangen, denn die durchschnittliche Lebensdauer eines Autos beträgt vom Verkauf bis zur Schrottpresse 10 bis 15 Jahre.

Eine wichtige Rolle für die Lifecycle Security spielt die Fähigkeit, Schwachstellen aufzudecken und zu schließen sowie mögliche Angriffe frühzeitig zu erkennen und einzudämmen. Sowohl Schwachstellenmanagement als auch Intrusion-Detection&Reaction-Systeme (IDS & IRS) sind Konzepte, die in der IT Security heute zum Standard gehören. Sie auf den Automotive-Bereich zu übertragen erfordert jedoch spezialisierte Lösungen und viel politische Überzeugungskraft. Denn zunächst verursachen die Maßnahmen Aufwand und kosten Geld. Ihr Nutzen ist erst dann erkennbar, wenn es wirklich einmal zu einem Cyberangriff kommt. Darauf sollten OEMs jedoch lieber nicht warten.

So funktioniert Intrusion Detection im Auto

Ein IDS muss tief ins Fahrzeug integriert werden. Es besteht aus einer Software, die auf einer Partition des zentralen Bordcomputers läuft, und Sensoren in den verschiedenen Steuergeräten und im Bord-Netzwerk sowie aus einem Back End, das die Flottendaten auswertet, die IDS Engineering Plattform (IEP). Alle kritischen Komponenten im Fahrzeug sollten angeschlossen und überwacht werden. Dafür muss das Security Team die jeweiligen Produktverantwortlichen mit an Bord holen, um die entsprechenden Schnittstellen bereits in der Entwicklung zu berücksichtigen. Aufgrund der Vielzahl an beteiligten Personen ist das eine Herausforderung für sich.

Die IDS Software im Bordcomputer sammelt die Informationen der angeschlossenen Endpunkte im Auto und überträgt sie in Echtzeit an die IEP im Back End. Dort werden die Logdaten auch mit Hilfe von Machine Learning analysiert und korreliert. Entdeckt das System verdächtige Verhaltensweisen, schlägt es Alarm. Spezialisierte Security-Analysten untersuchen die Warnmeldungen dann näher und bewerten sie. Dabei betrachten sie nicht nur ein Fahrzeug isoliert, sondern können Bedrohungsinformationen aus der gesamten Flotte in Zusammenhang setzen. Deuten die Anzeichen auf einen Sicherheitsvorfall hin, verständigen die Analysten umgehend das zuständige Security Team beim OEM, um erforderliche Gegenmaßahmen anzustoßen.

Kontinuierliches Schwachstellenmanagement ist Pflicht

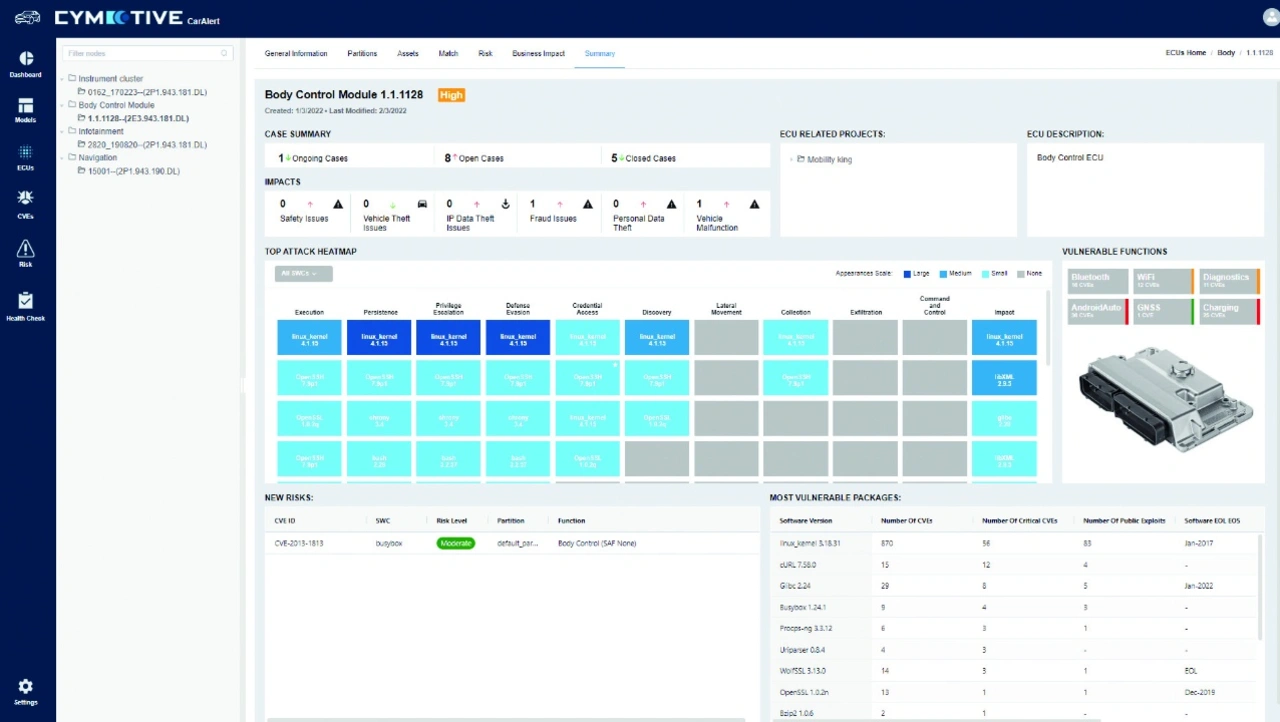

Ähnlich wie ein IDS funktioniert auch ein Schwachstellenmanagement im Auto. Es dient dazu, alle angeschlossenen Komponenten automatisiert auf Schwachstellen zu scannen und mögliche Funde nach Kritikalität zu bewerten. Dabei gilt es, das Risiko, die möglichen Auswirkungen eines Angriffs und die Kosten für Gegenmaßnahmen in Relation zu setzen. Daraus ergibt sich die Dringlichkeit, mit der eine Sicherheitslücke geschlossen werden sollte.

Da Software im Auto – wie jede Software – Schwachstellen aufweisen kann und während ihrer Lebensdauer neue Sicherheitslücken und Exploits hinzukommen, muss Vulnerability Management kontinuierlich stattfinden. Sowohl ISO 21434, der Standard für die Cybersicherheit von vernetzten Fahrzeugen, als auch die neuen UNECE-Regularien, die ab 2022 verbindlich gelten, schreiben Schwachstellenmanagement vor. Hersteller müssen zudem in der Lage sein, Software im Auto Over the Air zu patchen.

Dringender Handlungsbedarf

Es wird höchste Zeit für OEMs, über die traditionelle, funktionale Sicherheit hinauszudenken und neben der Safety verstärkt in Cybersecurity zu investieren. Denn es ist nur eine Frage der Zeit, bis wir ernsthafte, bösartige Cyberangriffe auf vernetzte Fahrzeuge sehen werden.

IDS und Schwachstellenmanagement sind wichtige Maßnahmen, um Autos über ihren gesamten Lebenszyklus hinweg abzusichern. Erste Produktansätze gibt es bereits. Auch wenn der Aufwand zunächst hoch erscheinen mag, lohnt er sich und wird langfristig zum Wettbewerbsfaktor: Denn künftig wird die Cybersecurity eines Fahrzeugs mit darüber entscheiden, ob Verbraucher ein Auto kaufen oder nicht. (kv)