Konnektivität und Autonomie im Automobil

Schlüssel zur sicheren Mobilität

Fortsetzung des Artikels von Teil 1

Vernetzung ermöglicht autonomes Fahren

Die Vernetzung der Verkehrsteilnehmer bringt viele nützliche Anwendungsfälle mit sich. So können Fahrzeuge, die ihre Sensorinformationen und jedes Fahrmanöver weitergeben, als so genannte Kolonnen mit einem sehr geringen Abstand zwischen den Fahrzeugen fahren, da die Fahrmanöver synchron erfolgen. Solche Kolonnen könnten nicht nur den zur Verfügung stehenden Verkehrsraum besser ausnutzen, sondern durch die vorausschauende Fahrweise auch energieeffizienter fahren. Auch andere Verkehrssituationen würden durch eine kooperative Kommunikation vereinfacht werden:

- Bildung von Rettungsgassen

- Stauvermeidung durch kooperative Routenplanung

- Risikovermeidung durch koordinierte Überholmanöver

Gefährliche Verkehrssituationen, die sich durch Unfälle oder starken Regen ergeben, könnten entsprechend weiterkommuniziert werden und entsprechende Reaktionen bei den anderen Verkehrsteilnehmern auslösen.

Alle möglichen Anwendungsfälle funktionieren allerdings nur, solange kein Teilnehmer versucht, die Reaktion der anderen durch falsche Daten zu manipulieren. Manipulation könnte zum einen zum Erreichen eines eigenen Vorteils, wie beispielsweise schnelleres Vorankommen, interessant sein. Zum anderen könnten destruktive Interessen oder gar kriminelle Energie als Motivation dienen (Bild 3).

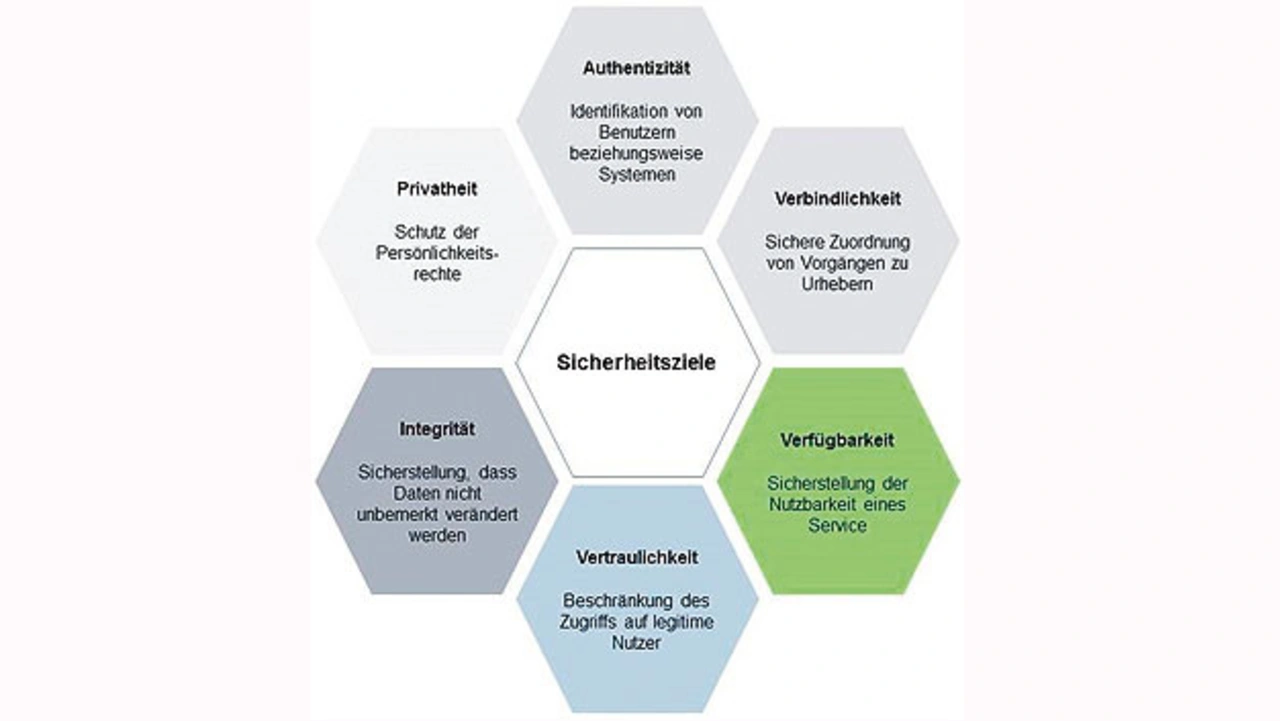

Ein autonomes System ist auch sehr interessant, um beispielsweise nach einer Straftat ungehindert zu fliehen, während die Polizeifahrzeuge blockiert werden. Gleichzeitig bedeutet die Kommunikation von sensiblen Daten auch erhebliche Risiken hinsichtlich des Datenschutzes. Denn wer wann wohin fährt, ist eine Information, die zu Recht als schützenswert angesehen wird. Das bedeutet, dass der Schlüssel zum Erfolg des autonomen Fahrens eine Kommunikation zwischen den Verkehrsteilnehmern ist, die nach entsprechenden Sicherheitskriterien erfolgt. Die Informationssicherheit spricht hier von der Einhaltung von so genannten Schutzzielen (Bild 4). Je nach betrachtetem Vorgang sind meist einzelne oder auch mehrere Schutzziele relevant, die durch entsprechende Maßnahmen eingehalten werden müssen.

Für einen privaten Wohnbereich gilt in der Regel das Sicherheitsziel der Vertraulichkeit. Das hat zur Folge, dass lediglich die Personen einen Zugang erhalten, die einen Schlüssel besitzen. Für den Zugriff auf ein Computersystem gilt hingegen meist das zusätzliche Ziel der Authentizität, dass also erkennbar sein soll, wer gerade auf das System zugreift. Das ist bei einer konventionellen Tür mit schlüsselbasiertem Schließsystem nicht möglich. Für das autonome Fahren und die erforderliche Kommunikation sind alle sechs dargestellten Schutzziele relevant und von großer Bedeutung:

- Daten dürfen bei der Übertragung nicht manipulierbar sein (Integrität)

- Die Funktionen zur Kommunikation müssen einsetzbar sein (Verfügbarkeit)

- Die gesendeten Daten sollen nur den berechtigten Nutzern zugänglich sein (Vertraulichkeit)

- Alle Daten müssen verbindlich auf den Sender zurückführbar sein. Denn sollte es doch einmal zu einem Unfall kommen, muss die Schuldfrage aufklärbar sein (Verbindlichkeit)

- Jedes System und jeder Benutzer muss sich eindeutig identifizieren (Authentizität)

- Alle technischen Anstrengungen dienen dem Transport von Personen und alle Daten über die Personen sind schützenswert (Privatheit).

Risiken durch Vernetzung

Die Vernetzung der Kraftfahrzeuge bringt allerdings nicht nur Chancen mit sich, sondern birgt auch erhebliche Risiken. Insbesondere dann, wenn die Sicherheit nicht von Anfang an Bestandteil der Konzeption ist, wie beispielsweise beim Internet. Bei der Entwicklung des Internets spielten Sicherheitsaspekte zunächst keine Rolle. Alle aktuell existierenden Sicherheitsmechanismen waren daher immer ergänzende Bestandteile, deren Einsatz nicht zwingend erforderlich war. Ransomware, Phishing oder Botnets sind nur einige Begriffe, die heute in Bezug auf Missbrauch von Vernetzung fast allgemein bekannt sind. Werden die notwendigen Maßnahmen zur Einhaltung der einzelnen Schutzziele nicht konsequent umgesetzt, so wird es künftig viele neue Missbrauchs- oder Unfallszenarien geben. Bereits aus bekannten Vorkommnissen lassen sich in Kombination mit autonomen Fahrzeugen neue Szenarien konstruieren. So lässt sich das Phänomen der Ransomware leicht auf vernetzte Fahrzeuge adaptieren. Die Vorstellung morgens in sein Fahrzeug zu steigen und mitgeteilt zu bekommen, dass es solange nicht losfahren wird, bis man einen bestimmten Geldbetrag bezahlt, ist sicher nicht angenehm. Autonom fahrende und vernetzte Fahrzeuge könnten für die Entführung der Passagiere, das Produzieren von Unfällen oder die Blockade von Einrichtungen oder Verkehrswegen missbraucht werden. Fahrzeuge sind ein integraler Bestandteil der Gesellschaft und wurden schon oft als Waffe eingesetzt, allerdings noch manuell gesteuert. Wenn es einem Angreifer nun gelingen wurde, viele selbstfahrende Autos zu kontrollieren, ist der potenzielle Schaden sehr groß – das gilt es zu verhindern.

Erforderliche Veränderungen

Um die Sicherheit in der Kommunikation autonomer Autos und dadurch die ganzheitliche Integration in den Straßenverkehr zu ermöglichen (Bild 5), muss zunächst das Fahrzeug selbst ein sicheres System in Bezug auf Informationssicherheit sein.

Hierfür ist es notwendig, alle technisch möglichen und sinnvollen Maßnahmen zur Absicherung der Kraftfahrzeuge umzusetzen. Tatsächlich ist das heute teilweise nicht der Fall. Beispiele, wie die immer neuen Varianten des sogenannten Jeep Cherokee Hack [1], veranschaulichen das Gefahrenpotenzial sehr deutlich. Risikoanalysen, die auf Basis der Schutzziele und der identifizierten Risiken geeignete Maßnahmen identifizieren, zählen noch nicht zum Standard bei der Steuergeräteentwicklung. Auch die Kommunikation sensibler Daten innerhalb des Fahrzeugs erfolgt nahezu ungeschützt. Die Software von Steuergeräten lässt sich in den meisten Fällen austauschen oder manipulieren. Viele vorhandene Maßnahmen werden nicht oder nur zögerlich umgesetzt, da ein entsprechender Aufwand erforderlich ist.

Beim aktuellen Stand der Technik mögen die erwähnten Nachlässigkeiten noch erträglich sein. Im Zuge der weiteren Vernetzung bis über Fahrzeuggrenzen hinweg muss aber das ganze System sicher sein. Und da Absicherungsmaßnahmen und die Einführung neuer Standards Zeit erfordern, sollte bereits heute jedes System mindestens die möglichen Sicherheitsmechanismen erfüllen.

Sicherheitsmechanismen für autonomes Fahren

In Zukunft kommen neue Herausforderungen auf die Automobilindustrie zu. Eine der notwendigen Maßnahmen, um sichere Softwaresysteme betreiben zu können, ist es, sicherheitskritische Fehler umgehend durch Softwareupdates zu beseitigen – auch bei Kraftfahrzeugen. Die Bereitstellung von Updates bedeutet einen nicht unerheblichen Aufwand und wird daher für einen gewissen Zeitraum garantiert. Kann der Hersteller keine Updates mehr bereitstellen, sollte das Produkt auch nicht mehr zum Einsatz kommen. Hier offenbart sich ein Widerspruch: Auf der einen Seite sind viele Hersteller auf die lange Fahrzeuglebensdauer stolz und auf der anderen Seite sind sie nicht ohne Weiteres in der Lage, Softwareupdates für den gesamten Lebenszeitraum zu garantieren. Als Beispiel für die Langlebigkeit der Fahrzeuge ist beispielsweise Porsche zu nennen. Der Automobilhersteller ist stolz darauf, dass mehr als 70 Prozent aller je gebauten Modelle noch fahrbereit sind.

Bis autonomes Fahren in der oft angepriesenen Form den Alltag verändern wird, ist noch sehr viel Entwicklungsarbeit erforderlich und es sind einige Widersprüche beziehungsweise Zielkonflikte zu lösen.

Lteratur:

[1] Dr. Charlie Miller, Chris Valasek: Remote Exploitation of an Unaltered Passenger Vehicle, Blackhat USA 2015, August 2015, Las Vegas, NV, USA.

Der Autor

Paul Arndt

hat sein Diplom in Informatik an der TU Darmstadt erlangt. Er ist verantwortlich für die Cyber Security Aktivitäten bei Invensity und leitete verschiedene Projekte für Daimler Busses,TechniSat, DIEHL Aerospace, KMW, Continental, TRW und Fresenius. Zudem ist Paul Arndt als IT-Sicherheitsbeauftragter für die IT-Sicherheits-Strategie von Invensity verantwortlich.

- Schlüssel zur sicheren Mobilität

- Vernetzung ermöglicht autonomes Fahren