Security bei der V2X-Kommunikation

Hacker-Attacken vereiteln

Fortsetzung des Artikels von Teil 2

Sicherheitsplattform

Begleitende Gespräche über sichere Netzwerke sind zusätzliche Anforderungen für die Verschlüsselungsplattform, Schutz-Software und die Schlüssel. Zu den grundlegenden Fragen zählen:

- Wie werden vertrauliche Daten geschützt?

- Kann das System erkennen, ob seine Software manipuliert wurde?

- Wie werden entfernte Endpunkte, Benutzer und Nachrichten authentifiziert?

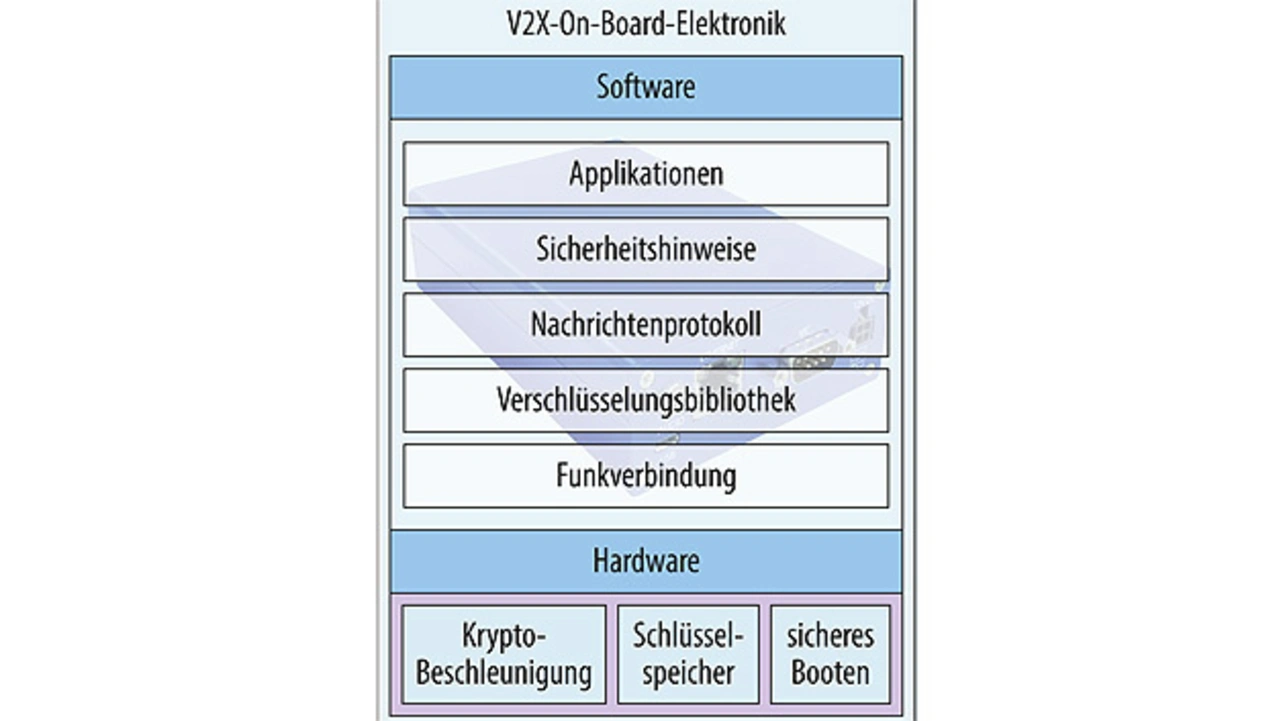

Während der Nachrichtenauthentifizierung kann die Vertrauenskette (Chain of Trust) unterbrochen werden, wenn die ECC-Schlüssel oder die Software kompromittiert werden. Gehackte ECUs lassen sich weiterhin verwenden, solange die Zertifikate nicht widerrufen werden. Entwickler müssen daher auch die Anforderungen in Hinsicht auf sicheres Booten und Software-Separierung erfüllen. Während der Widerruf von Zertifikaten die Auswirkungen einer Gefährdung oder Kompromittierung mildert, zielen sicheres Booten, Verschlüsselungs-Hardware und Software-Separierung darauf ab, diese Vorfälle zu verhindern (Bild 3).

Beginnend mit einer unveränderlichen Root of Trust wird die Software beim Start authentifiziert, um sicherzustellen, dass sie vor der Ausführung nicht modifiziert wurde. Die Überprüfung stellt sicher, dass Schlüssel und kritische Daten durch Malware nicht falsch behandelt wurden. Sämtliche Software enthält jedoch Mängel und ein Fehler im Software Stack kann eine Schwachstelle darstellen. Ein sorgfältig erstelltes Design mit Software-Separation nimmt daher an, dass Software, die mit externen Schnittstellen in Verbindung steht, bereits kompromittiert ist, und isoliert Schlüssel sowie kritische Daten entsprechend in geschützte Speicher, Partitionen oder physische Module. Verfälschungen werden damit auf einen einzigen Bereich eingeschränkt, ohne das gesamte System zu beeinträchtigen.

Der Weg ist das Ziel

Der Weg hin zur Fahrzeugkommunikation ist durch den technischen Fortschritt geebnet: schnellere Verschlüsselung, kleinere Schlüsselgrößen und eine große Public-Key-Infrastruktur. Die Umsetzung dieser Standards über Best-Practice-Verschlüsselungsdesign sichert Nachrichten und verhindert Cyber-Angriffe – genauso wie die Fahrzeugkommunikation versucht, Unfälle zu verhindern. Green Hills Software und Integrity Security Services stellen dafür die durchgehende Security- und Safety-Plattform bereit.

Der Autor:

| Gregory Rudy |

|---|

| studierte Technische Informatik an der Cal Poly, San Luis Obispo und Wirtschaft an der Johns Hopkins University in Baltimore. Er ist Director of Business Development von Integrity Security Services, einer Tochter von Green Hills Software. Mit seinem Fachwissen beim Design von kryptografischen Systemen für Regierungen hilft Gregory Rudy bei der Entwicklung von Embedded-Systemen, die den Schutz von Daten und die Zuverlässigkeit über alle Phasen des Lebenszyklus garantieren. |

- Hacker-Attacken vereiteln

- Leistungsfähigkeit erhöhen

- Sicherheitsplattform