Funknetzwerk für IoT-Applikationen

IQRF – zuverlässig und sicher

Fortsetzung des Artikels von Teil 1

Steuerung des Datenverkehrs

Die Steuerung im IQRF-Netzwerk richtet sich nach dem IQMESH-Protokoll [6]. In den Transceivern wird kein Richtungsvektor für die Datenübertragung bestimmt, die Nachricht wird jedoch schrittweise von allen Transceivern versendet.

Diese Art wird als synchronisierter, gerichteter Flutalgorithmus bezeichnet. Die Knoten, die dem Koordinator näher sind, haben eine niedrigere VRN als entferntere Knoten. Diese Nummer bestimmt den Zeitschlitz, in dem ein Knoten die Nachricht wiederholt.

Knoten, die nur als Endgeräte dienen und sich nicht an der Steuerung des Netzwerks beteiligen sollen, wiederholen das Signal nicht. Sie verschicken nur die gewünschten Daten oder richten sich nach den empfangenen Instruktionen.

Jobangebote+ passend zum Thema

Nutzdaten im Paket und Sendezeit

Im IQRF-Paket können bis zu 64 Byte Nutzdaten übertragen werden. Die Übertragungszeit eines Datenpakets beträgt 30 ms bis 50 ms und ist von dem Volumen der zu übertragenden Nutzdaten abhängig. Die Gesamtzeit, in der das Datenpaket durch das IQRF-Netz übertragen wird, hängt auch von der Anzahl der Knoten im Netzwerk ab.

Die Zeit für die Zustellung eines Pakets errechnet sich aus der Zeitdauer der Nachrichtensendung multipliziert mit der Anzahl der Knoten. Um die Zeit bis zum Erhalt der Empfangsbestätigung zu errechnen, ist die Zeit für die Zustellung eines Pakets zu verdoppeln.

Sicherheit durch mehrfache Verschlüsselung

Mit dem neuen Betriebssystem IQRF 4.0 wurden drei verschiedene Sicherheitselemente im IQRF-Netzwerk implementiert, basierend auf dem AES-128-Standard:

- Zugriffsverschlüsselung, verwendet für die elektrische Kontaktierung beim Paaren, die Serviceleistungen CATS (Configurator, Analyzer, Tester and Scanner) sowie Netzsicherung und -erneuerung.

- Netzwerkverschlüsselung,

- Benutzerverschlüsselung.

Eine häufige Quelle von Sicherheitsproblemen stellt die Schlüsselkompromittierung dar. Deshalb minimalisiert das IQRF-Betriebssystem den Umgang mit Schlüsseln und schützt sie. Der Netzwerk- und Zugriffsschlüssel ist während der physischen Handhabung mit den Transceivern nicht bekannt, weil die Schlüssel aus entsprechenden Passwörtern generiert werden (Bild 5).

Zugriffsverschlüsselung

Die Zugriffsverschlüsselung wird für die Sicherung aller Funkoperationen benutzt. Sie wird auch beim elektrischen Kontaktieren zum Paaren angewendet. Alle heiklen, während der elektrischen Kontaktierung ausgetauschten Daten, wie das Netzpasswort, die Netzwerk-ID (NID) und die Netzwerkadresse sind durch die Zugriffsverschlüsselung geschützt. Es können sich nur autorisierte Geräte und Benutzer mit gültigem Passwort in einem IQRF-Netzwerk anmelden oder die Knoten im Netzwerk verwalten. Serviceleistungen CATS, Netzsicherung und Netzerneuerung sind ebenfalls durch die Zugriffsverschlüsselung geschützt.

Netzwerkverschlüsselung

Die Netzwerkverschlüsselung beruht auf dem AES-128-Standard mit einem 16 Byte langen Schlüssel und einem weiteren proprietären Algorithmus, dem CDC (Cipher Data Chaining). Jeder Transceiver ist mit einem 192 bit langen, einzigartigen und zufälligen Passwort ausgestattet, das in der Produktion generiert wurde.

Der 128 bit lange Schlüssel für das gegebene Netzwerk wird vom Passwort des Koordinators abgeleitet. Das Passwort wird während der elektrischen Kontaktierung beim Paaren an die Knoten sicher weitergeleitet und ist durch die Zugriffsverschlüsselung geschützt.

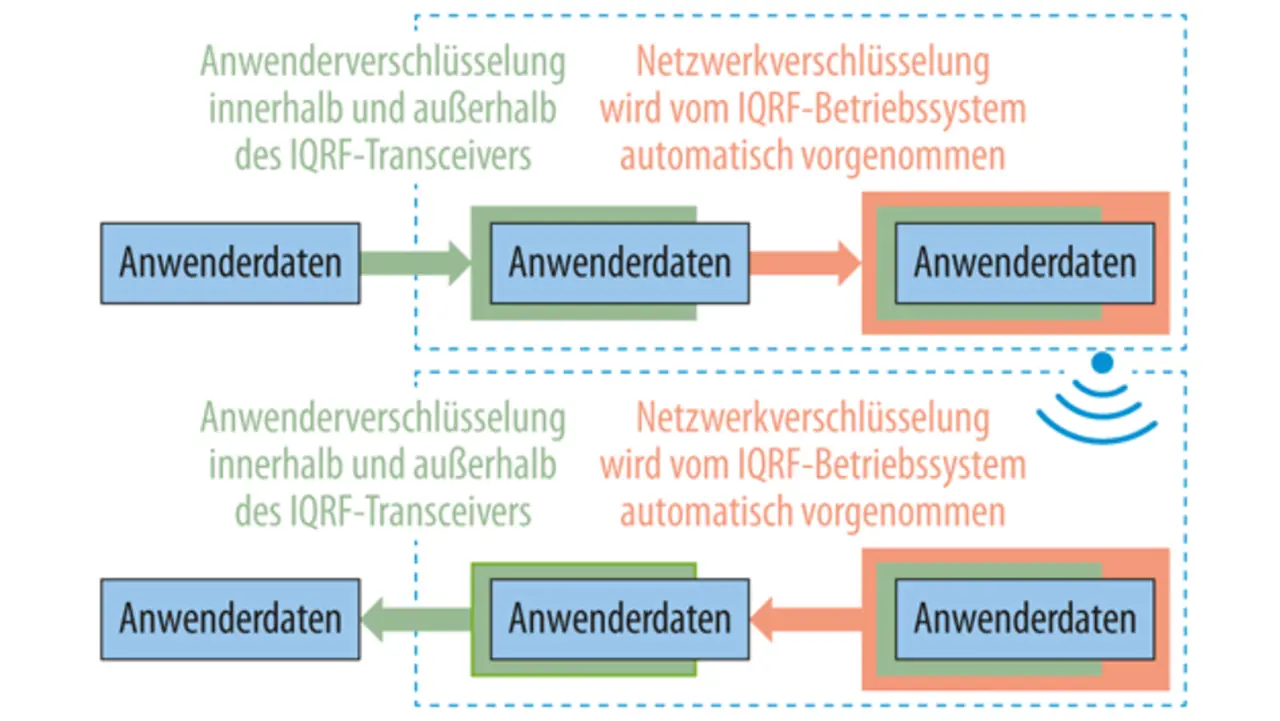

Benutzerverschlüsselung

Außer dem elementaren Schutz der Netzwerkkommunikation gibt es eine weitere fakultative Sicherheitsebene. Sie besteht in einer Verschlüsselung der übertragenen Benutzerdaten. Der Benutzer spezifiziert einen eigenen Benutzerschlüssel, mit dem die Daten im Paket verschlüsselt sind. Die Verschlüsselung/Entschlüsselung kann auch außerhalb des IQRF-Transceivers erfolgen, was ermöglicht, die übertragenen Daten nicht nur während der Übertragung durch das IQRF-Netzwerk, sondern auch außerhalb des IQRF-Netzwerks zu schützen.

Anschluss an Computernetzwerke

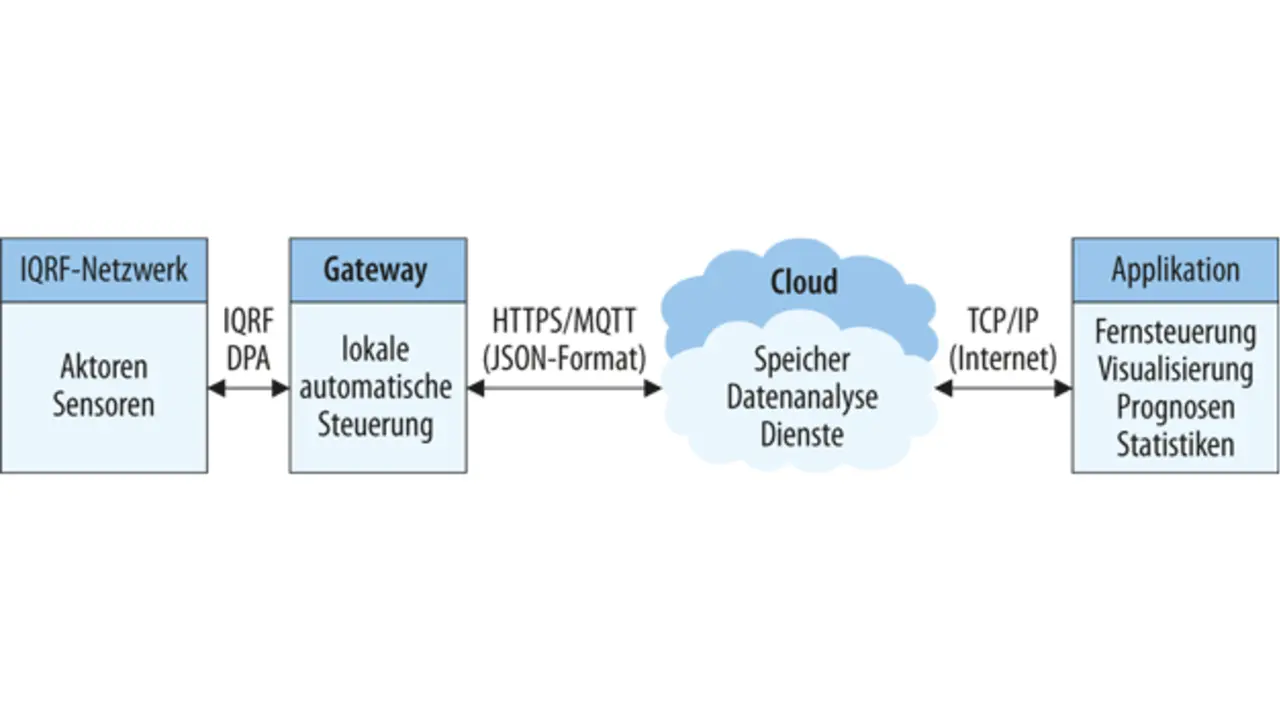

Per Gateway lässt sich ein IQRF-Netzwerk mit einem Computernetzwerk verbinden (Bild 6). Dabei kann es sich um ein Ethernet Gateway handeln, aber auch um ein Gateway, das eine Verbindung zu einem anderen Funknetzwerk herstellt, zum Beispiel WiFi oder Mobilfunk (GSM). Als Gateway kann sowohl ein gängiger Computer oder ein spezielles Gerät wie UP board oder Raspberry Pi dienen. Die Daten können in einen lokalen oder entfernten Datenspeicher gesendet werden, wo sie sich weiter bearbeiten lassen. Üblicherweise werden für die Steuerung des IQRF-Netzwerks Applikationen für Mobilgeräte genutzt, die mit den in einer Cloud gespeicherten Daten arbeiten.

- IQRF – zuverlässig und sicher

- Steuerung des Datenverkehrs

- Typische Applikationen