Programmierbare Security

Stromsparende Industrie-4.0-Anwendungen absichern

Fortsetzung des Artikels von Teil 1

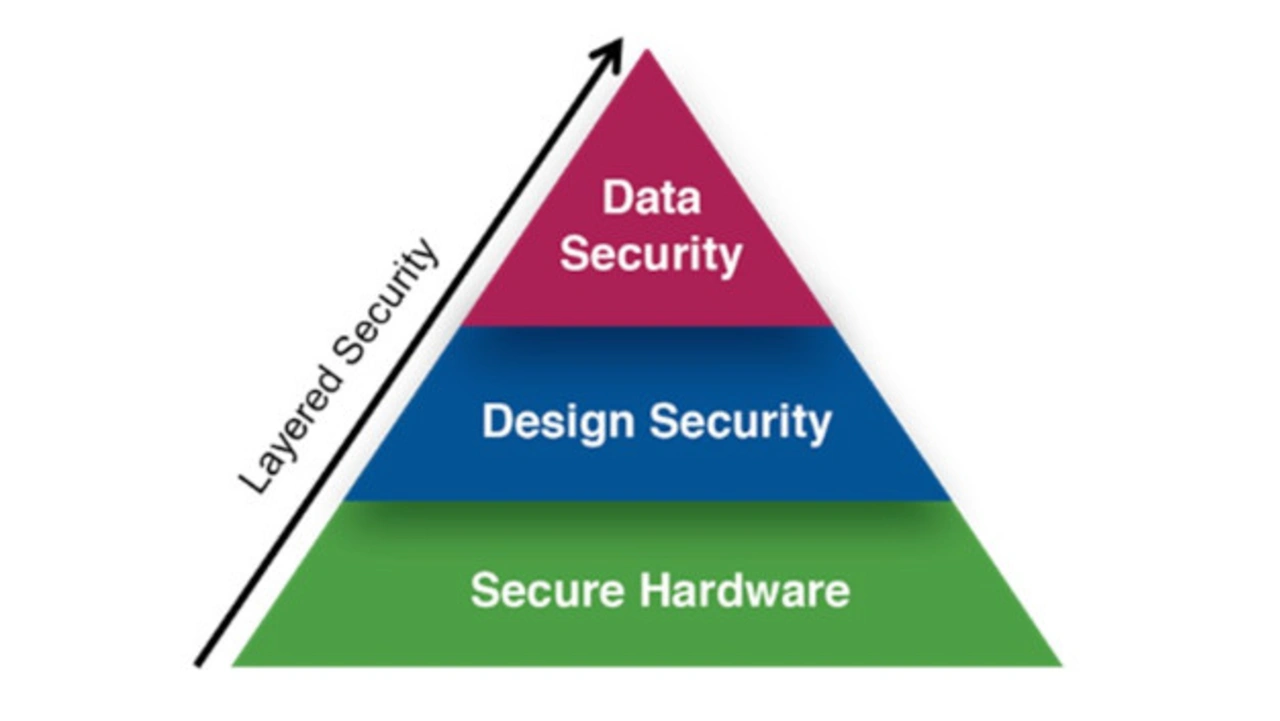

Sichere Hardware, sicheres Design, sichere Daten

Sichere FPGA-Hardware

Die Hardware könnte vor dem Einsatz oder der Vorprogrammierung in der Fertigung oder während des Transports durch die Lieferkette angegriffen werden. Ein sicheres Fertigungssystem, das die Verschlüsselung und Bereitstellung eines FPGA in einer weniger vertrauenswürdigen Fertigungsumgebung, die Kontrolle der Anzahl der programmierten Bausteine und die verschlüsselt kontrollierte Überprüfung des Fertigungsprozesses ermöglicht, muss so aufgebaut sein, dass Klone, böswillig programmierte FPGAs und nicht authentische Bauteile vermieden werden.

Sichere FPGA-Designs

Die Sicherheit eines Designs baut auf einer sicheren Hardwareplattform auf, um die Vertraulichkeit und Authentizität eines Designs zu gewährleisten und gleichzeitig die Umgebung auf physische Angriffe zu überwachen. Ein Seitenkanalangriff (SCA) kann eine ernsthafte Bedrohung für FPGAs darstellen, die Verschlüsselungseinheiten enthalten, indem einprogrammierte Bitströme verfälscht werden. Bei einem SCA wird versucht, Geheimnisse aus einem Chip oder einem System zu extrahieren, indem verschiedene physikalische Parameter wie Versorgungsstrom, Ausführungszeit und elektromagnetische Emission gemessen oder analysiert werden. Der Prozess zum Programmieren oder »Laden« von FPGAs muss seitenkanalresistent sein, unabhängig davon, ob es sich um nichtflüchtige oder SRAM-FPGAs handelt.

Die aktive Überwachung der Bausteinumgebung ist eine weitere Technik zum Schutz des FPGA-Designs vor halbinvasiven und invasiven Angriffen. Schwankungen in Spannung, Temperatur und Taktfrequenz können auf einen Manipulationsversuch hindeuten. Ein manipulationssicheres FPGA bietet anpassbare Reaktionen, um dem Angriff entgegenzuwirken, einschließlich der vollständigen Löschung des Bausteins, um ihn für den Angreifer unbrauchbar zu machen.

Sichere FPGA-Daten

Schließlich müssen FPGAs Techniken zum Sichern von Anwendungsdaten zusätzlich zur sicheren Hardware und zum sicheren Design bieten, die eine Kombination verschiedener Methoden umfassen:

- Ein echter Zufallszahlengenerator (TRNG) zum Erstellen sicherer Protokolle, die dem NIST-Standard entsprechen und eine Quelle bieten, um geheime Schlüssel für Verschlüsselungsoperationen zu erzeugen.

- Ein Root-Key wird aus einer Physically Unclonable Function (PUF) generiert. PUFs nutzen Submicron-Variationen, die bei der Halbleiterfertigung auftreten und jedem Transistor zufällige elektrische Eigenschaften und eine einzigartige Identität verleihen. Dies lässt sich mit einem menschlichen Fingerabdruck vergleichen, wobei keiner dem anderen gleicht.

- Sicherer Speicher, geschützt durch einen geheimen Schlüssel.

- Eine Verschlüsselungsfunktion, die branchenübliche asymmetrische, symmetrische und Hashtag-Funktionen ausführen kann.

Fazit

Industrie 4.0 ist eine fortschreitende Revolution, und die breite Einführung hängt von robusten End-to-End-Sicherheitslösungen ab. Softwarebasierte Implementierungen von Sicherheits- und Verschlüsselungsfunktionen sind anfällig für Schwachstellen und böswillige Ausnutzung.

Im Gegensatz dazu nutzen die heutigen hardwarebasierten Lösungen FPGAs mit fortschrittlichen, sicheren programmierbaren Funktionen, die zusammen mit Sicherheitsebenen in Hardware, Design und Daten in den Baustein integriert sind. Damit steht Hardware zur Verfügung, die das geistige Eigentum (IP) des Kunden vor Diebstahl oder Overbuilding schützt. Beispiele für diese Datensicherheitsfunktionen sind der DPA-Schutz (Differential Power Analysis) zur Abwehr von Seitenkanalangriffen, bei dem es sich im Allgemeinen um eine lizenzierte, patentierte Funktion handelt. Ebenfalls wichtig ist eine sichere Schlüsselverwaltung, die auf Physically Unclonable Functions (PUFs) basiert, sowie ein softwareprogrammierbarer, gegen Seitenkanalangriffe resistenter Kryptoprozessor, der gängige asymmetrische, symmetrische und Hashtag-Funktionen unterstützt.

Hardwarebasierte Lösungen ebnen den Weg für wirklich flexible und sichere Systeme. Hardwarebasierte Sicherheit auf Basis von FPGAs entwickelt sich zur ersten Wahl für wichtige Sicherheitsanforderungen, hauptsächlich aufgrund der Programmierbarkeit, Leistungsfähigkeit und der erheblichen Vorteile beim Stromverbrauch. FPGAs, die gegen Seitenkanalangriffe resistente kryptografische Beschleuniger integrieren, Anti-Manipulations-/Gegenmaßnahmen zum Schutz des Kunden-IP beinhalten und ein vertrauenswürdiges Lieferkettenmanagement bieten, stellen eine sichere Plattform für die Entwicklung wirklich sicherer Systeme dar.

Jobangebote+ passend zum Thema

- Stromsparende Industrie-4.0-Anwendungen absichern

- Sichere Hardware, sicheres Design, sichere Daten