Secure Elements für IoT-Anwendungen

Sicherheit einfach handhaben

Fortsetzung des Artikels von Teil 1

Gesicherte Inbetriebnahme

Im Rahmen des IoT können digitale Zertifikate den Anmeldeprozess von IoT-Geräten beim ersten Einschalten vereinfachen, bei dem sie versuchen über das Internet eine Verbindung zu ihrem Diensteanbieter herzustellen. Dazu werden die erforderlichen Zertifikate bei der Erstprogrammierung des Sicherheits-ICs an die Server weitergeleitet. Die Zertifikate, mit denen das IoT-Gerät diese Server neben dem geheimen Kernschlüssel des Geräts im Sicherheits-IC authentifiziert, werden ebenfalls gespeichert.

Als Beispiel für diesen Ansatz arbeitete Microchip mit Amazon Web Services (AWS) zusammen, damit alle mit der Trust-Plattform erstellten Produkte auf diese Weise in die AWS-IoT-Dienste integriert werden. Durch die Unterstützung von Standardprotokollen und Zertifizierungssystemen lassen sich dieselben Techniken problemlos mit anderen Cloud-Diensten wie Microsoft Azure sowie privaten und hybriden Cloud-Infrastrukturen verwenden.

Eine weitere Anwendung des IoT sind OTA-Firmware-Updates (Over-the-Air) für IoT-Geräte/-Systeme. Diese Updates bieten die Möglichkeit, Sicherheitslücken zu beheben, ohne zu riskieren, dass die Geräte durch den Update-Prozess selbst beeinträchtigt werden. OTA-gesendete digital signierte Updates können auf ähnliche Weise überprüft werden wie Code, der beim sicheren Booten auf Authentizität überprüft wird, bevor das Update angewendet werden kann. Ist der gespeicherte Code installiert, muss er beim Neustart des Geräts auch Secure-Boot-Tests bestehen.

Weitere Anwendungsfälle sind der Schutz geistigen Eigentums, um die Gültigkeit von Ersatzteilen und optionalem Zubehör sowie den Schutz von Benutzerdaten, die Schlüsselzuweisung und die LoRaWAN-Authentifizierung zu überprüfen. Einige Gerätehersteller benötigen vielleicht anpassbare Optionen, die über diese Kerndienste hinausgehen. Andere benötigen vielleicht einen Sicherheitsansatz mit geringerem Verwaltungsaufwand (Overhead), wenn sie ressourcenbeschränkte IoT-Geräte bereitstellen. Für die Google-Cloud-IoT-Kernautorisierung ist z.B. keine vollständige digitale Zertifizierung erforderlich. Der Dienst verwendet »JSON Web Token« (JWT), die vom privaten Kernschlüssel im ATECC608B abgeleitet sind, der die herkömmliche kennwortbasierte Anmeldung ersetzt.

Jobangebote+ passend zum Thema

Sicherheit nach Maß implementieren

Die Flexibilität, diese unterschiedlichen Anwendungen mit geringen Einrichtungskosten zu bewältigen, wird durch die Trust-Plattform von Microchip und deren Unterstützung für verschiedene Einsatzmodelle möglich. Das erste Modell bietet Kunden eine einfache Möglichkeit, um Systeme mit sicheren Anmeldeinformationen über einen Standardablauf zu erwerben.

In diesem Modell werden der geheime Schlüssel des Sicherheitsmoduls und die generischen Zertifikate während der Fertigung in einer sicheren Einrichtung von Microchip generiert. Der Schlüssel und die Zertifikate bleiben während des gesamten sicheren Bereitstellungsprozesses geschützt und werden im Sicherheits-IC eingeschlossen, wo sie während des Versands sicher bleiben. Die zugehörigen öffentlichen Berechtigungsnachweise können an Dienste in der Cloud oder an einen Join-Server eines LoRaWAN-Netzwerks weitergeleitet werden.

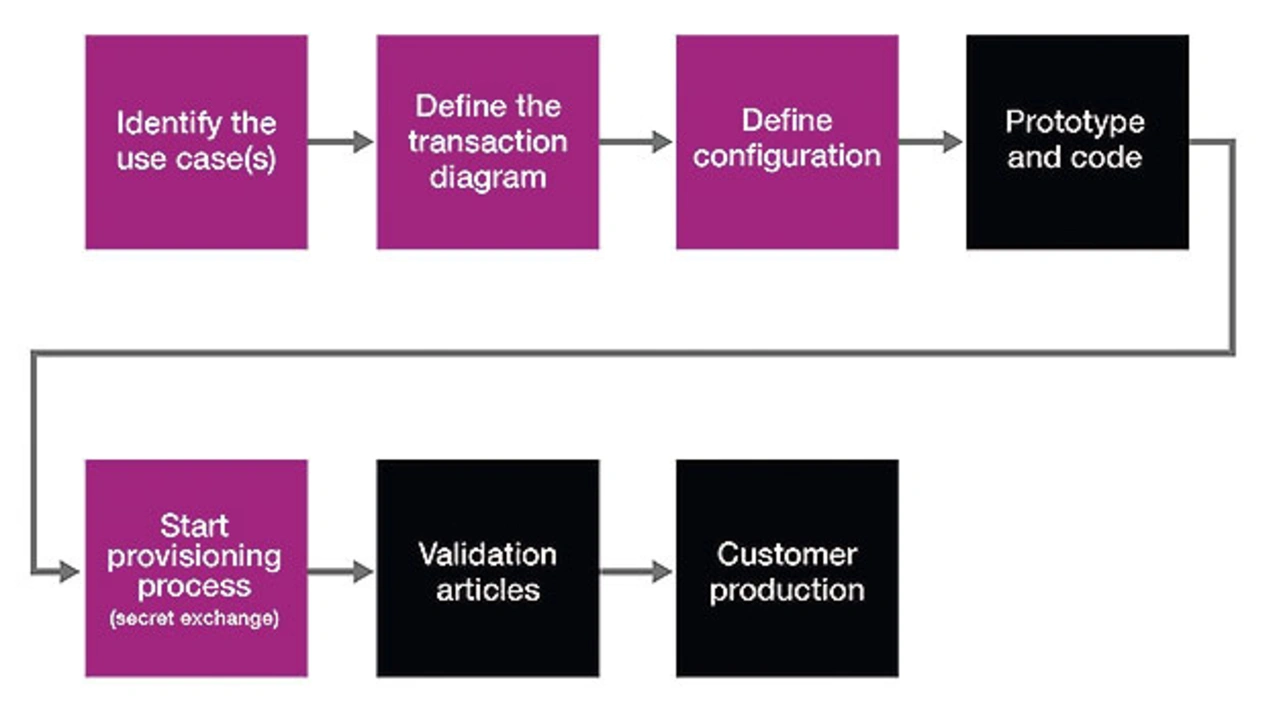

Da sich viele Gerätehersteller mehr Flexibilität bei der Authentifizierung wünschen und die Möglichkeit haben möchten, Zertifikate basierend auf ihrer eigenen Authentifizierungskette zu erstellen und einzufügen, bietet eine zweite Option eine Reihe vorkonfigurierter Anwendungen, die diese Aktionen automatisch durchführen. Weitergehende Änderungen sind in einem dritten Modell möglich. Bei diesem Ansatz (Bild 2) beginnt der Gerätehersteller mit der Bestellung eines leeren Sicherheits-ICs und nutzt dann Tools von Microchip, um die Bereitstellung aufzubauen – u.a. den XML-Code, mit dem in den sicheren Einrichtungen von Microchip die Zustellung privater Schlüssel und Zertifikate an das Sicherheits-IC gesteuert wird.

Durch neueste Entwicklungen bei Onlinetools und Bauelementen für hardwarebasierte Sicherheit können Projekte jeder Größe nun mit einem Sicherheits-IC ausgestattet werden. Die Hindernisse, die eine Konfiguration und Bereitstellung von Sicherheits-ICs erschwerten und kostspielig machten, wurden beseitigt. Der Prozess hat zu einer etablierten sicheren Lieferkette geführt, wodurch Best-Practice-Sicherheitsmodelle nun auf das gesamte IoT-Wirtschaftsökosystem ausgedehnt wurden.

Der Autor

Xavier Bignalet

ist Produkt Marketing-Manager im Geschäftsbereich Security Products bei Microchip Technology und verfügt über mehr als 13 Jahre Erfahrung in der Halbleiterindustrie. Vor seinem Eintritt bei Microchip begann er seine Karriere in der Entwicklung von Analog-, Mixed-Signal- und Stromversorgungs-ICs. Ab 2012 wechselte er in den kaufmännischen Bereich und wurde Produktlinienmanager für mehrere Mixed-Signal-IC-Reihen, während er zugleich an Integrationsaufgaben mitwirkte. Seit 2015 spezialisierte er sich bei Microchip auf Embedded IoT- und Sicherheitstechniken. Er hat sein Elektrotechnik-studium an der Hochschule CESI (Centre des Études Supérieures Industrielles) in Toulouse, Frankreich, mit einem Master (M. Sc.) abgeschlossen.

Xavier.Bignalet@microchip.com

- Sicherheit einfach handhaben

- Gesicherte Inbetriebnahme

- Gewinnen Sie ein CryptoAuth-Trust-Platform-Entwicklungskit!