Absichern von Embedded-Systemen

Quantensichere kryptographische Algorithmen implementieren

Weil Quantencomputer für Angriffe missbraucht werden können, bedarf es kryptographischer Verfahren, die auch von den zukünftigen Superrechnern nicht zu knacken sind – sogenannte Post-Quanten-Kryptographie-Algorithmen. Doch wie lassen sich diese sicher in Embedded-Systemen implementieren?

Im Hinblick auf die Fortschritte beim Quantencomputing werden erhebliche Anstrengungen unternommen, um die neuen Algorithmen zu verstehen und anzugehen. Verschiedene Blogs, darunter Googles »Threat Model for Post-Quantum Cryptography – Google Bug Hunters«, bieten einen soliden Überblick über die potenziellen Bedrohungen und die verfügbaren Lösungen. Projekte wie das NIST-Migrationsprojekt und die Post-Quantum Cryptography Alliance der Linux Foundation unterstützen Industrie und Regierungen beim Übergang zu einer quantensicheren digitalen Welt und bei der Einführung einer entsprechenden Post-Quanten-Kryptographie.

Die Regierungen beginnen, ihre Empfehlungen zu Zeitplänen und Kryptographie-Algorithmen für die Zukunft miteinander abzustimmen. Die Vereinigten Staaten mit ihren CSA-2.0-Empfehlungen und aktuell das BSI mit seinen jährlichen technischen Empfehlungen zur Kryptographie sowie weitere europäische Staaten bieten ähnliche Leitlinien an. Hierzu gehören Empfehlungen für Hash-basierte Signaturen, wie LMS/XMSS (Leighton–Micali Signatures/eXtended Merkle Signature Scheme), SLH-DSA (Stateless Hash-based Digital Signature Standard), ML-KEM (Module-Lattice-based Key-Encapsulation Mechanism) oder auch ML-DSA (Module-Lattice-based Digital Signature Algorithm), zum Einsatz einer hybriden Kryptographie, die klassische asymmetrische und Post-Quanten-Algorithmen kombiniert.

Jobangebote+ passend zum Thema

Post-Quanten-Algorithmen als Herausforderung

Die Komplexität bei der sicheren Implementierung von Post-Quanten-Kryptographie-Algorithmen angesichts von Seitenkanal- und Fehlerangriffen verlangt größte Aufmerksamkeit. Darüber hinaus ist die Sicherung der neuen Algorithmen gegenüber bekannten und existierenden Attacken bei gleichzeitiger Wahrung des erforderlichen Funktionsniveaus eine besondere Herausforderung.

Seit den späten 1990er-Jahren haben sich Hunderte wissenschaftlicher Abhandlungen, Veröffentlichungen sowie Patente mit Seitenkanal- und Fehlerangriffen auf Embedded-Geräte beschäftigt. Begonnen hat alles mit den Arbeiten von Paul Kocher zu Timing- und Seitenkanalattacken und der Forschung von Dan Boneh zu Fehlerangriffen. Einige Veröffentlichungen haben sich auf die Ausnutzung dieser Schwachstellen und andere auf den Schutz davor konzentriert.

Mit der Einführung neuer Post-Quanten-Algorithmen wurden viele bekannte Attacken entsprechend angepasst. Es folgt eine Übersicht dazu, warum Seitenkanalangriffe und Fehlerinjektionstechniken an gitterbasierte kryptographische Algorithmen wie ML-KEM, ML-DSA, XMSS oder SLH-DSA angepasst werden können.

Seitenkanalangriffe

Als Seitenkanalangriffe werden Angriffe bezeichnet, die Änderungen des Timings, der Leistungsaufnahme oder elektronischer Abstrahlungen eines Geräts während kryptographischer Operationen ausnutzen. Anhand der Analyse dieser Signale mit verschiedenen Techniken (unter anderem differenzielle oder Korrelationsanalyse, Vorlagen und Angriffe per Machine Learning) kann ein Angreifer sensible Informationen zu kryptographischen Schlüsseln oder anderen sicheren Daten, die vom Gerät verarbeitet werden, extrahieren.

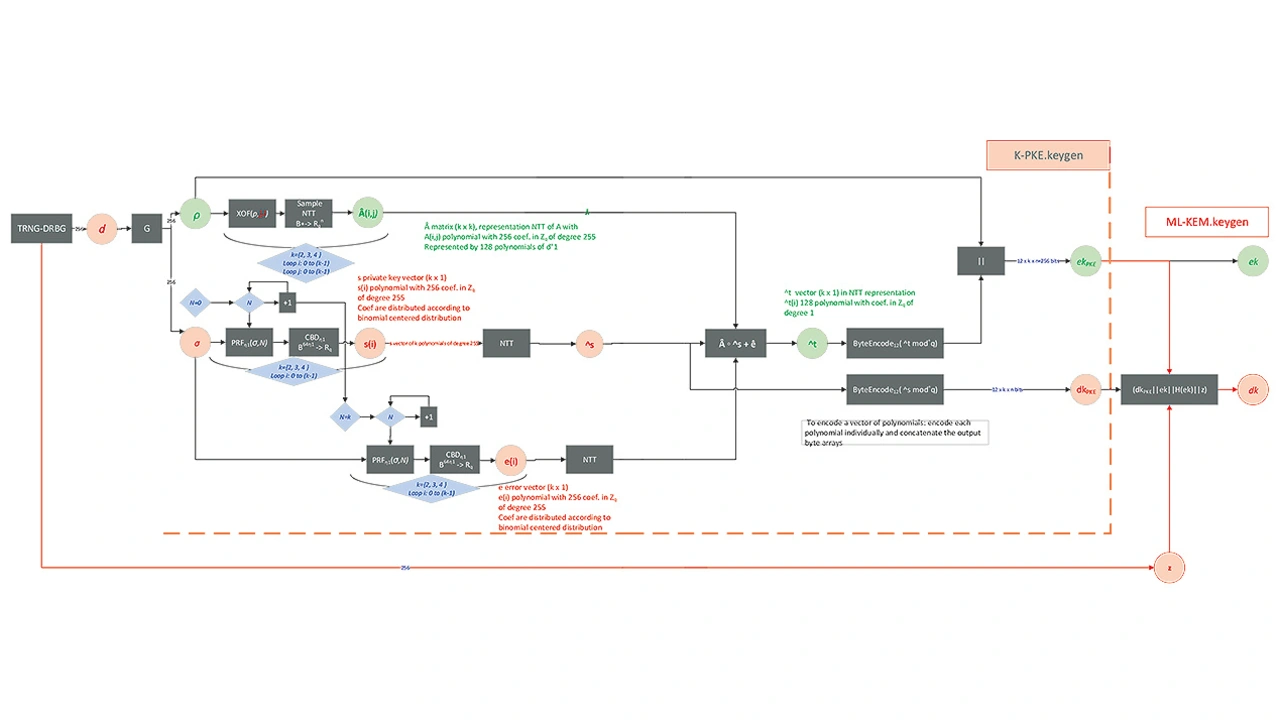

Eine erhebliche Anzahl von Zwischenvariablen in gitterbasierten Algorithmen könnten Informationen zum Schlüssel preisgeben. Angreifer könnten etwa alle Variablen angehen, die im Diagramm rot gekennzeichnet sind.

Spezielle Gegenmaßnahmen gegen solche Angriffe müssen bei Geräten wie Smartcards, Systems-on-Chip oder Hardware-Sicherheitsmodulen für den Langzeiteinsatz unbedingt integriert werden. »Langzeitig« bezeichnet hier Produkte, bei denen kryptographische Implementierungen über 10 bis 15 Jahre lang im Feld sicher bleiben müssen. Das gilt besonders dann, wenn sichere Updates der Implementierung der Kryptographie nicht möglich sind.

Fehlerangriffe

Bei Fehlerangriffen provozieren die Angreifer gezielt Fehler mithilfe von Spannungsspitzen, Lasern oder elektromagnetischen Feldern während des Betriebs des Geräts. Diese Fehler können zu unvorhergesehenem Verhalten führen, das dazu missbraucht werden kann, an sichere Daten zu gelangen. Wie bei Seitenkanalangriffen wurde auch diese Art des Angriffs an Post-Quanten-Algorithmen angepasst, wobei verschiedene wissenschaftliche Veröffentlichungen das Auslesen von Schlüsseln und das Fälschen von Signaturen beschreiben.

Angreifer können auch beide Arten von Attacken kombinieren, um einige der vorgeschlagenen Gegenmaßnahmen zu umgehen.

Implementierungen von Post-Quanten-Algorithmen

Die Sicherung von in Embedded-Geräten implementierten Post-Quanten-Algorithmen gegen Seitenkanalangriffe und Fehlerinjektionstechniken ist entscheidend, um die Integrität und Vertraulichkeit der von ihnen gesteuerten Assets zu gewährleisten. Doch wie lässt sich die Sicherheit der Implementierungen erhöhen? Hierzu gibt es einige Möglichkeiten:

TIPP 1

Man konzentriert Sie sich beim kryptographischen Algorithmus speziell auf für diesen Algorithmus spezifische Gegenmaßnahmen und identifiziert die Punkte im Prozess, die für Angreifer besonders interessant sind. Zu erwägen sind bekannte Gegenmaßnahmen wie:

➔ Der Einsatz von Implementierungen mit konstanten Ausführungszeiten, die dafür sorgen, dass die Zeiten nicht von geheimen Werten abhängen. So sind beispielsweise MLWE-basierte (Module Learning With Errors) Kryptographie, sicherer Vergleich von Polynomen und sichere euklidische Divisionen erforderlich. Andernfalls kann der private Schlüssel von Kyber leicht ermittelt werden.

➔ Nutzen von Maskierungstechniken, um Zwischenwerte während der kryptographischen Operationen mit entsprechend generierten Masken zu verstecken. Diese Technik kann Angreifer auch daran hindern, Variationen beim Timing und Fehlerinjektionen auszunutzen. Im Zusammenhang mit gitterbasierter Kryptographie müssen die Maskierungstechniken jedoch auch große Vektoren und Umwandlungen zwischen Booleschen Werten und arithmetischen Masken beherrschen.

➔ Randomisieren der Ausführung durch zufälliges Mischen, um mithilfe zufälliger Permutationen der Zwischenwerte die Korrelation zwischen geheimen Daten und Seitenkanallecks aufzuheben. Gegenmaßnahmen dieser Art erhöhen den Aufwand auf der Angreiferseite, können die Angriffe jedoch nicht verhindern, wenn die Anzahl der Traces oder die Zeit zur Durchführung des Angriffs unkritisch ist.

➔ Invertieren der Operation oder Nutzen von Tests mit bekannten Ergebnissen, um Fehlerinjektionen zu erkennen.

➔ Einfügen zufälliger Verzögerungen bei den kryptographischen Operationen, um eine Timing-Analyse zu stören und die Komplexität für Angreifer zu vergrößern.

➔ Verwenden optimaler Vorgehensweisen zur Codierung, um Schwachstellen zu vermeiden, die von den Angreifern ausgenutzt werden könnten.

➔ Entwickeln von Implementierungen kryptographischer Algorithmen, die Updates zulassen, um mögliche Schwachstellen zu beheben. Tatsächlich müssen noch viele Analysen ausgeführt werden, um den Reifegrad zu erreichen, der bei der klassischen asymmetrischen Kryptographie, etwa auf RSA(Rivest Shamir Adleman)- oder ECC(Elliptic Curve Cryptography) -Basis, vorliegt.

Je nach Implementierung und gewünschter Robustheit kann es sein, dass diese Empfehlungen nicht ausreichen, um Angriffe abzuwehren. Hinzu kommen Auswirkungen auf den Speicherbedarf, den Energieverbrauch und die Ausführungszeiten, die für Geräte, die bestimmten Einschränkungen unterliegen, kritisch sein könnten. Daher sind auch die folgenden zusätzlichen Ansätze ratsam, um die Robustheit der Implementierungen von Post-Quanten-Kryptographiealgorithmen zu verbessern.

TIPP 2

Definition eines Lebenszyklusmanagements für Schlüssel und Assets:

➔ Vermeiden fest codierter Geheimnisse und Schlüssel.

➔ Diversifizieren der Schlüssel durch Schlüsselrotation oder Key-Ladder.

TIPP 3

Schutz der Umgebung, in der die Algorithmen ausgeführt werden, durch spezifische Gegenmaßnahmen auf der Hardwareseite, etwa:

➔ Gezielte Injektion von Rauschen in den Versorgungsleitungen, um Muster in der Leistungsaufnahme zu kaschieren.

➔ Implementierung von Mechanismen zur Fehlerprüfung, um Fehler durch Injektionsangriffe zu erkennen und zu korrigieren.

➔ Abschirmung sensibler Komponenten, etwa von Kryptographiemodulen, um physische Angriffe oder Manipulationen zu verhindern.

➔ Redundante Berechnungen, um die Auswirkungen injizierter Fehler zu verringern.

➔ Ablaufsteuerung zur Gewährleistung der Ausführungsschritte.

➔ Maßnahmen zum sicheren Booten und zur Ausführung von authentifiziertem und vertrauenswürdigem Code.

➔ Implementierung von Mechanismen zur Sabotageerkennung, die einen Alarm auslösen, wenn das Gerät manipuliert oder die Ausführung seiner Prozesse verändert wird.

TIPP 4

Prüfung und Evaluierung:

➔ Evaluieren der Auswirkungen von Seitenkanallecks und Fehlerinjektion auf die Implementierung der Kryptographie mit Werkzeugen während der Entwicklungsphasen oder Messungen und Prüfungen, die an Geräten vorgenommen werden, in denen die kryptographischen Algorithmen integriert sind.

➔ Man sollte davon ausgehen, dass der Angreifer die Systemarchitektur kennt.

➔ Anwenden von Sicherheitszertifizierungen (etwa Common Criteria, Security Evaluation Standard for IoT Platforms – SESIP, Federal Information Processing Standard – FIPS), um die Sicherheitsfunktionen zu validieren. Bei diesem letzten Aspekt müssen die Zertifizierungsorgane klare Empfehlungen und Leitlinien zur Bedrohung durch Quantencomputer abgeben. Sie müssen auch die Maßnahmen zur Integration der neuen Algorithmen aktualisieren.

Hilfe bei Maßnahmen gegen Post-Quanten-Angriffe

Die Implementierung der oben genannten Sicherheitsmaßnahmen für Post-Quanten-Kryptographie-Algorithmen kann eine anspruchsvolle Aufgabe sein, die die Fähigkeiten und Ressourcen vieler Organisationen übersteigt. Das Spezialwissen und die Technologie zur effektiven Behebung von Schwachstellen für Angriffe durch Quantencomputer kann über die internen Fähigkeiten vieler Teams oder derer, für die solch anspruchsvolle Sicherheitsanforderungen neu sind, hinausgehen. In diesem Zusammenhang kann Kudelski IoT ein Partner sein.

Kudelski IoT bietet eine Reihe von Dienstleistungen speziell zu den Bedürfnissen der Quantensicherheit und kann Organisationen dabei helfen, die komplexen Aufgaben zu bewältigen, um die Sicherheit ihrer digitalen Assets gegenüber künftigen Bedrohungen durch Quantencomputer zu gewährleisten. Das Know-how von Kudelski IoT erstreckt sich über zahlreiche Branchen, und das Unternehmen bietet Dienstleistungen und Produkte, die vom Anfang der Entwicklungsphase bis zum laufenden Lebenszyklusmanagement in Sachen Sicherheit reichen. Mehr Informationen, wie Kudelski IoT helfen kann, die Quantensicherheit von Organisationen zu stärken, sind unter zu finden.

Zusammenfassung

Die Sicherung in Embedded-Geräten implementierter Post-Quanten-Algorithmen gegen Seitenkanal- und Fehlerangriffe ist eine Herausforderung mit Auswirkungen auf den Speicherbedarf, die Leistung, die angestrebte Robustheit und die Sicherheitsarchitektur. Entscheidend ist hierbei ein mehrschichtiger Ansatz, der Sicherheitsarchitektur, Hardware, Software und Prüfung mit einem anpassungsfähigen Design für künftige Bedrohungen verbindet. Die Sicherung der Implementierung von Post-Quanten-Algorithmen ist, ganz wie bei klassischen Algorithmen, ein dynamischer Prozess.

Die Autorin

Karine Villegas ist Senior Principal Security and Cryptography Architect bei Kudelski IoT.