Angriffsflächen reduzieren

Sicherheit für Embedded-Systeme richtig verketten

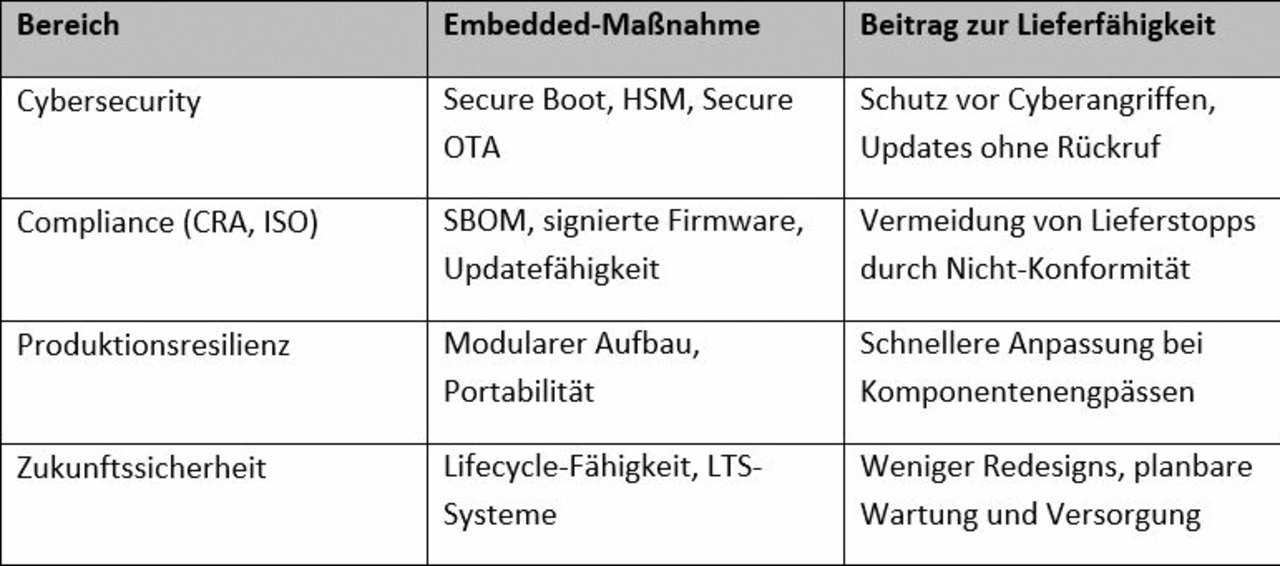

In Zeiten wachsender handels- und geopolitischer Risiken bekommt Sicherheit eine neue Dimension: Zu Safety und Security gesellt sich Supply Chain Stability. Aufbau und Funktionen von Embedded-Systemen können einen erheblichen Beitrag zu jeder der drei Dimensionen von Sicherheit leisten.

Für 2026 gibt es bei Embedded-Systemen in puncto Sicherheit (im umfassenden Sinn: Safety, Security und Supply Chain Stability) mehrere zentrale Herausforderungen und Entwicklungen zu beachten. Zunehmende Bedrohungen und neue Regularien, wie der Cyber Resilience Act (CRA), können einen direkten und signifikanten Einfluss auf die Lieferfähigkeit von Geräten und Systemen ausüben. Das betrifft Hersteller und Zulieferer über die gesamte Wertschöpfungskette hinweg. Die Architektur, Firmware, Sicherheitsfunktionen und Lifecycle-Fähigkeiten eines Embedded-Systems können maßgeblich dazu beitragen, sich gegen Bedrohungen zu schützen und gleichzeitig die Einhaltung von Regularien sicherzustellen, um eine stabile Lieferkette zu gewährleisten.

Bisher waren Embedded-Systeme meist Insellösungen mit, wenn überhaupt, nur einer eingeschränkten Vernetzungsmöglichkeit. Somit war es relativ einfach, sich über die Sicherheit eines Systems Gedanken zu machen, weil der Zugriff nur sehr begrenzt möglich war. Bei neueren Systemen hingegen ist eine sichere Nutzung der leicht zugänglichen Kommunikationsmöglichkeiten gefordert. Vernetzte Geräte müssen durch geeignete Maßnahmen vor Zugriffen von außen (z.B. über das Netzwerk/Internet) oder auch vor internen Angriffen geschützt werden. Wegen der verschärften Bedrohungslage durch gezielte Angriffe, die sich auch gegen Embedded-Anwendungen richten, welche beispielsweise in der Medizintechnik, Automatisierung sowie Luft- und Schifffahrt eingesetzt werden, ist es erforderlich, bereits bei der Entwicklung von Geräten entsprechende Maßnahmen vorzusehen.

Jobangebote+ passend zum Thema

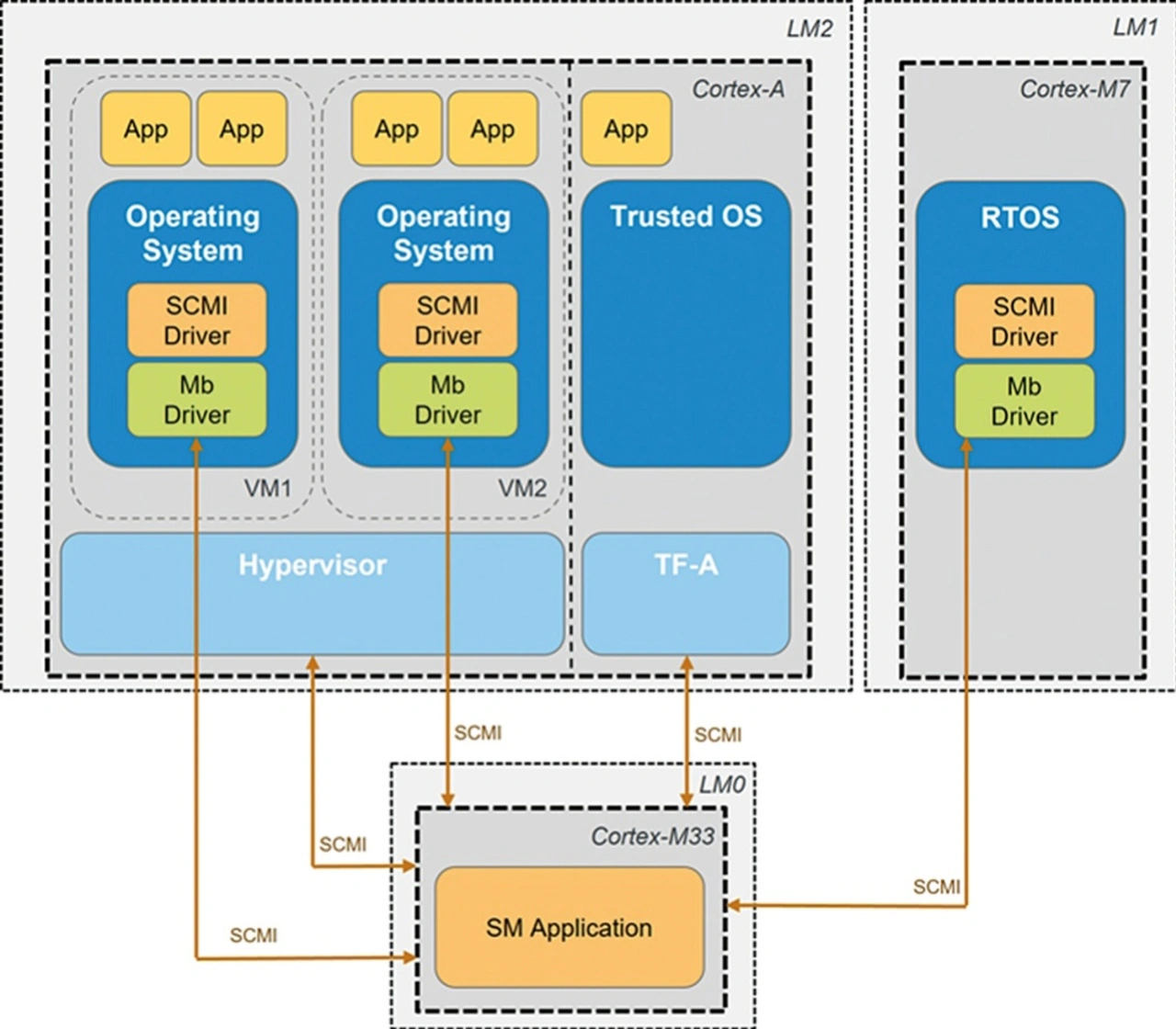

Auch Mixed-Criticality-Systeme (MCS) sind eine besondere Herausforderung, weil sie Softwarekomponenten mit unterschiedlichen Kritikalitätsstufen (sicherheitskritisch versus unkritisch) in gemeinsamer Hardware ausführen. Abhilfe schaffen Hypervisor-Lösungen in Hard- und Software, die für eine Trennung der Software-Komponenten unterschiedlicher Kritikalität sorgen. Fehlerhafte oder kompromittierte Komponenten stellen dann kein sicherheitskritisches Risiko dar. Dabei kommen meist auch fehlertolerante Kommunikationsprotokolle wie CAN FD mit Authentifizierung zum Einsatz, oder eine Echtzeitdiagnose von Sicherheitsverletzungen (Intrusion Detection System) wird angewandt.

Es sind vielfältige Maßnahmen notwendig, um ein sicheres System zu realisieren. Die wichtigsten sollen in den folgenden Abschnitten beschrieben werden:

- High Assurance Boot (auch Secure Boot oder kryptografische Boot-Prozesse genannt)

- Trusted Execution (vertrauenswürdige Architektur)

- Hardware-Beschleuniger für Kryptographie

- Sicherer Debug Controller

- Geschützte Speicherzugriffe (Verschlüsselung)

- Update-Konzepte (auch Over-the-Air-Updates (OTA) mit Signaturprüfung genannt)

- Hardware-Sicherheitsmaßnahmen: Tamper-Erkennung, Run-Time Integrity Checker (RTIC)

Ein sicherer Systemstart, auch Secure Boot genannt, muss gewährleisten, dass die CPU nur authentifizierten Programmcode ausführt. Üblicherweise erledigt dies der Bootloader. Secure Boot ist ein wichtiges Element der Sicherheitsmaßnahmen und verhindert, dass die CPU nicht vertrauenswürdigen bzw. unautorisierten Code ausführt. Zudem ist sicherzustellen, dass Modifikationen in der Konfiguration der CPU durch ungewollte Programm-Modifikationen erkannt und unterbunden werden. Das ungewollte Auslesen sensibler Daten aus dem Baustein ist somit nicht möglich.

Der Arbeitsprozess für Secure Boot umfasst meist folgende Schritte: Signieren des Images, Verschlüsseln des Images und Anwendung einer Secure-Boot-Sequenz.

Hinter dem Begriff TrustZone von ARM verbirgt sich ein Konzept, das eine nicht sichere / nicht vertrauenswürdige Umgebung von einer sicheren/vertrauenswürdigen Umgebung in Hardware trennt, indem einer nicht sicheren Software der Zugriff auf sichere Ressourcen blockiert wird. Die Software befindet sich innerhalb dieses Prozesses entweder in einer sicheren oder in einer nicht sicheren Umgebung.

Der Wechsel zwischen diesen beiden Umgebungen, die als sicherer Monitor (Cortex-A Core) bzw. als Kernlogik (Cortex-M Core) bezeichnet werden, erfolgt per Software. Die beiden CPU-Architekturen bieten ähnliche Sicherheitskonzepte, aber mit einer völlig anderen Implementierung. Das Konzept der sicheren und nicht sicheren Umgebungen geht über den Prozessor hinaus, um Speicher, Software, Schnittstellen, Bussysteme, Interrupts und Peripherie innerhalb eines Embedded-Moduls zu schützen.

Als Basis bietet die TrustZone-Technologie eine systemweite Sicherheit und die Möglichkeit, eine vertrauenswürdige Plattform zu schaffen. Das System lässt sich so gestalten, dass jeder Teil auch ein Teil der sicheren Umgebung ist, einschließlich Debug, Peripherie, Interrupts und Speicher. Mit einem Sicherheitssystem wie TrustZone lassen sich zu schützende Bereiche vor Software- und gängigen Hardware-Angriffen sichern.

NXP bietet in den neueren i.MX-Produkten einen zusätzlichen Funktionsumfang mit der eigenen IP »EdgeLock Secure Enclave«. Sie nutzt TrustZone als Grundlage zur Hardware-Isolation, um eine dedizierte, sichere Verarbeitungsumgebung mit eigenem Prozessor und Sicherheitsfunktionen zu schaffen. So ist ein verbessertes Sicherheitsniveau zusätzlich zur grundlegenden TrustZone-Architektur erreichbar.

Zur sicheren Datenkommunikation kann zusätzlich ein hardwarebasierter Security-Beschleuniger zur Unterstützung einer rein softwarebasierten Lösung zum Einsatz kommen. Grundsätzlich kann die CPU Security-Maßnahmen übernehmen und die Algorithmen für Security-Operationen (wie Verschlüsselungsalgorithmen, Prüfsummenberechnungen usw.) allein durchführen. Dafür spricht, dass Programmierer den Algorithmus selbst gestalten können und die neuesten Ergebnisse der Sicherheitsforschung zeitnah in ihre Software einfließen lassen können (größtmögliche Flexibilität). Um eine sichere Datenkommunikation in einer CPU-basierten Softwarelösung zu gewährleisten, ist jedoch viel Rechenleistung erforderlich.

Zusätzlich dagegen spricht auch der erhebliche Aufwand für das Erstellen der Programme, die Fehleranfälligkeit und die Belastung der CPU, die eventuell für die eigentliche Anwendung benötigt wird, mit anderen Aufgaben. Außerdem ist eine General-Purpose-CPU nicht für Krypto-Algorithmen optimiert und damit ineffizient im Sinne von Programmausführungszeit und Strombedarf (Durchsatz pro Watt). Deshalb implementieren immer mehr CPU-Hersteller entsprechende Hardware-Beschleuniger in ihre Mikrocontroller und Prozessoren. Diese Einheiten übernehmen Security-Aufgaben oder Teile davon in Hardware und entlasten so die CPU.

Zum Einsatz kommen bei den Mikrocontrollern der Cortex-M-Klasse meist eine mm-CAU (Memory-Mapped Cryptographic Acceleration Unit). Dabei handelt es sich um einen Koprozessor, der mit Hilfe spezialisierter Operationen den Durchsatz Software-basierter Verschlüsselungsalgorithmen und kryptologischer Hashing-Funktionen verbessert. Software-Bibliotheken gibt es meist von den Controller-Herstellern. Je nach Hersteller wird auch ein Flash-Speicherschutz mit angeboten. Durch das Aktivieren verschiedener Sicherheitsfunktionen werden die Speicherinhalte mittels eines hinterlegten Schlüssels geschützt und der Zugriff über das JTAG-Interface verhindert. Bei der Entwicklung einer Plattform ist die Berücksichtigung eines Schlüssel-Managements in der CPU oder in einem TPM/Security-Chip unumgänglich.

Je nach Hersteller und Zeitpunkt der Markteinführung der CPU kommen unterschiedliche Security-Funktionen in Form einer Hardware-Einheit zum Einsatz, wie oben beschrieben. Hier lassen sich die Hardware-Hersteller wirklich innovative Funktionen einfallen, um den Marktanforderungen gerecht zu werden. Die nachfolgende Übersicht zeigt als Beispiel die in der CPU i.MX 95 von NXP unterstützten Funktionen, die von Anwendern zur Realisierung eines sicheren Systems verwendet werden können.

Ergänzend zur Hardware ist das Betriebssystem (OS), das entsprechend der zu erfüllenden Kriterien ausgewählt werden muss, ein sehr wichtiger Faktor bei der Evaluierung einer CPU und letztendlich eines Embedded-Moduls, das die Grundlage für eine sichere Applikation sein soll. Vor allem ist darauf zu achten, ob das ausgewählte OS bereits die Hardware-Beschleuniger unterstützt. Die Auswahl der richtigen Software für das anstehende Projekt sollte daher nicht nur unter Berücksichtigung der Geräteanforderungen erfolgen. Ein Gesamtkonzept berücksichtigt alle Faktoren und bringt alle benötigten Funktionen in Einklang mit den Anforderungen. Je nach den zu erfüllenden Aufgaben und den Bereichen, in denen ein System abgesichert werden muss, bietet das jeweilige OS Treiber, die in verschiedenen Marktsegmenten wie Medizin, Industrie, Bahn, Automotive und militärischen Anwendungen zum Einsatz kommen.

Vergleicht man frühere Anwendungen mit heutigen, so stellen die CPUs auch immer mehr Schnittstellen bereit. Zusätzlich zu RS-232, RS-422, USB, I²C, SPI, CAN und Ethernet kommen auch immer mehr drahtlose Schnittstellen wie Wi-Fi, NFC, Bluetooth oder Mobilfunknetze zum Einsatz. Bis auf Ethernet werden kabelgebundene Schnittstellen meist nur in einem räumlich begrenzten Umfeld eingesetzt. Funklösungen und Ethernet hingegen, die einem öffentlichen Netz angehören, sind einfacher von außen angreifbar. Bei Einsatz von Funklösungen ist somit besonders darauf zu achten, dass der Anbieter ein entsprechendes Sicherheitskonzept und dessen Update-Fähigkeit vorweisen kann.

Die Angriffe von außen haben meist die Absicht, einen hohen Schaden zu verursachen oder einen wirtschaftlichen Vorteil durch Manipulationen oder IP-Diebstahl zu erzielen. Um dem entgegenzuwirken, sollte ein OS möglichst viele Angriffsvektoren absichern. Mit Angriffsvektoren sind verschiedene Angriffsmöglichkeiten gemeint, um Zugriffsrechte auf Daten und Benutzer zu erlangen sowie um Verschlüsselungsmechanismen auszuhebeln. Kommerzielle Betriebssysteme nutzen hier meist eigene Sicherheitsmodelle, spezifische Erweiterungen und Funktionen, die als sicher angesehen werden können. Ein weiterer Vorteil ergibt sich, wenn ein echter Microkernel verwendet wird, der gegenüber monolithischen Betriebssystemen weniger Angriffsfläche hat.

Werden bei Linux neue Sicherheitslücken oder Bugs entdeckt, so ist jeder selbst dafür verantwortlich, sein System zu pflegen. Dies kann schnell zu einem erheblichen Aufwand führen. Bei Systementwicklungen unter Linux wird Anwendern somit empfohlen, auf die in der CPU integrierten Security Features zurückzugreifen, um den Angriffsszenarien verschiedenster Art (Seitenkanalattacken, Differential Power Analysis, Kryptoanalyse, physikalische Angriffe) standhalten zu _können.

Vor allem ist darauf zu achten, dass auch seitens des gewählten Embedded-Moduls die Anforderungen an die Transparenz der zur Verfügung gestellten Software eingehalten werden. Dazu gehören beispielsweise die Modularisierung und Dokumentation verwendeter Third-Party-Komponenten sowie automatisierte CVE-Scans und Patch-Meldungen als Teil der CI/CD-Pipeline. Ein Trend bei Embedded-Systemen ist, dass Safety (z.B. ISO 26262) und Security (z.B. ISO 21434) immer mehr zusammenwachsen. Bei der Auswahl des Build-Systems sollte auch darauf geachtet werden, dass diese einen SBOM-Export bereitstellen. Dieser Support ist mittlerweile ein wesentlicher Faktor bei Zulassung und Auslieferung.

Kunden, die auf umfangreiche Sicherheitskonzepte angewiesen sind, werden künftig bei allen Embedded-Modulen von TQ-Systems mit den in den CPUs bereitgestellten Security-Funktionen unterstützt. Durch die langjährigen Partnerschaften mit verschiedenen CPU-Herstellern und das eigene Know-how von TQ-Systems profitieren Kunden vor allem davon, dass sie kostengünstig auf die Lösungsbausteine bestehend aus Modul und sicherheitsrelevanter Software zurückgreifen können. Auch bei anstehenden Zertifizierungen steht TQ-Systems mit dem eigenen Product-Compliance-Center als Entwicklungspartner zur Verfügung.