Funktionale Sicherheit im Halbleiter

Cyber-Security in Automotive-Anwendungen

Obwohl man Cyber-Security als einen Teil von täglichen Routinen im traditionellen IT-Bereich kennt, sind Schutzmechanismen in Fahrzeugen noch nicht allzu weit verbreitet. Ein Überblick.

Auf den ersten Blick scheint das kein großes Problem zu sein, weil es bereits viele Lösungen aus anderen Bereichen gibt, die man möglicherweise für Automobile wiederverwenden kann. Allerdings schränkt die Automotive-spezifische Umgebung diese Wiederverwendung ein.

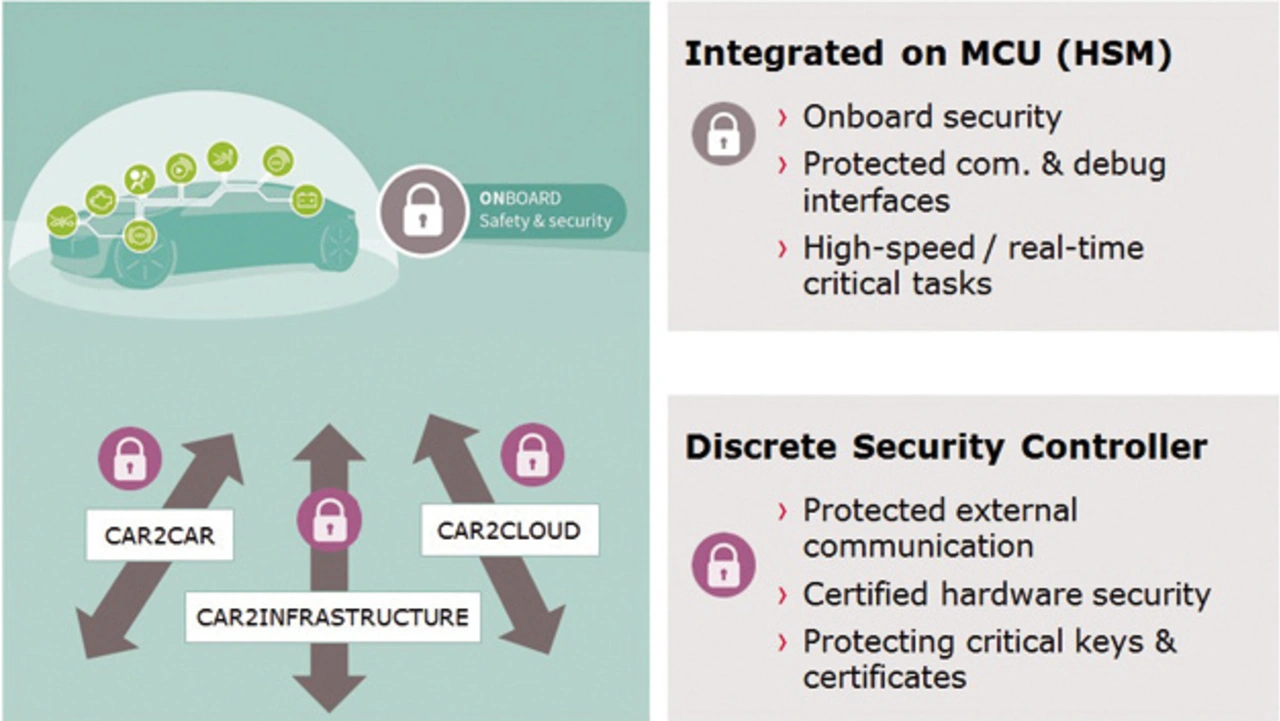

Kunden erwarten heute die uneingeschränkte Verfügbarkeit und Vernetzung von Smartphones und weiteren persönlichen mobilen Geräte im Auto sowie den Einsatz modernster satellitengestützter Navigation, außerdem hohe Anzeigequalität und Informationsdichte – eben die volle Vernetzung. Für die Kommunikation ist künftig auch eine ständige Datenverbindung mit externer Infrastruktur oder externen Geräten erforderlich (Bild 1). Damit wird das Fahrzeug zu einem Ziel für Cyber-Angriffe und anderweitige Manipulationen. So steht die Gewährleistung von Vertraulichkeit, Integrität und Authentizität im Fokus – wofür zusätzliche Schutzmaßnahmen zu treffen sind. Die verschiedenen Kommunikationseinheiten – vom OEM-Back-End zum Fahrzeug und innerhalb der einzelnen Steuergeräte (ECUs, Electronic Control Units) – erfordern eine sichere Authentifizierung und Schutz vor Manipulation der Daten. Um dies zu gewährleisten, werden für die Kommunikation kryptografische Verfahren auf Basis von Sicherheitsschlüsseln genutzt.

Ein Verschlüsselungsverfahren ist grundsätzlich ein kryptografisches Verfahren, um mit einem Sicherheitsschlüssel einen Klartext in einen Geheimtext umzuwandeln, aus dem der Klartext mit einem geheimen Schlüssel zurückgewonnen werden kann. Die Geheimhaltung und der Schutz dieser Sicherheitsschlüssel sind – neben anderen Faktoren – für die Security-Architektur eine grundlegende Voraussetzung. Denn ist die Verfügbarkeit und Vertraulichkeit der Schlüssel verletzt, dann ist die gesamte Sicherheitskette gebrochen. Die Auswirkungen im Fall der Automobilindustrie könnten katastrophal sein – verbunden mit enormen Kosten und Imageverlust. Kennt ein Angreifer die verwendeten Schlüssel, kann er die Kommunikation beeinflussen. Das heißt, die Fahrzeuge müssen mit hohem Zeit- und Kostenaufwand in eine gesicherten Umgebung (Werkstatt oder gar Fabrik) gebracht werden. Vor diesem Hintergrund sind Geheimhaltung und Schutz der archivierten Schlüssel essenziell für sowohl die Cyber-Security als auch die funktionale Sicherheit (gemäß ISO 26262) in Automobilen.

Jobangebote+ passend zum Thema

Die Hinterlegung von Sicherheitsschlüsseln kann durch sogenannte Hardware-Sicherheitsanker (Trust Anchor) geschützt werden. Dabei müssen Maßnahmen ergriffen werden, die sicherstellen, dass einzig und allein die autorisierte Einheit Zugriff auf den Verschlüsselungsdienst des Vertrauensankers hat. Die Sicherheitsanker stellen eine gesicherte, isolierte Umgebung dar, in der die Schlüssel bzw. Zertifikate gespeichert und verarbeitet werden. Verschiedene Hacker-Angriffe haben gezeigt, dass die Implementierung dieser Sicherheitsanker in Software als Teil des Mikrocontroller-Betriebssystems unzureichend ist. Eine Implementierung mit dedizierter Hardware bietet wirkungsvolleren und besseren Schutz.

Vor diesem Hintergrund wurden Security-Hardware-Extension-Module (SHE) und Hardware-Security-Modules (HSM) entwickelt, die auf Mikrocontrollern integriert sind. Die Aurix-Mikrocontroller von Infineon haben beispielsweise ein HSM integriert, wobei das HSM der zweiten Generation (TC3xx) auch asymmetrische Kryptografie – ein Schlüsselpaar aus privatem und öffentlichem Schlüssel – unterstützt.

Einen besonders effizienten Schutz insbesondere für sicherheitskritische Bereiche, wie die Fahrzeugkommunikation nach außen oder den Infotainment-Bereich, ermöglichen spezielle Sicherheitscontroller wie das Optiga Trusted Platform Module (TPM). Es sorgt für eine sichere Authentifizierung. Dafür speichert es langfristig genutzte Zertifikate und entsprechende Schlüssel in einer geschützten Umgebung.

In den Hardware-Sicherheitsankern sind verschiedene Funktionen implementiert, um die sicherheitskritische Verarbeitung und beispielsweise den Transfer von Schlüsseln zu schützen. Dabei ist die funktionale Komplexität im Vergleich zu den zu schützenden Steuergeräten relativ gering. Die reduzierte Komplexität ermöglicht eine sehr umfassende Prüfung der Hardware und Software, wie sie für ein komplettes System wirtschaftlich nicht möglich ist.

Der Einsatz von Hardware-Security-Modules, TPM- oder SIM-basierten Lösungen als Sicherheitsanker in Automobilen wird von der jeweiligen Applikation bestimmt. Eine Implementierung mittels HSM integriert in den Mikrocontroller zielt hauptsächlich auf die Onboard-Kommunikation, wo eine hohe Rechen-Performance und ein robustes Echtzeit-Verhalten gefragt sind. Dagegen sichern spezielle TPM-Controller die externe Kommunikation ab, die ein hohes Risiko für die Cyber-Security darstellt. Außerdem können sie als zentraler Speicher für sicherheitskritische Schlüssel und Zertifikate genutzt werden. Sie bieten auch Schutz gegenüber sogenannten Seitenkanalangriffen. Diese analysieren z.B. die Laufzeit des Algorithmus, die Leistungsaufnahme des Prozessors während der Berechnungen oder die elektromagnetische Abstrahlung, um Rückschlüsse auf die Schlüssel zu ziehen.

Für die Datensicherheit in Automobilen gelten folgende Grundsätze:

- die Unversehrtheit von elektronischen Schlüsseln ist eine wesentliche Voraussetzung für ein datengesichertes elektronisches System,

- manipulierte oder manipulierbare elektronische Schlüssel schließen Datensicherheit prinzipiell aus,

- geklonte, nachgebildete elektronische Schlüssel hinterlassen keine Spur,

- die Handhabung von elektronischen Schlüsseln muss über die gesamte Lebensdauer eines Produktes abgesichert sein,

- Trust-Anchors ermöglichen die Schlüsselverwaltung und den Einsatz in unsicherer Umgebung, sprich: im Fahrzeugbetrieb.

- Cyber-Security in Automotive-Anwendungen

- Effizienter Schutz unter Nutzung von Standards

- Anwendungsbeispiel SOTA