Security gezielt umsetzen

Risiko-orientiert und Lebenszyklus-übergreifend

Fortsetzung des Artikels von Teil 1

Funktionale Sicherheit und Security im Automobil

Safety und Security gehören zusammen. Das zeigt nicht zuletzt die Etymologie. Der Begriff „Sicherheit“ hat im Deutschen zwei Bedeutungen. Sicherheit bedeutet die Abwesenheit von Gefahr. Die Nutzung eines Produkts oder einer Funktion darf keine Gefahr für Gesundheit oder Leben des Nutzers und seiner Umwelt verursachen. Der Produzent und damit die Entwickler einer Funktion müssen sicherstellen, dass diese Funktion über einen längeren Zeitraum erhalten bleibt. Sicherheit bedeutet aber auch Vertrauen. Der Nutzer muss sich darauf verlassen, dass die Systeme und Funktionen nicht manipuliert werden, und dass seine Daten geschützt sind. Dieser Begriff der Sicherheit stellt im näheren Sinne das Themengebiet „Security“ dar. Es geht um Integrität, Authentizität und Vertraulichkeit von Informationen.

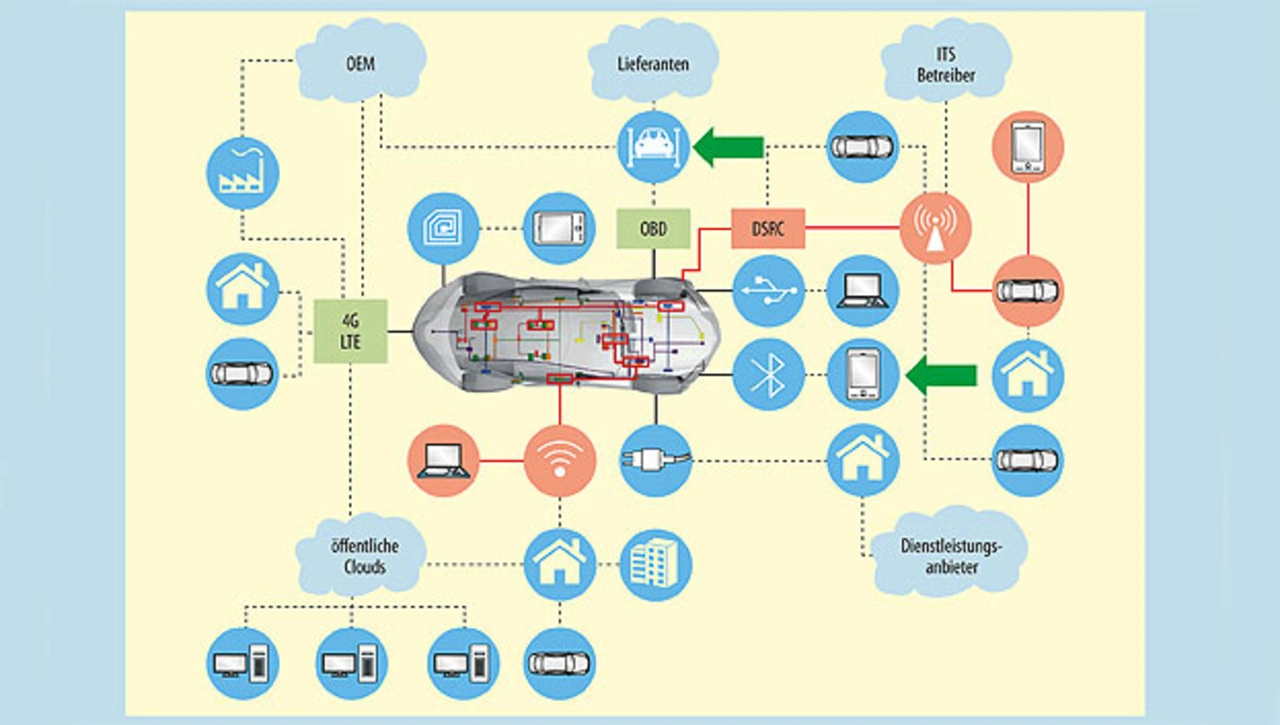

Die Methodik des Security-Engineering lässt sich nicht einfach 1:1 aus der IT übertragen. Ganz anders als in der klassischen IT und Anwendungs-Software geht es bei Fahrzeugen heute um eine komplexe IT-Infrastruktur mit eingebetteten Systemen von fünfzig bis hundert Rechnern im Fahrzeug sowie einer schnell wachsenden IT-Infrastruktur in der Cloud für Diagnose, Kommunikation und zunehmend auch Software Updates (Bild 2).

Das alles erfolgt in einem regulierten Rahmen, mit Milliarden von Nutzern weltweit, und unter hohen Anforderungen an die funktionale Sicherheit des Fahrzeugs. Durch Software und IT dürfen betriebsunabhängig keine Schäden entstehen, weder für Personen noch für die Daten und Informationen der Nutzer, Eigentümer und Hersteller.

Die Bedrohungsszenarien verändern sich in der Automobilbranche derzeit stark. Besonders akut werden solche Risiken dort, wo Security und funktionale Sicherheit zusammen kommen. Diese Bedrohungen wachsen, denn der zunehmende Einsatz von standardisierten Komponenten und offenen Schnittstellen ruft Hacker auf den Plan, die sich immer neue Herausforderungen suchen [1].

Durch die zunehmende Vernetzung auf verschiedenen Ebenen, sowohl innerhalb des Fahrzeugs als auch nach außen hin, entsteht eine bisher nicht da gewesene Komplexität. Diese Komplexität führt dazu, dass nicht mehr alle Kombinationen von Ereignissen und Funktionen in gleichem Ausmaß wie bisher beherrscht werden. Bild 2 zeigt anhand der zwei eingangs genannten Beispiele, wie sich die Angriffsvektoren konkret im Fahrzeugnetz manifestieren.

Es ist nur eine Frage der Zeit, bevor hierdurch entstandene Schwächen identifiziert und missbraucht werden. Beispielsweise können derzeitige Bussysteme wie CAN von außen relativ leicht in Überlastsituationen gebracht werden, die dann zu Fehlverhalten führen. Heute übliche Kommunikationssysteme, wie sie immer häufiger ins Auto integriert werden, bieten offene Schnittstellen – beispielsweise DVDs, USB, Bluetooth oder Wartungsschnittstellen – über die Viren und Trojaner in die jeweiligen eingebetteten Betriebssysteme eingebracht werden können. Schließlich können fehlerhafter Code und Konfigurationen zu vielfältigen, unbekannten Angriffspunkten führen.

Einige aktuelle Beispiele aus Fahrzeugen zeigen die Bedrohungsszenarien eindrucksvoll. Viele Komfortfunktionen lassen sich heute von außen beeinflussen und konfigurieren. Nicht nur das Infotainment sondern zunehmend die gesamte Elektronik hat über OTA-Aktualisierungen Schnittstellen nach außen [2]. Mit diesen Konfigurationen können sich Hacker über externe Kommunikations- und Unterhaltungssysteme mit Fahrzeugen verbinden und Netzwerkschwachstellen ausnutzen, um wesentliche Funktionen anzugreifen – mit potenziell verheerenden Folgen, aufgrund der engen Verknüpfung mit sicherheitskritischen Anforderungen, wie beispielsweise der Bremssysteme.

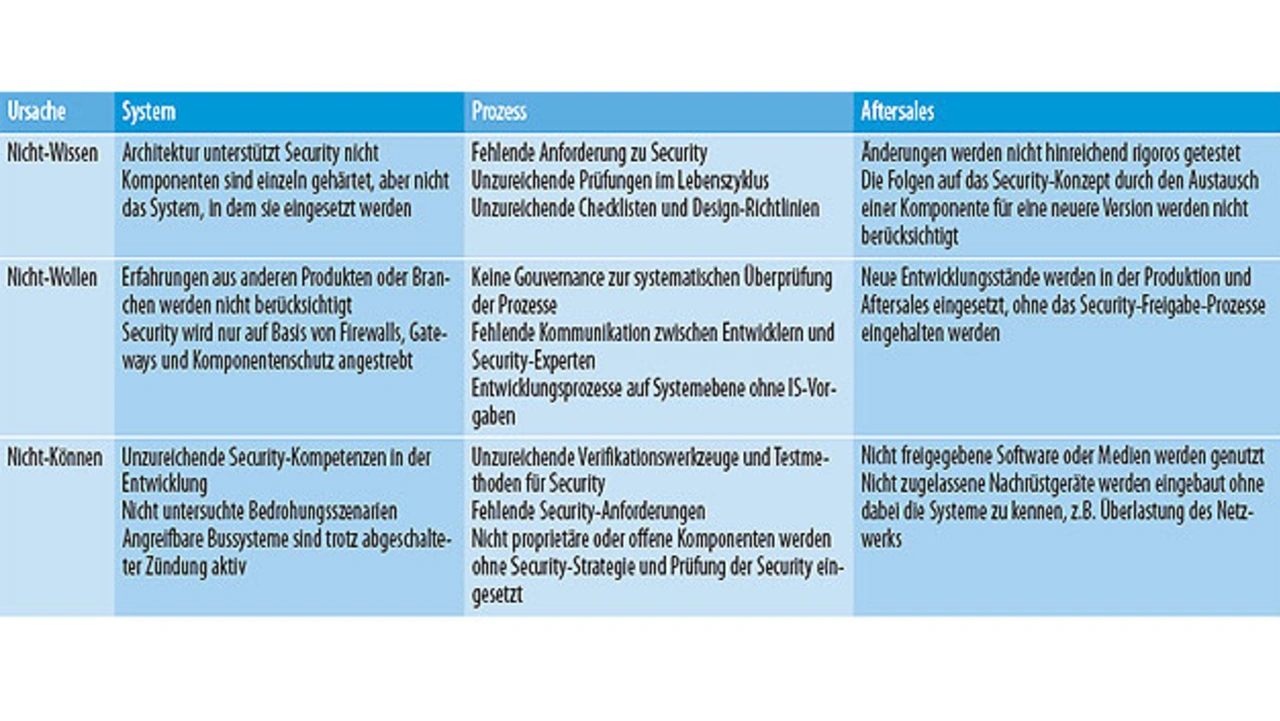

Die verschiedenen Ursachen für unzureichende Security sind anhand von Beispielen in Tabelle 1 dargestellt. Sie werden gemäß der ursächlichen Entstehungsszenarien unterschieden: im Produkt, also in Funktionen, Architektur und Konfigurationen; im Prozess, also bei Entwicklung, Prüfung und Kommunikation sowie im Feld, also bei Wartung, Updates und Erweiterungen.

Security Engineering ist im Fahrzeug heute primär auf Funktionen und Komponenten ausgerichtet. Einzelne Komponenten werden geschützt, beispielsweise durch eine verschlüsselte Freischaltung von Flashware. Sensible Funktionen wie Motormanagement, Wegfahrsperre oder Diagnoseschnittstellen werden individuell geprüft. Darüber hinaus finden Mechanismen der funktionalen Sicherheit, wie die Orientierung an ASILs, Verwendung. Die decken allerdings Security nicht ab, weil sie von einem zufälligen Ausfall von Komponenten ausgehen und nicht von einem böswilligen Angriff. Zudem liegt der Fokus heute primär auf einzelnen Komponenten, aber nicht auf einer systematischen Abhärtung auf Systemebene mit Netzwerken und Architekturen. Insofern müssen Sicherheitstechniken wie durchgängige Prüfung von kritischen Bedrohungsszenarien, Fehlerbehandlung, Monitoring oder Selbsttest im Rahmen von Security noch stringenter angewandt werden als bei der funktionalen Sicherheit.

Security muss für das gesamte Fahrzeug adressiert werden. Maßnahmen zur Security verlangen ein System- und Lebenszyklus-übergreifendes Konzept – vor allem, wenn deren Wirksamkeit zu einem späteren Zeitpunkt aus rechtlichen Gründen nachgewiesen werden soll. Wie bereits in der Kommunikationstechnik vor einigen Jahren erkannt wurde, reichen isolierte Mechanismen, wie die Aufteilung in proprietäre Teilsysteme, der Schutz einzelner Komponenten, Gateways und Firewalls zwischen den Komponenten und das Testen von kritischen Funktionen allein nicht aus.

Doch wie können Fahrzeuge hinreichend sicher gestaltet werden? Wie lässt sich Fahrzeug-IT abhärten? Die sicheren Netzwerk-Topologien, die Vector Consulting empfiehlt und umsetzt, trennen kritische Subnetze komplett und haben verteilte Firewalls mit spezifischen Regeln und Heuristiken sowie IDS/IDP-Absicherungen. Insbesondere das schnell wachsende Ethernet im Fahrzeug braucht besonders dichte Maßnahmen, da die Angriffsvektoren und verfügbaren Hacker-Werkzeuge ungleich größer sind als in den doch eher „unbekannten“ traditionellen Bussystemen. Wichtig für Security-Engineering sind zwei Aspekte:

- Bedrohungsszenarien gehen über Einzelfunktionen hinaus und greifen ein System im Zusammenspiel von Funktionen und Komponenten an.

- Cyber Security muss für den ganzen Lebenszyklus risikoorientiert umgesetzt werden, um Maßnahmen und Prioritäten nachweisbar umzusetzen.

- Risiko-orientiert und Lebenszyklus-übergreifend

- Funktionale Sicherheit und Security im Automobil

- System-orientierte Absicherung

- Auswahl von Maßnahmen zur prozessualen Absicherung

- Keine Safety ohne Security