IT-Sicherheit in Fahrzeugnetzwerken

Offene Netze schützen

Fortsetzung des Artikels von Teil 1

Wann ist ein Fahrzeugnetzwerk sicher (genug)?

Eine Fragestellung, der in diesem Kontext besondere Relevanz beigemessen werden muss, ist: Wann ist ein Fahrzeugnetzwerk sicher (genug)? Das bedeutet die Festlegung, welches Sicherheitsniveau erreicht werden soll, woran dies gemessen wird und somit letztlich auch, welche konkreten Anforderungen dafür erfüllt werden müssen. Hierfür werden üblicherweise die klassischen Schutzziele aus der Informationssicherheit herangezogen: Vertraulichkeit (Schutz vor unbefugtem Zugriff auf Informationen), Integrität (Korrektheit bzw. Unversehrtheit von Daten und korrekte Funktionsweise von Systemen) und Verfügbarkeit (Verhinderung von Systemausfällen).

Diese Betrachtungsweise und die daraus abgeleiteten Konzepte sind für Fahrzeugnetzwerke jedoch zu kurz gegriffen, denn ein Fahrzeug muss darüber hinaus noch weitere, übergeordnete Ziele erfüllen, welche in Wechselwirkung mit diesen Schutzzielen treten. Dazu zählen neben Safety – also der Betriebssicherheit und dem Schutz der Insassen – insbesondere auch die Erfüllung gesetzlicher Vorgaben zum Schutz der Privatsphäre sowie von Unternehmens- und Kundendaten. Hinzu kommen herstellereigene Interessen, wie etwa der Schutz von Unternehmens-Know-how und die Sicherung von Geschäftsmodellen, beispielsweise durch Funktionsfreischaltung. Darüber hinaus muss das Fahrzeug gegenüber dem Kunden gewissen Qualitätsansprüchen genügen, welche der subjektiven Wahrnehmung der jeweiligen Fahrzeugfunktionen entsprechen.

Neben Gesichtspunkten der IT-Sicherheit spielen somit auch die physischen Eigenschaften eine wesentliche Rolle. In dieser Hinsicht gleicht ein Fahrzeug daher gewissermaßen einem „Cyber-Physical System“, also einem mit der Umwelt vernetzten Verbund aus Software-Komponenten und elektrischen sowie mechanischen Bestandteilen. Vor diesem Hintergrund sind ergänzend die zugehörigen Schutzziele eines Cyber-Physical System in Betracht zu ziehen:

- Observability (Beobachtbarkeit), einschließlich der Möglichkeit, auf unvorhergesehene Situationen reagieren zu können. Dazu gehört auch die Möglichkeit, den Systemzustand durch Eingangs- und Ausgangs-Messungen zu ermitteln.

- Controllability (Beherrschbarkeit), also die Möglichkeit, jederzeit kontrollierend auf verschiedene Situationen einwirken zu können.

- Operability (Verfügbarkeit): bezeichnet das Verhindern von Systemausfällen sowie die Robustheit einer Funktion. Alle Systeme sind jederzeit betriebsbereit und auf Daten und Funktionen kann wie vorgesehen zugegriffen werden. Dies schließt insbesondere die Ausfallssicherheit samt der Fähigkeit zur Wiederherstellung sowie das Aufrechterhalten des Betriebs mit ein.

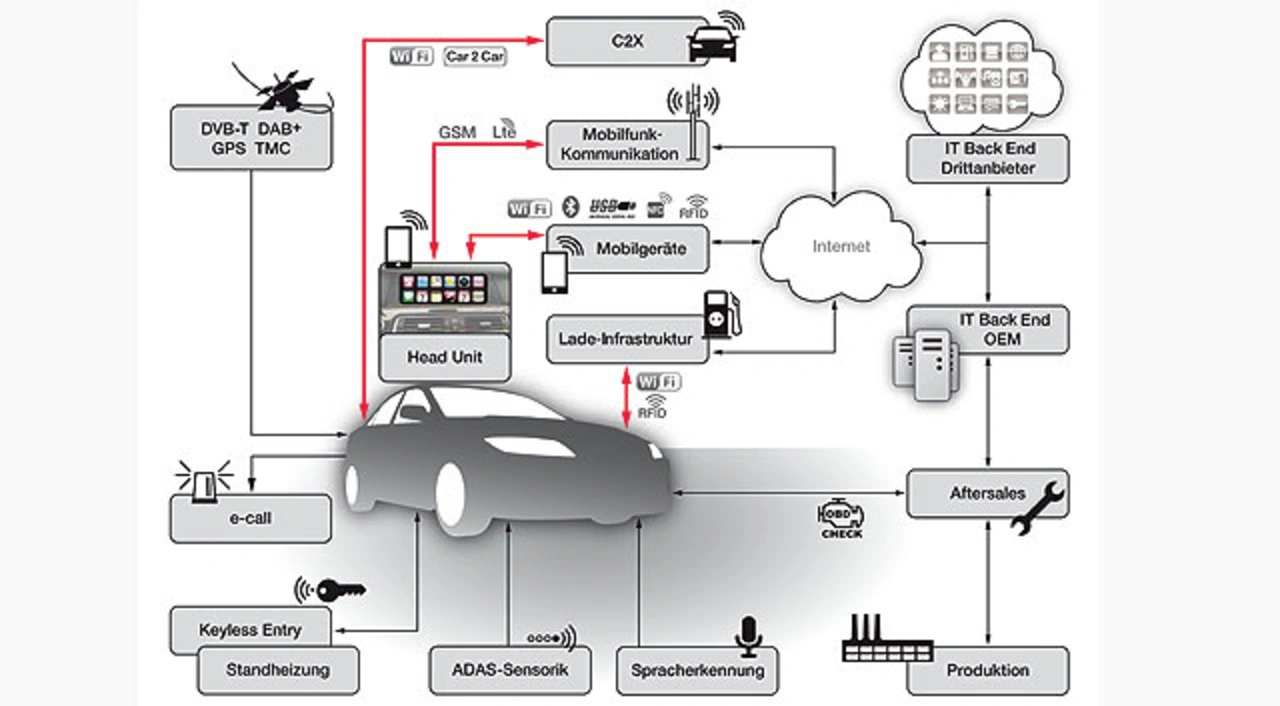

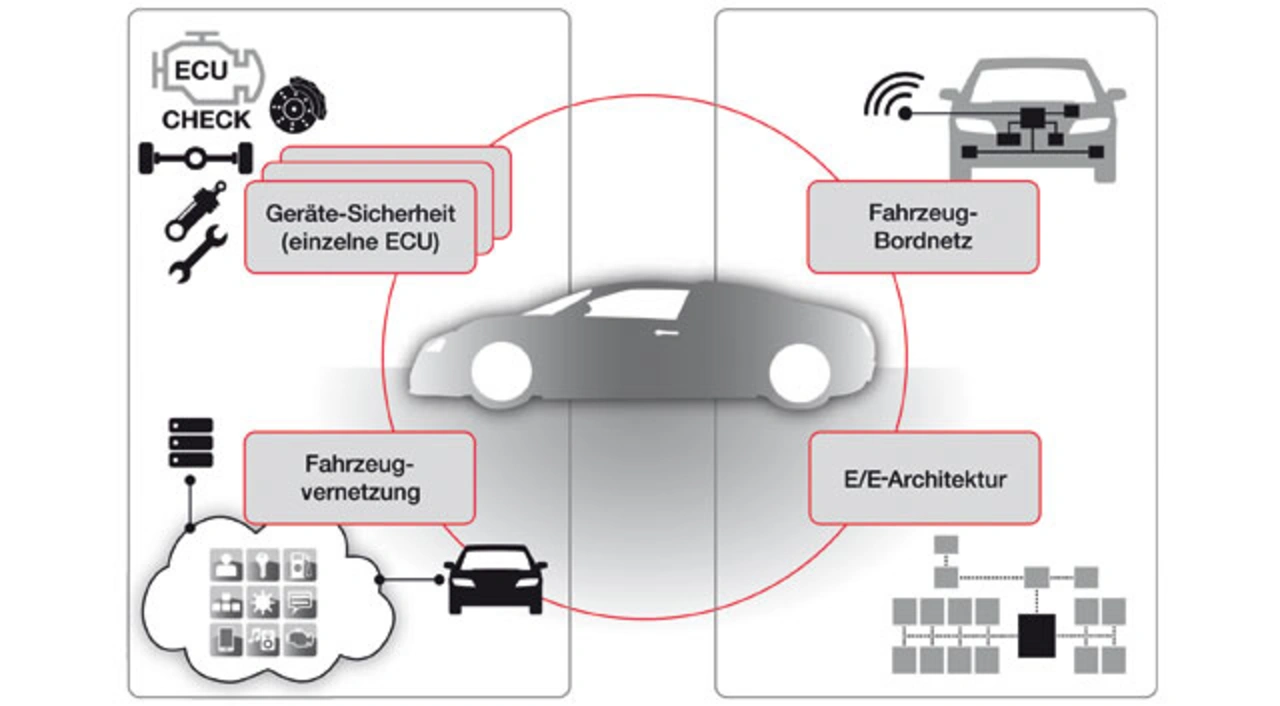

Darüber hinaus können – abhängig vom Anwendungsfall – noch einige weitere Schutzziele von Bedeutung sein, beispielsweise Authentizität, Zurechenbarkeit, Nicht-Abstreitbarkeit, Verlässlichkeit, Transparenz oder Anonymität. Dementsprechend ist beim Design eines sicheren Fahrzeugnetzwerks die Berücksichtigung sämtlicher Aspekte, die die Vernetzung beeinflussen, von Bedeutung. Dazu gehören neben dem Fahrzeug-Bordnetz selbst insbesondere die Absicherung der einzelnen Steuergeräte, eine entsprechende Architekturauslegung sowie letztlich auch die Vernetzung des Fahrzeugs als Ganzes mit seiner Umwelt (Bild 1).

Die Integrität und Vertrauenswürdigkeit der einzelnen Steuergeräte ist dabei die Grundvoraussetzung für ein sicheres Netzwerk. Dieses wiederum bildet die Grundlage für sichere Kommunikation innerhalb des Fahrzeug-Bordnetzes. Sichere Kommunikation erfordert in diesem Kontext somit immer sichere Steuergeräte. Durch die fortschreitende Fahrzeugvernetzung erhöht sich zudem die Vielfalt der Schnittstellen. Neben den primären Kommunikationskanälen zwischen dem Fahrzeug und angeschlossenen Mobilgeräten, der Mobilfunk-Kommunikation, der Lade-Infrastruktur oder weiteren Fahrzeugen entstehen dabei sowohl direkt als auch indirekt weitere Pfade zu Kommunikationspartnern, die ihrerseits wiederum (mit dem Internet) vernetzt sind (Bild 2). Sicherheitslücken in exponierten Funktionen und Steuergeräten können dadurch den Zugriff auf das Fahrzeugnetzwerk ermöglichen.

Wachsende Angriffsfläche erhöht Bedrohungspotenzial

Dass derartige Angriffe keine fiktiven Schreckensszenarien sind, wurde in jüngster Vergangenheit durch spektakuläre Hacks eindrücklich demon¬striert, welche in der Presse bekannt geworden sind und darüber hinaus die Aufmerksamkeit der IT-Community auf sich lenkten. Bislang sind zwar noch keine Automotive-Ethernet-Anwendungen bekannt geworden, die konkret betroffen gewesen sind. Doch es existieren einige aus der IT-Welt bekannte Angriffe, die auf dem Umstand basieren, dass die eingesetzten Protokolle im Ethernet/IP-Umfeld ohne zusätzliche Schutzmaßnahmen nicht ausreichend gesichert sind. Dazu zählen beispielsweise das Fälschen von Absenderadressen im Netzwerk, fehlende statische Routen, keine Absicherung gegen Denial-of-Service-Angriffe u.v.m. Hinzu kommen noch Schwachstellen aufgrund mangelnder Implementierung, die weitere Angriffe basierend auf fehlerhafter Datenverarbeitung (beispielsweise den „Ping of Death“) ermöglichen.

Die Hürde für deren Anwendung sinkt durch das Medium Ethernet sowie die breite Verfügbarkeit von Wissen und Tools aus dem IT-Umfeld weiter. Ein Angreifer, der sich in einem ungesicherten Ethernet-Netzwerk befindet, kann ohne größeren Aufwand die Kommunikation belauschen, beeinflussen, modifizieren oder stören. Ferner muss davon ausgegangen werden, dass ein Angreifer auch die physische Kontrolle über das Fahrzeug besitzt. Somit ist die Absicherung der Kommunikation im Bordnetz alleine nicht ausreichend.

- Offene Netze schützen

- Wann ist ein Fahrzeugnetzwerk sicher (genug)?

- Bausteine für sichere Ethernet-basierte Fahrzeugnetzwerke