IT- und OT-Sicherheit

Ohne Cybersecurity kein IoT

Cybersecurity in Unternehmen hat zwei Seiten: den Schutz von Geräten, Maschinen und Software vor Cyberattacken, Sabotage, Manipulation und Erpressung einerseits und den Schutz von Software und IP vor Know-how-Diebstahl, Raubkopieren und Reverse Engineering andererseits. Das IoT erfordert beides.

Die Zahl der Cyberangriffe auf Industrieunternehmen steigt rasant, was einen wirksamen Schutz immer dringlicher macht. Je fester das OT-Netz in der Produktion mit dem Unternehmens-IT-Netz und der Cloud verbunden ist, je stärker also IT und OT zum IIoT zusammenwachsen, desto wichtiger wird eine lückenlose und durchgängige Cybersecurity-Strategie. Als Problem erweist sich hier, dass die Lebenszyklen von Maschinen und Anlagen sich stark von denen der IT-Ausstattung unterscheiden. Dies führt zu sehr heterogenen Umgebungen, die einheitliche Updates von Software, Firmware und Cybersecurity-Ausrüstung erschweren.

Besonders stark sind derzeit die Bedrohungen durch Distributed-Denial-of-Service-Angriffe (DDoS) und Ransomware. »DDoS-Angriffe haben das Potenzial, durch Betriebs- und Produktionsausfälle sowie bleibende Reputationsschäden das ganze Unternehmen nachhaltig zu schädigen«, erläutert Marc Wilczek, Mitglied des Verwaltungsrats von Link11. Auch Attacken mit Ransomware werden immer ausgeklügelter und professioneller und erfordern daher immer vielschichtigere Schutzmaßnahmen. Laut der Studie »Cybersecurity in DACH 2022« des Research- und Beratungsunternehmens IDC im Auftrag von Secunet Security Networks waren 72 Prozent der 306 Unternehmen in der DACH-Region von Ransomware betroffen. 40 Prozent haben in den vergangenen zwölf Monaten sogar eine Zunahme von Cyberangriffen verzeichnet. Mit Blick auf die Zukunft gehen 50 Prozent der Befragten davon aus, dass die Zahl der Angriffe noch weiter steigen wird. Kam es zu einer Ransomware-Attacke, konnten lediglich 50 Prozent der Unternehmen diese erfolgreich abwehren.

Als eine der Top-Herausforderungen von Unternehmen im Bereich Cybersecurity geben knapp zwei Drittel der Befragten an, dass ihre Security-Landschaften in den vergangenen zwölf Monaten komplexer geworden seien. Zudem erwarten 69 Prozent, dass die Komplexität in den nächsten zwölf Monaten weiter zunimmt. Die fünf größten Security-Herausforderungen sind für Unternehmen in Deutschland, Österreich und der Schweiz Sicherheitskomplexität (24 Prozent), Datenschutz/Privacy (21 Prozent), Ransomware-Attacken (19 Prozent), Cybersecurity-Fachkräftemangel (18 Prozent) sowie die Sicherheit von vernetzten Umgebungen (16 Prozent).

»Mit der Aussicht auf stillstehende Produktionsanlagen, mangelhaft gefertigte Produkte oder fehlenden Zugriff auf Kunden- und Finanzservices drohen Cyberkriminelle leider noch viel zu oft und gelangen so an ihre Millionengewinne«, führt Marc Wilczek aus. »Um dies zu verhindern, braucht es vor allem eine durchdachte IT-Security-Architektur mit entsprechenden Sicherheitsvorkehrungen.« Die Gesamtarchitektur der Cybersecurity müsse so gestaltet sein, dass ihre einzelnen Komponenten möglichst effizient ineinandergreifen und auf diese Weise Sicherheitslücken schließen.

»Zunächst gilt es, die bestehenden Sicherheitslücken konsequent zu identifizieren und zu schließen, bevor sie von Hackern erkannt und für Cyberattacken ausgenutzt werden können«, verdeutlicht Dr. Oliver Becker, Vice President IMC bei Arvato Systems. »Dies darf keine einmalige Angelegenheit sein – das Management der Schwachstellen sollte ein kontinuierlicher Business-Prozess sein. Auf Basis der Ergebnisse regelmäßiger Sicherheits-Audits der IT- und OT-Systeme werden notwendige Maßnahmen entwickelt, umgesetzt und kontrolliert. Wichtige Aspekte sind die Sicherstellung der Qualität und Aktualität der eingesetzten Softwarelösungen, das profunde Management von Zugriffsrechten und die Implementierung einer Sicherheitslösung, die auf dem neuesten Stand der Technik ist.« Als Grundlage empfehle sich die Definition einer langfristigen Security-Roadmap.

Als mögliche Cybersecurity-Strategie angesichts einer zunehmenden Vernetzung von IT und OT gewinnt »Zero Trust« an Bedeutung. »Im Zero-Trust-Modell wird niemandem in einem Netzwerk vertraut«, erklärt Daniel Klier, Senior Product Manager bei Secunet. »Ob Hersteller, User oder weitere Komponente: Alle müssen sich authentifizieren, und jeder Schritt in einem Netzwerk wird geprüft. In der OT-Welt heißt das: Jede Änderung wird geprüft, bevor man sie umsetzt. Damit soll sichergestellt werden, dass Hackerangriffe schon sehr früh erkannt und abgewendet werden.«

Schutz und Lizenzierung von Software

Ein auf den ersten Blick nicht ganz so spektakuläres, aber dennoch für die Betroffenen sehr folgenreiches Problem ist der Know-how-Diebstahl. Durch Raubkopieren oder Reverse Engineering beispielsweise entstehen den Softwareherstellern beträchtliche Schäden. Mitunter steht die Existenz eines Softwareherstellers auf dem Spiel, wenn seine Software zwar genutzt, aber nicht bezahlt wird.

Mit dem Schutz von Software geht – quasi als andere Seite der Medaille – die Lizenzierung und Monetarisierung einher. Durch Abonnements, Feature on Demand oder Pay per Use lässt sich die Nutzung von Software in der Industrie monetarisieren. Dies muss mithilfe geeigneter Schutz- und Lizenzierungstechnik organisiert und abgesichert werden.

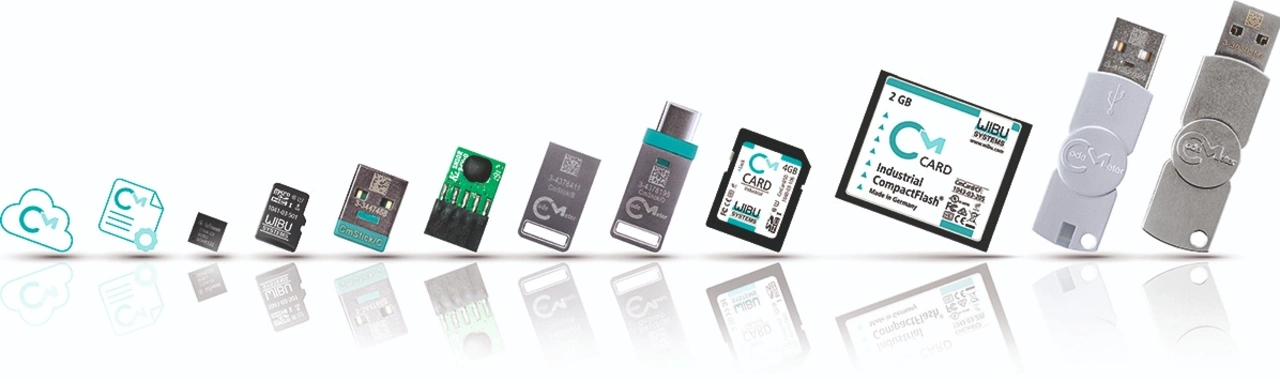

Auch in der Industrie sehen immer mehr Hersteller die Möglichkeit, über Abomodelle flexibel auf die unterschiedlichen Kundenwünsche einzugehen und die Softwarenutzung zu monetarisieren. »Als Alternative zum Kauf und zur damit verbundenen hohen Einmalinvestition können Hersteller ihren Kunden die Nutzung ihrer Geräte und Maschinen zeit- und funktionsabhängig zu günstigen Preisen anbieten«, erläutert Oliver Winzenried, Vorstand des Software-Schutz- und -Lizenzierungsexperten Wibu-Systems aus Karlsruhe. »Der Nachkauf weiterer Nutzungszeiten oder zusätzlicher Gerätefunktionen ist möglich. Unsere CodeMeter-Technologie erlaubt es also sowohl den klassischen Softwareherstellern als auch den Herstellern von Geräten und Maschinen, Abomodelle und weitere Vertriebsmodelle aufzubauen.«

Vorteile hat dies für Hersteller und Kunden gleichermaßen: »Hersteller können durch niedrigere Einstiegspreise bei Abos neue Kunden gewinnen, und die Flexibilität sorgt für eine langfristige Kundenbindung«, legt Oliver Winzenried dar. »Technische Schutz- und Lizenzierungslösungen wurden so entwickelt, dass die Hersteller die Nutzung ihrer Geräte und Maschinen gemäß Kundenwunsch festlegen und auch entsprechend abrechnen können.«

In der Produktion sind Geräte und Maschinen aus Sicherheitsgründen oft vom Internet abgeschottet. Hier ist es nicht möglich, online Lizenzen freizuschalten oder anzupassen. Wibu-Systems bietet den Herstellern seine CodeMeter-Technologie daher sowohl für den Online- als auch für den Offline-Betrieb an. Hersteller können beliebige Vertriebsmodelle – besonders Abonnements – umsetzen und auch Feature-on-Demand- oder Pay-per-Use-Modelle anbieten.