Security in modernen Embedded-Systemen

Cybersecurity mit Arm TrustZone als Basis

In Zeiten zunehmender Cybergefahren müssen Embedded-Systeme als solche »cybersecure« sein. Doch wie lässt sich dies sicherstellen? Ein naheliegender Weg ist die »Arm TrustZone« als hardwarebasierte Sicherheitsarchitektur.

Mit der zunehmenden Digitalisierung und Vernetzung von Geräten sehen sich Unternehmen immer größeren Herausforderungen in Sachen Cybersicherheit gegenüber. Embedded-Systeme, die weltweit in fast allen Branchen eingesetzt werden, sind heutzutage mehr denn je Angriffen durch Cyberkriminalität ausgesetzt. Sei es in industriellen Steuerungen, medizinischen Geräten oder IoT-Geräten: Bedrohungen wie Datenlecks, Sabotage, Nachahmung oder unautorisierte Zugriffe machen robuste Sicherheitsmaßnahmen erforderlich.

Um Sicherheitslücken zu schließen und gesetzliche Anforderungen zu erfüllen, sind hardwarebasierte Sicherheitsarchitekturen wie die »Arm TrustZone« ein entscheidender Ansatz. Diese Technologie kombiniert Isolation und Sicherheit in modernen Prozessoren und schafft damit eine zukunftsweisende Grundlage, um regulatorischen und technologischen Ansprüchen gerecht zu werden.

Doch welche technischen Details sind bei der Implementierung wichtig, und wie stehen sie im Zusammenhang mit den wachsenden regulatorischen Anforderungen, wie dem Cyber Resilience Act (CRA) oder den relevanten ISO-Normen? Dieser Beitrag beleuchtet die technischen und rechtlichen Aspekte im Detail und zeigt die Verbindungen zwischen Technologie und Gesetzgebung auf.

Der CRA als regulatorische Vorgabe für Cybersicherheit

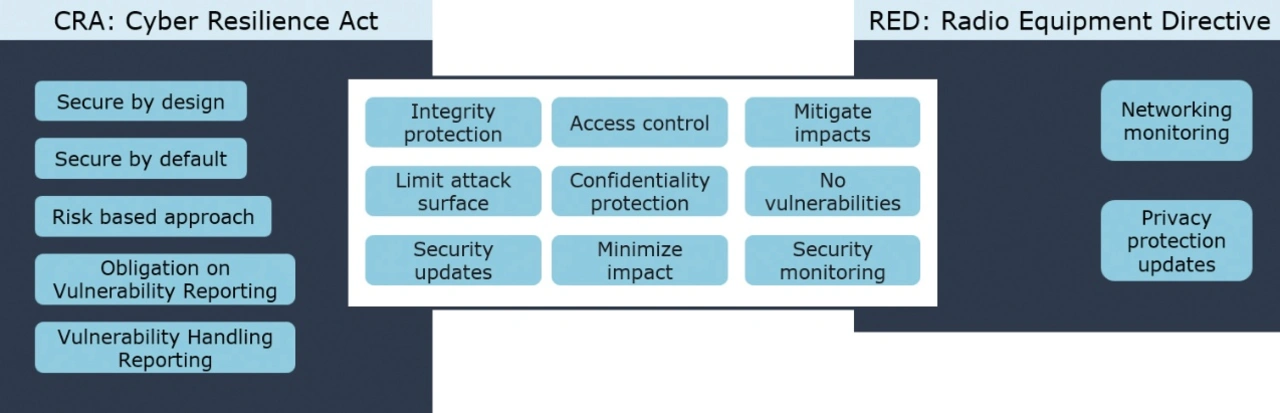

Die Einführung des Cyber Resilience Act (CRA) durch die EU unterstreicht die wachsende Bedeutung von Cybersicherheit. Im Dezember 2024 in Kraft getreten, stellt er umfassende Anforderungen an die Sicherheitsmaßnahmen sowohl für neue als auch für bestehende Geräte, die auf den europäischen Markt gebracht werden. Ziel ist es, sicherzustellen, dass Produkte mit Kommunikationsschnittstellen vor Angriffen geschützt werden. Der CRA unterteilt Geräte in vier Sicherheitsklassen:

- Klasse 0: Geräte ohne Kommunikationsschnittstellen, die als nicht angreifbar gelten.

- Klasse 1: Geräte mit Kommunikationsschnittstellen, die grundlegende Sicherheitsmaßnahmen benötigen.

- Klasse 2: Systeme mit kritischer Software, die erweiterte Sicherheitsanforderungen erfüllen müssen.

- Klasse 3: Hochkritische Geräte wie Gateways oder Router, die besonders strenge Sicherheitsvorgaben haben.

Spätestens ab September 2026 sind alle neuen Produkte meldepflichtig. Dies gilt auch für ältere Produkte, die Änderungen wie etwa Software-Updates erhalten. Ab Dezember 2027 müssen neu in Verkehr gebrachte Produkte die Anforderungen des CRA einhalten.

Jobangebote+ passend zum Thema

Weitere relevante Normen für Cybersicherheit

Neben dem im Dezember 2024 in Kraft getretenen CRA gibt es weitere zentrale Normen und Vorschriften, die Entwickler und Unternehmen beachten müssen:

- ISO 27001: Bewährter Standard für Informationssicherheits-Management-Systeme (ISMS), der auch auf Embedded-Systeme anwendbar ist – besonders, wenn es um Datenintegrität geht. Trat erstmals 2005 in Kraft und wurde letztes Mal 2022 aktualisiert.

- DSGVO (Datenschutz-Grundverordnung): Diese im April 2016 beschlossene und seit Mai 2018 verbindlich anzuwendende Verordnung dient dem Schutz personenbezogener Daten in der EU.

- IEC 62443: Norm, die speziell für industrielle Steuerungssysteme konzipiert ist. Sie befasst sich mit Themen wie Netzwerksegmentierung und Schutz vor Angriffen auf SCADA-Systeme. Sie besteht schon länger; hier zwei für den Bereich Cybersecurity in industriellen Steuerungssystemen relevante Teile: 2013 (IEC 62443-3-3) und (2018) IEC 62443-4.

- ISO/SAE 21434: Der Fokus dieser Norm liegt auf der Cybersicherheit in der Automobilindustrie. Sie bietet eine strukturierte Methode zur Analyse und Behandlung von Risiken in Fahrzeugen und ähnlichen Anwendungen. Sie wurde 2021 erstmalig veröffentlicht.

- KRITIS (Kritische Infrastrukturen): Verordnung zur Bestimmung Kritischer Infrastrukturen. Zusammen mit IT-SiG 2.0 von Mai 2021 und CER Directive (Critical Entities Resilience Directive) von 2022.

- NIS-2 (Network and Information Security Directive – vgl. ISO 27001): Mit dieser Richtlinie von Dezember 2022 werden die Anforderungen an kritische Infrastrukturen und deren Sicherheitsmaßnahmen erweitert. Dies betrifft auch Embedded-Systeme, die in solchen Umgebungen eingesetzt werden.

- EU Data Act: 2023 veröffentlichte und im Januar 2024 in Kraft getretene Datenverordnung, um den Austausch und die Nutzung von Daten innerhalb der EU zu regeln.

- EU Governance Act: EU-Verordnung, die im Juni 2022 in Kraft getreten ist, und das Ziel hat, datengetriebene Innovationen sowie eine wirtschaftliche Nutzung zu ermöglichen.

- RED (Radio Equipment Directive, EN18031-Reihe): Die »Funkanlagenrichtlinie« (ursprünglich von April 2014) schafft einen Rahmen für das Inverkehrbringen von Funkanlagen mit grundlegenden Anforderungen für Sicherheit, Betrug, Interoperabilität, Notdienste sowie die effiziente Nutzung des Funkspektrums. Ab 1. August 2025 um Cybersicherheits-Anforderungen verpflichtend erweitert.

- DORA (Digital Operational Resilience Act): Verordnung, die den europäischen Finanzmarkt gegenüber Cyberbedrohungen stärken soll und ab Anfang 2025 verpflichtend ist.

Die Einhaltung dieser Normen und gesetzlichen Anforderungen ist nicht nur rechtlich bindend, sondern auch essenziell, um Vertrauen bei Kunden und Partnern zu schaffen.

TrustZone-Technologie als technische Grundlage für sichere Embedded-Systeme

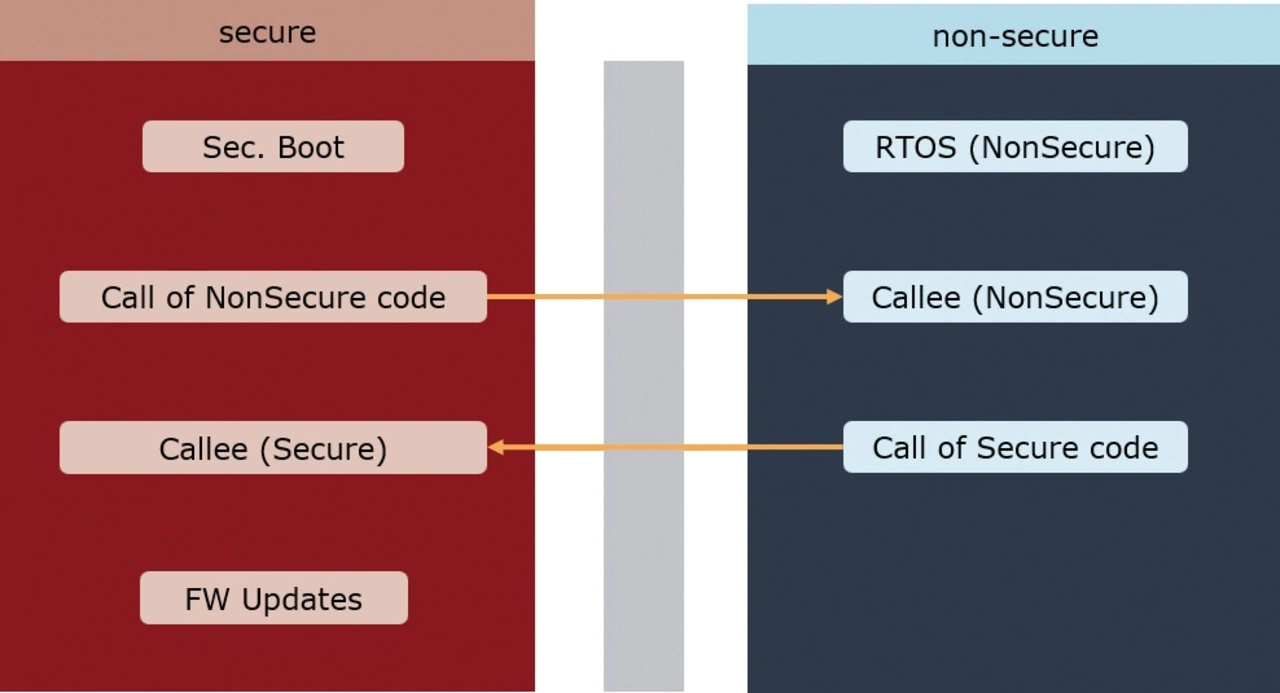

Die Arm TrustZone ist eine hardwarebasierte Sicherheitsarchitektur, die in Prozessoren der Arm-Cortex-Familie integriert ist. Sie ermöglicht die Trennung eines Systems in zwei logische »Welten«:

- Secure World: Hier finden sicherheitskritische Operationen statt, wie die Verwaltung von Passwörtern, Zugangsdaten, öffentlichen Schlüsseln, Zertifikaten oder sensiblen Daten.

- Non-Secure World: Dieser Bereich ist für allgemeine Anwendungen oder Benutzerinteraktionen bestimmt.

Es kann eine spatiale und eine temporale Trennung hergestellt werden. Die Trennung wird durch den CPU Zustand und die Security Attribution Unit (SAU) sichergestellt. Zusammen mit der Implementation Defined Attribution Unit (IDAU) wird festgelegt, welcher Code (welche Welt) auf welche Speicher und Peripherien zugreifen kann. Die temporale Trennung findet durch die exklusive Ausführung einer Welt zu einem Zeitpunkt statt.

Technische Komponenten der TrustZone

Die TrustZone-Technologie beruht auf folgenden Schlüsselelementen:

- Secure und Non-Secure Attribution: Peripheriegeräte und Speicher werden durch die SAU der sicheren oder nicht sicheren Welt zugeordnet.

- Interrupt: Das TrustZone-Modell sieht vor, dass Interrupts je nach zugehöriger Welt unterschiedlich behandelt werden. Dadurch wird verhindert, dass sicherheitskritische Prozesse durch unsichere Interrupts gestört werden.

- Transition: Über speziell definierte APIs (z. B. Arm CMSE) können Anwendungen in der »Non-Secure World« sicher auf Funktionen in der »Secure World« zugreifen.

- Stack-Separation: sichere und nicht übertragende Stack-Operationen, sodass keine Informationen von einem zum anderen Stack übertragen werden können.

Anwendungsbeispiele der TrustZone

Ein Beispiel für die Anwendung ist die Sicherung von Firmware-Updates. Updates werden nur dann erlaubt, wenn sie in der Secure World überprüft und validiert wurden. Dadurch wird verhindert, dass manipulierte Updates Sicherheitslücken öffnen oder auf frühere »anfälligere« Versionen zurückgegangen wird.

Auch in industriellen Steuerungen lässt sich TrustZone einsetzen, um sicherzustellen, dass kritische Prozesse und Steuerlogiken vor externen Eingriffen geschützt bleiben.

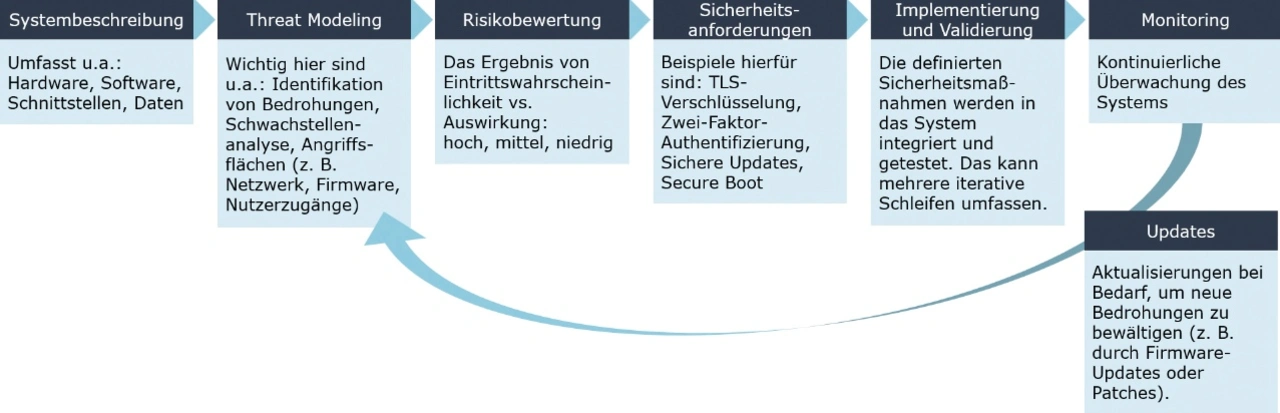

Sicherheitsansätze: Risikoanalyse und Threat Modeling

Der Aufbau einer Sicherheitsarchitektur beginnt mit einem Threat Analysis and Risk Assessment (TARA), wie es in der ISO 21434 vorgeschrieben ist. Dabei werden potenzielle Bedrohungsvektoren identifiziert und bewertet, wie etwa:

- Physische Angriffe: Versuche, ein Gerät physisch zu manipulieren (z. B. Öffnen eines Gehäuses oder das Kurzschließen von Komponenten).

- Kommunikationsangriffe: Angriffe auf Netzwerkverbindungen (z. B. Man-in-the-Middle-Attacken).

- Software-Manipulation: Einschleusen von Schadcode (z. B. über ungesicherte Schnittstellen oder Software-Updates).

Die Ergebnisse der TARA-Methode bilden die Grundlage für die Sicherheitsstrategie. Diese wird anschließend in den Entwicklungsprozess integriert.

Secure-by-Design

Der Ansatz »Secure-by-Design« bedeutet, dass Sicherheit von Anfang an ein zentraler Bestandteil der Produktentwicklung ist. Dies umfasst:

- Frühzeitige Integration von Sicherheitsanalysen.

- Nutzung von Mechanismen wie der TrustZone für die Isolation sicherheitskritischer Funktionen.

- Regelmäßige Sicherheitsupdates und Monitoring während des gesamten Produktlebenszyklus.

Die Vorteile von »Secure-by-Design« liegen auf der Hand: Die nachträgliche Implementierung von Security in ein bestehendes Design ist extrem aufwendig bis unmöglich; stattdessen werden Sicherheitslücken bereits in der Designphase minimiert, und die Einhaltung von Normen wie ISO 62443 wird vereinfacht.

Herausforderungen und Ausblick

Komplexität der Implementierung: Die Implementierung von Technologien wie TrustZone erfordert ein tiefes Verständnis der zugrunde liegenden Hardware und Software. Um die Trennung von Secure und Non-Secure World korrekt umzusetzen, müssen Entwickler die APIs wie TZ Context oder PSA APIs kennen und in der Architektur berücksichtigen.

Fehlendes Wissen und Erfahrung: Cybersicherheit ist ein hochspezialisiertes Gebiet, doch Aus- und Weiterbildungsprogramme an Hochschulen hinken dem Bedarf hinterher. Unternehmen müssen daher eigene Schulungsprogramme entwickeln oder externe Anbieter hinzuziehen, um Entwicklungsteams auf die Herausforderungen vorzubereiten.

Langfristige Verpflichtung: Regulatorische Vorgaben wie der CRA schreiben vor, dass Produkte während ihres gesamten Lebenszyklus (oft mehr als zehn Jahre) überwacht und regelmäßig aktualisiert werden müssen. Um dies zu erreichen, sind nicht nur technologische Lösungen erforderlich, sondern auch organisatorische Anpassungen, etwa die Einrichtung firmeneigener Abteilungen für Sicherheitsmonitoring.

Fazit: Technologie und Normen Hand in Hand

Die Arm-TrustZone-Technologie bietet eine leistungsfähige Grundlage, um Embedded-Systeme gegen Cyberangriffe abzusichern. In Kombination mit den richtigen Prozessen, wie der TARA-Methode und dem Ansatz Secure-by-Design, können Entwickler und Unternehmen sowohl die technischen als auch die regulatorischen Anforderungen erfüllen.

Die zunehmende Komplexität und Vielfalt gesetzlicher Vorgaben wie des CRA sowie die Anforderungen weiterer Normen und Verordnungen machen es unerlässlich, Security äquivalent zur Safety als zentralen Bestandteil der Entwicklung zu betrachten.

Für Unternehmen bedeutet dies, in Technologien wie TrustZone zu investieren, ihre Mitarbeitenden weiterzubilden und langfristig Prozesse zur Überwachung und Aktualisierung ihrer Produkte aufzubauen. Die Zukunft der Cybersicherheit liegt in der Verbindung technischer Innovationen und einer konsequenten Umsetzung von Standards und Gesetzen – und TrustZone ist ein wichtiger Baustein auf diesem Weg.

Auf einen Blick:

Quellen und Richtlinien im Netz

- ISO/SAE 21434: https://www.iso.org/standard/70918.html

- ISO 27001: https://de.wikipedia.org/wiki/ISO/IEC_27001

- IEC 62443: https://www.isa.org/standards-and-publications/isa-standards/isa-iec-62443-series-of-standards

- NIS-2: https://eur-lex.europa.eu/eli/dir/2022/2555/oj/eng und https://de.wikipedia.org/wiki/NIS-2-Richtlinie

- IT-SiG 2.0: https://www.bgbl.de/xaver/bgbl/start.xav?startbk=Bundesanzeiger_BGBl&jumpTo=bgbl121s1122.pdf#/text/bgbl121s1122.pdf

- BSI-Kritisverordnung: https://www.gesetze-im-internet.de/bsi-kritisv/

- EU Data Act: https://eur-lex.europa.eu/eli/reg/2023/2854/oj

- CER Directive (Critical Entities Resilience Directive): https://eur-lex.europa.eu/eli/dir/2022/2557/oj/eng?eliuri=eli%3Adir%3A2022%3A2557%3Aoj

- DORA: https://www.bafin.de/DE/Aufsicht/DORA/DORA_artikel.html

- US Cloud Act: https://de.wikipedia.org/wiki/CLOUD_Act und https://www.justice.gov/criminal/cloud-act-resources

- EU Governance Act: https://eur-lex.europa.eu/legal-content/DE/TXT/PDF/?uri=CELEX:32022R0868

- RED: https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX:32014L0053

- RED bei der Europäischen Kommission: https://single-market-economy.ec.europa.eu/sectors/electrical-and-electronic-engineering-industries-eei/radio-equipment-directive-red_en

- RED und Cybersicherheit: https://www.bsi.bund.de/DE/Service-Navi/Presse/Pressemitteilungen/Presse2025/250130_RED_Cybersicherheit.html

- DSGVO: https://eur-lex.europa.eu/legal-content/DE/TXT/PDF/?uri=CELEX:32016R0679

- CRA: https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Cyber_Resilience_Act/cyber_resilience_act_node.html

- TrustZone for Cortex-M: https://www.arm.com/technologies/trustzone-for-cortex-m