Im Blick auf Gegenwart und Zukunft

IIoT-Netzwerke cybersicher machen

Eine lückenlose Cybersecurity-Strategie wird auch für IIoT-Netzwerke umso dringlicher, je konsequenter die Lücke zwischen IT und OT geschlossen wird. Doch welche Maßnahmen sind konkret erforderlich? Antworten auf diese Frage geben unter anderem die technischen Vorkehrungen der Halbleiterhersteller.

Cyberangriffe wirken oft wie die Eröffnungsszene eines Science-Fiction-Films. Der Mauszeiger beginnt, zielstrebig über den Bildschirm zu gleiten. Ein Techniker, der aufschaut, um die Daten auf seinem Monitor zu überprüfen, sitzt regungslos da und ist wie erstarrt vor Schreck über das, was er sieht. Ist das ein Scherz? Dann erscheint eine Lösegeldforderung nach der anderen auf einem Monitor im Büro, gefolgt von der gesamten Produktionsstätte.

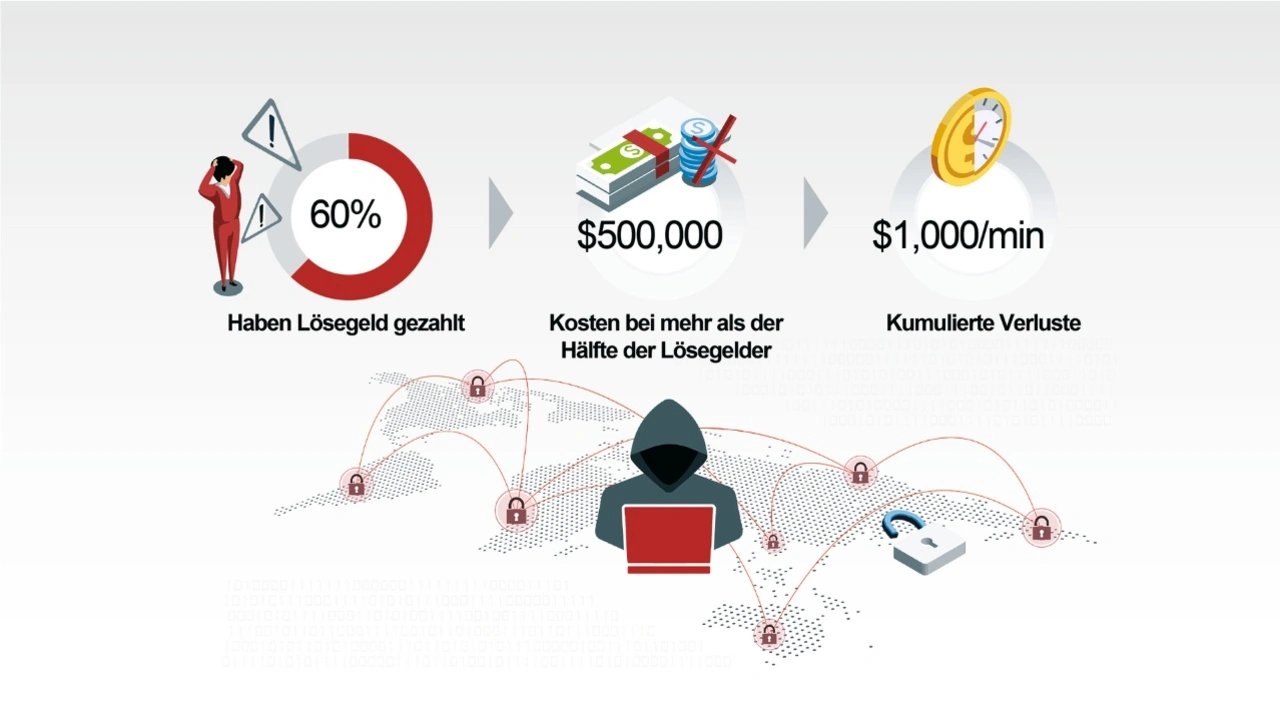

Ein Blick auf die jüngsten Nachrichten zeigt, dass sich solche Szenen in zahlreichen Industrieanlagen abgespielt haben und dass die Zahl der Ransomware-Angriffe zwischen 2019 und 2020 um 300 Prozent zugenommen hat. Von 1100 befragten Experten für Information Technology (IT) und Operational Technology (OT) gaben mehr als 60 Prozent an, in solchen Fällen Lösegeld gezahlt zu haben. Mehr als die Hälfte gab an, mehr als 500.000 Dollar gezahlt zu haben. Das ist aber noch nicht alles: Die durch Cyberangriffe verursachten Ausfallzeiten können zu Kosten führen, die sich auf Tausende von Dollar pro Minute belaufen.

Angesichts des wachsenden Erfolgs krimineller Akteure, die kommerzielle Unternehmen und öffentliche Infrastrukturen angreifen, reagieren die Regierungen mit einer Reihe von Initiativen. Die Vereinigten Staaten beispielsweise haben das National Industrial Security Program (NISP) eingeführt, um sicherzustellen, dass die Verteidigungsindustrie die in ihrem Besitz befindlichen vertraulichen Informationen schützt. Sollte ein US-Unternehmen einen schwerwiegenden Cyberangriff auf seine Sicherheits- oder Betriebssysteme erleiden, muss es diesen gemäß dem Strengthening American Cybersecurity Act (SACA) von 2022 registrieren. Auch die Europäische Union hat mit dem EU Cybersecurity Act die Rolle der ENISA (European Union Agency for Cybersecurity) gestärkt. Ihre Rolle reicht von der Identifizierung von Tätern und der Cyberabschreckung bis hin zur Bereitstellung einer EU-weit anerkannten Cybersecurity-Zertifizierung.

Wie industrielle Cyberattacken ablaufen

Ausschlaggebend für die Initiierung des SACA war der Ransomware-Angriff auf die American Colonial Pipeline im Frühjahr 2021. Der Zugang zu den IT-Systemen erfolgte über ein Passwort für ein virtuelles privates Netzwerk (VPN), das möglicherweise bei einem anderen Datenangriff entdeckt worden war. Obwohl der Angriff keine OT-Systeme betraf, führte die daraus resultierende Störung dazu, dass die Kraftstoffpipeline sechs Tage lang abgeschaltet werden musste. Dies ist ein gängiger Angriffsansatz für Cyberkriminelle, die ihre IT-Kenntnisse nutzen, um Schwachstellen in Standardbetriebssystemen, Software und Sicherheitsimplementierungen auszunutzen und Industriekomplexe anzugreifen. Mit der Ausbreitung der industriellen Automatisierung arbeiten abgelegene Standorte oft ohne Personal und verlassen sich auf den Fernzugriff über VPNs, um Anlagen zu überwachen und zu steuern, was bedeutet, dass frühe Angriffsschritte unbemerkt bleiben können.

Die Risiken steigen jedoch erheblich, wenn Angreifer zusätzlich über OT-Kenntnisse verfügen und verstehen, wie industrielle Systeme implementiert werden. Traditionell war die OT von der IT abgekapselt, aber aufgrund der Notwendigkeit, von den Vorteilen des IIoT zu profitieren, wird diese Lücke geschlossen. Und weil industrielle Geräte wie etwa speicherprogrammierbare Steuerungen (SPSen) traditionell wenig Sicherheit bieten, können Kriminelle, sobald sie eingedrungen sind, physische Schäden verursachen. In einem Fall wurde zum Beispiel ein Ofen in einem Stahlwerk so manipuliert, dass er sich nicht mehr korrekt abschalten ließ, was zu erheblichen Schäden führte.

Viele OT-Geräte lassen sich nicht aus der Ferne umprogrammieren, weil viele Aktualisierungen einen physischen Zugriff auf die USB-Schnittstelle eines Geräts oder eine Speicherkarte erfordern. Aber auch so kann allein durch den Zugriff auf ein ungeschütztes Feldbusnetz ein großer Schaden entstehen. Es hat sich gezeigt, dass die Ethernet-Schnittstellen einiger Geräte bei der Kommunikation über das Transfer Control Protocol (TCP) feste und nicht wirklich zufällige Initialsequenznummern (ISN) verwenden. Solche Schwachstellen lassen sich nutzen, um bösartige Nachrichten einzuschleusen oder sogar einen Denial-of-Service-Angriff (DoS) durchzuführen. An diesem Punkt müssen sich die OT-Teams auf eingebaute Sicherheitsmechanismen verlassen, um die Mitarbeiter vor dem daraus resultierenden Chaos zu schützen.

Gefahrenabwehr von Anfang an bedenken

Ingenieurteams in der Industrie messen der technischen Zuverlässigkeit und Arbeitssicherheit bereits große Bedeutung bei, müssen aber jetzt auch die zusätzlichen Herausforderungen bei der Datensicherheit berücksichtigen. Wie die Arbeitssicherheit muss auch die Gefahrenabwehr von Cyberangriffen von Anfang an in die Produkte und Systeme integriert werden. Aufgrund der Komplexität der zu entwickelnden Systeme müssen IIoT-Sicherheitsansätze jedoch ganzheitlich sein. Die International Electrotechnical Commission (IEC) hat die Schwierigkeiten erkannt und die vierteilige Norm IEC 62443 verabschiedet, die sich mit der Cybersecurity für OT befasst. Sie stützt sich auf das Fachwissen verschiedener Industriezweige, darunter auch NXP als Halbleiterhersteller. Die Norm bietet einen risikobasierten Ansatz zur Unterstützung verschiedener Akteure, von System- und Komponentenherstellern bis hin zu Dienstleistern und Betreibern.

Auf der Implementierungsebene verwendet die Norm Sicherheitslevel (SL) für Bereiche, die je nach der erwarteten Raffinesse, Motivation und Kenntnis potenzieller Angreifer definiert werden können. Die SL lassen sich auch auf viele Geräte innerhalb einer Zone anwenden, die gemeinsame Sicherheitsanforderungen stellen. Bei niedrigeren SL sind Funktionen wie die Identifizierung und Authentifizierung menschlicher Nutzer sowie eine bestimmte Passwortstärke erforderlich. Höhere Sicherheitsstufen erfordern die Identifizierung und Authentifizierung von Software, um sicherzustellen, dass nur autorisierte Geräte an OT-Netzwerke angeschlossen und mit Cloud-IIoT-Diensten verbunden werden können. Die Unterstützung einer Public-Key-Infrastruktur (PKI) mit hardwaregeschützten Schlüsseln und symmetrischer Schlüsselauthentifizierung sorgt für zusätzliche Sicherheit.

Schutz vor neuen Arten von Bedrohungen und Angriffsmöglichkeiten

Diese standardisierte Herangehensweise an die Sicherheit reduziert die Angriffsfläche, auch für die oben genannten Beispiele, und unterstützt die sich verändernde Industrie. Die Komplexität industrieller Systeme nimmt stetig zu. Inzwischen werden ML-Algorithmen (Machine Learning) beispielsweise bei der optischen Qualitätskontrolle eingesetzt, um Produktionsprozesse zu optimieren. Das geistige Eigentum (IP) für solche Systeme muss ebenfalls geschützt werden, etwa durch digitale Wasserzeichen, um die massiven Investitionen in den Ausbau dieser Technologie zu schützen. Die Authentifizierung von ML-Modellen in Verbindung mit einer Authentifizierung vor der Genehmigung von Firmware-Updates oder dem Zugriff auf den Prozessorspeicher trägt dazu bei, dass wertvolles geistiges Eigentum nicht gestohlen oder außerhalb offizieller Wartungsverträge verwendet wird.

Die Blockchain ist ebenfalls ein Thema, um eine unveränderliche Transaktionskette zu erstellen, der ein Anbieter, seine Kunden und seine Lieferanten über die gesamte Lieferkette hinweg vertrauen können. Dies erfordert sichere Schlüssel zum Signieren von Transaktionsanfragen und Kryptografie. Dann gibt es noch drahtlose Netzwerke wie Wi-Fi 6 und 5G, die sich als Alternative zu kabelgebundenen Verbindungen anbieten. Fortschrittliche Robotersysteme und autonome Fahrzeuge müssen sich bei solchen Systemen authentifizieren und die Daten verschlüsseln, die über sie fließen.

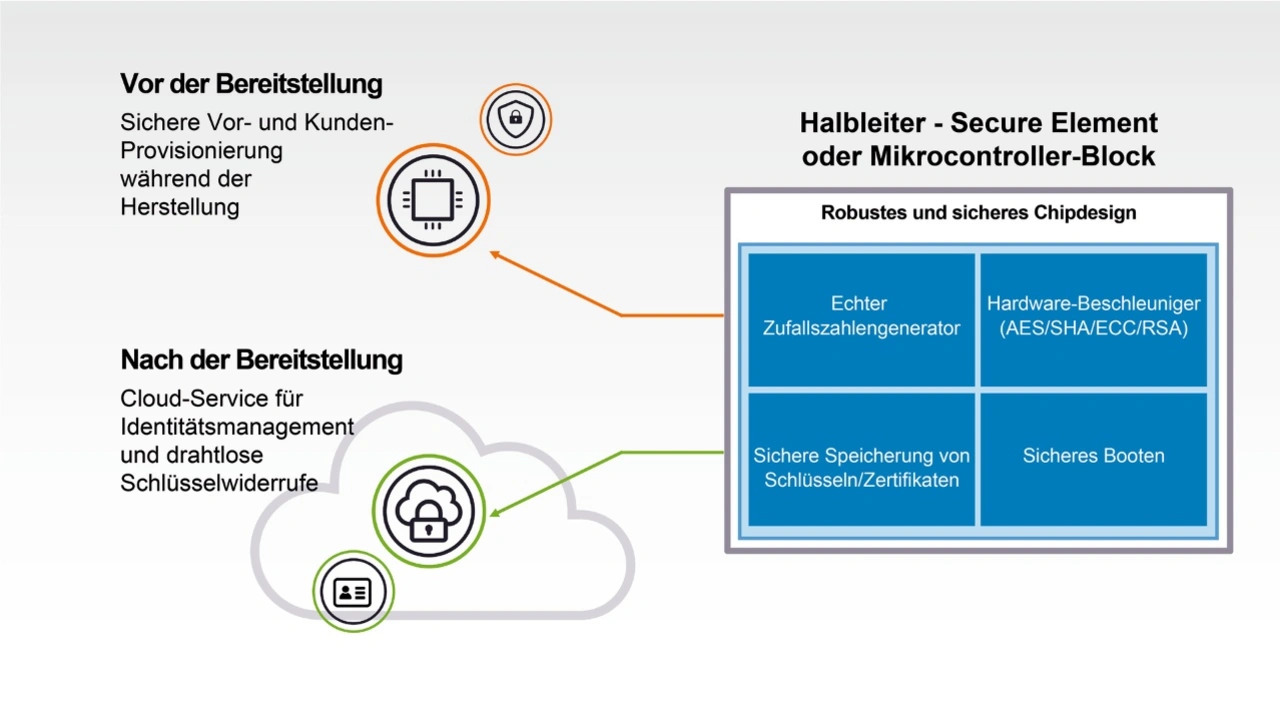

Halbleiterhersteller bieten eine Reihe von Lösungen an, die den Sicherheitsanforderungen von Entwicklern, die diese Systeme bauen, und den Dienstanbietern und Netzbetreibern, die die damit verbundenen Cloud-Ecosystems anbieten, gerecht werden. Komponenten wie SPSen stützen sich auf leistungsstarke Mikrocontroller oder große SoC-Bausteine, um die gewünschte Funktion zu erfüllen. Den Entwicklern stehen in diesen Produkten eine Fülle von Sicherheitsfunktionen zur Verfügung, gekoppelt mit der nötigen Software, um sie ordnungsgemäß zu betreiben. Eine dieser Funktionen ist das sichere Booten, um sicherzustellen, dass nur authentifizierte Firmware beim Einschalten ausgeführt wird. Diese kann dann als Root-of-Trust für den Aufbau drahtgebundener und drahtloser Verbindungen und die Authentifizierung bei Cloud-Diensten dienen. Weil auch Zufallszahlen eine wesentliche Rolle beim Aufbau sicherer Verbindungen spielen, sind meist entsprechende Hardware-Blöcke enthalten.

Da viele Geräte aus der Ferne und ohne Personal vor Ort betrieben werden, ist das Risiko physischer Manipulationen für den Zugriff auf Schlüssel und Zertifikate hoch. Halbleiterhersteller versuchen dies mittels speziell konstruierter Schaltkreise zu verhindern, die die zahlreichen verschiedenen Angriffsarten abwehren und auch erkennen können. Und obwohl die heutigen Prozessoren eine außergewöhnliche Rechenleistung bieten, können sich regelmäßige Unterbrechungen bei der Ausführung von Verschlüsselungsalgorithmen als störend erweisen, besonders bei Echtzeitsteuerungs-Anwendungen. Durch die Integration von Beschleunigern für Standardverschlüsselungsmethoden wie AES, SHA2, ECC und RSA minimieren sich die Auswirkungen der Sicherheit auf die Software-Ausführung.

Überleben in einer Post-Quantum-Welt

Zur Sicherheitsplanung gehört eine Risikobewertung; viele Angriffsmöglichkeiten sind bekannt und werden gut verstanden. Doch seit Forscher und Technologieunternehmen regelmäßig Fortschritte bei der Quanteninformatik ankündigen, zeichnet sich eine neue Bedrohung am Horizont ab. Die Kryptographie mit öffentlichen Schlüsseln beruht auf mathematischen Problemen, deren Lösung mit den vorhandenen Rechenkapazitäten unangemessen viel Zeit in Anspruch nimmt. Dank spezieller Quantenalgorithmen, wie dem Grover-Algorithmus und dem Shor-Algorithmus, lassen sich diese Probleme mit einem Quantencomputer effizient lösen. Das bedeutet, dass die Ermittlung der geheimen Schlüssel mit Quantencomputern plötzlich in greifbare Nähe rückt.

Derzeit gibt es nur eine begrenzte Anzahl von Quantencomputern, und sie sind nicht leistungsfähig genug, um die Verschlüsselung zu knacken. Wenn die Quantencomputer hierzu aber in der Lage sind, ist davon auszugehen, dass die heute bestehende Sicherheit nicht mehr gewährleistet ist. Genau aus diesem Grund hat das US-amerikanische National Institute of Standards and Technology (NIST) schon vor sechs Jahren eine weltweite Normungsinitiative gestartet, um nach vielversprechenden sicheren Post-Quantum-Alternativen zu suchen. In diesem Sommer, im Juli 2022, wurden die siegreichen Algorithmen ausgewählt. Der Gewinner, der zum nächsten Standard für den Schlüsselaustausch werden soll, ist der von NXP mitentwickelte CRYSTALS-Kyber-Algorithmus: Ein gitterbasiertes Modell, das wegen seiner herausragenden Leistung, seiner überschaubaren Schlüsselgrößen und des Vertrauens des NIST in seine dauerhaften Sicherheitsfähigkeiten ausgewählt wurde.

Sicherheit nie allein angehen

Auch wenn wir unsere Geheimnisse natürlich nicht preisgeben wollen, ist es wichtig, über die Sicherheit zu sprechen, also wie wir sie schützen und implementieren können. Normen wie die IEC 62443 helfen Entwicklerteams in der Industrie dabei, die besten Sicherheitsansätze für komplexe Systeme zu finden, von der Auswahl der Hardwarekomponenten und Softwarepartner bis hin zur Implementierung kompletter Systeme, die mit Cloud-Diensten verbunden sind. Die Halbleiterindustrie leistet einen wichtigen Beitrag zu diesen Bestrebungen, indem sie Technologien zur Verfügung stellt, die bewährte Industriestandards unterstützen sowie Experten, die bei der Wahl des optimalen Sicherheitsansatzes beraten können. Und mit der richtigen Strategie sind Anwender auch für eine Post-Quantum-Welt gut gerüstet.