Die Wahl der richtigen Funktechnik

Teil 2: Koexistenz, Stromaufnahme und Sicherheit

Es kann schwierig sein, die richtige Funktechnik für eine bestimmte Anwendung zu wählen. In diesem Beitrag werden wichtige Kriterien beleuchtet, die Entwickler beachten sollten – für Wi-Fi (WLAN), Bluetooth Low Energy (BLE), proprietäre Funknetze und das Green-Power-Protokoll der CSA.

Im ersten Teil [1] dieses Beitrags über die Auswahl der richtigen Funktechnik für eine Anwendung standen das Frequenzspektrum – lizenzierte und lizenzfreie Bänder sowie verschiedene gängige Frequenzbänder –, die Reichweite und die Netzwerkstruktur im Mittelpunkt. Dabei wurden auch verschiedene Faktoren betrachtet, z.B. die Ausgangsleistung und die Empfindlichkeit des Empfängers. Der erste Teil endete mit einer Diskussion über den Netzwerkaufbau, einem Vergleich von Mesh-Netzwerken mit sternförmigen Netzwerken und der mit der Netzwerkstruktur verbundenen Kompromisse wie Kosten, Leistungsaufnahme und Latenz.

In diesem Teil werden die Punkte Koexistenz, Stromaufnahme und Sicherheit betrachtet.

Jobangebote+ passend zum Thema

Koexistenz

Wie bereits im ersten Teil [1] besprochen, verwenden die meisten Funksysteme ein gemeinsames Frequenzspektrum in lizenzfreien Bändern. Daher sind die Kanäle in diesen Bändern durch verschiedene Arten von Funkgeräten und Signalen stark belastet.

Das Problem, dass sich Funkgeräte gegenseitig beeinflussen bzw. stören, nennt man Koexistenz. Dieses Thema wird im Anwendungshinweis »Coexistence in 2.4 GHz« [2] ausführlich behandelt, hier folgt nur eine kurze Zusammenfassung.

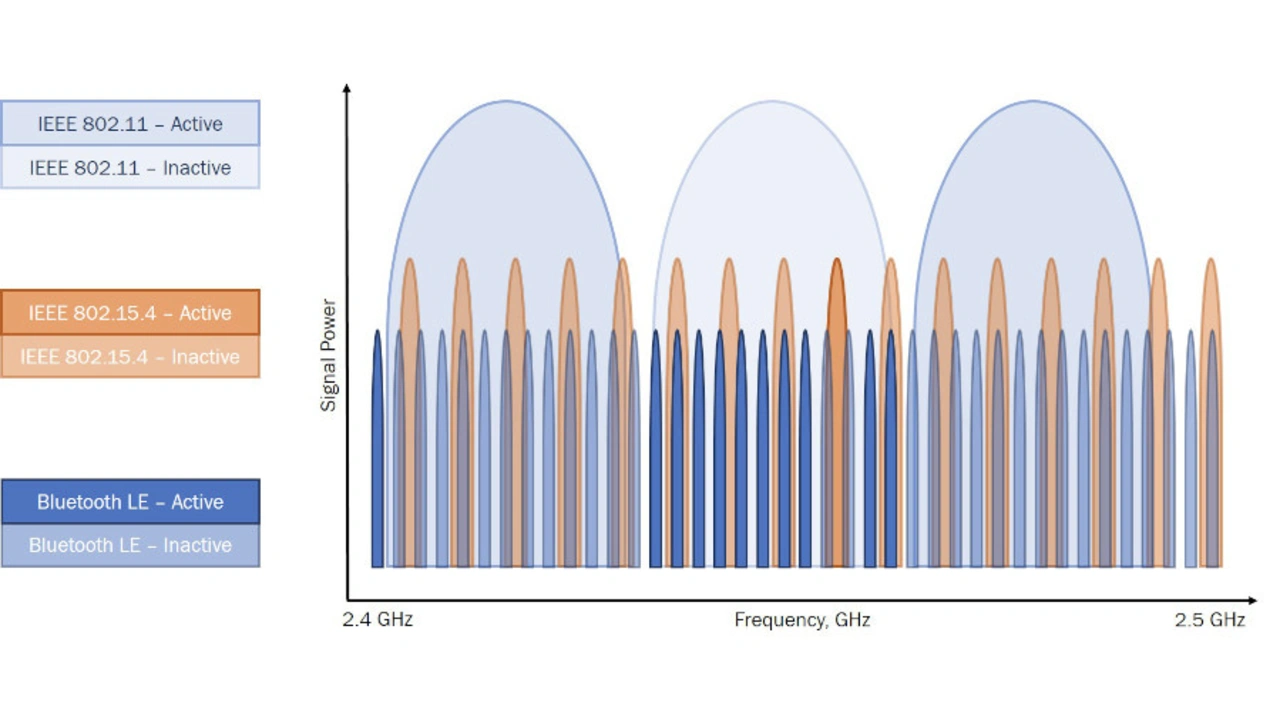

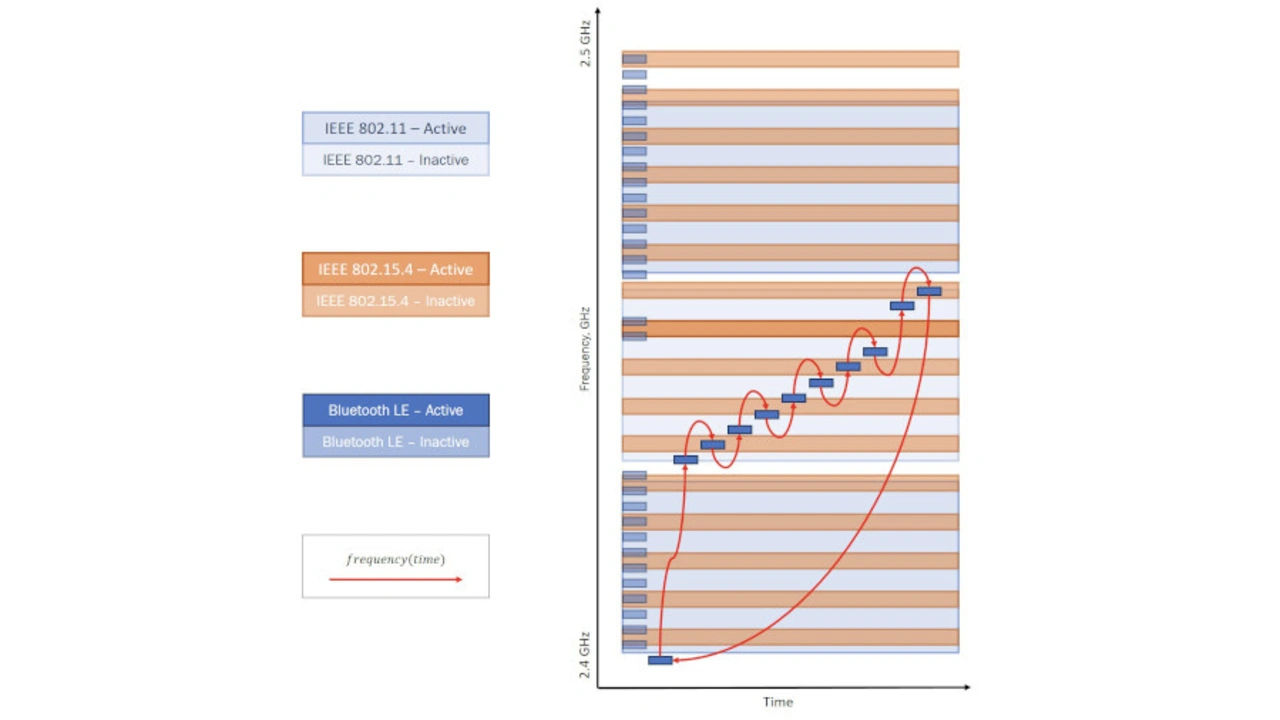

Mit ihrer hohen Sendeleistung und relativ großen Bandbreite stören 2,4-GHz-Wi-Fi-/WLAN-Netzwerke sowohl die Bluetooth-Low-Energy-Kommunikation als auch die Datenübertragung nach dem Green-Power-Protokoll der Connectivity Standards Alliance (CSA, ehemals Zigbee Alliance) (Bild 3). Bluetooth LE kann Frequenzsprünge vollziehen, indem es jedes Mal belegte Kanäle erkennt, die Informationen speichert und diese Kanäle vermeidet. Dies wird als AFHSS (Adaptive Frequency Hopping Spread Spectrum) bezeichnet und erhöht die Zuverlässigkeit von Bluetooth LE in Gegenwart von Wi-Fi- und Zigbee-Signalen erheblich (Bild 4).

Zigbee bietet diese Funktion nicht, kann aber einem Kanal zugewiesen werden, der sich nicht mit einem Wi-Fi-Kanal überschneidet. Im Allgemeinen können Bluetooth-LE- und Zigbee-Netzwerke nebeneinander bestehen. Ein Wi-Fi-Netzwerk muss aktiv durch einen Koexistenzmechanismus verwaltet werden, oder die Kanäle zwischen Zigbee und Wi-Fi müssen so eingerichtet werden, dass Überschneidungen minimiert werden.

Der Trend geht dahin, diese verschiedenen Funksysteme auf einem Chip zu integrieren, sodass die Koexistenz ein Anliegen der SoC-Entwickler ist, bei dem sowohl die Hardware als auch die Software optimiert werden kann. Es gibt aber auch Software, die nicht integrierte Funksysteme optimieren kann.

Ohne eine ordnungsgemäße Koexistenz werden Audioübertragungen über Bluetooth LE unterbrochen, es sind erneute Übertragungsversuche für Zigbee-Pakete erforderlich und der gesamte Wi-Fi-Durchsatz wird beeinträchtigt. Eine erfolgreiche Koexistenz schwächt Kollisionen ab und priorisiert Nachrichten von den verschiedenen Protokollen, um die Dienstqualität insgesamt für alle Protokolle zu garantieren. Koexistenz wird als eine Selbstverständlichkeit angesehen, denn wenn sie richtig funktioniert, wird sie nicht wahrgenommen.

Stromaufnahme

Die Stromaufnahme ist einer der wichtigsten Aspekte. Es gibt grundlegende physikalische Beschränkungen und Kompromisse, von denen die Stromaufnahme der Funksysteme für die verschiedenen Funkprotokolle abhängt.

Der Sender (HF-Leistungsverstärker) braucht dabei am meisten Strom. HF-Leistungsverstärker werden durch ihre Betriebsklasse beschrieben. Die Klassen A, B, AB und C gelten als lineare Verstärker, und ihr Wirkungsgrad verbessert sich mit einer höheren Verstärkerklasse. Ein Klasse-C-Verstärker hat einen höheren Wirkungsgrad als ein Klasse-AB-Verstärker. Allerdings nimmt die Linearität der Verstärker mit höherer Klasse ab. Die Klassen D, E, F, G usw. sind nichtlineare Verstärker und im Grunde genommen Schalter mit resonanten Lasten. Wenn sowohl Amplituden- als auch Phasenmodulation verwendet wird, ist ein linearer Leistungsverstärker erforderlich. Für eine Modulation mit konstanter Amplitude kann jedoch ein Schaltverstärker zum Einsatz kommen. Um den Wirkungsgrad zu maximieren, kann der Schaltvorgang dann erfolgen, wenn der Strom durch den Schalter nahezu null ist. Aufgrund der unterschiedlichen Betriebsarten wird im folgenden Beispiel von einem idealen Klasse-A-Verstärker mit einem Wirkungsgrad von 50 % ausgegangen.

Ein Leistungsverstärkertransistor, der +30 dBm an eine 50-Ω-Last (Antenne) bei einem Wirkungsgrad von 50 % liefert, benötigt etwa 200 mA Strom. Dabei wird die weitere Systemleistung nicht berücksichtigt, sondern nur die vom Leistungsverstärkertransistor benötigte Leistung (Drain-Wirkungsgrad). Sender müssen auch sehr schnell und mit genauen Anstiegs-/Abfallzeiten ein- und ausschalten. Daher ist eine sorgfältige Auslegung und Entkopplung der Stromversorgung entscheidend, insbesondere in batteriebetriebenen Systemen mit begrenzter Energie und geringerer Leistung, um große Schalttransienten zu verkraften.

| Ausgangsleistung [dBm] | Ausgangsleistung [mW] | DC-Leistung [mW] | Stromstärke [mA] |

|---|---|---|---|

| 30 | 1000 | 2000 | 200 |

| 20 | 100 | 200 | 63,25 |

| 10 | 10 | 20 | 20 |

| 5 | 3,16 | 6,32 | 11,24 |

| 0 | 1 | 2 | 6,32 |

| –3 | 0,5 | 1 | 4,47 |

Tabelle 2. Stromaufnahme eines Leistungsverstärkertransistors im Vergleich zur Ausgangsleistung bei 50 Ω Last und 50 % Drain-Wirkungsgrad.

Gleichungen:

- Definition des Drain-Wirkungsgrads:

- Umrechnung der bereitgestellten Leistung von dBm in mW:

- Berechnung der Stromstärke aus der DC-Leistung:

Bezüglich der Energieeffizienz wird von HF-Entwicklern oft noch eine weitere Kennzahl verwendet: PAE (Power Added Efficiency). Dabei wird die zur Ansteuerung des Leistungsverstärkers benötigte Leistung (PT) berücksichtigt. Leistungsverstärker sind mit großen Transistoren ausgestattet, und die Treiber können einen beträchtlichen Strom brauchen.

Generell gilt: Je leistungsfähiger das Protokoll ist, desto höher die Stromaufnahme. Ein 4×4-MIMO-System erfordert z.B. vier parallele Empfangs- und Sendestufen, was die Stromaufnahme nahezu vervierfacht. Es handelt sich nicht um eine 1:1-Beziehung, da einige Blöcke von den Stufen gemeinsam genutzt werden – aber die Leistung ist aufgrund der zusätzlichen Signalverarbeitungsstufen dennoch höher.

Die tatsächliche Sendezeit und der Arbeitszyklus sind ebenfalls wichtige Überlegungen, wenn Systeme mit einer Batterie betrieben werden. Bei Anwendungen mit sehr kurzen Arbeitszyklen, wie einem Temperatursensor als BLE-Funkbake (Beacon), ist es möglich, mit einer einzigen CR2032-Knopfzelle mehr als zehn Jahre Betrieb zu erzielen. Typische aktive Arbeitszyklen für diese Art von Anwendung liegen bei etwa 1 %, was bedeutet, dass das System zu 99 % der Zeit im Leerlauf ist. Daher ist der Ruhe- oder Leerlaufstrom ein wichtiger Parameter bei der Bewertung oder Entwicklung batteriebetriebener und batterieloser (Energy Harvesting) Systeme.

Andere Stromquellen für Funkknoten sind das Stromnetz oder Power over Ethernet (PoE), dies wird beispielsweise bei IP-Kameras angewendet.

Manche Entwickler sind versucht, sich nicht um die Stromaufnahme zu kümmern, wenn sie Produkte entwerfen, die an eine fast unerschöpfliche Energiequelle wie das Stromnetz angeschlossen sind – aber so einfach ist das nicht. Die Leistungsaufnahme von Geräten wird zunehmend geprüft und reguliert. Da immer mehr Produkte an das Stromnetz angeschlossen werden, können selbst kleinste Leistungseinsparungen in großem Umfang enorme Auswirkungen haben. Die Stromaufnahme sollte immer minimiert werden, um den wirtschaftlichen und sozialen Nutzen voll auszuschöpfen. Ein weiterer, vielleicht weniger offensichtlicher Aspekt des Energiebedarfs ist der Netzwerkaufbau selbst.

Sicherheit

Sicherheit ist nicht wirklich eine Überlegung, sondern eine Voraussetzung. Jedes der Protokolle hat zumindest ein Mindestmaß an Sicherheit integriert. Das Thema Sicherheit lässt sich in einem kurzen Beitrag wie diesem nur schwer, wenn nicht gar unmöglich, zusammenzufassen. Im Folgenden sind deshalb nur einige wichtige Punkte aufgeführt, die es zu berücksichtigen gilt.

Der anfälligste Moment für jedes Funknetz ist der Prozess der Anmeldung neuer Knoten (Pairing, Onboarding). Hier müssen Sicherheitsinformationen zwischen den Knoten per Funk ausgetauscht werden. Eine gängige Lösung hierfür ist ein Out-of-Band-Protokoll (OOB). Um z.B. einen neuen Wi-Fi-/WLAN-Router in Betrieb zu nehmen, kann ein QR-Code verwendet werden, der einen Kopplungsvorgang mit dem Smartphone über Bluetooth LE auslöst. BLE ist auch deshalb eine gute Wahl, da die Reichweite begrenzt ist. Die niedrige physische Entfernung stellt ein weiteres Hindernis für Hacker dar. Und natürlich kann sich das Smartphone mit der Cloud verbinden, wo Sicherheitsinformationen abgerufen werden können. In einigen Systemen erfolgt das Pairing über eine proprietäre Protokollverbindung.

Die grundlegendste Sicherheitsmaßnahme nach dem Koppeln ist das Verschlüsseln der Nutzdaten, was schon seit langem praktiziert wird. Bei einigen Protokollen wie Wi-Fi müssen jedoch jetzt auch die Verwaltungsdaten und der Protokoll-Overhead verschlüsselt werden. Und selbst das ist nicht genug, es muss auch eine dynamische Verschlüsselung vorliegen. Ohne diese können Hacker sehr effizient Datenpakete ausspähen und ein Reverse Engineering des Protokolls durchführen oder als »Man in the Middle« agieren und das Netzwerk fälschen. Bei der dynamischen Verschlüsselung verlieren die Schlüssel im Laufe der Zeit ihre Gültigkeit, sodass ein Hacker, selbst wenn er sich Zugang verschafft, nicht in der Zeit zurück oder vorwärts gehen kann, ohne erneut einen Schlüssel zu knacken. Bei der dynamischen Verschlüsselung müssen Hacker auch mit den eigentlichen Funksystemen interagieren, anstatt das System offline einem Reverse Engineering zu unterziehen – was früher der Fall war, weil es schneller ging. Das ist heute nicht mehr möglich.

Sicherheitssysteme müssen auch mit dem Risiko der zu schützenden Daten und Systeme Schritt halten. Zusätzliche Sicherheit erhöht die Kosten und den Wartungsaufwand und sollte wirtschaftlich auf den Wert der zu schützenden Daten abgestimmt sein. So ist Zigbee in erster Linie ein Root-of-Trust-System. Bei der Inbetriebnahme geht das Protokoll von einer Vertrauensbasis zwischen den Geräten aus. Dies ist eine sehr vernünftige Annahme, da Zigbee-Netze nicht mit dem Internet verbunden und lokale Netzwerke sind, die unter der Kontrolle eines Systemadministrators bzw. Anwenders stehen.

Bluetooth LE wird häufig für sehr einfache Knoten verwendet, die keine vollständige Sicherheit erfordern. Es ist zwar sicherlich ärgerlich, wenn andere Personen auf die Daten des eigenen Temperatursensors im Wohnzimmer zugreifen können, aber es geht davon keine Gefahr aus. Anders, wenn jemand in der Lage ist, ein Kühlkettenetikett auf verderblichen Waren oder Medikamenten zu hacken oder zu fälschen. Aus diesem Grund bietet Bluetooth LE skalierbare Sicherheitsfunktionen, die auf den verschiedenen Anwendungsfällen und dem Wert der übertragenen Daten basieren.

Da Wi-Fi auf dem Internet-Protokoll (IP) basiert und mit dem Internet verbunden ist, muss es die höchstmögliche Sicherheit aufweisen. Es gibt verschiedene Sicherheitsstufen, die sich nach dem Risikoniveau der jeweiligen Anwendung richten. So sind die Anforderungen an ein Heimnetzwerk nicht so streng als für ein Netzwerk in einer Bank oder einem Bürogebäude.

Ein letzter Gedanke zum Thema Sicherheit: Wir sollten uns stets im Klaren sein, dass das Design für Sicherheit nie abgeschlossen ist. Sowohl Hacker als auch Sicherheitstechnik spielen ein unerbittliches Katz-und-Maus-Spiel – und dies wird sich nicht ändern. Deshalb muss ein Produkt über einen Mechanismus zur Aktualisierung der Software verfügen, damit das System zukunftssicher ist und so sicher wie möglich bleibt.

Jede Funktechnik hat ihren Platz im Markt – Entwickler müssen nur wissen, welche für das eigene Produkt am besten geeignet ist.

Literatur

[1] Clement, D.: Die Wahl der richtigen Funktechnik – Teil 1: Frequenzbereich, Reichweite und Netzwerkaufbau. elektronik.de, 28.2.2022, www…

[2] COEXISTENCE IN 2.4 GHz – Co−existence of WLAN, Bluetooth, ZigBee and Thread in the 2.4 GHz band. Onsemi, November 2019, www.onsemi.com/pub/Collateral/TND6303-D.PDF.

Der Autor

Dan Clement

ist Marketing-Ingenieur in der Solutions-Engineering-Organisation von Onsemi (On Semiconductor), die sich auf Wireless IoT konzentriert. Er begann vor über achtzehn Jahren in der Halbleiterindustrie. Clement war in verschiedenen Positionen mit zunehmender Verantwortung tätig, vom Analog/Mixed-Signal-IC-Entwicklungsingenieur über HF-Applikationsingenieur, Product Marketing Manager und Applications Engineering Manager für die Ultra-Low Power Wireless Business Unit bis hin zum Technical Marketing im Solutions Engineering Team.