Prüfstand für IT-Sicherheits-Check

Sicherheit und Datenschutz im IoT

Fortsetzung des Artikels von Teil 1

Die Sicherheit von IoT-Geräten

Bei der Sicherheit von IoT-Geräten spielen die Aspekte Kosten und lange Batterielaufzeit eine wichtige Rolle, weil dadurch Speicher-, Rechen- und Kommunikationskapazitäten stark limitiert sind. Somit können typische Sicherheitsmechanismen, wie man sie von PCs kennt, nur sehr begrenzt implementiert werden.

Außerdem erwartet der Anwender für eine Vielzahl der IoT-Geräte, wie z.B. Smart Meters, Lebenszeiten von mehr als zehn Jahren. Sprich: ein Gerät ist so zu implementieren, dass es auch in zehn oder 20 Jahren noch sicher ist. Das bleibt eine große Herausforderung, und die Angriffe vom Kryptowurm WannaCry im Jahr 2017 haben gezeigt, welche Auswirkungen es haben kann, wenn alte Software-Versionen nicht mehr gewartet werden. Die Schadsoftware befällt Windows-Betriebssysteme, die nicht mit einem bestimmten Patch nachgebessert wurden.

Im Vergleich zu typischen Internet-Geräten wie Laptops, Smartphones oder Tablets ist das Kommunikationsverhalten von IoT-Geräten recht eingeschränkt. Das heißt, mit geeigneten Mitteln ließen sich die Kommunikationsmöglichkeiten von IoT-Geräten im Netz auf ein Minimum beschränken und kontinuierlich überwachen. Solche Funktionen könnten in IoT-Gateways oder Firewalls implementiert werden.

Problematisch ist natürlich die große Anzahl unterschiedlicher IoT-Geräte in einem Netzwerk und die notwendige Konfiguration der Zugangskontrolllisten für jedes einzelne Gerät. Durch manuelle Konfiguration ist dies praktisch nicht zu bewerkstelligen.

Jobangebote+ passend zum Thema

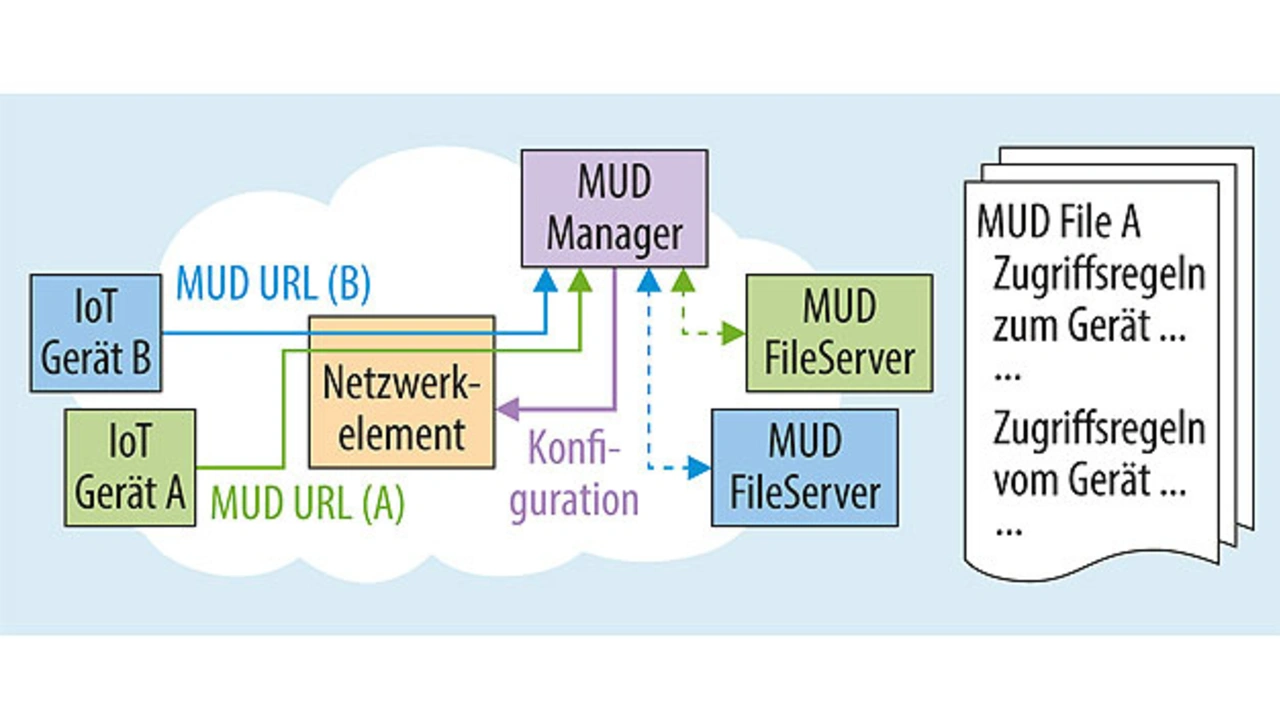

Die IETF (Internet Engineering Task Force) hat dafür ein neues Konzept entwickelt. In einer sogenannten MUD (Manufacturer Usage Description) [3] wird für jedes Gerät deklariert, welche Kommunikationseigenschaften es hat (Bild 3). Sie werden in einer speziellen MUD-Datei unter einer eindeutigen URL gespeichert. Wenn sich ein IoT-Gerät mit dem Netzwerk verbindet, wird die MUD-URL des Geräts an einen MUD-Manager gesendet. Er holt die entsprechende Datei vom Server und konfiguriert die Zugriffskontrollregeln in den Netzwerkkomponenten entsprechend der Herstellerempfehlungen.

Die konsequente Umsetzung dieses Konzepts könnte enorm zum Schutz von IoT-Geräten vor Infekten und für eine sichere Kommunikation von und zum Gerät beitragen. Aber dies allein wird nicht reichen und nicht immer anwendbar sein.

Deshalb gibt es mehr und mehr Bestrebungen, Mindestanforderungen an die Sicherheit und den Datenschutz von IoT-Geräten durchzusetzen.

Eine Reihe von Organisationen arbeiten mit Hochdruck an dem Thema. Das gilt auch für die Europäische Union. So definiert die Europäische Agentur für Netz- und Informationssicherheit (ENISA – European Network and Information Security Agency) schon heute klare Richtlinien für die Sicherheit von IoT im Umfeld kritischer Infrastruktur [4]. Erste Testspezifikationen zur Zertifizierung von IoT-Geräten wurden schon veröffentlicht.

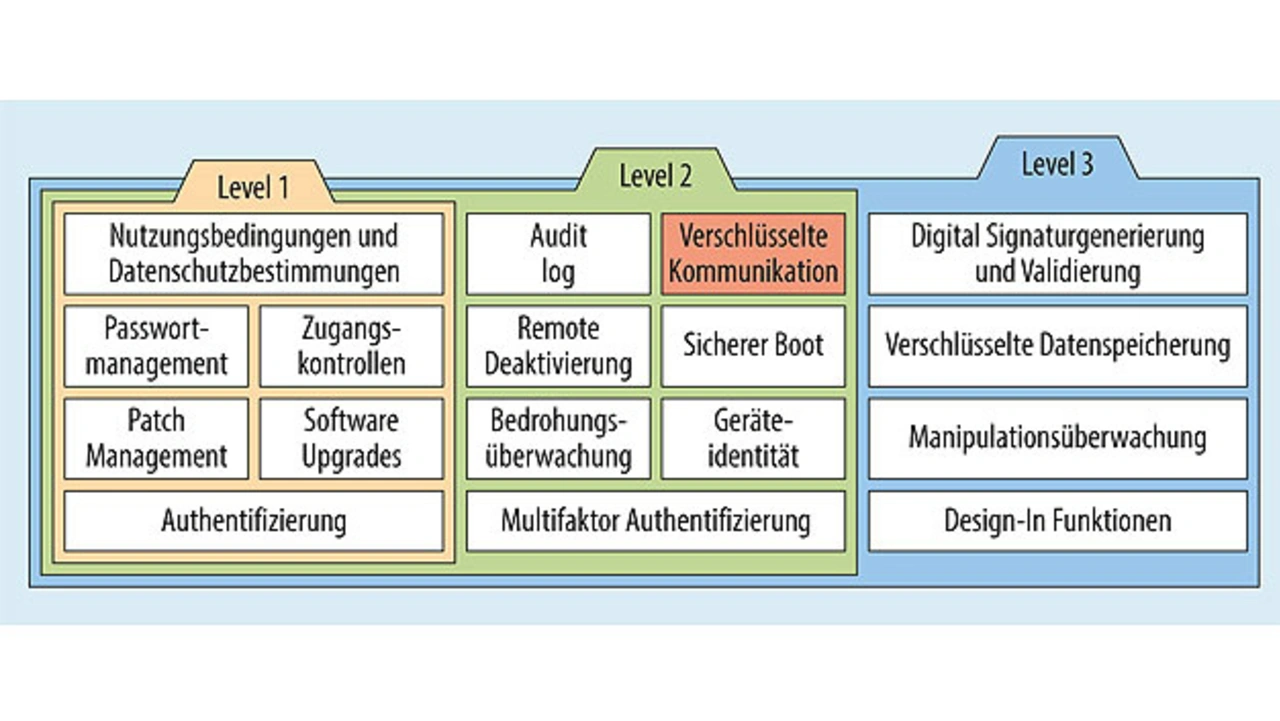

Auch die US-amerikanische Organisation der Wireless-Communications-Industrie (CTIA – The Wireless Association) hat eine Spezifikation für die Zertifizierung von IoT-Geräten veröffentlicht, die LTE und/oder WiFi für die Kommunikation mit einem Cloud-basierten IoT-Service nutzen. Abhängig von der Komplexität des IoT-Gerätes sind hier drei Zertifizierungsebenen spezifiziert (Bild 4):

- Die erste Ebene adressiert Sicherheitsmechanismen, die jedes IoT-Gerät erfüllen muss, etwa Passwort- und Patch-Verwaltung. Zudem müssen die genutzten Cloud-Dienste deklariert werden.

- Die zweite Ebene beinhaltet die sichere Kommunikation über das Internet und

- die dritte Ebene ist für die Signatur, die Verschlüsselung der gespeicherten Daten und die Detektion von Manipulationen zuständig.

Der Hersteller eines IoT-Geräts muss nachweisen, dass jegliche Kommunikation über verschlüsselte Verbindungen (SSH, IPsec, TLS, DTLS) erfolgt und zwar mindestens mit einer AES-128-Verschlüsselung.

Testen der sicheren Kommunikation

Ganz allgemein sollte sichergestellt werden, dass zumindest jegliche Kommunikation über sicher verschlüsselte Verbindungen erfolgt, aber auch, dass alle nicht genutzten Ports geschlossen sind und nur mit den spezifizierten Internet-Servern kommuniziert wird. Diese Aspekte gilt es zu testen und zu verifizieren.

Es gibt viele Tools auf dem Markt, um die Internet-Kommunikation zu analysieren. Oftmals werden dazu Anwendungen auf den Geräten installiert oder Testgeräte im Netzwerk genutzt. Idealerweise sollten diese Tests in einer definierten Testumgebung reproduzierbar sein. Außerdem sollte sich das IoT-Gerät dabei in einem normalen Betriebsmodus befinden. Das heißt, diese Tests müssen ohne Modifikationen oder Installationen am Gerät möglich sein.

Der Prüfer sollte das Gerät mittels der normalen Kommunikationsschnittstellen, z.B. WiFi, GSM, WCDMA oder LTE, mit einem Tester verbinden und die sicherheits- und datenschutzrelevanten Aspekte während des Normalbetriebs analysieren können. Dabei gilt es natürlich, dafür zu sorgen, dass alle Kommunikationsbeziehungen analysiert werden, also auch die Kommunikation während des Boot-Vorgangs oder während eines Software-Upgrades oder generell in jedem erdenklichen Zustand des Gerätes. Möglicherweise erfordert dies auch die Analyse über einen längeren Zeitraum hinweg in Echtzeit.

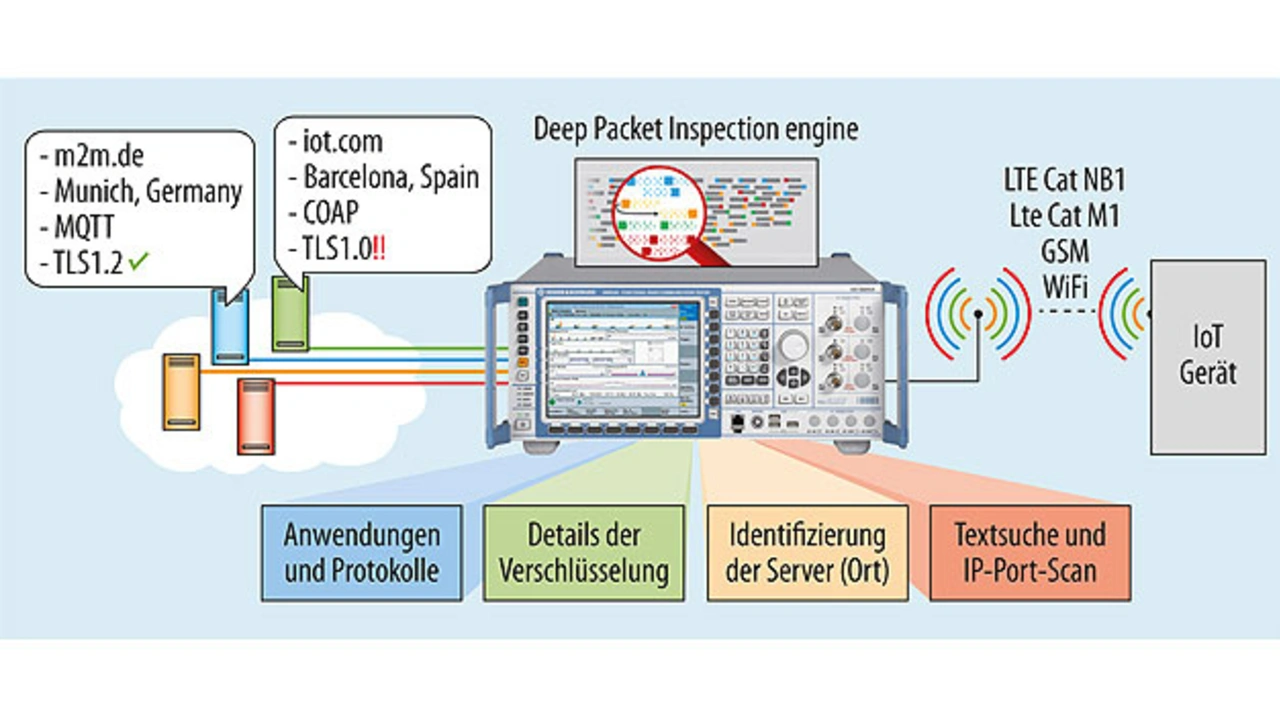

Ein neuartiges Testsystem (Bild 5) von Rohde & Schwarz auf der Basis des Wideband Radio Communication Testers R&S CMW500 ermöglicht genau diese Art von Tests. Es erlaubt Sicherheits- und Datenschutzlücken in der Internet-Kommunikation von IoT-Geräten offenzulegen und bildet damit einen wichtigen Baustein für ein sicheres Internet der Dinge.

Das neue Modul »IP Connection Security Analysis« für den Kommunikationstester ermöglicht es, mithilfe einer integrierten DPI-Engine (DPI – Deep Packet Inspection) eine Echtzeitanalyse des Internetverkehrs in einer kontrollierten Testumgebung durchzuführen. Dazu wird ein Zugang zum Mobilfunknetz oder WLAN emuliert und die Internetverbindung zum öffentlichen oder privatem IP-Netzwerk bereitgestellt, sodass sich das zu testende IoT-Gerät in einer normalen Netzwerkumgebung befindet.

Somit können die sicherheitsrelevanten Parameter des Datenverkehrs im Normalbetrieb analysiert und protokolliert werden, ohne irgendwelche Installationen oder Modifikationen am IoT-Gerät vorzunehmen. Entwickler können Sicherheitslücken so bereits in einem frühen Stadium des Entwicklungsprozesses erkennen und schließen, und im Laufe des Lebenszyklus – Integration, Produktion, Upgrade – eines Gerätes immer wieder verifizieren.

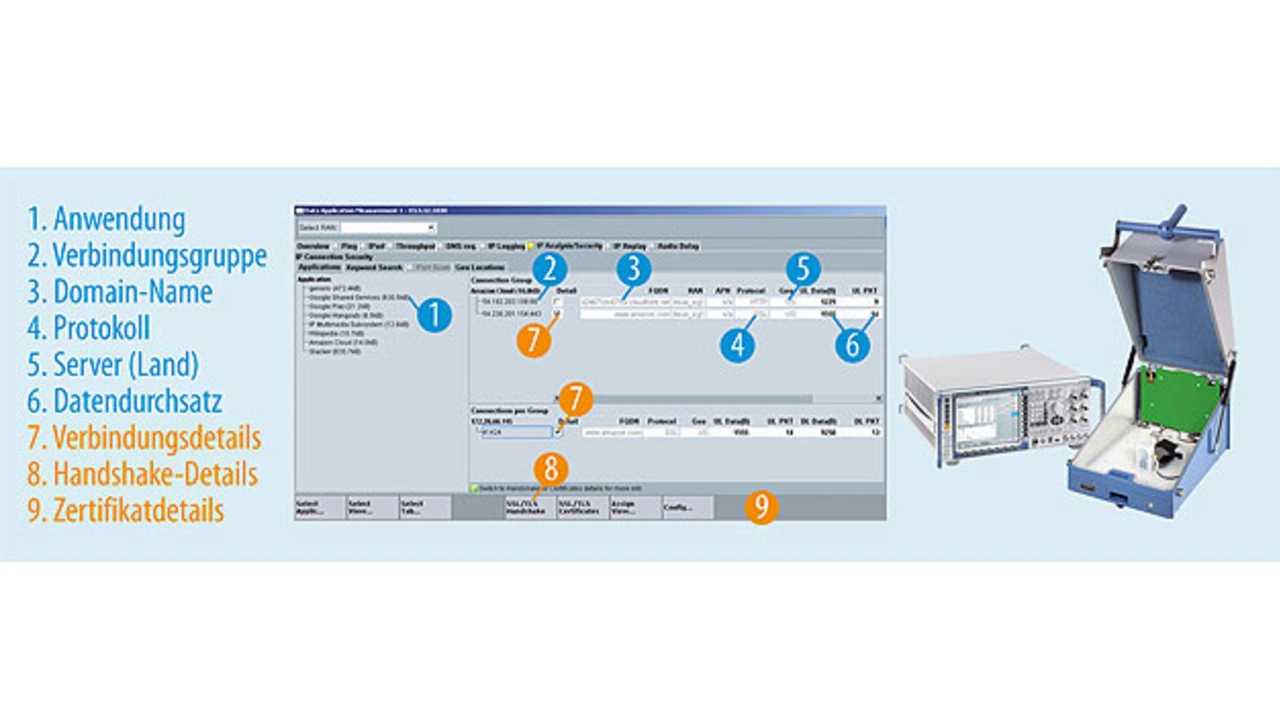

Die Analyse-Software erstellt in Echtzeit Statistiken der IP-Verbindungen und der verwendeten Kommunikationsprotokolle. Der Anwender kann im Datenstrom nach selbst definierten sensiblen Informationen suchen, beispielsweise Passwörter oder Positionsangaben. Werden solche Informationen unverschlüsselt übertragen, listet die Analyse-Software die Zieladresse, den Domain-Namen und wenn möglich auch die verursachende Applikation auf.

Das Analyse-Modul analysiert neben der genutzten Verschlüsselung auch die Parameter von SSL/TLS-Handshakes (SSL – Secure Sockets Layer, TLS – Transport-Layer-Security) sowie Zertifikate, Land und Domain-Name des Server-Standorts. Hier gilt es zunächst zu verifizieren, dass die aktuellsten Verschlüsselungsprotokolle genutzt werden. Viele Verbindungen nutzen das TLS-Protokoll. Die Versionen TLS1.0 und 1.1 gelten allerdings inzwischen als völlig veraltet und unsicher. Sie sollen ab 2020 aus dem Internet verbannt werden. Aktuell wird empfohlen die TLS-Version 1.2 zu nutzen, die schon seit zehn Jahren verfügbar ist bzw. auf die neue Version 1.3 (IETF RFC 8446) umzusteigen, die im August 2018 publiziert wurde. Die Version 1.3 enthält einige Verbesserungen in Hinblick auf Schnelligkeit, Sicherheit und Stabilität.

Der SSL/TLS-Handshake, bei dem sich Client und Server über die Verschlüsselungsmodalitäten verständigen, ist wesentlich für die Verbindungssicherheit und wird deshalb besonders gründlich durchleuchtet. Die vom Client beim Verbindungsaufbau offerierten Verschlüsselungsverfahren (Cipher Suites) sowie das vom Server ausgewählte Verfahren stellt das Testsystem mit der Angabe von Schlüssellängen und weiteren Parametern dar. Auch das vom Server übertragene Zertifikat kann ausgewertet werden. (Bild 6).

Somit lässt sich im Detail analysieren, ob die vorgegebenen Verschlüsselungsverfahren auch tatsächlich genutzt werden.

Bei der Analyse des Kommunikationsverhaltens möchte der Anwender nicht zuletzt wissen, mit welchen Servern kommuniziert wird und in welchen Ländern diese Server stehen. Dies kann beispielsweise für die Einhaltung von Datenschutzrichtlinien von Interesse sein. Mit dem Zuordnen der IP-Adresse zu einem geografischen Ort (Reverse Geolocation) lässt sich diese Information gewinnen. Aufgrund der Eindeutigkeit und der Registrierung von IP-Domänen gelingt die Lokalisierung in 95 bis 99 % der Fälle.

Sollte ein Server nicht bekannt sein, ist dies natürlich auch ein interessanter Hinweis. Weitere sicherheitsrelevante Erkenntnisse liefert der Domain-Name. Auffällige Domänen oder unerwünschte Länder lassen sich mit der neuen Analysemöglichkeit leicht aufspüren und als eventuelle Quelle eines Sicherheitsproblems ausmachen.

Eine weitere wichtige Funktion der Software ist der Port-Scan. Client und Server einer Anwendung adressieren sich gegenseitig über Ports. Eine Anwendung, die einen Service im Netzwerk anbietet (Server), öffnet dazu über das Betriebssystem einen Port, also eine Adresse, die von Clients angesprochen werden kann. Dieser Port wartet im Status »listen« auf Anfragen. Ein unerwünscht zum Internet geöffneter Port im Status »listen« ist ein potenzielles Einfallstor für Angreifer.

Für den Einsatz der Analyse-Software muss auf dem Prüfling keine zusätzliche Software installiert werden. Die Tests sind zudem unabhängig von dessen Betriebssystem. Prüflinge mit Antennenanschluss können über diesen per Kabel angeschlossen werden, für die anderen bietet Rohde & Schwarz HF-Schirmkammern an, die das zu testende IoT-Gerät aufnehmen.

Literatur

[1] The Impact of Trust on IoT. Global insights on consumer attitudes to next gen connected devices, MEF Global consumer survey, Mobile Ecosystem Forum (MEF), 2016, Executed summary, www.mobileecosystemforum.com/wp-content/uploads/2016/04/IoT_Exec_Summary.pdf.

[2] Antonakakis, M.; et al.: Understanding the Mirai Botnet. Proceedings of the 26th USENIX Security Symposium, 16.–18. August 2017, www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf.

[3] Manufacturer Usage Description Specification, draft-ietf-opsawg-mud-25. IETF, 15. Juni 2018, https://datatracker.ietf.org/doc/draft-ietf-opsawg-mud/.

[4] Baseline Security Recommendations for IoT in the context of Critical Information Infrastructures. European Union Agency for Network and Information Security (ENISA) , November 2017, www.enisa.europa.eu/publications/baseline-security-recommendations-for-iot.

[5] CTIA Cybersecurity Certification Test Plan for IoT Devices. CTIA – The Wireless Association, V1.0.1, Oktober 2018, https://api.ctia.org/wp-content/uploads/2018/10/CTIA-IoT-Cybersecurity-Certification-Test-Plan-V1_0_1.pdf.

Die Autoren

Christian Hof

stammt aus Gedern in der hessischen Wetterau. Er machte seine Ausbildung zum Kommunikationselektroniker bei den Stadtwerken Frankfurt (heute Mainova) und ging dann im Jahr 2000 nach München, um dort Elektrotechnik an der Fachhochschule München zu studieren. Seit 2004 arbeitet Hof bei Rohde & Schwarz als Produktmanager.

Heute ist Hof als Senior Produktmanager verantwortlich für Applikationstests von Mobilfunkanwendungen im Bereich Mobile Radio Tester. Sein Schwerpunkt liegt auf IP-Anwendungstests wie IMS, Sprach- und Videodienste, IP-Sicherheitsanalyse. Darüber hinaus konzentriert er sich auf Automotive Testsysteme für vernetzte Fahrzeuge wie z.B. eCall/ERA-GLONASS und C-V2X.

christian.hof@rohde-schwarz.com

Jörg Köpp

ist gebürtiger Rostocker und begann seine Karriere in der Telekommunikation als Facharbeiter für Nachrichtentechnik. Er studierte Elektrotechnik an der TH Wismar und trat 1991 bei Siemens in München ein, um sich der Konzeption und Entwicklung von Telekommunikationssystemen zu widmen.

Heute ist er bei Rohde & Schwarz in München angestellt und kümmert sich um alle Aspekte des Testens von Funk-IoT-Geräten.

joerg.koepp@rohde-schwarz.com

- Sicherheit und Datenschutz im IoT

- Die Sicherheit von IoT-Geräten