Industrielle Cybersecurity neu gedacht

Vernetzte Systeme vor Cyberbedrohungen schützen

Cyberattacken auf die Industrie werden immer häufiger und erfolgen zunehmend automatisiert. Kontron hat sich als IoT-Lösungsanbieter positioniert und bietet dazu jetzt auch eine komplette Cybersecurity-Lösung an – von geeigneter Hardware über Betriebssysteme und Management-Tools bis hin zu Services.

Cyberangriffe auf industrielle Systeme nehmen nicht nur zu, sie verändern auch ihre Form. Angreifer setzen längst nicht mehr auf gezielte Infiltration, sondern auf vollständig automatisierte Werkzeuge, die industrielle IT-Strukturen nach bekannten Schwächen durchsuchen. Der IBM X-Force Threat Intelligence Index 2025 zeigt, dass 46 Prozent aller weltweit analysierten Angriffe auf den Industriesektor entfallen (https://www.ibm.com/reports/threat-intelligence). Laut Fortinet Cyber Threat Report 2024 lassen sich 68 Prozent aller erfolgreichen Angriffe auf Fehlkonfigurationen oder mangelhaft gepatchte Systeme zurückführen (https://www.fortinet.com/content/dam/fortinet/assets/intelligence-reports/FortiGuard-Labs-2024-US-Election-Security-Report.pdf).

Die Realität in der Industrie sieht häufig so aus: »Standard-Passwörter, offene Interfaces und Root-Root-Zugänge – das war gängige Praxis«, berichtet Stefan Eberhardt, Senior Business Development Manager bei Kontron. Während der Pandemie habe er fast täglich Anrufe zu Security-Zwischenfällen bekommen. Die Systeme seien zwar funktional gewesen, aber ohne grundlegende Sicherheitsstruktur betrieben worden. »Es ging nicht um High-End-Attacken. Es ging um grundlegende Sicherheitslücken, die seit Jahren bekannt und vermeidbar sind, etwa offene Ports in produktiven Netzwerken, Geräte mit Standard-Passwörtern, Windows-7-Systeme ohne Patches oder Maschinensteuerungen, die direkt über das Internet erreichbar waren«, so Stefan Eberhardt rückblickend.

Regulatorik als Wendepunkt für industrielle Sicherheit

Die zunehmenden Vorfälle haben zu einem Kurswechsel in der Gesetzgebung geführt. Die EU hat mit der NIS-2-Richtlinie und dem Cyber Resilience Act (CRA) rechtliche Rahmenbedingungen geschaffen. Auch produzierende Mittelständler, Maschinenbauer oder Betreiber vernetzter Geräteflotten sind verpflichtet, ihre Systeme abzusichern sowie Vorfälle zu erkennen, zu dokumentieren und zu melden. Eine Umfrage der European Union Agency for Cybersecurity zeigt, dass sich 59 Prozent der betroffenen Unternehmen auf solche Anforderungen noch nicht vorbereitet fühlen (https://www.enisa.europa.eu/news/navigating-cybersecurity-investments-in-the-time-of-nis-2).

Diesen Anforderungen begegnet Kontron mit einer übergreifenden Sicherheitsarchitektur, die präventive, detektierende und organisatorische Komponenten kombiniert. Das Unternehmen stellt nicht nur Produkte bereit, sondern begleitet den gesamten Sicherheitsprozess. »Wir verkaufen nicht nur Hardware, sondern liefern auch Betriebssysteme, Security-Funktionen, Management-Tools und Services wie Penetrationstests«, erläutert Stefan Eberhardt. Die Lösung besteht nicht aus einem Produkt, sondern aus einer Kombination von Technologien, Prozessen und Expertise.

Jobangebote+ passend zum Thema

KontronAIShield – intelligenter Schutz gegen automatisierte Angriffe

Unter dem Namen »KontronAIShield« hat Kontron ein modulares System entwickelt, das industrielle Geräte proaktiv vor Angriffen schützt. Im Fokus steht dabei nicht die nachträgliche Analyse, sondern die Echtzeitabwehr auf Basis verhaltensbasierter Mustererkennung. Die Lösung erkennt nicht nur bekannte Schadsoftware, sondern auch modifizierte Varianten und Zero-Day-Angriffe anhand typischer Angriffsmuster.

Das System existiert in zwei Ausprägungen. Die App-Variante ist für neue Geräte vorgesehen, die mit dem Linux-basierten KontronOS laufen. Sie wird direkt in das Betriebssystem integriert und analysiert dort Prozessverhalten, Speicherzugriffe und interne Sprungbefehle auf Manipulation. Die Appliance-Variante ist für Altgeräte konzipiert, die nicht verändert werden dürfen. Sie wird zwischen Netzwerk und Endgerät geschaltet, agiert transparent und erkennt verdächtige Datenströme, ohne das Echtzeitverhalten der Anwendung zu beeinträchtigen.

Typische Einsatzszenarien für die Appliance sind ältere Maschinensteuerungen oder Geräte, die sich nicht neu zertifizieren lassen. Die AIShield-Komponenten erkennen automatisierte Infektionsversuche, Ransomware-Payloads oder Netzwerkausbreitungen und greifen automatisch ein.

Security Operations Center – zentrale Steuerung für Meldepflichten und Reaktionen

Das Kontron Security Operations Center (SOC) fungiert als zentrales Analyse- und Reaktionselement innerhalb des Sicherheitskonzepts. Alle AIShield-Komponenten melden sicherheitsrelevante Ereignisse an das SOC, wo die Ereignisse automatisch kategorisiert und bewertet werden. IT-Verantwortliche können über das Dashboard erkennen, ob es sich um Fehlalarme oder ernstzunehmende Zwischenfälle handelt.

Stefan Eberhardt beschreibt es so: »Die KI hebt die Hand. Der Mensch schaut drauf. Und wenn es ernst ist, helfen wir bei der Meldung.« Gerade im Kontext von NIS-2 ist diese Funktion entscheidend, denn die Richtlinie verpflichtet Unternehmen, Vorfälle zeitnah zu melden und ihre Reaktion dokumentiert nachzuweisen. Ein bewährtes Prinzip, das bereits bei Projekten mit öffentlichen Auftraggebern wie der Polizei Berlin-Brandenburg eingesetzt wurde.

In diesem Zusammenhang führt Kontron Penetrationstests durch, die gezielt auf industrielle Systeme, Steuerungen und Embedded-Geräte zugeschnitten sind und Kunden mit NIS-2-Compliance unterstützen. Dabei geht es nicht um allgemeine Netzwerkscans, sondern um realitätsnahe Angriffsmodelle, die zeigen, wie sich Schwachstellen in der Produktionsumgebung tatsächlich auswirken.

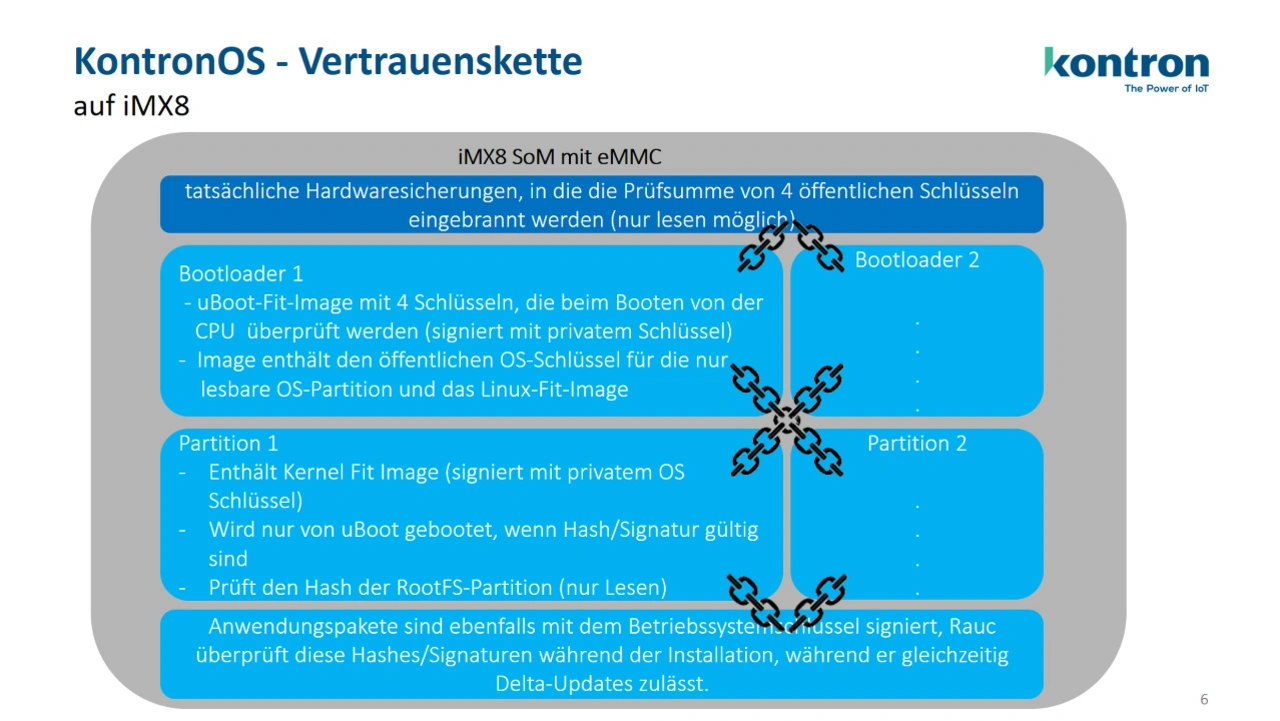

KontronOS – reduzierter Angriffsvektor ab Werk

Unter der Bezeichnung »KontronOS« hat Kontron ein spezialisiertes Betriebssystem geschaffen, das Sicherheitsarchitektur, Modularität und Wartbarkeit auf industrielle Anforderungen ausrichtet. Das sichere, gehärtete Betriebssystem auf Linux-Basis wurde für Edge Devices entwickelt und dient als stabile Grundlage für Kundenanwendungen in sicherheitskritischen Umgebungen. Im Mittelpunkt steht eine strikt abgesicherte Systemumgebung, die ausschließlich autorisierte Softwarekomponenten zulässt. Überflüssige Funktionen werden systematisch entfernt, potenziell angreifbare Schnittstellen konsequent deaktiviert. »Wir beschränken das System konsequent auf die Komponenten, die für die jeweilige Maschinenfunktion erforderlich sind – alles darüber hinaus wird entfernt«, erklärt Stefan Eberhardt. Die Architektur von KontronOS trennt Anwendungen voneinander ab, sodass potenzielle Kompromittierungen nicht auf andere Systembereiche übergreifen können.

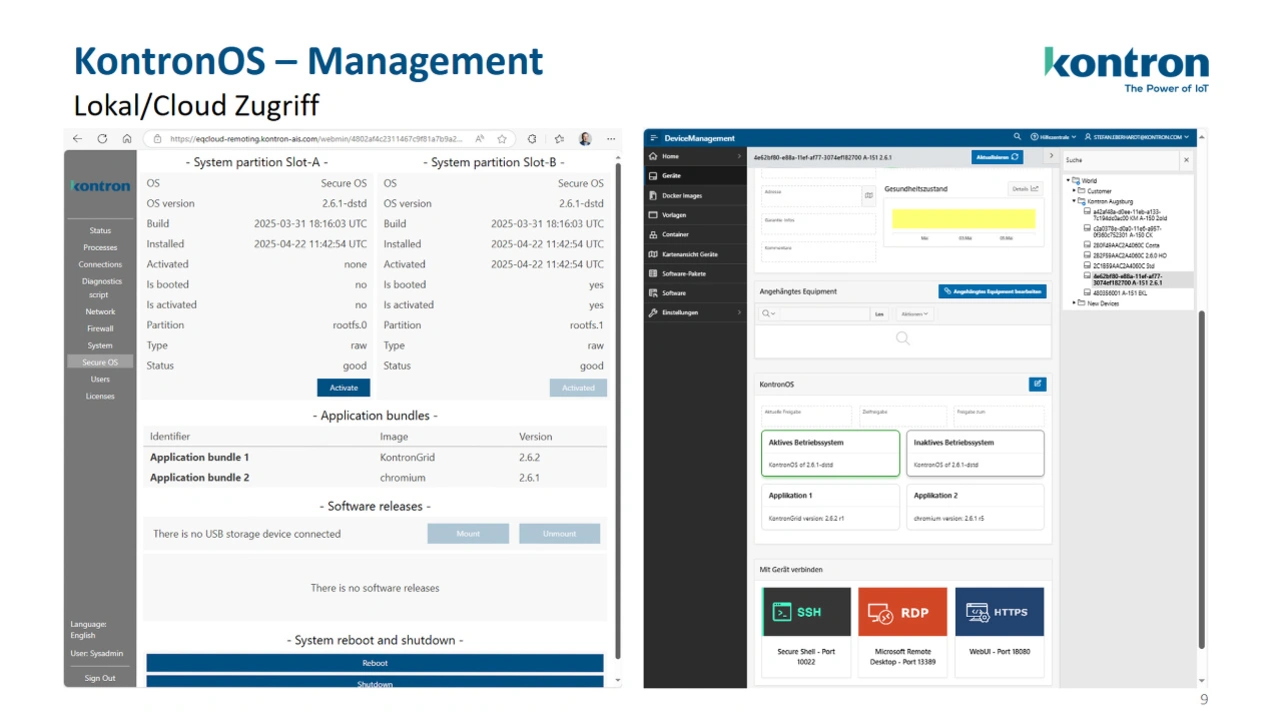

KontronOS lässt sich nahtlos mit »KontronGrid« kombinieren, einer zentralen IoT-Device-Management-Plattform, mit der Unternehmen ihre vernetzten Geräteflotten aus der Ferne überwachen, konfigurieren und steuern können. Die Lösung ermöglicht es, sicherheitskritische Systeme im Feld zuverlässig zu verwalten, unabhängig davon, ob sie an einem Standort oder weltweit verteilt betrieben werden. In Kombination mit KontronOS entsteht so eine durchgängige Verwaltungsebene, die nicht nur den aktuellen Zustand einzelner Geräte transparent darstellt, sondern auch Software-Rollouts, Sicherheitsrichtlinien und Audit-Vorgaben nachprüfbar umsetzt. Wegen seines modularen Aufbaus lässt sich KontronOS dabei auf projektspezifische Anforderungen zuschneiden – hinsichtlich Funktion und Sicherheitsniveau.

KontronGrid – zentrale Verwaltung über den gesamten Lebenszyklus

KontronGrid ergänzt KontronOS und KontronAIShield durch zentralisiertes Management. Unternehmen mit verteilten Systemen können ihre Geräteflotten einheitlich überwachen, aktualisieren und kontrollieren. Über das System lassen sich Softwarestände prüfen, Richtlinien einspielen und Sicherheits-Updates gezielt ausliefern.

Laut einer Studie des Ponemon Institute aus dem Jahr 2025 benötigen Unternehmen ohne zentrales Gerätemanagement im Durchschnitt 96 Tage länger, um bekannte Schwachstellen zu schließen (https://www.ponemon.org/news-updates/news-press-releases/news/the-2024-study-on-the-state-of-ai-in-cybersecurity.html). Mit KontronGrid lassen sich solche Verzögerungen vermeiden.

ManagedEdge IoT-Bundle – schnelle Inbetriebnahme und Normkonformität

Für Unternehmen, die ihre Systeme rasch und regulatorisch korrekt in Betrieb nehmen müssen, bietet Kontron das »ManagedEdge IoT-Bundle« an. Es umfasst vorkonfigurierte Hardware, KontronOS und KontronGrid für zwölf Monate und auf Wunsch die Integration von KontronAIShield. Damit steht innerhalb kurzer Zeit ein vollwertiges, auditierbares Edge-System zur Verfügung.

Besonders im Mittelstand, wo häufig keine spezialisierten Security-Teams zur Verfügung stehen, eröffnet das IoT-Bundle eine praktische Möglichkeit, Projekte normgerecht umzusetzen, ohne sich durch Einzelintegration und manuelle Konfiguration kämpfen zu müssen.

Künstliche Intelligenz mit Industrie-Fokus

Kontron verwendet KI ausschließlich dort, wo sie einen messbaren Nutzen stiftet. Anders als cloudbasierte Ansätze, die mit globalen Webdaten trainiert werden, setzt Kontron auf industrielle Datensätze. Das ermöglicht eine genaue Analyse typischer Angriffe im Umfeld von IoT, SCADA und Embedded-Anwendungen.

Die Appliance analysiert verschlüsselten Netzwerkverkehr auf Muster, die auf Schadsoftware, Bot-Kommunikation oder Ransomware hindeuten. Die App dagegen analysiert das Verhalten der Anwendung selbst. »Wir sehen, wenn ein Speicherüberlauf versucht wird, wenn ein Code-Sprung ungewöhnlich aussieht oder wenn sich Prozesse Rechte erschleichen wollen«, sagt Stefan Eberhardt. Diese Methode erlaubt eine präzise Erkennung, ohne auf klassische Signaturdatenbanken angewiesen zu sein.

Normen, Richtlinien und Produktentwicklung verzahnt

Kontron entwickelt nach EN 62443, ist vorbereitet auf EN 18031 und berücksichtigt Anforderungen aus NIS-2 und dem CRA bereits im Designprozess. Die Normen sind dabei kein Hindernis, sondern Teil der Architektur. »Unsere Produkte erfüllen oft schon die Anforderungen, bevor sie offiziell in Kraft treten«, verdeutlicht Stefan Eberhardt.

Die Integration beginnt bei der Hardware, setzt sich im Betriebssystem fort und endet in der zentralen Steuerung und im Reporting. So wird aus einem technischen Produkt ein dokumentierbares Sicherheitsinstrument, das sich nahtlos in bestehende Zertifizierungs- und Auditprozesse einfügt.

Sicherheit als Systemleistung, nicht als Einzelprodukt

Cybersecurity in der Industrie ist keine Option mehr, sondern Pflicht, Risikoabsicherung und Vertrauensfaktor zugleich. Kontron bietet mit KontronAIShield, KontronOS, KontronGrid, dem SOC und spezialisierten Penetrationstests ein Sicherheits-Ecosystem, das technische, regulatorische und organisatorische Anforderungen integriert.

Unternehmen bekommen dadurch nicht nur Produkte, sondern ein strukturiertes Gesamtkonzept. »Am Ende geht es nicht um Tools, sondern um Vertrauen«, resümiert Stefan Eberhardt. »Vertrauen, dass Systeme laufen, dass sie nicht kompromittiert werden und dass ich als Hersteller oder Betreiber weiß, was passiert.«