Cyber-Security

Bausteine für mehr Sicherheit

Fortsetzung des Artikels von Teil 3

Sicherheitsvorfall löscht Schlüsselspeicher

Eine Sicherheitsverletzung kann durch JTAG-Ereignisse, Stromausfälle, Hauptschlüssel-ECC-Ausfälle, Software-seitige Probleme oder die Manipulation von Hardware ausgelöst werden. Wenn eine solche Verletzung erkannt wird, aktiviert das System die sicherheitsrelevante Hardware oder Software. Im Falle hochsensibler Anwendungen können Pins zur Erkennung von Manipulationsversuchen eine Hardware triggern, die den „Zeroizable Master Key“ automatisch und mit sofortiger Wirkung löscht. Damit werden Zugriffsversuche auf den sicheren Speicher verweigert und dessen Inhalte gelöscht.

Für einige Anwendungen stellen Echtzeituhren eine potenzielle Sicherheitslücke dar. Ein einfaches Beispiel sind Stromzähler, bei denen die Uhr immer so eingestellt sein könnte, dass der niedrigste Wert zählt. Der Einsatz des gleichen SNVS zum Schutz des Echtzeitzählers kann hier für mehr Sicherheit sorgen. Mit der WaRP7-Platine (Bild 2) erhalten Entwickler zudem Zugriff auf einen monotonen Zähler, der nicht zurückgestellt werden kann und somit vor „Roll Back“-Angriffen geschützt ist.

Jobangebote+ passend zum Thema

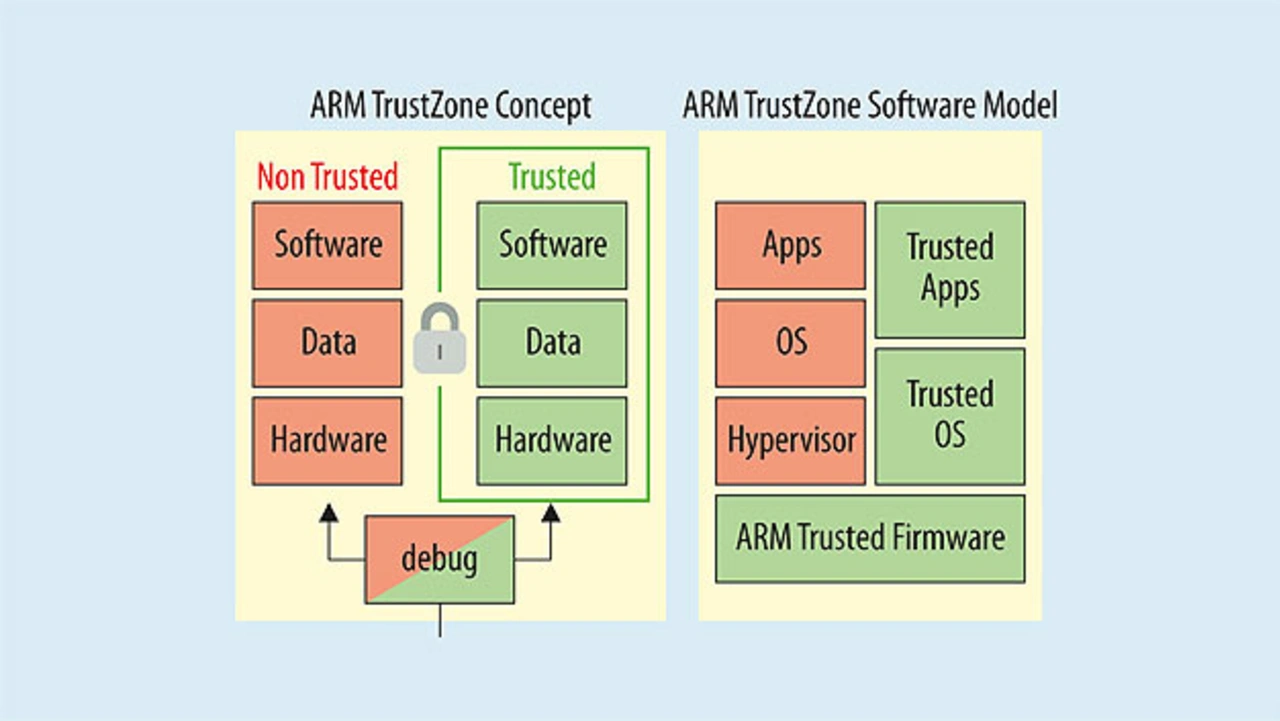

Um die Code-Integrität sicherzustellen, verfolgen Prozessorhersteller verschiedene Ansätze zur Isolation von Anwendungen und um zu gewährleisten, dass die System-Firmware nicht kompromittiert wurde. Der im WaRP7 eingesetzte iMX 7Solo umfasst zwei ARM-Prozessorkerne mit TrustZone-Technologie: Dabei handelt es sich um eine Lösung von ARM zur Erkennung von sicheren und nicht sicheren Anfragen, wobei nicht sicherer Software der direkte Zugriff auf sichere Ressourcen verwehrt wird (Bild 3). Im Endeffekt verfügt jeder physische Prozessor über zwei virtuelle Kerne: einen sicheren Kern und einen nicht sicheren Kern.

Die TrustZone-Technologie basiert auf einer sicheren Low-Level-Firmware. Die Integration eines High-Assurance Boot (HAB), welcher digitale Signaturen zur Erkennung authentischer Software verwendet und unautorisierter Software den Zugriff auf die Boot-Sequenz verweigert, gewährleistet, dass diese Firmware nicht kompromittiert werden kann.

- Bausteine für mehr Sicherheit

- Risiken und Bedrohungen

- Geräteunterstützung für IoT-Sicherheit

- Sicherheitsvorfall löscht Schlüsselspeicher

- Umgang mit Komplexität