Cyber-Security

Bausteine für mehr Sicherheit

Fortsetzung des Artikels von Teil 2

Geräteunterstützung für IoT-Sicherheit

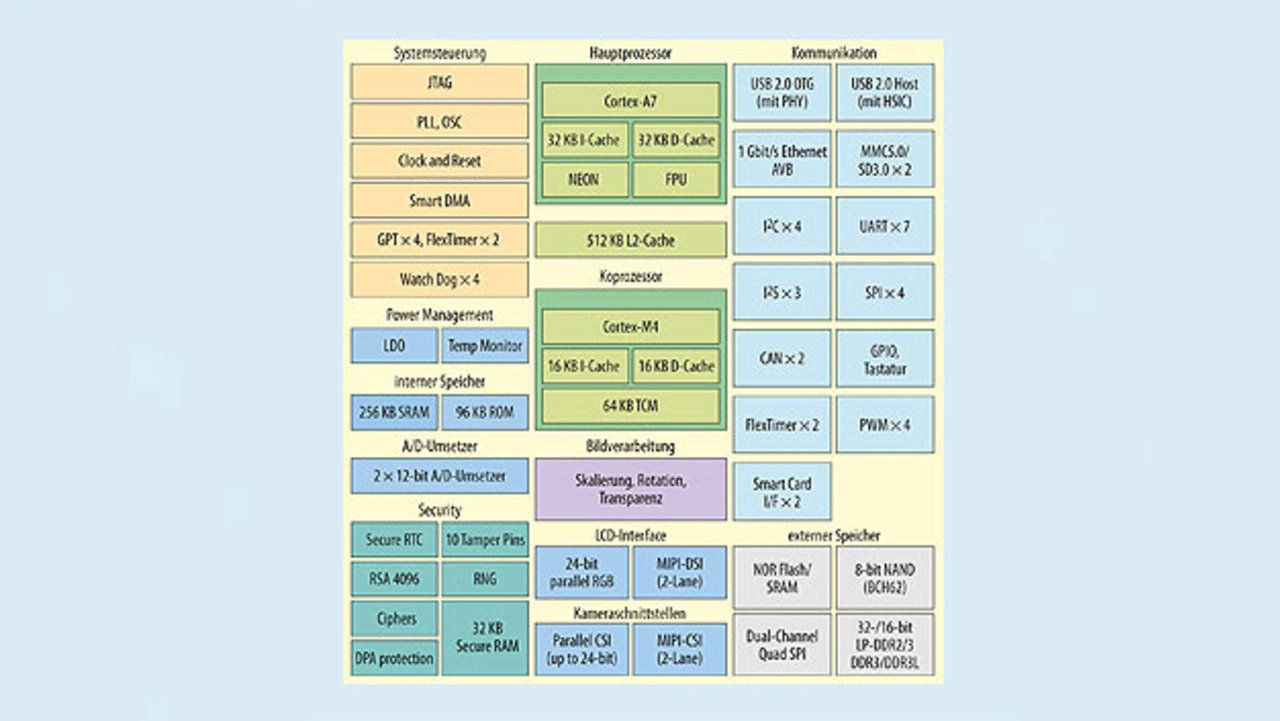

Die gute Nachricht für Entwickler von IoT-Produkten ist, dass viele Geräte bereits über die für Sicherheitssysteme erforderliche Unterstützung verfügen. Ein Beispiel hierfür ist der Anwendungsprozessor iMX 7Solo, den NXP in Zusammenarbeit mit Premier Farnell für die IoT- und Wearables-Entwicklungsplattform WaRP7 (ebenfalls von NXP) entwickelt hat. Diese IoT-Prototypenplattform umfasst zahlreiche Sicherheitsfunktionen, die in den Prozessor integriert wurden (Bild 1).

Eine der naheliegendsten Funktionen ist die Unterstützung für Verschlüsselungswerkzeuge. Der Prozessor unterstützt mit dem CAAM (Cryptographic Acceleration and Assurance Module) zudem eine durch Hardware beschleunigte Verschlüsselung. Dieses Modul umfasst kryptografische und Hash Engines, die verschiedenste kryptografische Standards unterstützen.

Jobangebote+ passend zum Thema

Es gibt zwei grundsätzliche Arten von kryptografischen Algorithmen: symmetrische und asymmetrische. Die Wahl des richtigen Algorithmentyps spielt bei der Entwicklung von IoT-Systemen eine wichtige Rolle. Symmetrische Algorithmen verwenden sowohl für die Verschlüsselung als auch für die Entschlüsselung von Daten den gleichen Schlüssel und erfordern einen geringeren Verarbeitungsaufwand. Einige der beliebtesten Verschlüsselungsalgorithmen verwenden eine symmetrische Verschlüsselung. So erfreut sich der AES großer Beliebtheit, da auf ihn noch keine erfolgreichen Hacker-Angriffe bekannt geworden sind. Obwohl der Algorithmus stark ist, stellt die Verwendung eines geheimen Schlüssels möglicherweise eine Sicherheitslücke dar, da er sich nur schwer weitergeben und schützen lässt. Für gewöhnlich wird bei der symmetrischen Verschlüsselung ein Schlüssel mit einer Länge von 128 bis 256 bit verwendet.

Bei der asymmetrischen Verschlüsselung wird ein „Einweg“-Ansatz mit nur einem Schlüsselsatz angewandt. Ein privater Schlüssel wird geheim gehalten und nicht weitergegeben, während ein öffentlicher Schlüssel weitgehend geteilt werden kann. Wenn der öffentliche Schlüssel zur Verschlüsselung eingesetzt wird, dient der private Schlüssel zur Entschlüsselung – und umgekehrt. Dieser Ansatz erleichtert die Systemverwaltung und -skalierung. Zudem können Schlüssel mit einer Länge von bis zu 4096 bit verwendet werden. Der WaRP7-Prozessor bietet beispielsweise eine entsprechende Unterstützung für diese langen, sicheren Schlüssel.

Eine Anforderung für Verschlüsselungsalgorithmen ist der Einsatz eines Zufallszahlengenerators (Random Number Generator, RNG). Dieser wird für die Erstellung von Schlüsseln eingesetzt, die per Zufall gewählt werden müssen, um Hacker-Angriffen vorzubeugen. Das CAAM verfügt über vom National Institute of Standards and Technology (NIST) zugelassene Pseudo- und echte Zufallszahlengeneratoren.

Durch eine Integration der Hardware-Unterstützung können IoT-Geräte mit einem höheren Sicherheitsniveau entwickelt werden, da sie eine starke Verschlüsselung ohne nennenswerte Einschränkung der Prozessorleistung aufweisen.

Trotz der Sicherheit dieser Algorithmen ist es möglich, über Angriffe, die den Energieverbrauch eines Geräts messen, an Sicherheitsschlüssel zu gelangen. Dies ist wesentlich einfacher, als es klingt, da kryptografische Algorithmen rotierende Register beinhalten können, in denen die Schlüssel enthalten sind. Der in der WaRP7-Platine integrierte Prozessor wurde jedoch mit Gegenmaßnahmen ausgestattet, die eine Schlüsselerkennung mit Hilfe der einfachen (SPA) oder differenziellen Leistungsanalyse (DPA) verhindern.

Die IoT-Sicherheit wird zudem durch andere Funktionen unterstützt, die in dem im WaRP7 eingebauten Prozessor sowie auch in anderen Prozessoren zum Einsatz kommen. Bei einem sicheren, nichtflüchtigen Speicher (Secure Non-volatile Storage, SNVS) handelt es sich um Hardware, die bestimmt, ob ein Gerät sicher ist. Auf dieser Grundlage wird dann entschieden, ob auf die Ressourcen des Geräts zugegriffen werden kann. Wenn das Gerät sicher ist, können bestimmte kryptografische Schlüssel verwendet werden, um beispielsweise öffentliche/private Schlüsselpaare, DRM-Schlüssel oder proprietäre Software zu entschlüsseln.

- Bausteine für mehr Sicherheit

- Risiken und Bedrohungen

- Geräteunterstützung für IoT-Sicherheit

- Sicherheitsvorfall löscht Schlüsselspeicher

- Umgang mit Komplexität