Mobilfunkzugang testen

Cybersicherheit im Automobilbereich gewährleisten

Fortsetzung des Artikels von Teil 1

Funktionelle Sicherheitstests

Funktionelle Tests überprüfen sämtliche sicherheitsrelevanten Funktionen innerhalb des Systems auf richtiges Verhalten und Robustheit. Dieser Schritt ähnelt den allgemeinen Funktionstests, konzentriert sich jedoch auf die Sicherheitsfunktionen. Er validiert die Design-Anforderungen und ermöglicht es, die Systemleistung zu messen.

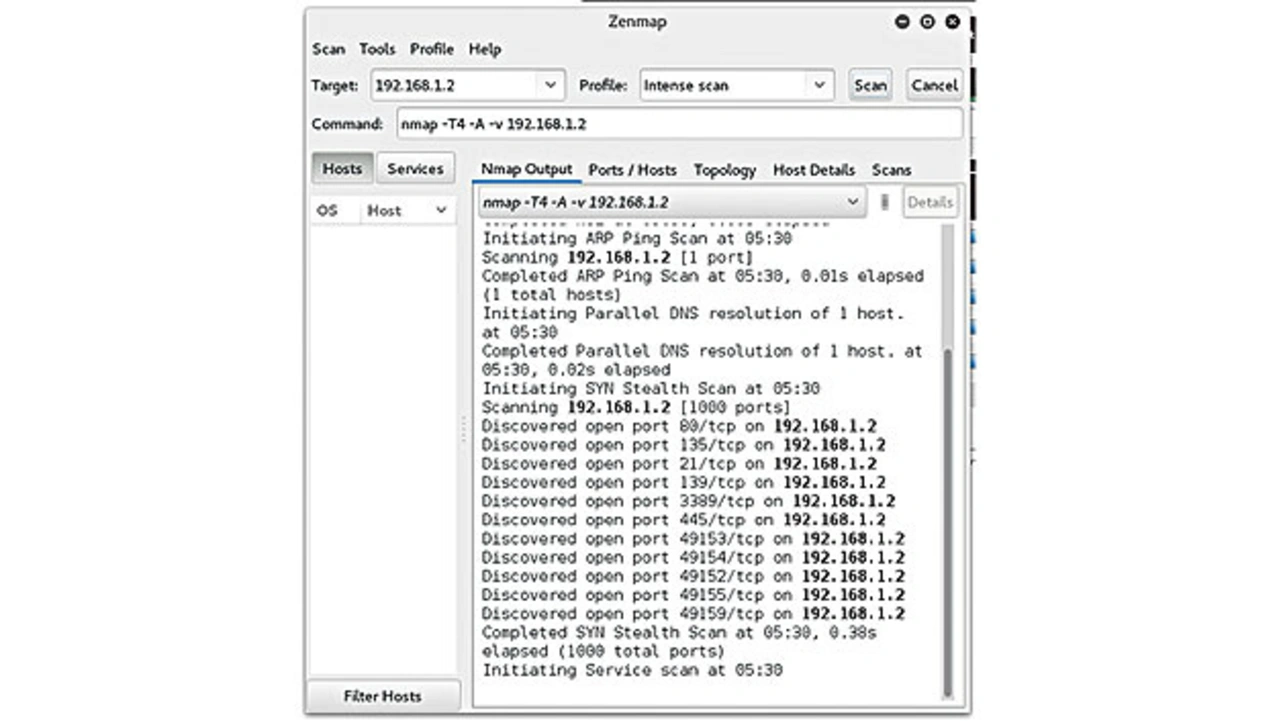

Das Beispiel des Hackerangriffs auf einen Jeep zeigte, dass das Offenlassen eines Ports (in diesem Fall des Ports 6667) dazu führte, dass die wesentliche Funktionen des Fahrzeugs manipuliert werden konnten: Lenkung, Bremse, Fernlicht, Türschlösser sowie das Zurücksetzen von Geschwindigkeits- und Drehzahlmesser, das Lahmlegen des Motors und die Deaktivierung des Getriebes, sodass das Gaspedal außer Funktion war. Das hätte durch einen einfachen Port-Scan des Systems (Bild 4) mit einem Tool wie Nmap/Zenmap [2] während des Funktionstests verhindert werden können.

Einige Netzbetreiber schließen diesen Port aus Sicherheitsgründen, da viele Trojaner diesen Port nutzen [3]. Das Testen mit einem Netzwerksimulator, bei der alle Ports geöffnet sind, gewährleistet ein sorgfältiges Testen des Endgerätes.

Schwachstellenüberprüfung

Bei der Schwachstellenüberprüfung wird das System auf bereits bekannte allgemeine Sicherheitslücken getestet, zum Beispiel bekannte Sicherheits-Exploits oder (Sicherheits)-Konfigurationen mit bereits bekannten Schwachstellen. Tesla hat ein Update herausgebracht, um mehrere große Schwachstellen an seinem Modell S zu beseitigen. Das Infotainment-System des Fahrzeuges hat einen veralteten Browser genutzt, der eine vier Jahre alte WebKit-Schwachstelle enthielt. Diese hätte es einem Angreifer ermöglichen können, einen kompletten Remote-Hack durchzuführen, um das Fahrzeug zu starten oder den Motor auszuschalten. Theoretisch hätte ein Angreifer eine schadhafte Webseite erstellen können und dann, wenn jemand in einem Tesla-Fahrzeug diese Webseite besucht, Zugriff auf das Infotainment-System erlangen können.

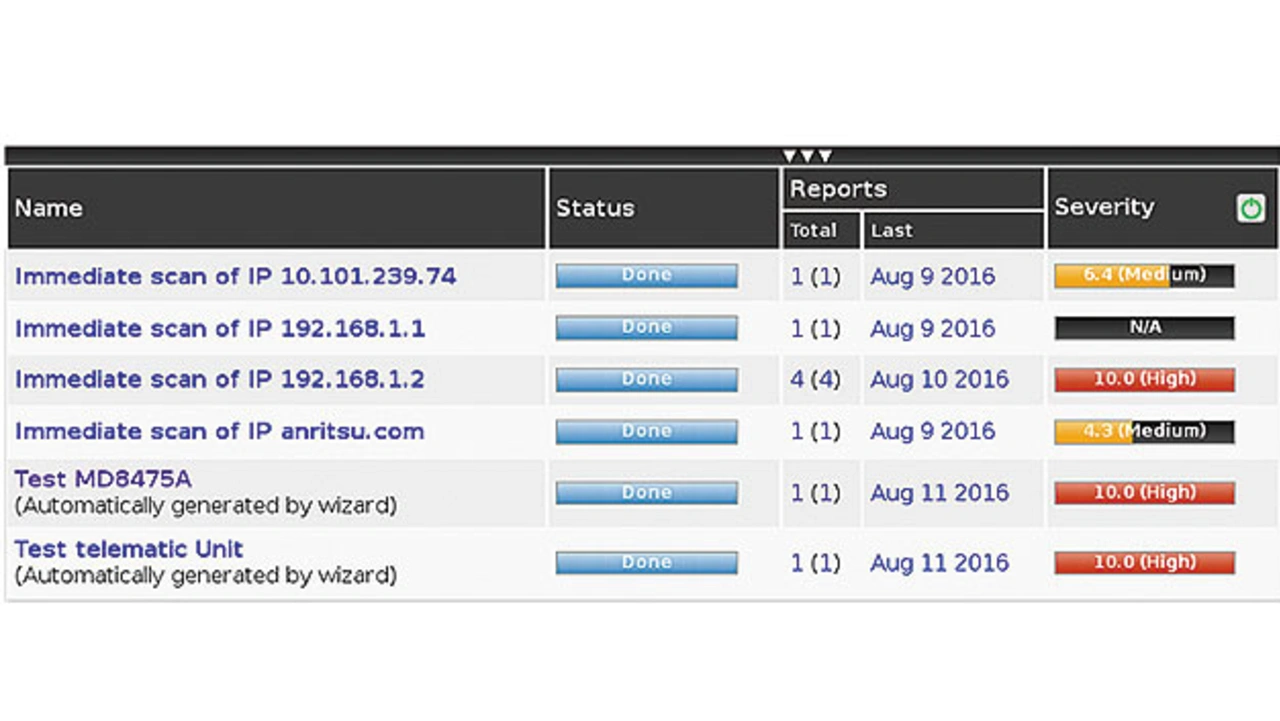

Es gibt zahlreiche Werkzeuge, die einen Scan auf Schwachstellen ermöglichen. OpenVAS ist ein weit verbreitetes Tool. Dessen Datenbank wird regelmäßig aktualisiert, sodass es die neuesten bekannten Schwachstellen erkennt. Das Tool ist in der Lage, den Risikograd für jede Schwachstelle zu berichten und zudem mögliche Methoden zu deren Beseitigung (Bild 5). Die Verwendung von OpenVAS in einem Live-Netz ist oft kompliziert, weil ein großer Teil der Funktionstests durch Firewalls blockiert werden können.

Fuzzing

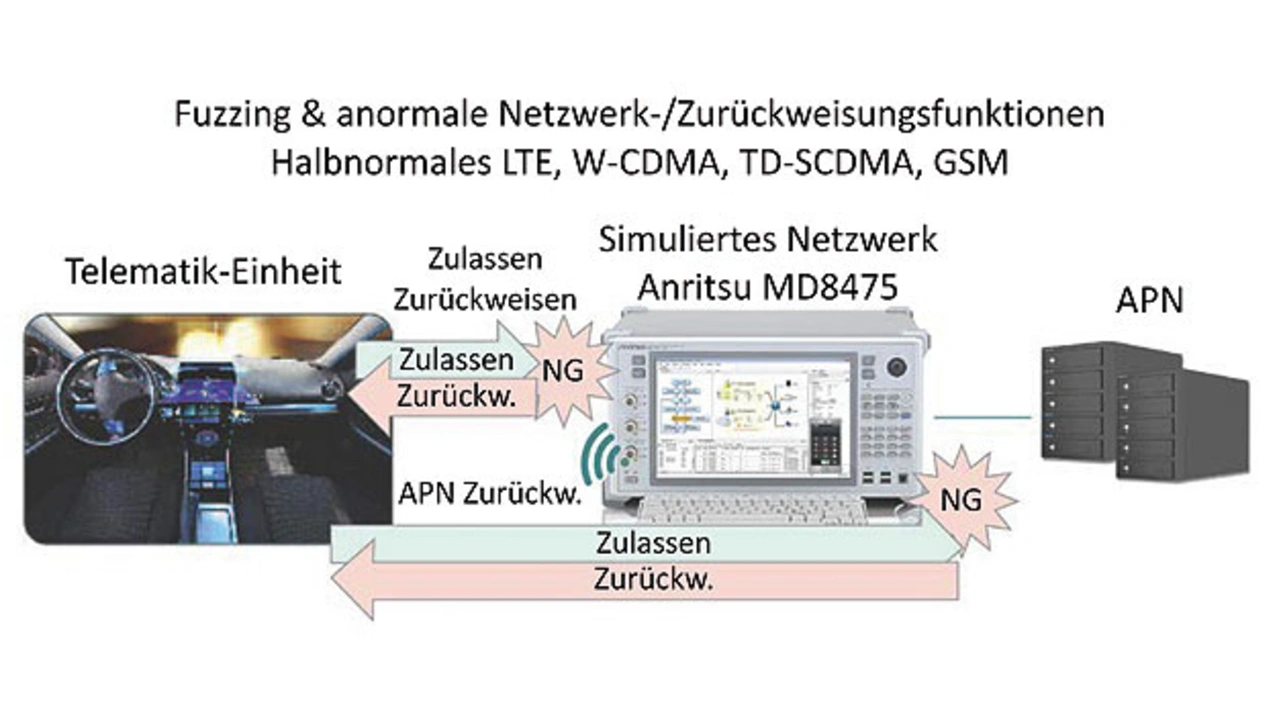

Fuzzing geht sogar noch weiter und versucht neue Schwachstellen aufzufinden, indem es systematisch fehlerhafte Eingaben an das Zielsystem sendet, um nach unbekannten, potenziell sicherheitskritischem Systemverhalten zu suchen. Durch den Einsatz eines Netzwerksimulators kann ein Ingenieur eine Vielzahl von Fuzzing-Protokollen erzeugen. Dank seiner steuerbaren Schnittstelle ist es außerdem möglich, anormales Verhalten des Mobilfunknetzes, zum Beispiel Zurückweisung oder Ignorieren (Bild 6), zu replizieren. Auch Fuzzing ist in einem Live-Netz kompliziert, weil die fehlerhaften Pakete verworfen werden könnten.

Penetrationstests

Das PenTesting, wie es umgangssprachlich bezeichnet wird, zielt darauf ab, die Sicherheit des gesamten Systems zu testen, also sowohl die Software als auch die Hardware. Ein „intelligenter menschlicher Tester“ versucht, alle in den vorangegangenen Schritten aufgefundene Schwachstellen in raffinierte Weise auszunutzen, mit der Absicht, eine Änderung des Verhaltens des Zielsystems herbeizuführen.

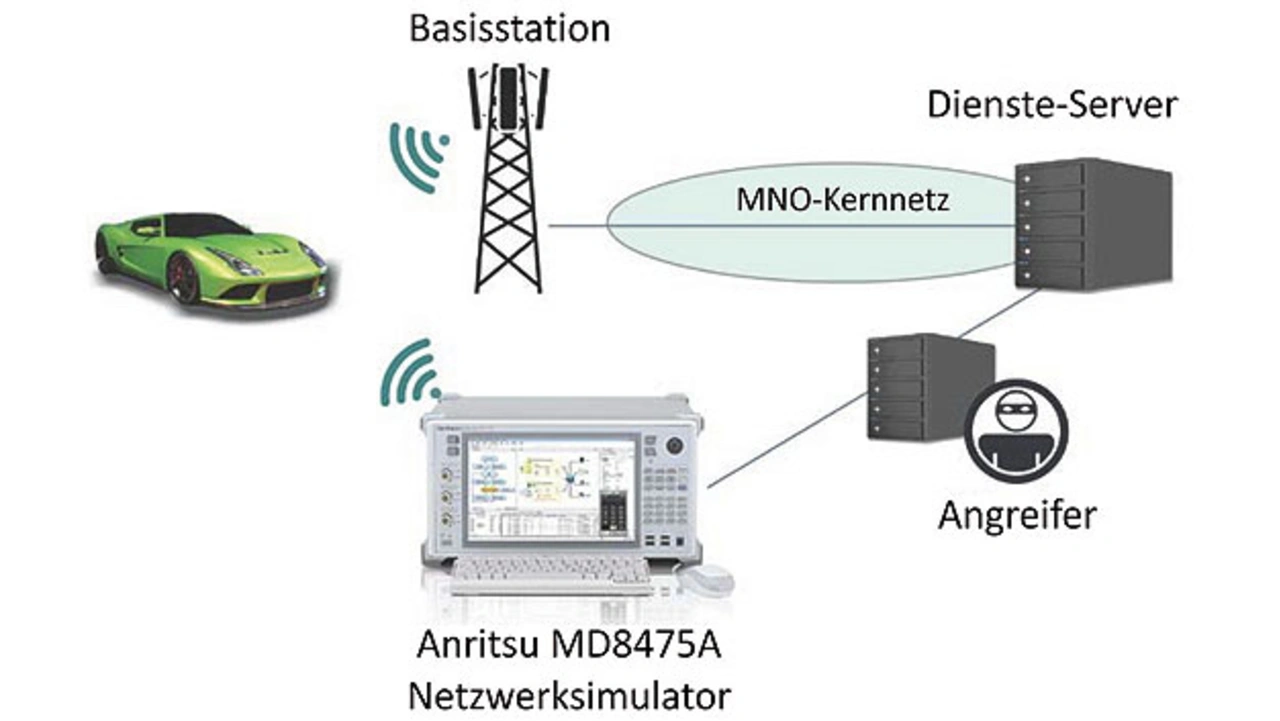

Netzwerksimulatoren werden von White-Hat-Anwendern wegen ihrer Flexibilität und ihrer fortgeschrittenen Tracing-Funktionen mit Werkzeugen wie Wireshark geschätzt. Eine Paketverfolgung ist normalerweise in einem Mobilfunknetz unmöglich, weil der Datenfluss direkt durch das geschlossene Betreibernetz erfolgt. Ein Netzwerksimulator führt Man-in-the-Middle-Angriffe durch die Weiterleitung und Wiederaufstellung der Pakete aus, um deren Inhalte auszulesen (Bild 7). Auf diese Weise können wertvolle Informationen über das Design der Sicherheitsschnittstelle gesammelt und potenziell der Zugriff auf die Fahrzeuge ermöglicht werden.

In der Regel werden Betreibernetze als vertrauenswürdig eingestuft. Aktuelle Vorfälle haben jedoch gezeigt, dass diese Netze Opfer von Hackerangriffen werden können oder, dass Regierungen sogar auf diese zugreifen können – dank „rechtmäßiger Überwachung”.

Richtlinien und Standards

Im Moment gibt es keine direkte Zertifizierung für die Automobilbranche. Ein allgemeiner Sicherheitszertifizierungsstandard zur Zusicherung der bestimmten Sicherheitsstufen für ein in Kraftfahrzeugen verbautes System wäre außerordentlich hilfreich. Das ist jedoch derzeit ziemlich schwer umsetzbar, weil sich die Eigenschaften der Sicherheitsbedrohungen ständig ändern.

Einige Unternehmen haben sich bemüht, eine Reihe von Richtlinien zur Integration in das traditionelle System-Design und das Testen von Fahrzeugen zu erarbeiten. Der Verband der Automobilingenieure (Society of Automotive Engineers, SAE) hat die Richtlinie SAE J3061 herausgegeben, mit der die Cybersicherheit in den festgelegten Automotive-Safety-Integrity-Level-Prozess [4] einbezogen wird. Die Richtlinie beschreibt eine Methodik zur Analyse von Bedrohungen und zur Risikobewertung.

Das erweist sich als ein guter Bezugsrahmen für die Branche, für die die Cybersicherheit keine traditionelle Kernkompetenz ist. Das vernetzte Fahrzeug stellt eine Herausforderung für den herkömmlichen langen Entwicklungszyklus zur Integration der schnell voranschreitenden Informations- und Kommunikationstechnologien (ICT-Technologien) dar. Jeder Verstoß gegen die Sicherheitsbestimmungen kann dazu führen, dass Verantwortlichkeiten bei verschiedenen Lieferanten zurückgewiesen werden. Daher ist ein Umdenken in der Lieferkette erforderlich, um die Cybersicherheit zu gewährleisten.

Der Mensch als Gefahrenquelle

Die konventionellste Art des Hackens ist und bleibt es allerdings, den Menschen zu hacken. Der Trojaner, der unbeabsichtigt vom Benutzer selbst installiert wurde, bleibt weiterhin die Hauptbedrohung. Eine weitere Art des Hackings, die auf dem Vormarsch ist, nämlich das „Social Engineering“, nutzt die Phishing-Methoden, um den Nutzer zu animieren, selber sein Passwort herauszugeben. Dies ist bei Weitem die effizienteste Art des Hackings, und nur durch (Aus-)Bildung eines Sicherheitsbewusstsein kann dieses Gefahrenquelle wirklich aufgelöst werden.

Links:

[1]https://blog.kaspersky.com/blackhat-jeep-cherokee-hack-explained/9493/

[2]https://nmap.org/zenmap/

[3]http://www.speedguide.net/port.php?port=6667

[4]https://interact.gsa.gov/sites/default/files/J3061%20JP%20presentation.pdf

Der Autor

François Ortolan

absolvierte sein Diplom im Bereich Funkwesen und Netzwerke an der ECE Paris und hat einen Master der Universität Aalborg (Dänemark) im Bereich Wireless Communication. Im Anschluss war er als Forschungsingenieur, Netzwerk¬architekt und Lösungsentwickler für Live-Netze und simulierte Netze tätig. Zurzeit leitet er ein Innovationsteam bei Anritsu EMEA, das seine Arbeit auf die Zukunft von Mobilfunktests mit den Schwerpunkten Sicherheit, 5G und Automobiltechnik konzentriert.

- Cybersicherheit im Automobilbereich gewährleisten

- Funktionelle Sicherheitstests