Phoenix Contact zur Security in der Industrie 4.0

Mehr Vernetzung erfordert neue Sicherheitsarchitekturen

Fortsetzung des Artikels von Teil 1

Mehr Sicherheit

Mehr Sicherheit durch eine Defense-in-Depth-Strategie

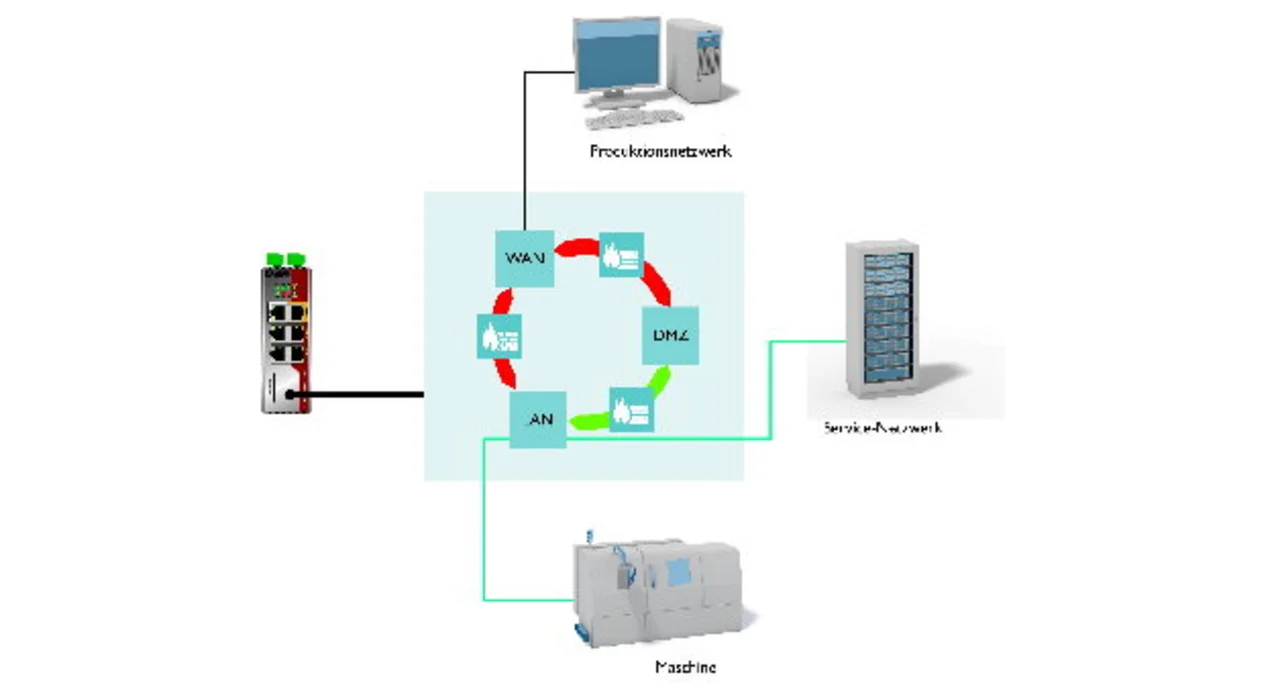

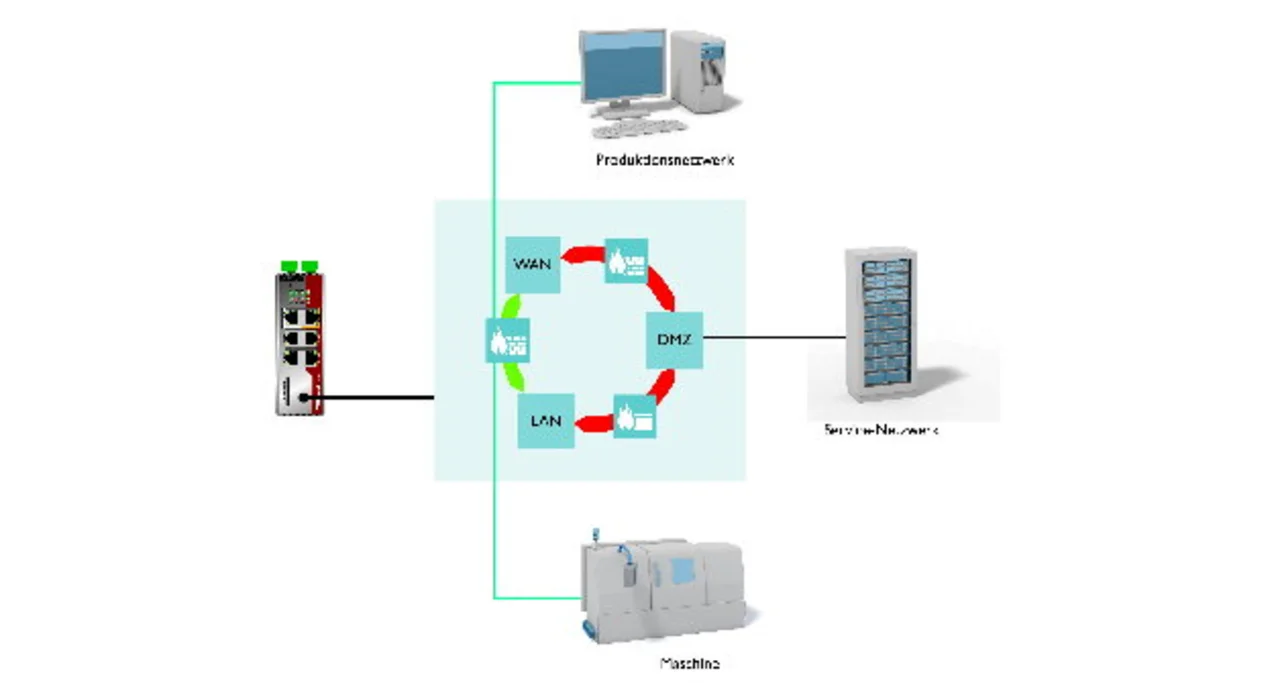

Damit Safety-Lösungen von Security-Maßnahmen profitieren, bietet sich eine Defense-in-Depth-Strategie an. Sie stellt der bewährten, aber starren Gefahrenanalyse ein flexibles Schutzgerüst zur Seite. Die Gesamtapplikation kann dynamisch auf Ereignisse reagieren und unerwünschte Auswirkungen in ihrer Ausbreitung begrenzen. Dabei wird die eigentliche Safety-Funktion nicht beeinträchtigt. Zur Defense-in-Depth-Strategie gehören Technologien wie Benutzer-Firewalls, Integrity-Checks, Antivirus-Scan-Connectors oder Conditional-Firewalls, die das Safety-Konzept stärken respektive verbessern.

• Benutzer-Firewall: Im normalen Produktionsbetrieb, der in bekannter und kontrollierter Weise abläuft, lässt sich mit der Defense-in-Depth-Strategie ein hohes Security-Niveau erzielen. Sind Updates oder sonstige Informationen aus dem Internet erforderlich, konnte der Anwender dies bislang entweder zulassen oder blockieren. Beide Optionen erweisen sich als nicht optimal.

Mit der Benutzer-Firewall erhält eine berechtigte Person nun temporär Zugang etwa zum Internet, ohne dass das grundsätzliche Schutzkonzept in dieser Zeit adaptiert werden muss oder die Fertigung permanent mit dem Internet verbunden ist. Die berechtigte Person authentisiert sich bei Bedarf an der Firewall. Anschließend wird ein Regelsatz aktiviert, der nur für diesen Benutzer gültig ist. Der Regelsatz erlaubt ihm und nur ihm die gewünschten Tätigkeiten.

• Integrity-Check: Das wie ein Antiviren-Scanner arbeitende CIM (CIFS Integrity Monitoring) erkennt ohne Nachladen von Viren-Patterns oder anderen Updates, ob ein aus Steuerung, Bedieneinheit und PC bestehendes Windows-System von einer Schadsoftware befallen ist (Bild 1).

Der Verzicht auf das Scannen des Datenverkehrs und den Abgleich mit Schadsoftware-Signaturen verhindert Fehlalarme, die die Kommunikation unterbrechen und die Anlage damit stillsetzen. Mit CIM lassen sich durch Viren, Würmer oder Trojaner hervorgerufene Manipulationen sofort detektieren (so genannte Zero-Days-Exploits), und zwar lange bevor es entsprechende Malware-Signaturen gibt.